APT37利用IE 0 day漏洞攻击韩国用户

导语:谷歌研究人员发现朝鲜黑客组织APT 37利用IE 0 day漏洞攻击韩国用户。

谷歌研究人员发现朝鲜黑客组织APT 37利用IE 0 day漏洞攻击韩国用户。

今年10月,谷歌TAG研究人员在IE 浏览器Jscript 引擎中发现一个0 day漏洞,漏洞CVE编号CVE-2022-41128。研究人员发现朝鲜黑客组织APT 37利用该漏洞嵌入恶意文档,用于攻击位于韩国的受害者。这也并非APT 37首次利用IE 0 day漏洞利用攻击用户。

使用office文档作为诱饵

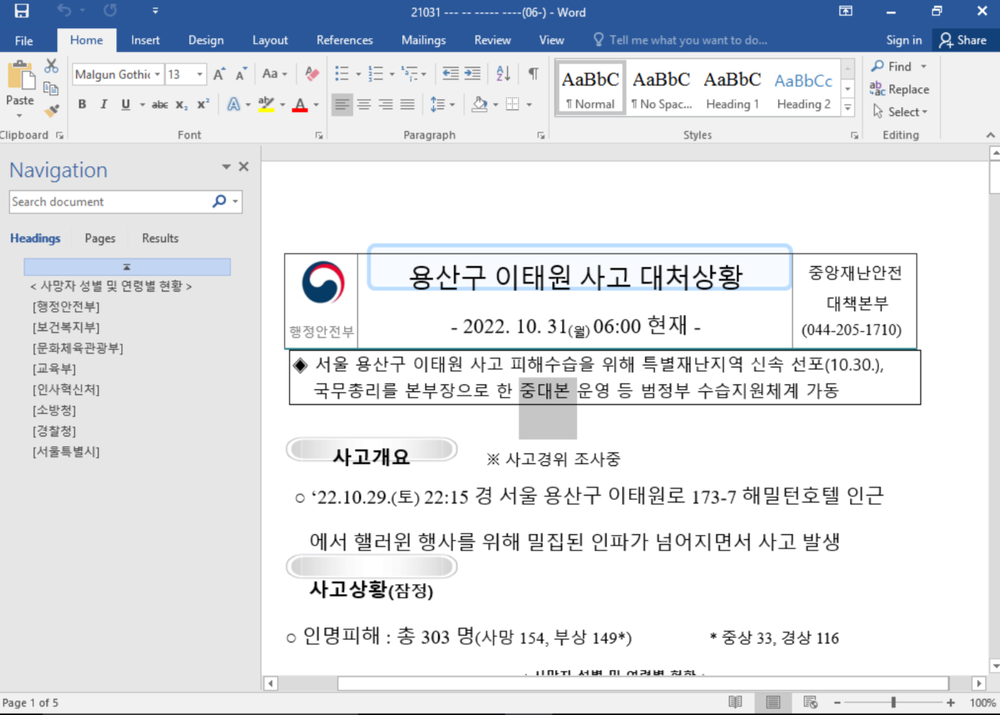

10月31日,多个位于韩国的用户上传office文档到VirusTotal称其中包含恶意软件。文档名为“221031 Seoul Yongsan Itaewon accident response situation (06:00).docx”,文档是关于10月29日万圣节庆典韩国首尔梨泰院附近发生了大规模踩踏事故。该事件影响很大,因此攻击者利用这一事件作为诱饵。

图 诱饵文档截图

该诱饵文档会下载一个RTF远程模板,模板会取回远程HTML内容。因为office使用IE 来渲染HTML内容,因此也被广泛用于通过office文件传播IE漏洞利用。谷歌研究人员分析发现,攻击者滥用IE Jscript引擎中的0 day漏洞来发起攻击。

CVE-2022-41128漏洞利用

该漏洞位于IE Jscript引起中的“jscript9.dll”中,攻击者利用该漏洞可以在渲染攻击者控制的网站时执行任意代码。10月31日,谷歌研究人员将该漏洞提交给了微软,CVE编号为CVE-2022-41128。微软已于2022年11月8日修复了该漏洞。

诱饵文档中有mark-of-the-web标识,表明用户需要在取回远程RTF模板之前禁用保护视图。

在交付远程RTF时,web服务器会在响应中设置一个唯一的cookie,在远程HTML内容被请求时会再次发送。漏洞利用JS在启动漏洞利用之前也会验证cookie。此外,还在在漏洞利用启动前和漏洞利用成功后向C2服务器报告两次。谷歌研究人员还发现多个利用同一漏洞的文档。

Shellcode使用定制的哈希算法来解析Windows API。Shellcode会通过在下载下一阶段代码前清除所有IE缓存和历史记录来擦除所有漏洞利用痕迹。下一阶段使用之前设置的同一cookie来下载。

漏洞利用PoC代码参见:https://googleprojectzero.github.io/0days-in-the-wild/0day-RCAs/2022/CVE-2022-41128.html

发表评论

提供云计算服务

提供云计算服务