使用PikaBot 恶意软件呈上升趋势 企业如何加以防范

导语:本文介绍了PikaBot 的工作原理、分布方式、勒索软件团伙如何在攻击中使用它等。

勒索软件团伙在最新攻击过程中使用了一种新型恶意软件,其名称为 PikaBot。PikaBot是出现的相对较新的木马,是QakBot (QBot) 木马的延续。QBot 过去曾被许多勒索软件团伙使用,因为它具有促进初始访问和提供二次有效负载的多功能。

QBot 关闭后,勒索软件团伙工具箱中出现 PikaBot。接下来,让我们深入了解 PikaBot 的工作原理、它的分布方式、勒索软件团伙如何在攻击中使用它,以及如何通过 ThreatDown 阻止它。

PikaBot 工作原理

为了更好地了解 PikaBot 的工作原理,我们需要首先了解什么是模块化木马。

简而言之,模块化木马是一种设计灵活、可扩展的恶意软件,允许攻击者轻松添加或更新其功能,而无需替换整个恶意软件。

QBot 和 PikaBot 等木马的模块化特性使其非常危险。与更简单的恶意软件不同,PikaBot 可以执行任意命令、下载额外的有效负载,并将恶意 shellcode 注入受害者计算机上运行的合法进程中。将其视为一个后门,允许攻击者为下一阶段的攻击做好准备。

一旦安装到系统上,PikaBot 就可以通过多种方式隐藏在雷达之下,通过间接系统调用和高级混淆方法等技术逃避大多数传统安全工具的检测。

Pikabot 的分布方式

与 QBot 和 DarkGate 等许多其他恶意加载程序一样,PikaBot 的分发严重依赖于垃圾邮件活动。此外,研究人员发现,PikaBot还通过恶意广告进行传播。

PikaBot 的初始访问活动是精心设计的,利用针对特定国家/地区的地理本地化垃圾邮件进行传播。这些电子邮件通常包含指向外部SMB(服务器消息块)共享的链接,其中包含恶意 zip 文件。

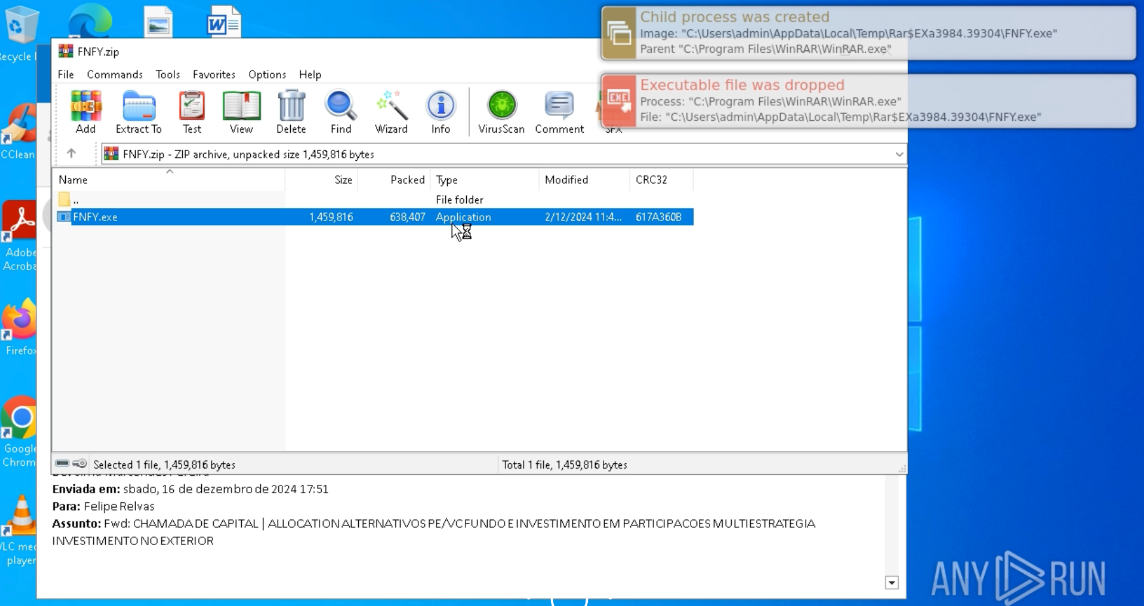

SMB 共享是利用 SMB 协议的网络文件夹,SMB 协议是一种网络文件共享协议,旨在跨网络设备共享文件和打印机。攻击者经常使用 SMB 共享来分发恶意软件。在这种情况下,下载并打开托管的 zip 文件会导致 PikaBot 感染。

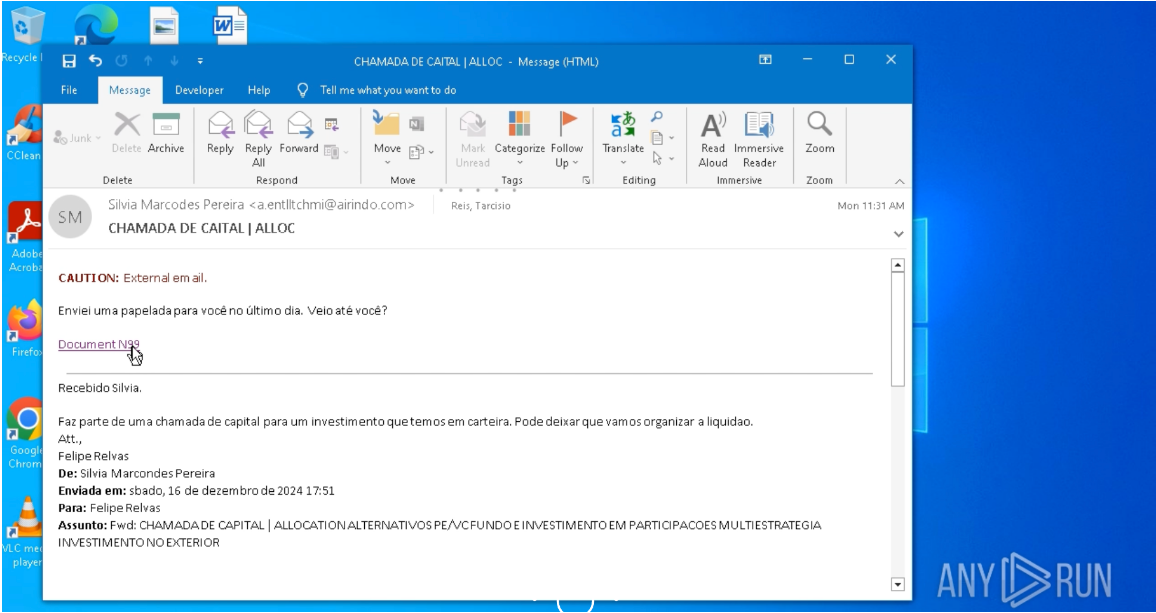

例如,以下网络钓鱼电子邮件,其中就有指向包含 PikaBot 负载的 zip 文件的链接。

一旦收件人通过单击链接与这些电子邮件进行交互,他们就会被带到托管恶意 zip 文件的 SMB 共享。解压 zip 并双击其中的可执行文件将安装 PikaBot。

勒索软件团伙如何使用 PikaBot

勒索软件团伙通常使用 PikaBot 等模块化木马进行攻击。

例如,在被关闭之前,Qbot 允许勒索软件团伙将各种攻击技术无缝集成到他们的操作中,包括窃取凭据、跨网络横向移动以及最终部署勒索软件或其他恶意负载。

勒索软件攻击者也以类似的方式使用 PikaBot。一旦 PikaBot 在网络中站稳脚跟,攻击者就可以进行广泛的后续活动。

例如,研究人员注意到BlackBasta 勒索软件团伙的附属机构曾使用PikaBot与命令和控制 (C&C) 服务器进行加密通信。Pikabot 还可以帮助勒索团伙获取有关受感染系统的详细信息,帮助他们定制勒索软件以造成最大破坏。

使用 ThreatDown 阻止 PikaBot

除了通过网页内容过滤器和网络钓鱼训练等方式阻止初始访问之外,选择能够自动检测和隔离 PikaBot 等威胁的端点检测和响应 (EDR ) 平台也至关重要。

然而,鉴于恶意软件的不断发展,识别像 Pikabot 这样的动态威胁可以归结为:威胁狩猎。

威胁狩猎有助于发现并修复像 PikaBot 这样高度混淆的威胁,这些威胁可以悄悄潜伏在网络中,窃取机密数据并搜索凭证以访问“王国的钥匙”。

ThreatDown 托管检测和响应 (MDR) 团队曾采用威胁搜寻技术来发现并消除针对石油和天然气公司的复杂 QBot 攻击。该团队的方法包括仔细检查妥协指标 (IoC)、分析网络流量以及审查公司 IT 基础设施内的异常行为模式,最终 Qbot 在网络上被发现并隔离受感染的系统。

ThreatDown MDR 工作流程

发表评论

提供云计算服务

提供云计算服务