威胁景观再添新型勒索软件——GIBON

导语:近日,ProofPoint安全研究人员马修·梅萨(Matthew Mesa)发现了一款被称为“GIBON”的新型勒索软件,该软件目前正通过恶意拉邮件进行分发传播。

近日,ProofPoint安全研究人员马修·梅萨(Matthew Mesa)发现了一款被称为“GIBON”的新型勒索软件,该软件目前正通过恶意拉邮件进行分发传播。此外,它还在地下黑客论坛上以500美元的价格进行出售,并且似乎从今年5月份开始它就已经上架销售。

据悉,该垃圾邮件会使用包含宏的恶意文件作为附件,一旦受害者启用宏,恶意文件就会自行下载并安装勒索软件到受害者的设备上。

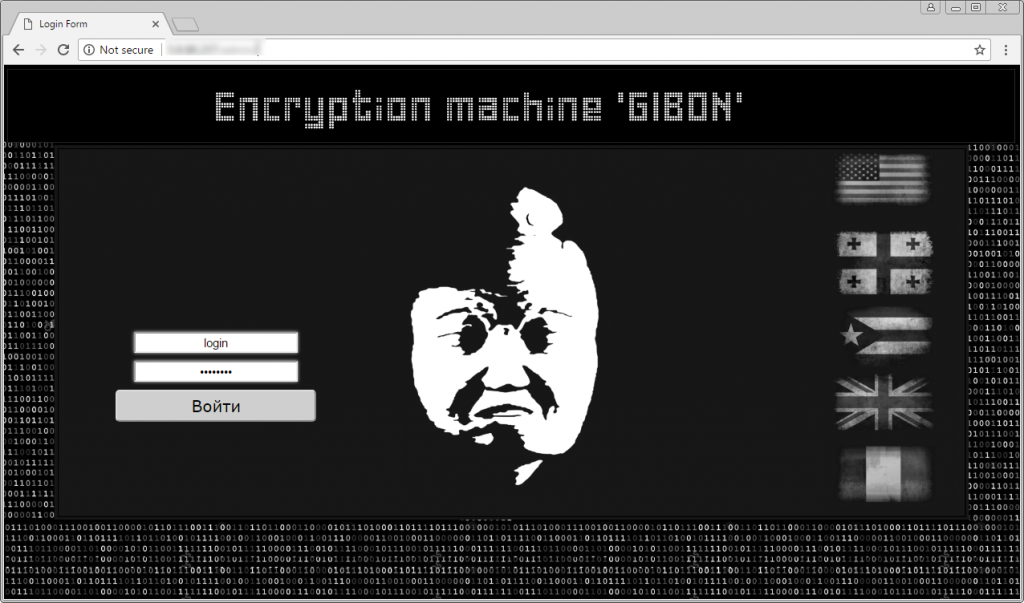

研究人员之所以将该勒索软件称为“GIBON”,是因为他们在两处地方发现了名为“GIBON”的字符串。最开始,研究人员是在“与命令与控制(C&C)服务器通信中使用的恶意软件用户代理(User Agent)字符串中”注意到了这个名字。

第二处可以找到“GIBON”字符串的地方是勒索软件的控制面板,其Logo是来自俄罗斯电视公司VID。

研究人员分析发现,当第一次执行GIBON勒索软件时,它将会连接到C&C服务器,并通过向其发送一条包含时间戳、Windows版本以及采用base64编码的“注册”字符串消息来注册新的受害者。

服务器的响应消息中同样会发送一个采用base64编码的字符串,GIBON会将其用作赎金票据。

一旦受感染的设备注册了C&C服务器,勒索软件就会在本地生成一个加密密钥,随后采用base64编码字符串的形式将其发送到C&C服务器中。该恶意软件将使用密钥来加密目标计算机上的所有文件,并将.encrypt扩展名附加到所有被加密文件的文件名中。

研究人员Lawrence Abrams在其发表的博客文章中指出,

由于受害者已被注册,且密钥也已经传输到了C&C服务器中,该恶意软件将开始加密目标计算机。在对计算机进行加密时,不管文件扩展名是什么,只要是属于非Windows文件夹中的所有文件都将成为目标文件。此外,在加密过程中,GIBON还会定期连接C&C服务器并对其执行ping操作,以此获悉加密操作是否仍在进行中。

该恶意软件会在每个包含已加密文件的文件夹中放置一个名为“READ_ME_NOW.txt”的赎金通知。该通知的具体内容为:

注意!您的所有文件都已被加密!想要恢复文件,请发送邮件至bomboms123@mail.ru。如果您在发送完邮件的24小时内未受到该邮件的回复,请通过yourfood20@mail.ru联系GIBON的运营团队以获取付款说明。

一旦GIBON勒索软件完成对计算机文件的加密进程后,它将向C&C服务器发送一条消息,其中包含字符串“finish”、时间戳、Windows版本以及被加密文件的数量等信息。

不过,值得庆幸的好消息是,研究人员已经发布了针对该勒索软件的解密程序,已经中招的受害者可以通过GibonDecrypter进行解密。

解密软件下载地址:download.bleepingcomputer.com/demonslay335/GibonDecrypter.zip

发表评论

提供云计算服务

提供云计算服务