遗传恶意软件分析的用例(以政府机构为例)

导语:遗传恶意软件分析(Genetic Malware Analysis)技术基于识别与已知软件的代码相似性,可帮助政府机构应对的网络安全挑战有哪些?

遗传恶意软件分析(Genetic Malware Analysis)技术基于识别与已知软件的代码相似性,可帮助政府机构应对以下网络安全挑战:

1.威胁情报:自动提供对未知文件的逆向工程级别的分析,包括恶意软件家族分类,YARA签名,相关样本和其他上下文。

2.归因:事实证明,遗传恶意软件分析可以准确地检测并归因于威胁行为者的复杂APT和恶意软件。

3.加快事件响应速度:通过自动执行文件和内存分析过程,政府机构可以减少误报,并立即对大规模的网络事件进行优先级划分,调查和响应。

网络对关键基础设施的威胁

政府机构负责保护重要的基础设施,也就是对国家经济和社会福祉至关重要的资产。例如,在美国,有16个部门被指定为关键基础设施,其中包括农业,关键制造业,国防工业基础,金融服务,信息技术,能源和运输等。

对关键基础设施的网络威胁可能对国家安全,经济稳定以及国家公共健康与安全产生致命的影响。这主要是因为所有关键基础设施部门在某种程度上都依赖于连接到Internet的网络和系统。就像几乎所有与Internet相连的资产一样,这些网络和系统也无法避免受到对手的侵害,这些对手拥有渗透和攻击网络领域目标所需的技能,知识和资源。

不管这种攻击背后的动机是什么,后果都是很严重的。例如,如果勒索软件感染了控制一个国家能源网的网络和系统,其后果可能无法想象。受害者可能难以调节环境温度,获取自来水并使用电子设备进行通信。如果网络攻击阻碍了紧急服务的访问(如过去的攻击所证明的那样),那么那些受众人群将面临更大的危险。

用于政府机构的遗传恶意软件分析用例

政府机构可以利用遗传恶意软件分析来减少误报,并更准确地检测,分类和响应更多的网络威胁,包括诸如逃避和无文件恶意软件之类的高级威胁。

从提高检测能力和增强威胁研究到归因于国家资助的威胁和加快事件响应,以下是遗传恶意软件分析可帮助政府机构解决其任务的一些用例:

用例1:丰富威胁情报

所有恶意软件均包含可执行的机器代码,恶意软件作者在编写新的恶意软件时会重用代码,因为它使开发和部署过程更快,更有效。随着攻击者继续开发新的恶意软件,他们会建立代码模式。对于防御者来说,这就为检测,恶意软件家族分类,YARA签名和相关样本提供了关键信息。

遗传恶意软件分析基于进化原理,即所有软件(无论合法还是恶意)均由先前编写的代码组成。遗传恶意软件分析技术将任何文件或二进制文件分解为微小的代码片段(也称为基因),然后将代码片段与大型基因组数据库进行比较,该数据库包含来自已知受信任和恶意软件的数十亿个代码片段。在几秒钟内识别出每个代码段的起源,可以立即为每一个警报提供逆向工程级别的洞察,包括:

1.警报是否包含恶意代码,或者是误报?

2.如果警报包含恶意代码,那么它是什么特定类型的威胁?例如,恶意软件是广告软件还是勒索软件?该问题的答案将揭示恶意软件的意图,进而帮助防御者更适当地调整其响应。

该恶意软件是否与以前以我的组织为目标的事件有关?

3.威胁的复杂程度如何?

4.将恶意软件分类到相关的恶意软件家族;

5.生成高级YARA规则以提高威胁搜寻能力;

这些见解将为安全团队(尤其是SOC和事件响应功能)提供所需的环境,以更好地评估其组织面临的风险,确定警报的优先级并更有效地调整其响应。我们将在后面提到,遗传恶意软件分析是为自动化而构建的,这使安全团队能够快速检测、分类和响应大规模的日常警报。

用例2:归因

政府机构了解归因于网络威胁的重要性,特别是国家赞助的行为者对关键基础设施构成了重大威胁。由于这些行为者是代表外国政府工作的,并得到外国政府经常提供的资源的支持,因此,无论他们是获得机密情报以支持军事还是经济,他们都趋于更加成熟,能够成功地完成其预期的行动优势,或在发生外交争端后对外国对手进行报复。

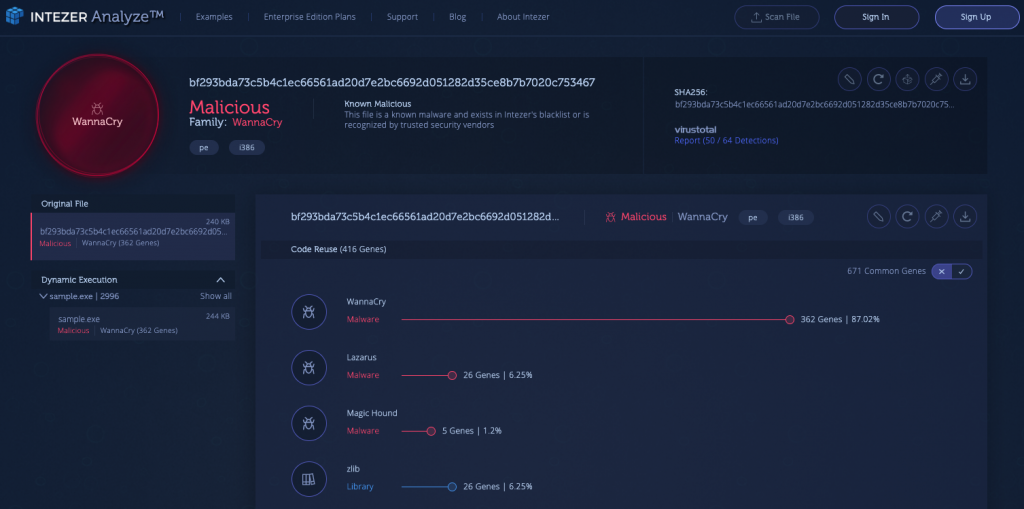

WannaCry

WannaCry于2017年5月部署,是历史上规模最大的勒索软件攻击之一,感染了150个国家/地区的20多万台电脑。在被攻击的组织中有政府机构,其中一个是国家卫生服务中心,该中心报告说,多达7万台设备,包括电脑、核磁共振扫描仪和血液存储冰箱可能受到了影响。

攻击发生后不久,遗传恶意软件分析能够立即识别WannaCry与以前不相关的恶意软件家族Brambul,Joanap和Lazarus(当时被认为是朝鲜黑客)之间的明确代码重用连接。代码重用表明这些黑客工具是由同一位开发者编写或修改的,在这方面Intezer公司是第一个将WannaCry攻击归咎于朝鲜的组织,先于领先的引擎和政府机构。

MirageFox

在另一个示例中,继2018年6月美国海军承包商被黑客入侵以及海底战中高度敏感的数据被盗之后,遗传恶意软件分析技术确定了Intezer研究人员命名为MirageFox的恶意软件与以前的远程访问木马之间的代码重用( RAT)称为Mirage,据信起源于2012年。通过分析代码复用,Intezer发现MirageFox与APT15使用的Mirage变体共享了90%以上的代码。

APT28

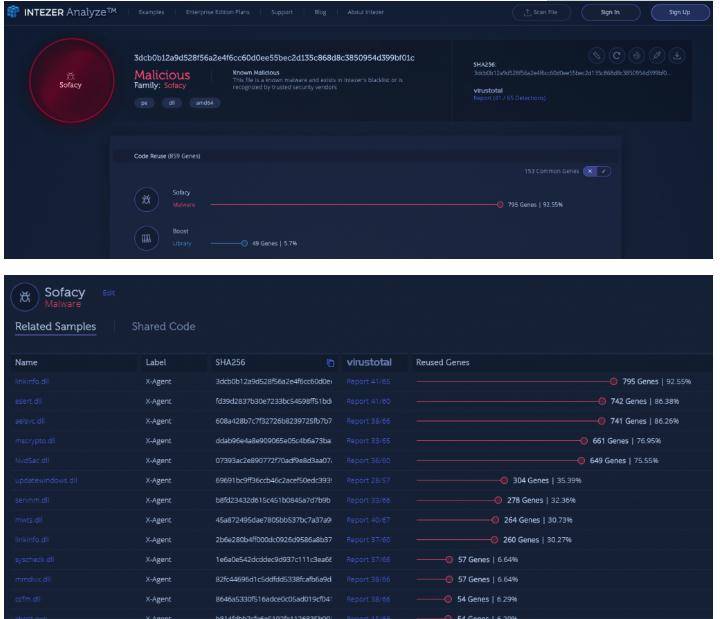

Sofacy,也称为Fancy Bear或APT28,是隶属于俄罗斯政府的网络间谍组织。该组织自2000年代中期以来一直很活跃,据信是对德国议会,白宫和北约的袭击负责。

在下面的示例中,上传到Intezer Analyze™的文件与Sofacy共享了90%以上的代码。此外,其相关样本与X-Agent特别相关,X-Agent是该组织通常用来从受感染的端点窃取信息的工具。结果,该文件被自动检测为恶意文件,并归因于APT28。

用例3:加速事件响应

自动化恶意软件分析

恶意软件分析很难扩展,特别是政府机构必须调查大量警报,如果要确保事件不会越过裂缝,自动化就变得至关重要。

基因恶意软件分析技术是为自动化而构建的,使安全团队能够自动大规模调查可疑文件和终结点,以确保不会对任何警报进行调查。

Intezer Analyze™可以轻松地与SIEM和SOAR系统集成,以确保每个警报或可疑文件都能在很短的时间内自动分析。结果,组织能够调查每个警报,从而减少误报的数量,并将精力集中在对更多实际威胁的响应上。

自动内存分析

现代的端点保护解决方案将搜索诸如远程访问内存或注册表中的特定键之类的模式,以警告异常或可疑行为。在这方面,这些解决方案可有效防止受感染的文件或脚本进入端点并在端点内运行。

但是,仅阻止恶意软件还不够,因为恶意代码仍可以在计算机内存中运行。 Intezer的端点分析解决方案可自动执行复杂的内存分析过程,扫描并分析机器内存中运行的每段代码。自动化可以为安全团队节省宝贵的时间,并帮助他们检测内存中的高级威胁,例如恶意代码注入,打包和无文件恶意软件。

上面突出显示的用例都可以可以协同工作,以帮助组织改进和自动化其安全操作并加速事件响应。先进的网络威胁的存在和严重的警报使遗传恶意软件分析成为政府机构保护关键基础设施的必不可少的资源,以便正确有效地大规模应对安全事件。通过实施遗传恶意软件分析技术,政府机构可以更准确地检测,分类和响应更多的网络威胁,尤其是来自复杂的APT的网络威胁,以维护国家的安全,经济稳定以及国家公共卫生和安全。

发表评论

提供云计算服务

提供云计算服务