新Mirai变种利用CVE-2020-10173漏洞

导语:研究人员发现一个利用9个漏洞的新MIRAI变种。

Trendmicro研究人员一个新的Mirai变种,该变种利用了9个漏洞,其中最著名的是Comtrend VR-3033路由器中的CVE-2020-10173漏洞,该漏洞在之前的MIRAI变种中没有出现过。

漏洞

新Mirai 变种中使用的漏洞既包括一些很早就发现的漏洞也包括一些新的漏洞,目的是更大范围内的包含不同的联网设备。其中使用的9个漏洞影响特定型号的IP 摄像头、智能电视、路由器等。

CVE-2020-10173漏洞是Comtrend VR-3033 路由器中的一个多认证命令注入漏洞,远程攻击者利用该漏洞可以入侵路由器管理的网络。

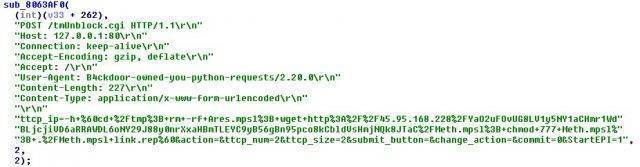

之前有研究人员公布了该漏洞的PoC代码,但是在Mirai 变种出现之前没有出现过大规模的利用情况。图1是样本利用该漏洞的情况:

图 1. CVE-2020-10173漏洞利用代码段

Mirai变种的利用的另一个近期的漏洞是Netlink GPON Router 1.0.11的远程代码执行漏洞。该漏洞也是今年初发现,Bashlite/Gafgyt 的变种Hoaxcalls也利用了该漏洞。

图 2. 表明Netlink GPON Router 1.0.11 RCE的代码段

此外,Mirai 变种还利用了之前攻击活动中的一些漏洞,如图3和图4所示:

图 3. LG SuperSign EZ CMS 2.5远程代码执行漏洞代码

图 4. Linksys E系列远程代码执行漏洞代码

Mirai变种利用的其他5个漏洞分别是:

· AVTECH IP Camera / NVR / DVR 设备 – 多安全漏洞

· D-Link 设备– UPnP SOAP 代码执行漏洞

· MVPower DVR TV-7104HE 1.8.4 115215B9 – Shell命令执行漏洞

· Symantec Web Gateway 5.0.2.8远程代码执行漏洞

· ThinkPHP 5.0.23/5.1.31 – 远程代码执行漏洞

暴力破解

Mirai 变种的一个标志就是使用Telnet 和Secure Shell (SSH)暴力破解。该变种也使用了典型的XOR 加密来隐藏用来攻击有漏洞的设备的凭证。提取的部分凭证示例如下:

· 0

· GM8182

· ROOT500

· 1001chin

· grouter

· solokey

· 1111

· guest

· svgodie

· 1234

· h3c

· swsbzkgn

· 12345

· hg2x0

· system

· 123456

· hi3518

· t0talc0ntr0l4!

· 20080826

· huigu309

· taZz@23495859

· 54321

· hunt5759

· telecomadmin

· 5up

· iDirect

· telnet

· 666666

· ipcam_rt5350

· telnetadmin

· 88888888

· iwkb

· tl789

· abc123

· juantech

· tsgoingon

· admin

· jvbzd

· twe8ehome

· ahetzip8

· klv123

· user

· anko nflection

· vizxv

· antslq

· nmgx_wapia

· win1dows

· ascend

· oelinux123

· xc3511

· blender

· pass

· xmhdipc

· cat1029

· password

· zhongxing

· changeme

· private

· zlxx.

· default

· realtek

· zsun1188

· dreambox

· root

· Zte52

结论

Mirai新变种中使用CVE-2020-10173漏洞表明僵尸网络开发者仍在不断扩展其功能来尽可能多地感染目标。新发现的一些漏洞为攻击者提供了更好的机会来入侵设备。普通用户并不知道漏洞的存在,因此也不会去修复漏洞。未来,CVE-2020-10173漏洞会用于Mirai这样的僵尸网络中。研究人员监控这类僵尸网络发现,处理器会复制其他的技术,包括一些漏洞和凭证。

此外,研究人员给出以下建议来确保联网设备的安全:

· 尽快修改安全漏洞;

· 使用网络分段设备来限制感染的传播;

· 使用强密码并尽快修复默认密码;

· 应用安全配置来限制感染的潜在入口。

发表评论

.jpg)

提供云计算服务

提供云计算服务