MITRE ATT & CK 产品化落地思路

导语:入侵检测能力的量化度量是安全行业的一个难题,用户买了很多安全产品,但是能不能防住黑客,即便拥有很强的安全运营团队的大厂,CSO也无法回答

0x00、前言

入侵检测能力的量化度量是安全行业的一个难题,用户买了很多安全产品,但是能不能防住黑客,即便拥有很强的安全运营团队的大厂,CSO也无法回答。其核心问题点在于,没有一个明确的,可以度量的、可落地的入侵检测能力测量标准,来证明自己的能力,MITRE ATT&CK的出现解决了这个难题。但是由于其对理论程度过高,每家安全厂商有一套自己的实践标准。导致其解读五花八门。本期我们就聊聊其产品化落地思路。

根据百度指数,从2011年开始相关热度趋势在不断上升,到2014年MITRE ATT&CK推出,其落地工程才真正进入到快车道。

针对服务器安全,我们研究范围:主要是MITRE ATT&CK for Enterprise部分,主要涉及到Windows、Linux、Cloud,当然也包括最近比较火的k8s。

0x01、产品化落地思路

@1、分析方法论技术细节

产品化落地需要我们全面分析MITRE ATT&CK for Enterprise中涉及到Windows、Linux、Cloud、k8s这些攻击技术关联的信息。并且需要量化我们的衡量指标:检测能力对关键技术覆盖度,可使用模拟攻击验证

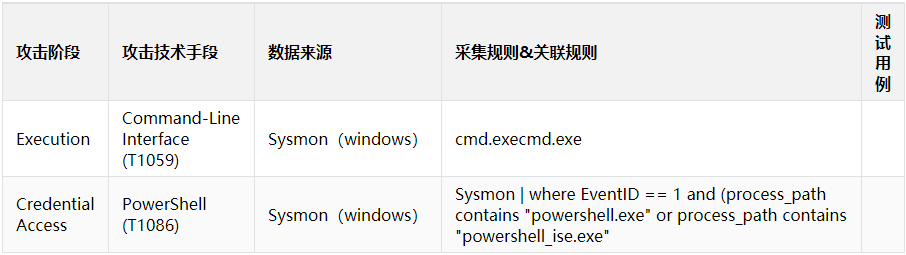

1、研究攻击阶段,主要是为了日后攻击链关联使用。ATT&CK for Enterprise包括的战术有访问初始化、执行、常驻、提权、防御规避、访问凭证、发现、横向移动、收集、数据获取、命令和控制.

2、研究266项攻击技术手段,主要是确定其数据来源产品是否能支持

3、研究采集和关联规则,主要是为了设置其采集敏感集合,不同基础数据的采集组合能满足新的攻击手段,使用最小的数据采集来完成最多技术手段匹配。

4、研究测试用例,主要是为了此攻击技术是可以被验证的。

@2、竞品分析

首先我们需要定义分析指标:

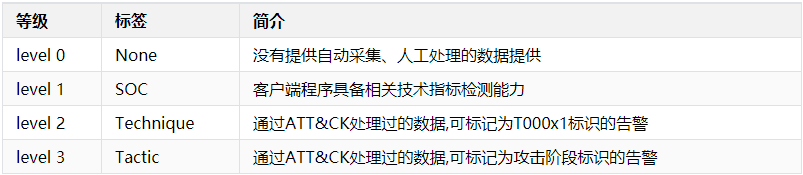

一、级别

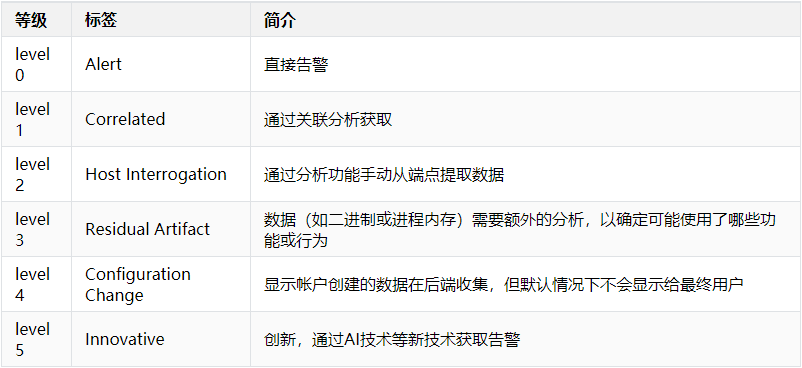

二、形式

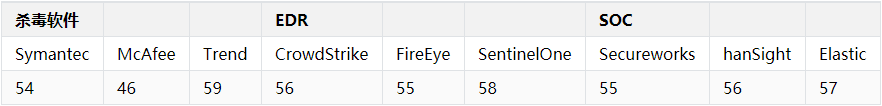

根据以上分析指标,:对各个安全产品做覆盖度测试,涉及到这个领域的主要分三类厂商,一类是杀毒软件厂商,第二类是EDR厂商,第三类就是SOC平台。根据名气,我选了每个领域选了三家厂商。评估结果如下:

如果自己做产品定位的话至少要到覆盖到55个,才能进入第一梯队。

这里重点提一下k8s ATT&CK攻击模型定位:

对以上安全特性,可以通过容器运行时安全来落地。

0x02、总结

为了更好的帮助网络防御者了解他们面临的威胁,MITRE ATT&CK框架,给我们的提供了一个全球可用的战术对抗知识库,通过主机网络安全产品化后,提升网络入侵检测效率,让安全运营人员有更多的时间去应急响应。

发表评论

提供云计算服务

提供云计算服务