5Ghoul攻击影响着七百多款5G手机

导语:5Ghoul攻击可以引发服务暂时中断和网络降级,影响710款安卓、苹果5G智能手机,以及路由器和USB调制解调器。

来自新加坡技术设计大学和A*STAR的研究人员发现了搭载高通和联发科芯片5G设备的14个安全漏洞——"5Ghoul"。5Ghoul攻击可以引发服务暂时中断和网络降级,影响710款安卓、苹果5G智能手机,以及路由器和USB调制解调器。

5Ghoul漏洞

5Ghoul是一个包含14个安全漏洞的漏洞合集,其中包括10个公开的安全漏洞以及4个暂未公开的漏洞。

·CVE-2023-33043:引发高通X55/X60调制解调器拒绝服务的无效MAC/RLC PDU(协议数据单元)。攻击者可以发送无效的下行链路MAC帧给目标5G用户终端,引发临时暂停服务和调制解调器重启。

·CVE-2023-33044: 引发高通NASX55/X60调制解调器拒绝服务的未知PDU。攻击者利用该漏洞可以发送无效的NAS PDU给目标用户设备,引发调制解调器失效或重启。

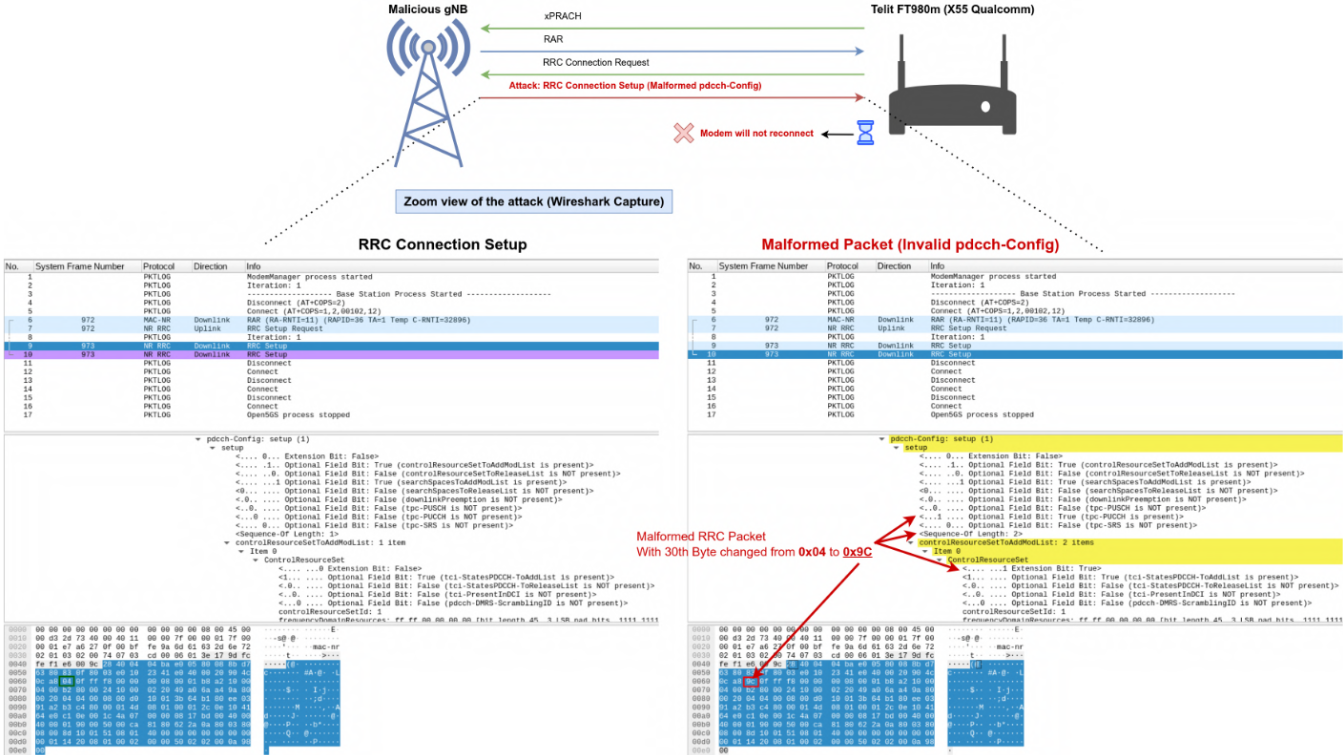

·CVE-2023-33042:通过无效的RRC pdcch-Config禁用高通X55/X60调制解调器来禁用5G或实现网络降级,引发网络降级或拒绝服务。攻击者在RRC Attach Procedure过程中可以发送伪造的RRC帧来禁用5G 连接并要求重启。

·CVE-2023-32842:通过无效的RRC Setup spCellConfig引发联发科Dimensity 900/1200调制解调器拒接服务。利用该漏洞需要发送伪造的RRC Connection Setup,引发受影响的调制解调器设备失效或重启。

·CVE-2023-32844:通过无效的RRC pucch CSIReportConfig引发联发科Dimensity 900/1200调制解调器拒接服务。攻击者可以发送伪造的RRC Connection Setup引发调制解调器设备失效或重启。

·CVE-2023-20702:通过无效的RLC Data Sequence引发联发科Dimensity 900/1200调制解调器拒接服务。攻击者可以通过发送伪造的RLC Status PDU来利用该考漏洞,引发调制解调器奔溃或重启。

·CVE-2023-32846:通过缩减的RRC physicalCellGroupConfig引发联发科Dimensity 900/1200调制解调器拒接服务。构造的RRC Connection Setup可导致内存访问错误,引发调制解调器奔溃。

·CVE-2023-32841:无效的RRC searchSpacesToAddModList引发联发科Dimensity 900/1200调制解调器拒接服务。攻击者需要发送伪造的RRC Connection Setup,使得受影响的设备奔溃。

·CVE-2023-32843:无效的RRC Uplink Config Element引发联发科Dimensity 900/1200调制解调器拒接服务。攻击者要利用该漏洞需要发送伪造的RRC Connection Setup,引发受影响的设备失效或重启。

·CVE-2023-32845: 空RRC Uplink Config Element引发联发科Dimensity 900/1200调制解调器拒接服务。攻击者可以设置特定RRC payload字段为空以使调制解调器奔溃。

·CVE-2023-33042:该漏洞可以使设备与5G网络断开,回到4G,因此受到4G相关的攻击的影响。

5Ghoul攻击概述

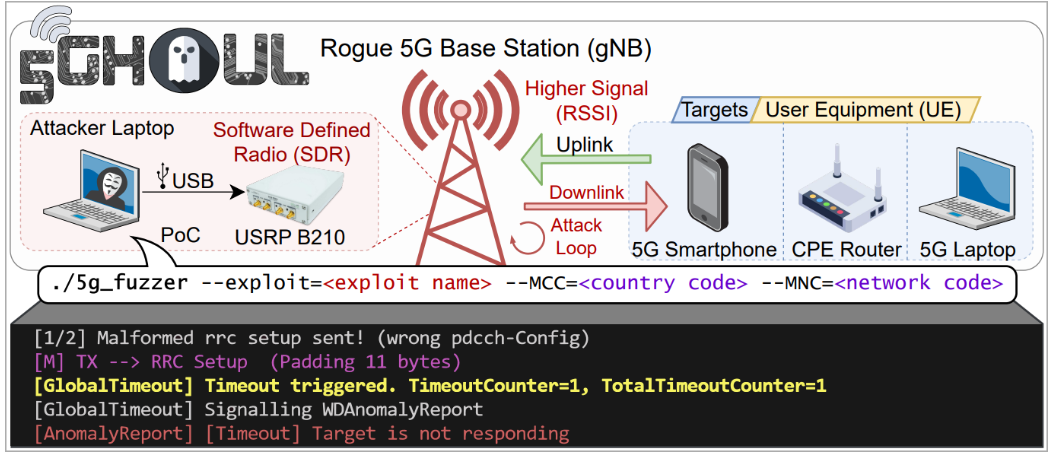

图 5Ghoul攻击概述

攻击者利用以上漏洞发起5Ghoul攻击可以使用开源的网络分析和测试工具、台式机、软件定义无线电、天线、电源等设备,总成本约几千美元。

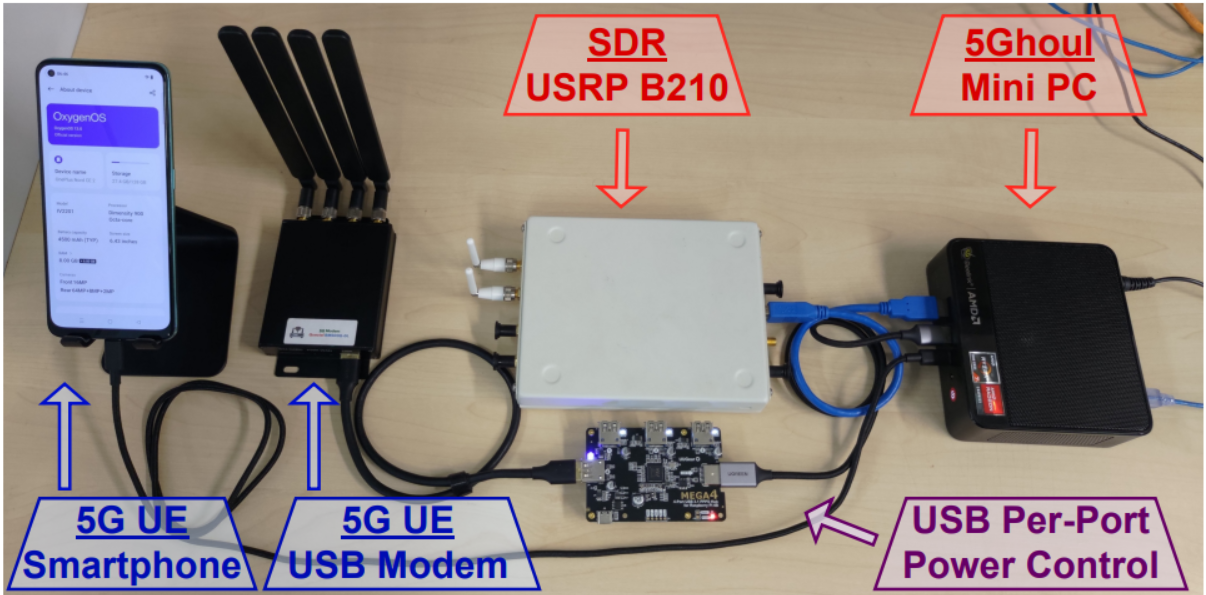

图 测试环境搭建

在攻击过程中,攻击者无需了解任何目标用户设备的秘密信息就可以完成NAS网络注册,比如SIM卡信息。攻击者只需要使用已知的基站连接参数就可以伪装为合法的gNB(下一代基站)。

图 5G降级为4G攻击

研究人员在GitHub上公开了PoC漏洞利用套件,下载地址:https://github.com/asset-group/5ghoul-5g-nr-attacks

受影响的设备

研究人员确认24个品牌的714款智能手机受到以上漏洞的影响,其中包括联想、谷歌、TCL、微软等,但受影响的设备并不止于此。

图 受影响的设备厂商分布

更多关于5Ghoul漏洞和攻击的技术细节以及修复建议参见:https://asset-group.github.io/disclosures/5ghoul/。

发表评论

提供云计算服务

提供云计算服务