区块链攻击向量:最安全技术的漏洞(上)

导语:区块链并不像我们想象的那么安全。

区块链并不像我们想象的那么安全。尽管安全性贯穿于所有区块链技术,但即使是最强大的区块链也会受到现代网络犯罪分子的攻击。Apriorit 专家已经分析了针对Coincheck、Verge和Bancor交易所的攻击,这些攻击极大地损害了区块链本身的声誉。

区块链可以很好地抵抗传统的网络攻击,但网络犯罪分子正在想出专门针对区块链技术的新方法。在本文中,我们描述了针对区块链技术的主要攻击媒介,并了解了迄今为止最重大的区块链攻击。

网络犯罪分子已经设法滥用区块链来执行恶意操作。如果攻击者没有收到加密货币奖励,像WannaCry和Petya这样的勒索软件攻击就不会如此大规模。现在,看起来黑客正在考虑利用区块链安全漏洞作为他们的主要收入来源。

2019 年 3 月,白帽黑客在短短 30 天内在各种区块链和加密货币平台中发现了 43 个漏洞。他们甚至在Coinbase、EOS和Tezos等著名平台中发现了漏洞。

然而,弱点通常很难检测到,因为它们可能隐藏在不显眼的地方。例如,Parity 多重签名钱包是通过破坏其中具有提取功能的库而被黑客入侵的。攻击者设法将库本身初始化为钱包,并声称拥有它的所有者权利。结果,573 个钱包受到影响,价值 3000 万美元的加密货币被盗,另外被白帽黑客组织救出的 1.8 亿美元后来归还给了合法所有者。

通过攻击比特币和以太坊等庞大的网络,网络犯罪分子表明他们足够聪明,可以反驳区块链安全的神话。让我们考虑五个最常见的区块链攻击向量:

五个区块链攻击向量

1.区块链网络攻击

区块链网络包括创建和运行交易并提供其他服务的节点。例如,比特币网络由发送和接收交易的节点以及将批准的交易添加到区块的矿工组成。网络罪犯寻找网络漏洞并通过以下类型的攻击利用它们。

分布式拒绝服务

分布式拒绝服务(DDoS) 攻击很难在区块链网络上执行,但它们是可能的。

当使用 DDoS 攻击区块链网络时,黑客打算通过大量请求消耗其所有处理资源来关闭服务器。DDoS 攻击者旨在断开网络的矿池、电子钱包、加密货币交易所和其他金融服务。区块链也可以使用 DDoS 僵尸网络在其应用程序层受到 DDoS 攻击。

2017 年,Bitfinex 遭受了大规模的 DDoS 攻击。这对 IOTA 基金会来说尤其不方便,IOTA 基金会在 Bitfinex 通知用户此次攻击的前一天就在平台上发布了他们的 IOTA 代币。三年后,即 2020 年 2 月,在 OKEx 加密货币交易所注意到类似攻击的一天后, Bitfinex又经历了一次 DDoS 攻击。

交易延展性攻击

交易延展性攻击旨在诱使受害者支付两次。在比特币网络中,每笔交易都有一个散列,即交易 ID。如果攻击者设法更改交易的 ID,他们可以尝试将更改后的哈希值的交易广播到网络,并在原始交易之前确认它。如果成功,发送方将认为初始交易失败,而资金仍将从发送方的账户中提取。如果发件人重复交易,相同的金额将被扣除两次。一旦这两笔交易被矿工确认,这次黑客攻击就成功了。

比特币交易所Mt. Gox在 2014 年因延展性攻击而破产。然而,比特币似乎通过引入隔离见证 (SegWit) 流程解决了这个问题,该流程将签名数据与比特币交易分开,并用对每个签名的不可延展的哈希承诺。

时间劫持

时间劫持利用了比特币时间戳处理中的一个理论漏洞。在时间劫持攻击期间,黑客更改节点的网络时间计数器并强制节点接受替代区块链。当恶意用户使用不准确的时间戳将多个虚假对等点添加到网络时,就可以实现这一点。但是,可以通过限制接受时间范围或使用节点的系统时间来防止时间劫持攻击。

路由攻击

路由攻击可以影响单个节点和整个网络。这种黑客攻击的想法是在将交易推送给同行之前篡改交易。其他节点几乎不可能检测到这种篡改,因为黑客将网络划分为无法相互通信的分区。路由攻击实际上包括两个独立的攻击:

分区攻击,将网络节点分成不同的组

延迟攻击,篡改传播消息并将它们发送到网络

女巫攻击

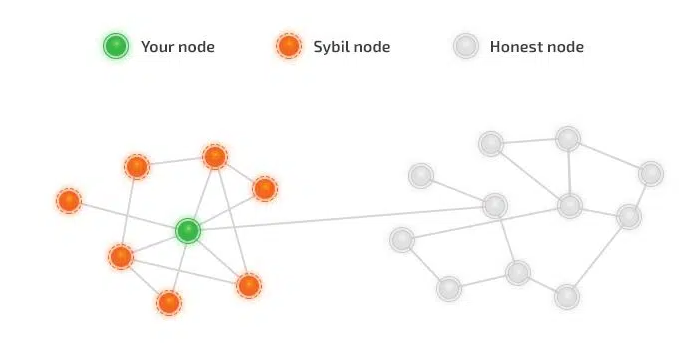

通过将多个标识符分配给同一节点来安排女巫攻击。区块链网络没有可信节点,每个请求都会发送到多个节点。

图 1. 女巫攻击

在 Sybil 攻击期间,黑客控制了网络中的多个节点。然后受害者被关闭所有交易的假节点包围。最后,受害者对双花攻击持开放态度。Sybil 攻击很难检测和预防,但以下措施可能有效:增加创建新身份的成本,需要某种类型的信任才能加入网络,或根据声誉确定用户权力。

蚀攻击

eclipse 攻击需要黑客控制大量 IP 地址或拥有分布式僵尸网络。然后攻击者覆盖受害者节点“已尝试”表中的地址并等待受害者节点重新启动。重启后,受害者节点的所有出站连接都将被重定向到攻击者控制的IP地址。这使得受害者无法获得他们感兴趣的交易。波士顿大学的研究人员对以太坊网络发起了一次日食攻击,并设法仅使用一两台机器就完成了攻击。

对权益证明网络的远程攻击

远程攻击针对使用股权证明(PoS) 共识算法的网络,在该算法中,用户可以根据持有的硬币数量来挖掘或验证区块交易。

这些攻击可以分为三类:

简单- 当节点不检查块时间戳时,权益证明协议的简单实现

事后腐败——试图在给定时间范围内铸造比主链更多的区块

Stake bleeding——将交易从诚实维护的区块链复制到攻击者维护的私有区块链

在进行远程攻击时,黑客使用购买或窃取的私钥,该私钥具有相当大的代币余额,该私钥过去已经用于验证。然后,黑客可以生成区块链的替代历史并根据 PoS 验证增加奖励。

2. 用户钱包攻击

实际上,在人们与它们互动之前,区块链和网络安全就像盐和胡椒一样在一起。这听起来可能令人惊讶,但区块链用户构成了最大的安全威胁。人们了解区块链在网络安全中的用途,往往会高估区块链的安全性而忽视其弱点。用户钱包凭证是网络犯罪分子的主要目标。

为了获取钱包凭证,黑客尝试使用网络钓鱼和字典攻击等传统方法以及寻找加密算法弱点等新的复杂方法。以下是攻击用户钱包的最常见方法的概述。

网络钓鱼

2018 年,IOTA 钱包发起了一次攻击,发起人是 iotaseed.io(现已下线),这是一个虚假的在线种子生成器。黑客利用这项服务进行了网络钓鱼活动,并收集了带有秘密种子的日志。结果,2018 年 1 月,黑客成功从受害者的钱包中窃取了价值超过 400 万美元的 IOTA。

字典攻击

在这些攻击中,黑客试图通过尝试普通密码(如 password1)的哈希值来破解受害者的加密哈希和盐。通过将明文密码转换为加密哈希,攻击者可以找到钱包凭证。

易受攻击的签名

区块链网络使用各种加密算法来创建用户签名,但它们也可能存在漏洞。例如,比特币使用ECDSA 密码算法自动生成唯一的私钥。然而,看起来 ECDSA 的熵不足,这可能导致多个签名中出现相同的随机值。IOTA 还面临着其旧的Curl 哈希函数的密码学问题。

有缺陷的密钥生成

利用密钥生成中的漏洞,被称为 Johoe 的黑客在 2014 年 12 月获得了 Blockchain.info 提供的私钥。这次攻击的发生是由于代码更新期间出现的错误导致生成公共输入的随机性差用户密钥。尽管此漏洞很快得到缓解,但 ECDSA 算法仍然可能存在该漏洞。

对冷钱包的攻击

硬件钱包或冷钱包也可能被黑客入侵。例如,研究人员利用 Nano S Ledger 钱包中的漏洞发起了 Evil Maid 攻击。由于这次黑客攻击,研究人员获得了私钥以及受害者的 PIN、恢复种子和密码。

最近的一次冷钱包攻击发生在 2019 年,当时UPbit加密货币交易所正在将资金转移到冷钱包。当您预计会受到网络攻击时,这是冻结加密货币的常用方法。黑客设法窃取了 342,000 ETH,显然是因为他们知道交易的时间。

对热钱包的攻击

热钱包是用于存储私人加密密钥的联网应用程序。尽管加密货币交易所的所有者声称他们将钱包中的用户数据与网络断开连接,但 2018 年针对 Coincheck 的 5 亿美元攻击证明这并非总是如此。

2019 年 6 月,对 GateHub 的攻击导致数十个原生XRP钱包的未经授权访问和加密资产被盗。由于系统漏洞,新加坡加密货币交易所 Bitrue也几乎同时遭遇了热钱包攻击。结果,黑客设法窃取了价值超过 450 万美元的 XRP 和 237,500 美元的 ADA 资金。

发表评论

提供云计算服务

提供云计算服务