一个新的DNS安全漏洞被曝出,可引发大规模的DDoS“轰炸”

导语:DNS漏洞影响微软、Cloudflare、Amazon等多个DNS服务商,获得多个CVE编号。

以色列网络安全研究人员发现了一个新的影响DNS协议的安全漏洞,攻击者利用该漏洞可以发起放大的、大规模的DDoS攻击活动——NXNSAttack。漏洞影响ISC BIND、NLnet Labs Unbound、微软、Cloudflare、Amazon等多个DNS服务商,其中部分厂商为该漏洞发布了CVE编号,包括CVE-2020-8616、CVE-2020-12662、CVE-2020-12667。

背景

DNS(域名解析系统)是互联网中最重要的系统之一,近年来遭受了大规模的DDoS攻击,导致包括twitter、Netflix、Amazon等在内的全球互联网巨头暂停服务。

DNS解析过程

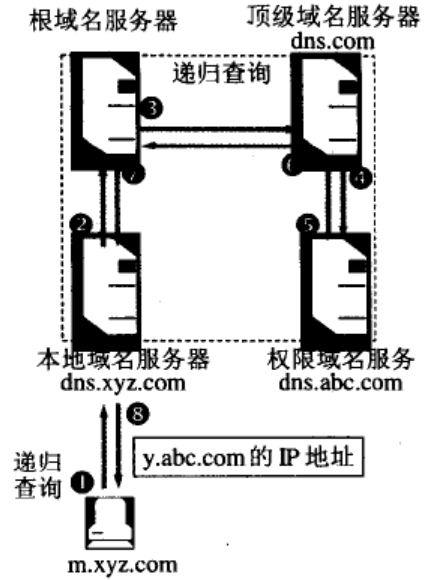

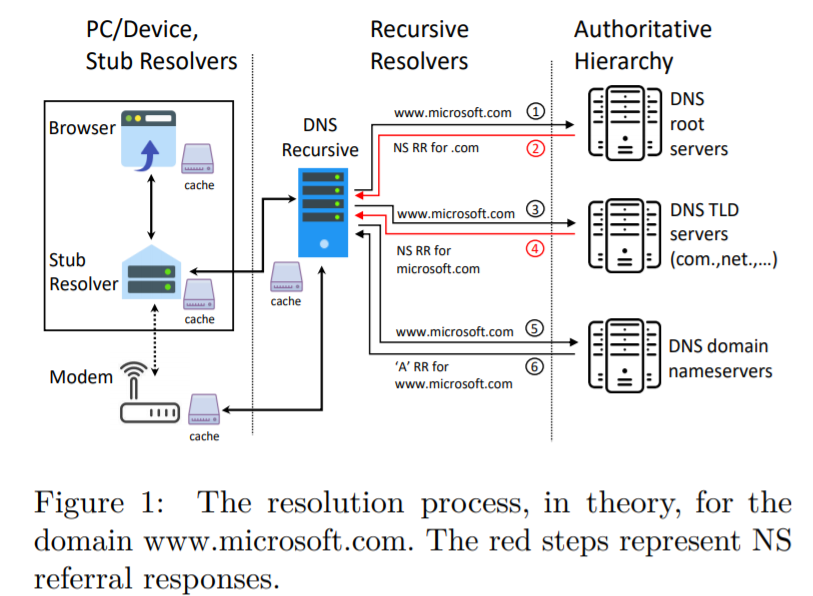

当DNS服务器与多个授权DNS服务器通信来定位域名相关的IP地址时就会用到递归查询,最终将结果返回给查询的客户端。解析一般是从ISP或公开的DNS服务器控制的DNS解析器开始的,具体与系统中配置的有关。

递归查询就是如果主机所询问的本地域名服务器不知道被查询的域名的IP地址,那么本地域名服务器就以DNS客户的身份,向其它根域名服务器继续发出查询请求报文(即替主机继续查询),而不是让主机自己进行下一步查询。因此,递归查询返回的查询结果或者是所要查询的IP地址,或者是报错,表示无法查询到所需的IP地址。

NXNSAttack

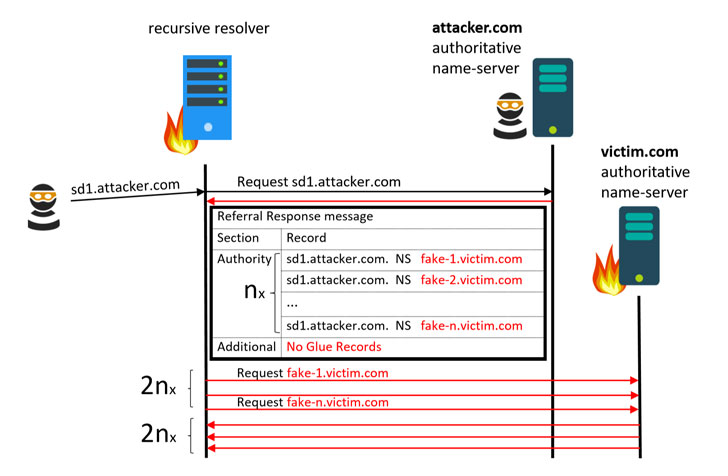

攻击中利用了DNS递归解析过程中在接收到含有nameserver但是不含对应IP地址的NS referral response时,会引发额外解析来对DNS基础设施发起新的攻击——NXNSAttack (NoneXistent NameServers Attack,不存在的name server攻击)。

放大器

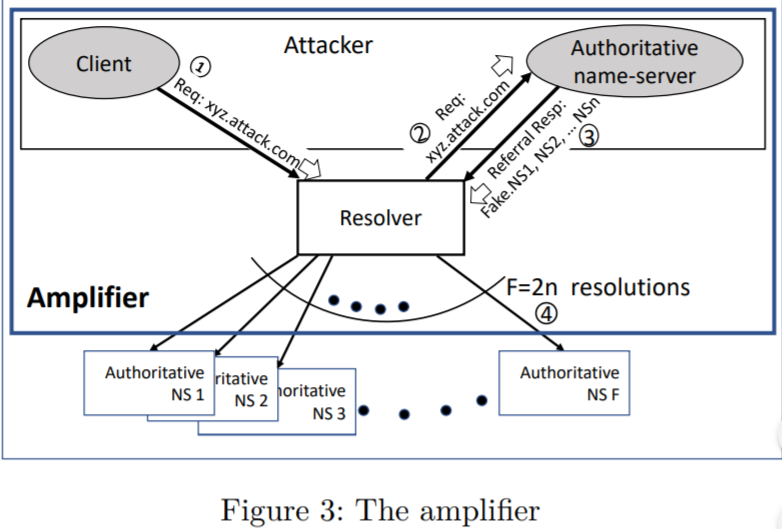

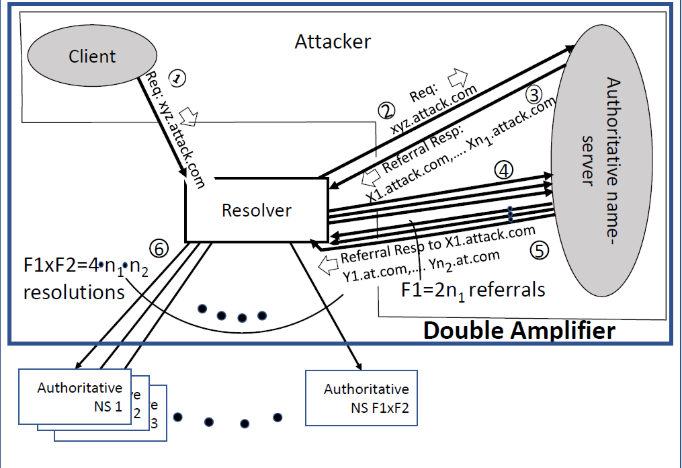

NXNSAttack攻击的核心是放大器,放大器由2个攻击者组件和一个递归解析器来构成。2个攻击者组件是一个客户端和一个授权的name-server。

攻击者需要发起多个到授权服务器(步骤1)授权的域名的子域名的请求。这些伪造的请求要有不同的子域名来确保不在解析器的缓存中,这样就可以让解析器与攻击者授权服务器通信来解析查询的子域名(步骤2)。攻击者授权的name server就会返回n个含有name server名的NS转发响应(步骤3),但是其中不含对应的IP地址。这就使得解析器可以对响应中的每个开始一个解析查询(步骤4)。攻击者的授权referral response在接收到一个来自递归解析器的子域名的查询时,会发布n个不同的新的代表name server。

Double Amplifier

该攻击的另一个变种在第一个referral响应中使用自我委托(self delegation)技术来增加到root name server的并行referral的数量,来发起double amplification攻击。研究人员在测试过程中发现,对每个请求和对应的75个referral包,受害者需要处理81428个包,约14126945字节。

与NXDomain 攻击相比,NXNSAttack攻击更加高效。放大倍数达到了递归解析器交换的包数的1620倍,此外,由于恶意缓存的影响,攻击还会影响NS 解析器缓存。

漏洞影响

漏洞影响ISC BIND、NLnet Labs、PowerDNS、谷歌、微软、亚马逊、ICANN、Oracle (DYN)、Cloudflare等厂商,其中部分厂商为该漏洞发布了CVE编号,包括CVE-2020-8616、CVE-2020-12662、CVE-2020-12667。

相关成果已经被安全顶会Usenix Security 20录用,下载地址:https://www.nxnsattack.com/dns-ns-paper.pdf

更多关于NXNSAttack的细节参见:https://www.nxnsattack.com

发表评论

提供云计算服务

提供云计算服务