MailSec Lab 电子邮件安全热点分析报告

导语:MailSec Lab定期发布电子邮件安全热点分析报告,对当前观察监测到的代表性垃圾、钓鱼、高级恶意威胁邮件等进行深度分析>>本周(2023年7月17日~21日),Bounce类钓鱼邮件激增

概要:Bounce类钓鱼邮件激增

本周(2023年7月17日~21日),思安麦赛安全实验室观察到大量增加的Bounce钓鱼邮件,请各单位和企业做好相关的防护。

热点描述:

关于此批Bounce钓鱼邮件,如下图所示:

图1. Bounce钓鱼邮件样本

为了隐藏真实身份并躲避欲攻击对象所在公司的邮件安全检测,防止攻击邮件被拦截,黑客伪造并使用目标攻击对象的邮件地址作为发件人邮件地址,并故意将邮件投递给一个知名公司的不存在邮件地址。因为收件人地址不存在,该知名的公司的邮件服务器会向发件人地址发送bounce退信邮件,通知该发件人邮件投递失败。

当被攻击对象所在公司的邮件服务器收到bounce退信邮件后,因为该邮件来自于知名公司,所以会正常的接收该退信邮件并将邮件放置到发件人的收件箱。一旦员工打开退信邮件的附件后,将查看到黑客发送来的威胁信息:

图2. 含威胁信息的邮件

专家分析:

思安麦赛安全实验室的专家对此邮件的风险特征进行了技术分析。

分析1:源IP地址

对bounce退信邮件的附件进行分析,根据邮件头的指定字段可知,该恶意邮件的来源IP地址(攻击者IP地址)是121.52.144.171。

图3. 邮件头部源IP字段展示

该IP地址位于“巴基斯坦/旁遮普邦/拉瓦尔品第”地区,网络服务商为“HEC”。当前该IP地址下使用了“华为USG6630防火墙”和“腾达路由器”设备,说明该IP地址下的组织很大概率为一个正常运行的企业或服务商,而黑客攻陷或租用了该组织的计算机,并使用该计算机发送了Bounce攻击邮件,而非使用私人网络环境发起攻击。

图4. 该IP下的华为USG6630防火墙

图5. 该IP下的腾达路由器

与此同时,查询该IP地址的信誉可知,此IP地址所在的网段,曾经存在大量恶意IP地址:

图6. 该IP网段下曾存在大量恶意IP地址

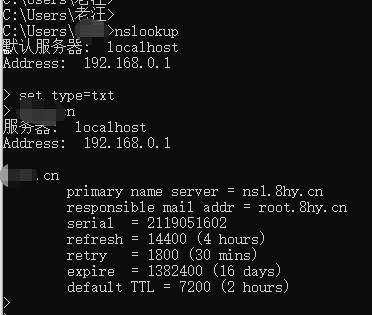

分析2:伪造发件人地址

攻击者从位于巴基斯坦的计算机上,伪装为国内某家知名公司的员工,向马来西亚一家金融机构发送了攻击邮件。该马来西亚公司的邮件设备,尝试对发件人邮件地址进行了SPF和DKIM验证,验证发件人地址的有效性。然而很可惜,该国内知名公司的域名并未开启相关的邮件防伪造检测机制。因此马来西亚公司的邮件设备未拒绝该邮件,并因为收件人在该公司不存在,而向中国公司发出了退信邮件。

图7. 被攻击公司未开启邮件防伪造机制

图8. 通过了对发件人地址有效性的验证

分析3:邮件攻击链路溯源

经分析此邮件的完整攻击溯源图9如下所示:

总结与攻击溯源:

经思安麦赛安全实验室的分析测试,我们认为此“Bounce钓鱼”邮件样本含有的风险特征包括:

攻击起源IP地址下的组织很大概率为一个正常运行的企业或服务商,而黑客攻陷或租用了该组织的计算机,并使用该计算机发送了Bounce攻击邮件;

攻击起源IP地址所在的网段,曾经存在大量恶意IP地址;

攻击者伪装为国内某家知名公司的员工发送邮件,该中国公司的域名并未开启相关的邮件防伪造检测机制;

邮件正文内容中含比特币、汇款、账户等敏感词汇。

防范建议:

Bounce钓鱼邮件是一种邮件攻击手段,通常用于隐蔽地向攻击目标发送恶意内容,而避免直接暴露攻击者的邮件地址,并躲避被攻击目标组织的邮件安全检测。

要防范Bounce钓鱼邮件应遵循如下一些安全实践:

1. 本域名邮件地址验证:实施SPF、DKIM和DMARC等发件人验证技术,从而帮助第三方组织验证邮件的真实来源;

2. 警惕紧急情况:钓鱼邮件常常试图制造紧急情况,以迫使受害者匆忙采取行动。要保持冷静,不要受到威胁或诱惑;

3. 使用邮件安全防护设备:部署可靠且稳定的邮件安全网关、邮件安全沙箱等邮件安全防护设备;

4. 定期检查安全防护设备:确保邮件安全防护设备的策略配置正确且生效,并确保设备的防护库已升级到最新版本;

5. 培养安全意识:加强员工和自己的安全意识培训,教育他们如何识别潜在的恶意邮件,并提醒他们不要随意打开可疑的附件;

6. 鼓励员工报告可疑邮件:如果收到可疑邮件,员工应及时将其报告给您的组织或相关机构,以帮助企业采取适当的行动保护其他员工;

7. 验证财务交易:如果收到涉及财务交易的电子邮件,避免通过邮件直接响应。相反,通过银行官方网站、银行柜台、财务部同事等安全渠道来验证交易。

8. 防止个人和邮件信息泄露:尽量不要在公开的论坛、社交媒体或不受信任的网站上泄露个人和邮件信息。攻击者可能会利用这些信息来制作更具针对性的钓鱼邮件;

麦赛安全实验室(MailSec Lab)介绍:

北京网际思安科技有限公司麦赛邮件安全实验室(MailSec Lab)依托于网际思安过去12年积累的邮件威胁数据,汇集了一批10+工作经验的行业专家,专注于新型邮件威胁的调研,和下一代邮件安全技术的创新性研究。在过去十多年中,MailSec Lab服务于3000+家各个行业领域的典范客户,获得客户的广泛赞誉。与此同时,实验室积极与国际和国内知名信息安全厂商合作,广泛开展威胁情报互换、共同研究等合作,构建共同防御的威胁防护体系。

发表评论

提供云计算服务

提供云计算服务