犯罪分子使用先进的RAT技术对越南进行攻击

导语:研究人员表示,FoundCore恶意软件在免杀技术方面有了很大的进步。

研究人员表示,在越南发现了一个针对政府和军事机构进行攻击的高级网络间谍攻击活动,该攻击活动中使用了一个专门用于实施间谍攻击的远程访问工具(RAT)。

卡巴斯基研究人员称,对其进一步的分析表明,这次活动是由一个被称为Cycldek(又名Goblin Panda,APT 27和Conimes)的高级持续性威胁(APT)组织进行的,他们补充说,该组织自2013年以来就一直很活跃。

此次攻击活动中使用的恶意软件被称为FoundCore,它会允许攻击者进行文件系统控制、进程操纵、捕获截图和执行任意命令等操作。

根据卡巴斯基在周一发布的分析报告,这代表了该组织在攻击的复杂性方面有了重大的进步。研究人员表示,防止恶意代码被杀毒软件进行分析的技术对于该攻击集团来说是首次使用的。

他们解释说:"有效载荷的头部(用以攻击的代码)被完全分开,仅包含几个不连贯的函数,通过这样做,攻击者使得研究人员对于恶意软件进行逆向工程分析的难度大大增加。更重要的是,感染链的组件是紧密耦合的,这意味着单个部件有时很难甚至不可能单独进行分析,这样从而防止了恶意活动被分析。"

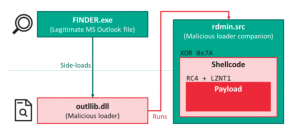

此次攻击活动还使用了动态链接库(DLL)的侧载技术,当一个有合法签名的文件被加载注入了一个恶意的DLL时,就会发生这种情况,这样可以使得攻击者能够绕过安全产品的防护。

根据分析称:"在这个最近被发现的攻击活动中,DLL侧载感染链会解密一个有效载荷的shellcode—FoundCore,它可以使得攻击者能够完全控制被感染的设备。"

FoundCore的4个恶意软件线程

感染链中的最后一个有效载荷是一个远程管理工具,它可以使操作者对受害者的机器实现完全的控制。研究人员称,在这个工具被执行后,恶意软件会启动四个线程。

第一个线程会通过创建服务来实现对机器的持久性控制。

第二个通过改变服务的Description、ImagePath和DisplayName等字段,隐藏服务的相关信息。

第三种是为与当前进程相关联的图像设置一个空的访问控制列表(DACL),防止对底层恶意文件的访问。DACL是安装在Active Directory对象上的一个内部列表,它指定了哪些用户和组可以访问该对象,以及他们可以对该对象执行何种操作。

最后一个线程引导程序执行并与C2服务器建立连接。根据它的配置,它也可以将自己的副本注入到另一个进程中。与服务器的通信可以使用HTTPS或者对原始的TCP套接字进行RC4加密。

在感染链中,研究人员发现FoundCore还下载了两个其他的间谍软件。第一个是DropPhone,用于收集受害者机器的环境信息并将其发送到DropBox。第二个是CoreLoader,帮助恶意软件逃避安全产品的检测。

卡巴斯基的高级安全研究员Mark Lechtik在分析中说:"总的来说,在过去的一年里,我们注意到,许多黑客团体为他们的攻击活动都投入了很多的资源,也提高了他们的技术能力。在这里,他们增加了更多的混淆技术以及更为复杂的反逆向工程技术。而这也预示着,这些组织可能正在计划扩大他们的攻击范围。"

越南成为APT攻击的目标

卡巴斯基的分析显示,此次活动中有数十台电脑成为了攻击目标,其中绝大多数(80%)位于越南。其他目标则是在中亚和泰国。

该公司还发现,大多数被攻击的机器属于政府或军事部门。同时,还有包括外交、教育或医疗保健在内的部门,也成了被攻击的目标。

Lechtik说:"现在看来,这次攻击活动似乎更多的是对越南本地造成了威胁,但未来极有可能会在更多国家更多的地区发现FoundCore后门"

卡巴斯基高级安全研究员Pierre Delcher补充道:"更重要的是,这些黑客组织往往会相互分享他们的攻击策略,如果在其他活动中也发现了同样的混淆策略,我们也不会感到惊讶。我们将会密切监控威胁环境,寻找类似的可疑攻击活动。对于公司来说,他们能做的事情就是让自己的公司随时掌握最新的威胁情报,这样他们就知道该注意什么了。"

发表评论

提供云计算服务

提供云计算服务