勒索软件利用间歇性加密躲避检测算法

导语:一些勒索软件组织现正在使用一种新的方法来试图绕过这些检测。

大多数开展索软件活动的网络犯罪分子都备受关注。他们不仅遭到执法部门和安全公司的调查,就连他们从技术上传播恶意软件的方式以及恶意软件在受感染计算机上运行和工作的方式也受到严密调查。

SentinelOne公司的一份新报告披露了一些勒索软件组织采用的一种新技术,这种最近在外头盛行的技术名为“间歇性加密”(intermittent encryption)。

什么是间歇性加密?

这个术语可能令人困惑,因此立即予以澄清似乎很重要:间歇性加密不是旨在加密所选择的完整文件,而是选择性加密文件中的部分字节。

据研究人员声称,间歇性加密让攻击者可以更有效地规避使用统计分析来检测当前勒索软件感染的系统。这种分析基于操作系统文件输入和输出操作的强度,即基于文件的已知版本与可疑修改版本之间的相似性。因此,间歇性加密降低了文件输入/输出操作的强度,在某个特定文件的非加密版本和加密版本之间表现出极高的相似性,因为文件中只有一些字节被更改。

间歇性加密还具有在很短的时间内加密较少内容但仍导致系统无法使用的好处,这使得在感染时间和加密内容时间之间检测勒索软件活动变得更困难了。

针对使用不同文件大小的BlackCat勒索软件的研究表明,间歇性加密为威胁分子在速度方面带来了显著优势。

LockFile勒索软件是2021年年中第一个使用间歇性加密的恶意软件系列,不过现在有几个不同的勒索软件系列也在使用它。

哪些威胁组织在使用间歇性加密?

同样重要的是要知道间歇性加密在众多地下论坛中变得越来越流行,地下论坛在大力宣传间歇性加密,以吸引更多的买家或勒索软件组织加盟机构。

• Qyick勒索软件

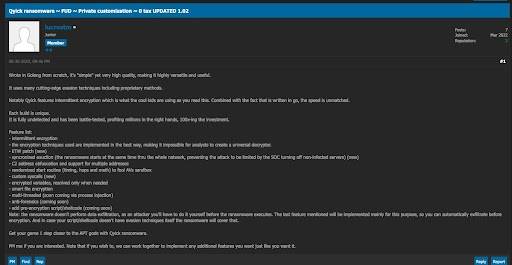

SentinelOne的研究人员报告,他们在暗网的一个流行犯罪论坛上看到了一个名为Qyick的新型商业勒索软件所打的广告。名为lucrostm的广告商此前被发现在兜售其他软件,比如远程访问工具(RAT)和恶意软件加载程序,并出售 Qyick,价格从0.2个比特币到约1.5个比特币不等,具体取决于买家想要的功能选项。Lucrostm作出的保证之一是,如果勒索软件系列的二进制文件在购买后六个月内被安全解决方案检测出来,未检测到的新勒索软件样本将给予60%至80%的大幅折扣。

该勒索软件是用Go语言编写的,据开发人员声称,这有望加快勒索软件的运行,此外使用间歇性加密(图1)。

图1. 网络犯罪地下论坛上的Qyick勒索软件广告(来源:SentinelOne)

Qyick仍然是一种正在开发中的勒索软件。虽然它现在没有将数据外泄的功能,但未来版本将让控制者可以执行任意代码,主要用于此目的。

• PLAY勒索软件

该勒索软件于2022年6月首次露面。它根据当前文件的大小使用间歇性加密。它以十六进制加密0x100000字节块(十进制为1048576字节),并根据文件大小加密两个、三个或五个块。

• Agenda勒索软件

这个勒索软件是另一种用Go语言编写的勒索软件。它支持控制者可以配置的几种不同的间歇性加密方法。

第一种方法名为“skip-step”,让攻击者可以加密文件的每X MB(兆字节),跳过指定MB数量的部分。第二种方法名为“fast”,允许只加密文件的前N MB部分。最后一种方法名为“percent”,允许只加密文件的一部分。

•Black Basta勒索软件

这个勒索软件自2022年4月以来一直充当勒索软件即服务(RaaS)。它是用C++语言编写的,其运营团伙一直将它与双重勒索结合使用,如果受害者不支付赎金,就扬言要泄露数据。

Black Basta的间歇性加密方法每加密64个字节,就跳过192个字节,如果文件大小不到4KB。如果文件大于4KB,该勒索软件每加密64个字节,就跳过128个字节,而不是跳过192个字节。

• BlackCat/ALPHV

BlackCat又叫ALPHV,是一种用Rust语言开发的勒索软件,被用作RaaS模式。该威胁组织很早就擅长使用勒索手段,比如通过数据泄露或分布式拒绝服务(DDoS)攻击来威胁其受害者。

BlackCat勒索软件为控制者提供了几种不同的加密模式,从完全加密到集成间歇性加密的模式:它提供仅加密文件前N个字节的功能,或者每加密N个字节就跳过X个字节的功能。

它还拥有更高级的加密功能,比如将文件分成不同大小的块,只加密每个块的前P个字节。

除了间歇性加密,BlackCat还包含一些尽可能加快速度的逻辑功能:如果被感染的计算机支持硬件加速,该勒索软件使用AES(高级加密标准)进行加密。要不然,它就使用完全用软件实现的ChaCha20算法。

如何防范这种威胁?

建议始终确保操作系统及在其上面运行的所有软件是最新版本,并打上补丁,避免受到常见漏洞的影响。

还建议在勒索软件在一台或多台计算机上被植入之前,部署安全解决方案以尝试检测威胁。

如果有可能,应尽量部署多因素身份验证,以便攻击者无法仅使用凭据就能访问可以运行勒索软件的网络部分。

应该提高每个用户的安全意识,尤其是电子邮件方面的意识,因为电子邮件是勒索软件最常用的感染途径之一。

发表评论

提供云计算服务

提供云计算服务