对AvosLocker勒索软件的深入分析

导语:本文主要介绍了Cyble研究实验室对AvosLocker勒索软件的深入分析。

最近,Cyble研究实验室遇到了一个名为AvosLocker的新勒索软件组织。我们在之前的博客中介绍了这个新勒索软件组的主要功能。它是一种恶意可执行文件,通过感染Windows计算机对受害者的文档文件进行加密并要求赎金,这是它勒索程序的一部分。Cyble的研究人员发现,AvosLocker勒索软件小组使用了各种复杂的技术来开发勒索软件。

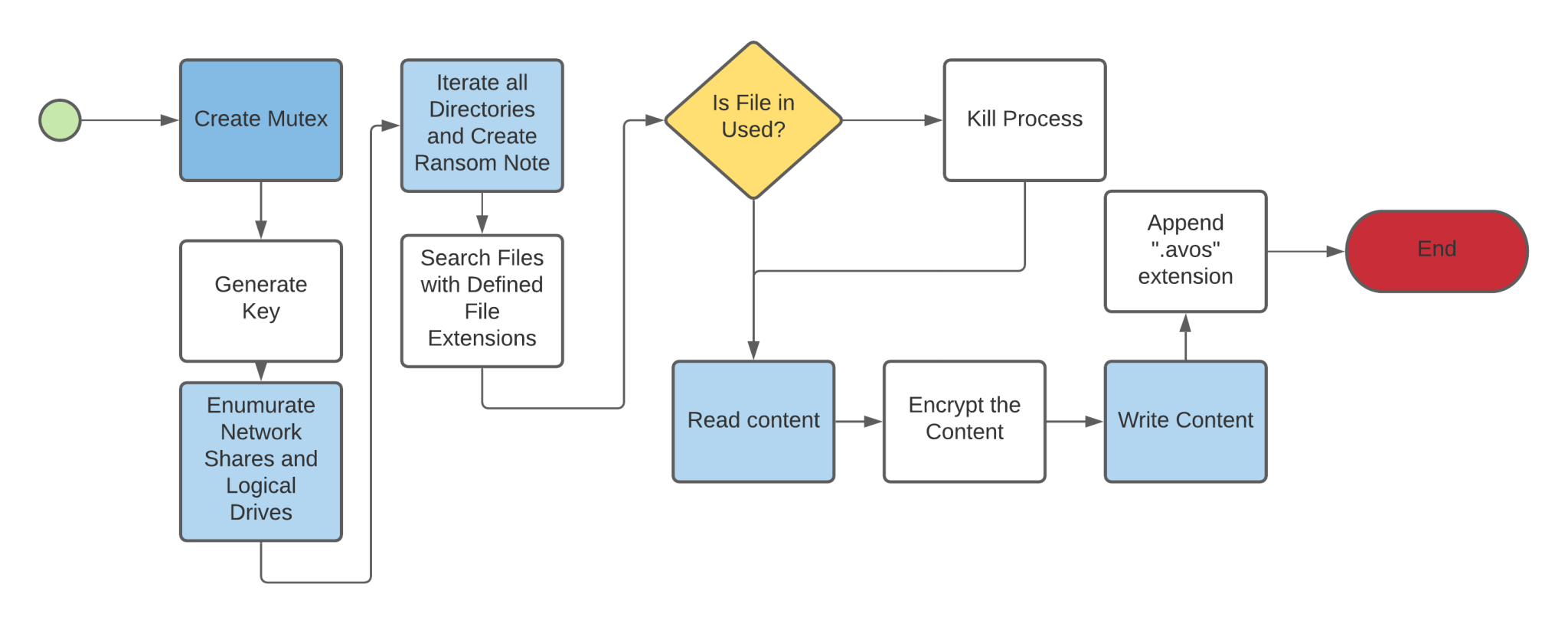

在图1中,Cyble研究人员展示了AvosLocker勒索软件的完整执行流程。

图1 AvosLocker勒索软件的执行流程

技术分析

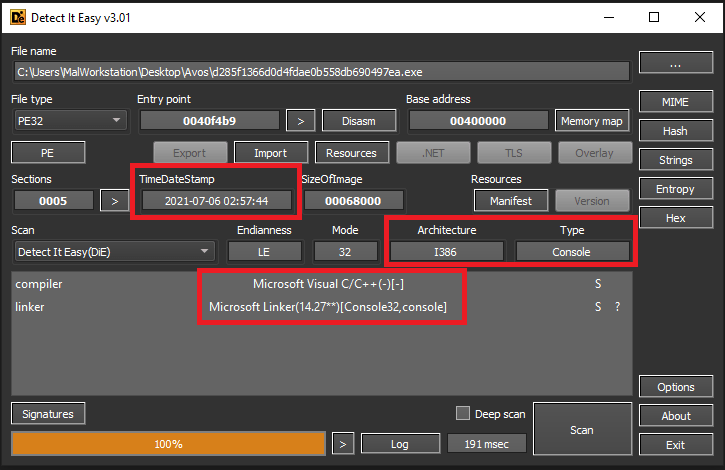

我们从静态分析入手,可以发现该勒索软件是一个基于x86架构的控制台应用程序,使用C/C++编程语言开发,近期编译于“2021-07-06 02:57:44”,如图2所示。

图2静态可移植可执行文件(PE)详细信息

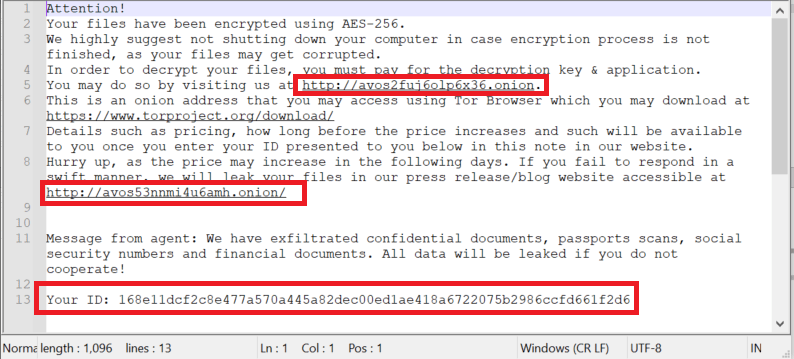

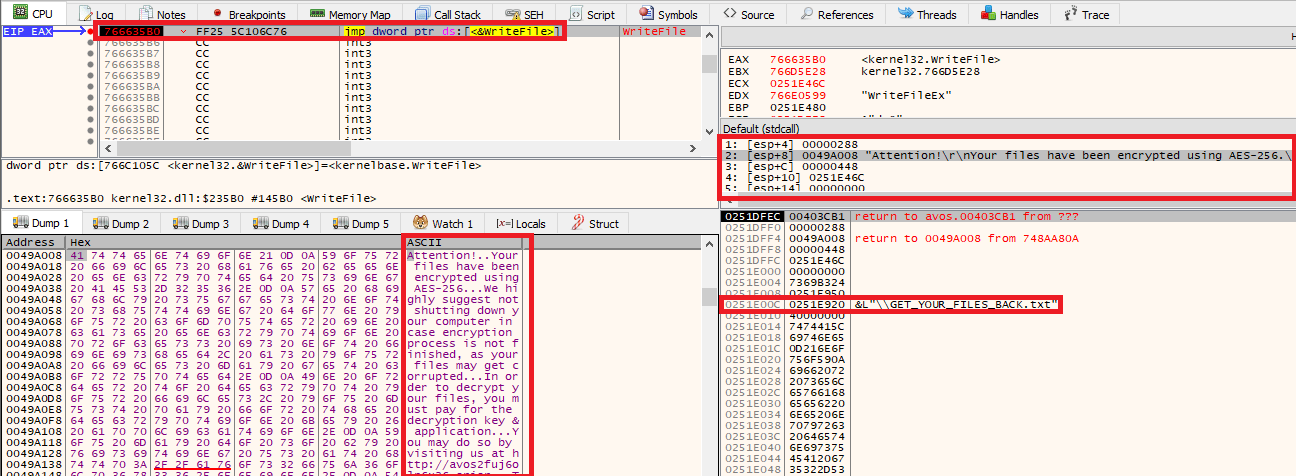

在执行勒索软件可执行文件后,将会在每个目录中创建一个名为“GET_YOUR_FILES_BACK.txt”的赎金条。该赎金条指示受害者访问“hxxp:xxavos2fuj6olp6x36[.]onion”网站,了解有关赎金金额和支付方式的详细信息,如图3所示。

图3 AvosLocker赎金说明

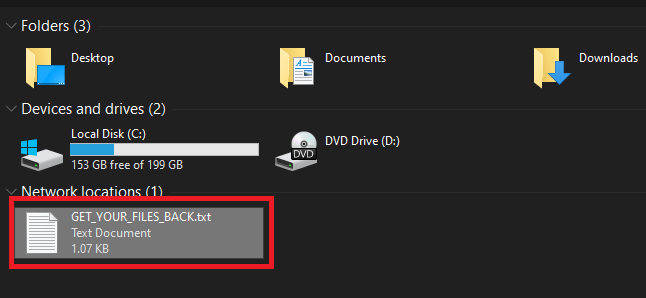

如图4所示,一旦创建了赎金条,勒索软件就会加密用户的文档文件并在其上附加“.avos”扩展名。

图4 “.avos”附加在加密文件扩展名上

勒索软件还会对网络共享驱动器进行加密,如图5所示。

图5 加密共享驱动器

代码分析

Cyble研究实验室从代码分析开始其调查。

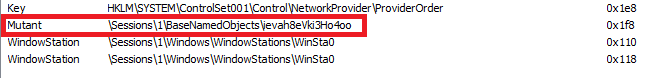

最初,勒索软件会创建一个名为“ievah8eVki3Ho4oo”的互斥锁,以确保在受害操作系统(操作系统)中一次只有一个进程在运行,如图6所示。

图6 使用名称“ievah8eVki3Ho4oo”创建的互斥锁

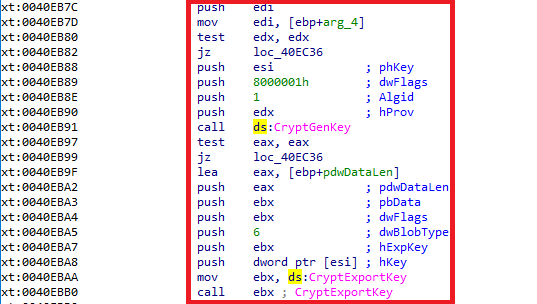

恶意软件生成一个密钥,可用于使用AES-256算法加密文档文件,如图7所示。

图7 加密API

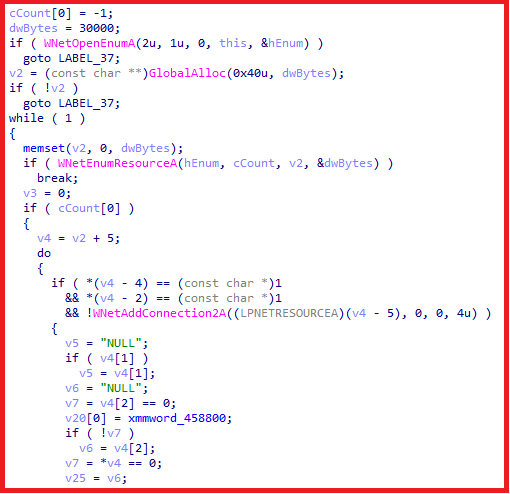

生成密钥后,恶意软件会尝试使用应用程序编程接口(API)枚举网络共享,用于对其进行加密,列出网络共享的代码,如图8所示。

◼WNetOpenEnumA

◼WNetEnumResourceA

◼WNetAddConnection2A

◼WNetCloseEnum

图8 枚举网络共享的代码

此外,勒索软件会遍历所有逻辑驱动器,并在每个目录中创建赎金条名称“GET_YOUR_FILES_BACK.txt”。我们可以在图9中看到相同的内容。

图9 AvosLocker写制赎金条

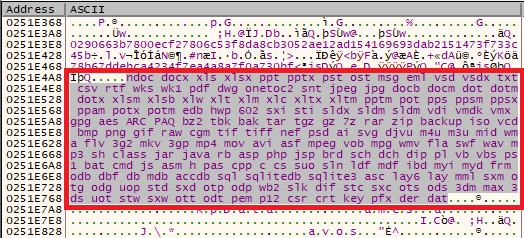

创建赎金记录后,勒索软件搜索所有具有扩展名的文件,如图10所示。

图10 AvosLocker的目标文件扩展名

一旦勒索软件找到具有定义扩展名的文件(如图10所示),它就会使用“重启管理器”技术(如图11所示)来检查勒索软件试图加密的文件是否正在被任何正在运行的进程使用。如果文件当前正被另一个进程访问,勒索软件会终止该进程并继续进行内容加密。

图11 Windows API(应用程序编程接口)调用Restart Manager技术

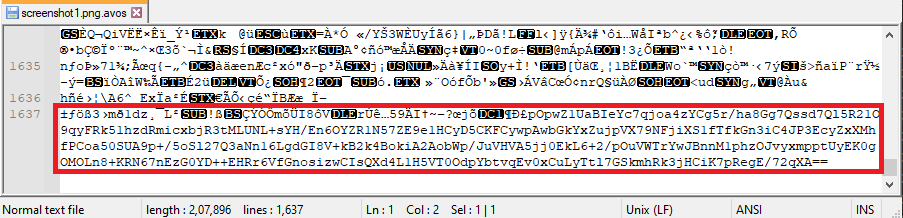

勒索软件读取文件的内容,对其进行加密,然后将内容写入具有唯一签名的加密文件中。该签名用于标识文件是否加密,如图12所示。

图12 加密文件内容中附加的签名

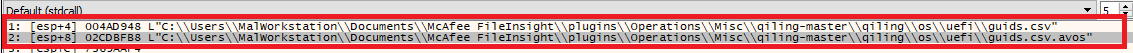

一旦内容加密后,AvosLocker勒索软件就会使用“MoveFileW”API将其附加上“.avos”扩展名,如图13所示。

图13 将“.avos”扩展名附加到加密文件

我们的研究表明,勒索软件使用下面列出的DLL进行规避。勒索软件并没有仅仅依赖Win32 API,而是使用定义的VC++库来开发AvosLocker勒索软件。

· Eapi-ms-win-core-datetime-l1-1-1

· api-ms-win-core-file-l1-2-2

· api-ms-win-core-localization-l1-2-1

· api-ms-win-core-localization-obsolete-l1-2-0

· api-ms-win-core-processthreads-l1-1-2

· api-ms-win-core-string-l1-1-0

· api-ms-win-core-sysinfo-l1-2-1

· api-ms-win-core-winrt-l1-1-0

· api-ms-win-core-xstate-l2-1-0

· api-ms-win-security-systemfunctions-l1-1-0

· ext-ms-win-ntuser-dialogbox-l1-1-0

· ext-ms-win-ntuser-windowstation-l1-1-0

· api-ms-win-appmodel-runtime-l1-1-2

自2021年7月以来,AvosLocker勒索软件组织一直在积极针对各种组织和政府机构。

结论

我们的研究表明,AvosLocker是作为基于“控制台”的应用程序创建的。随着时间的推移,勒索软件组织背后的网络犯罪分子会不断添加新代码,以使用新的策略、技术和程序(TTP)持续发展他们的勒索软件即服务(RaaS)服务。我们认为,AvosLocker勒索软件即将推出被进一步增强的变体形式。

我们一直在监视AvosLocker的勒索活动,并会在我们发现最新消息的第一时间向我们的读者进行提供。

我们的建议

我们列出了一些基本的网络安全最佳实践,它们创建了针对攻击者的第一道控制线。我们建议读者遵循下面给出的这些建议:

· 尽可能使用强密码并强制执行多因素身份验证。

· 尽可能在您的计算机、移动设备和其他连接的设备上启用软件自动更新功能。

· 在您连接的设备(包括PC、笔记本电脑和移动设备)上使用知名的防病毒和Internet安全软件包。

· 避免在未验证真实性的情况下打开不受信任的链接和电子邮件附件。

· 执行定期备份操作,并将这些备份保持离线或保持在单独的网络中。

发表评论

提供云计算服务

提供云计算服务