出现在网络上的SMTP漏洞

导语:SMTP是建立在FTP文件传输服务上的一种邮件服务,主要用于系统之间的邮件信息传递,并提供有关来信的通知。

SMTP是一种提供可靠且有效的电子邮件传输的协议。SMTP是建立在FTP文件传输服务上的一种邮件服务,主要用于系统之间的邮件信息传递,并提供有关来信的通知。SMTP独立于特定的传输子系统,且只需要可靠有序的数据流信道支持,SMTP的重要特性之一是其能跨越网络传输邮件,即“SMTP邮件中继”。使用SMTP,可实现相同网络处理进程之间的邮件传输,也可通过中继器或网关实现某处理进程与其他网络之间的邮件传输。

不过SMTP标准通常是用于在网络之间传递电子邮件的通常基于明文的基于文本的标准。

截止目前研究人员总共在端口25上发现了5805012个节点,在端口587上发现了4007931个节点。端口465上发现了3494067,加起来总共是13307010个不同的服务节点,3023486(52%)具有指纹识别技术(总共43个服务系列)。

电子邮件自带的明文性质是围绕这个协议的安全性的主要漏洞,同时它也是被钓鱼攻击的用户泄漏密码和运行恶意软件的最流行的方法。最后,目前流行的邮件服务器Exim和Microsoft Exchange中至少存在两个严重的漏洞。当安全补丁可用时,邮件管理员需要及时地应用它们,并且应该立即实现DMARC防欺骗控制。

DMARC协议基于现有的DKIM和SPF两大主流电子邮件安全协议,由Mail Sender方(域名拥有者Domain Owner)在[DNS]里声明自己采用该协议。当Mail Receiver方(其MTA需支持DMARC协议)收到该域发送过来的邮件时,则进行DMARC校验,若校验失败还需发送一封report到指定[URI](常是一个邮箱地址)。2017年,由于DMARC电子邮件身份验证协议的广泛部署,英国阻止了进入政府域的8000万条欺骗性电子邮件。当时,3025个gov.uk域名中的879个,约占29%%,受到DMARC的保护。据Caret and Stick负责安全咨询的Stephen Gillies表示,DMARC的目标是“将一些信任带回电子邮件标题中的From:字段”。DMARC是我们减少垃圾邮件数量的另一个工具。它应该在SPF(发件人策略框架)和DKIM(域密钥识别邮件)实施的任何地方实施,因为DMARC提供了一种获取SPF可见性的方法DKIM失败,并向发件人提供有关如何处理垃圾邮件的信息。

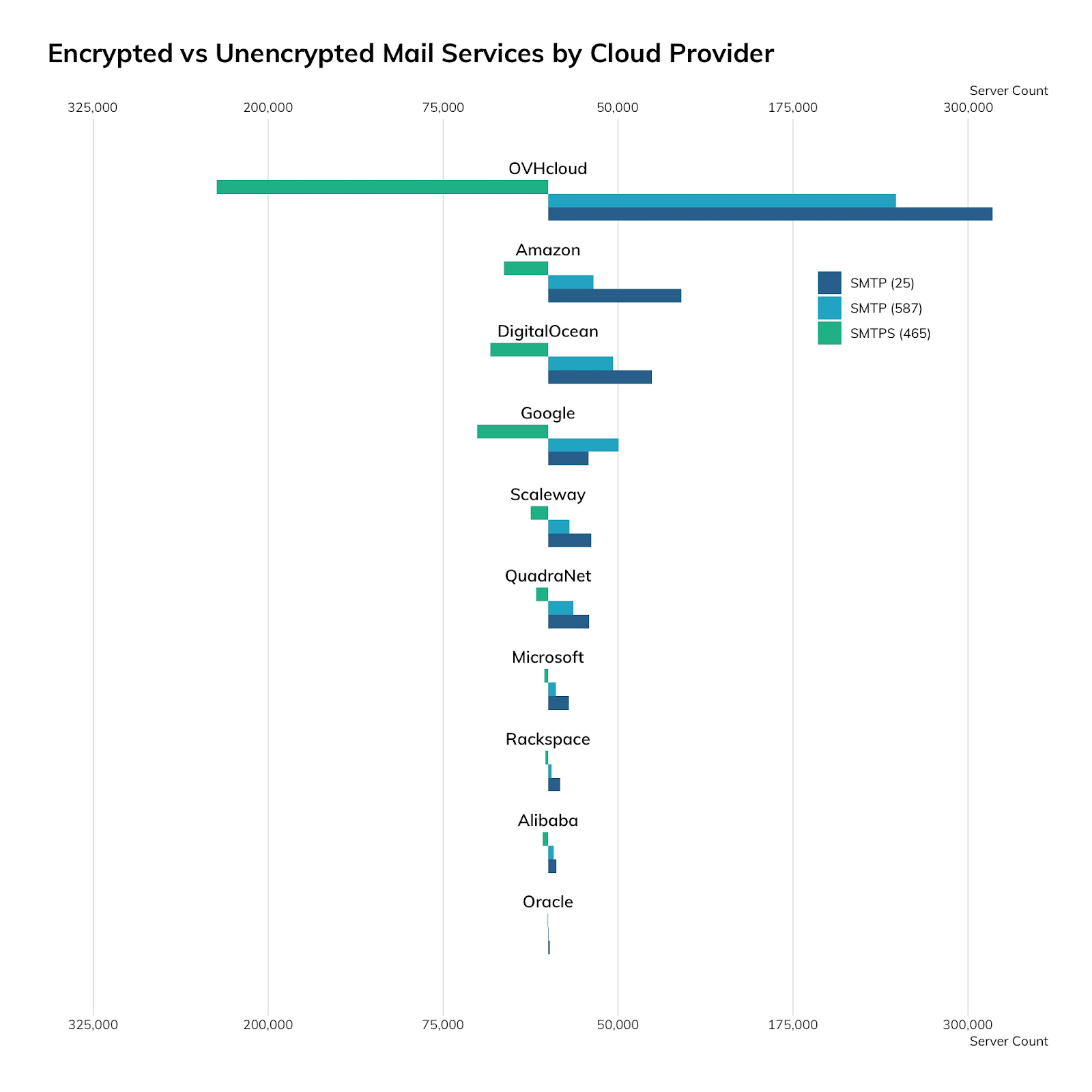

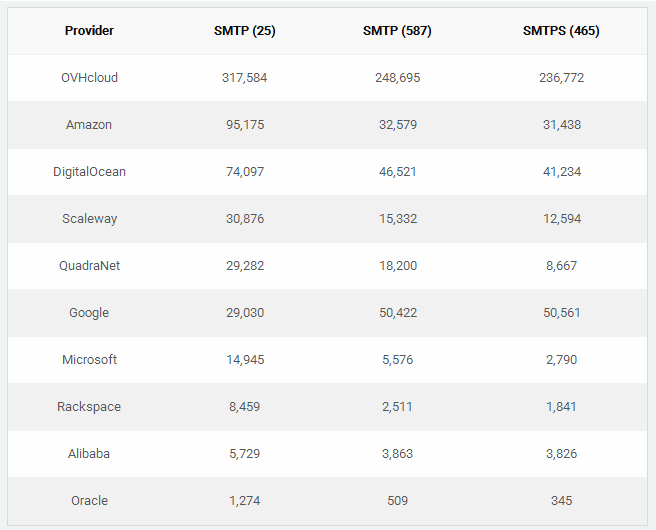

目前越来越少的人会托管自己的邮件,在比较有效维护此关键互联网基础架构的成本时,将电子邮件外包给Google或Microsoft等云提供商通常是正确的选择。

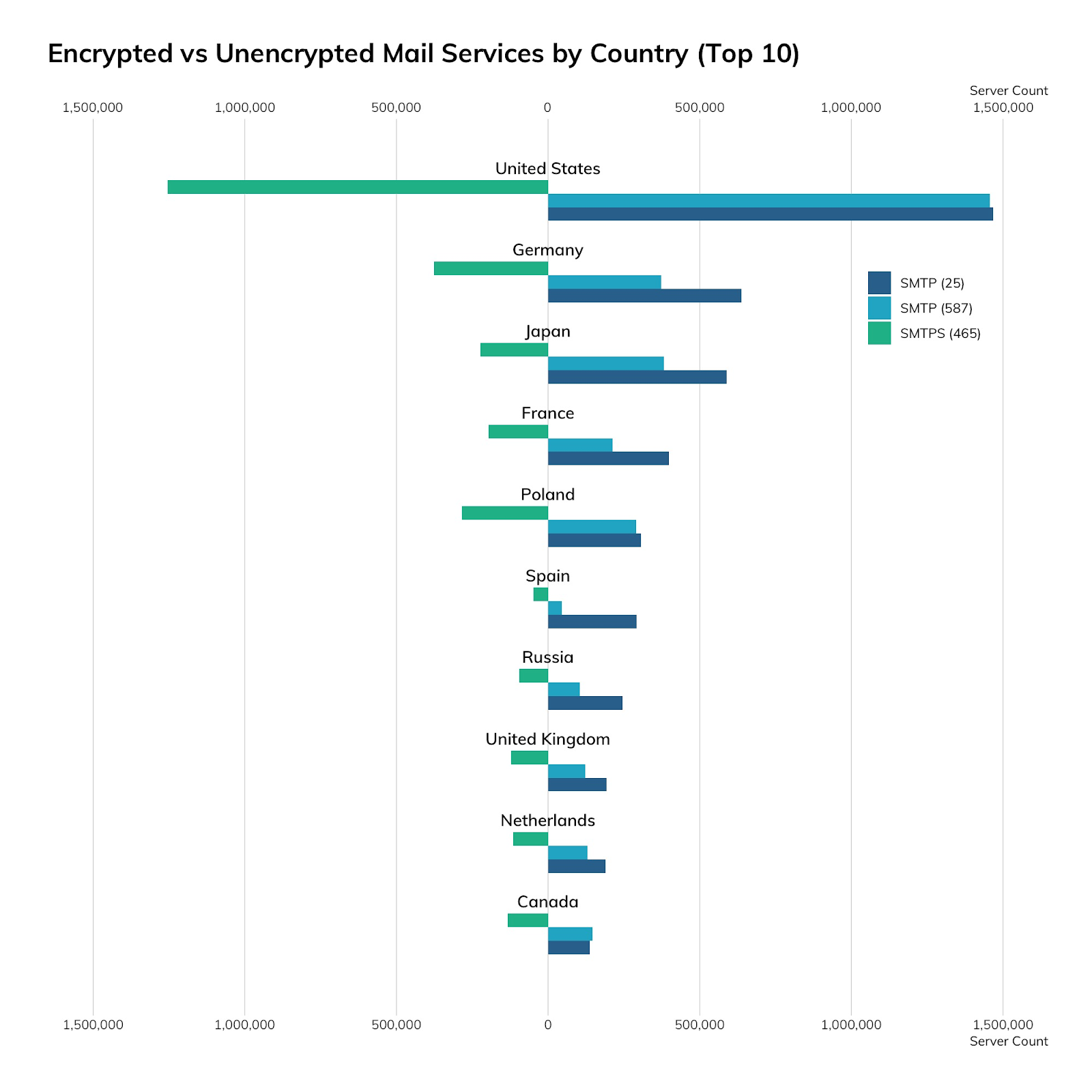

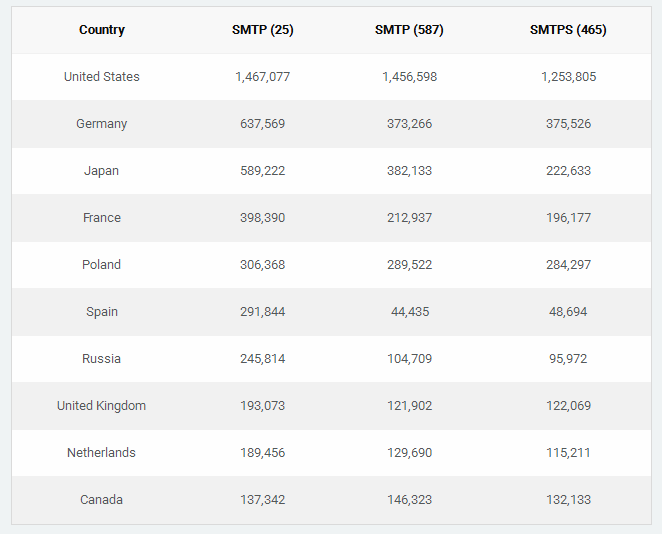

虽然SMTP在传统上是明文的,带有一个可选的安全协议协商,称为STARTTLS。STARTTLS,是一种明文通信协议的扩展,能够让明文的通信连线直接成为加密连线(使用SSL或TLS加密),而不需要使用另一个特别的端口来进行加密通信,属于机会性加密。但是在当今世界上,我们看到更多的ssl包装的SMTP,也称为SMTPS。SMTPS:465端口是为SMTPS(SMTP-over-SSL)协议服务开放的,这是SMTP协议基于SSL安全协议之上的一种变种协议,它继承了SSL安全协议的非对称加密的高度安全可靠性,可防止邮件泄露。SMTPS和SMTP协议一样,也是用来发送邮件的,只是更安全些,防止邮件被黑客截取泄露,还可实现邮件发送者抗抵赖功能。防止发送者发送之后删除已发邮件,拒不承认发送过这样一份邮件。下面的图表说明了端口25上的SMTP、端口587上的SMTP(用于SMTP到SMTP的消息转发)和端口465上的SMTPS的分布情况。

就顶级域而言,研究人员发现绝大多数网络公司都使用了SMTP,根据统计网络公司注册中记录了超过1亿条MX记录,邮件交换记录 (MX record)是域名系统(DNS)中的一种资源记录类型,用于指定负责处理发往收件人域名的邮件服务器。而dot-de, dot-net和dot-org网络站点中的点对点数量急剧下降,每个大约有1000万MX记录。

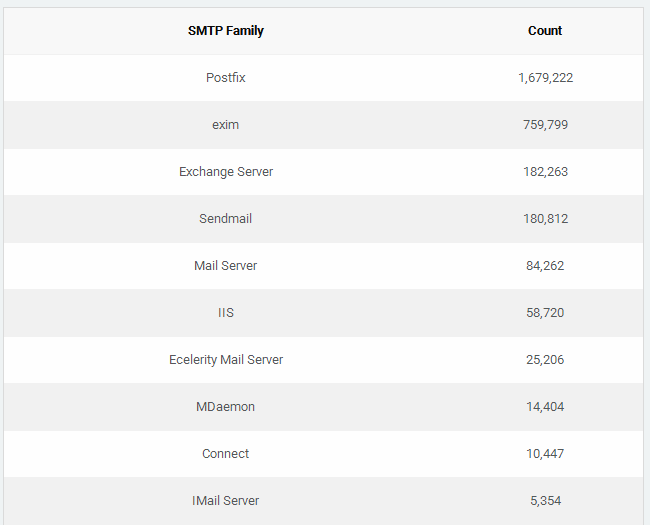

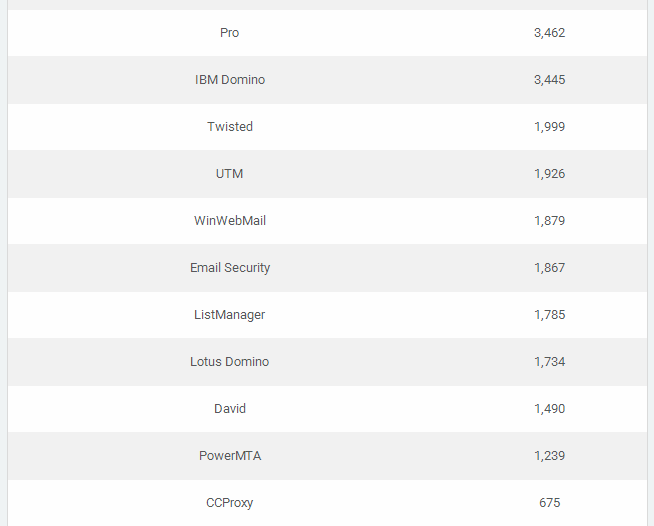

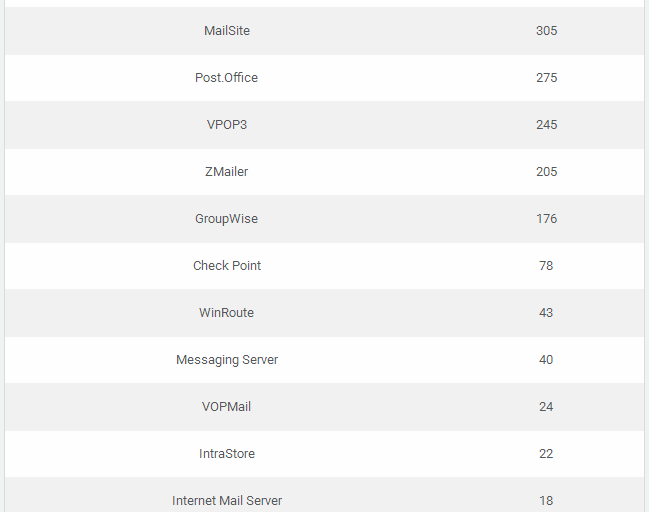

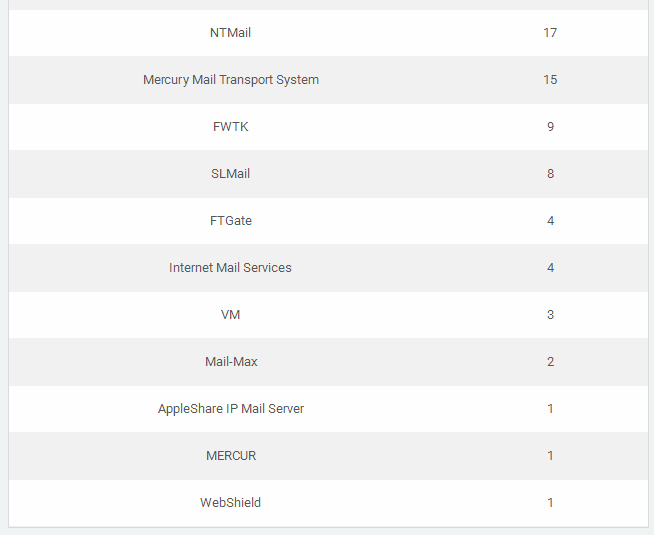

目前总共有数十种SMTP服务器可供选择,每种服务器都有各自独特的配置,垃圾邮件过滤和安全性方法。研究人员能够识别的顶级SMTP服务器是Postfix,安装次数超过150万次,其次是Exim、Exchange和可信任的Sendmail。下表是研究人员确定的每台SMTP服务器的完整列表,邮件管理员将认识到旧的,很少使用的邮件服务器的痕迹,例如古老的Lotus Domino(IBM旗下的Lotus软件,其Domino/Notes产品是当今业界实际上的群件标准。在协作平台市场上占据了绝对优势的领导地位。)和ZMailer(ZMailer是一个高性能、多进程的Unix系统邮件程序。其可以从下面的服务器ftp://ftp.funet.fi/pub/unix/mail/zmailer/自由下载。其也是按照单块模式设计的。如Hotmail等邮件系统就是用Zmailer构建的。)。如果这些服务器是你的邮件服务器,那么请仔细考虑为什么你仍然要运行这些服务器,而不是简单地将这种繁琐的工作交给专门的邮件服务提供商。

最后,请快速看一下Exim邮件服务器。Exim是基于GPL协议的开放源代码软件,由英国剑桥大学的Philip Hazel开发。Exim是一个MTA,负责邮件的路由,转发和投递。Exim被作者设计成可运行于绝大多数的类UNIX系统上,包括了Solaris、AIX、Linux等。

Exim和其他开源的MTA相比,最大的特点是配置极其灵活。Exim的配置文件是一个文本文件,支持String Expansion技术。能够执行诸如条件判断、字符转换等功能。像互联网上大多数其他流行的软件一样,研究人员可以找到各种版本。与其他流行软件不同,Exim的版本迭代速度非常快,扫描时Exim的当前版本为4.93,而在发布时已增加到4.94。但是,相对于4.92.x版本最新的4.93版本已有十万人下载了,并且鉴于美国国家情报机构对Exim进行的严格审查,此结果可能令人不安。令人不安的是,美国国家安全局发布了一份安全建议,敦促Exim管理员尽快修补和升级,以避免被“Sandworm”小组利用。具体而言,黑客利用的漏洞为CVE-2019-10149,并影响版本4.87至4.91。2019安全研究人员发现Exim邮件服务器存在一个远程命令执行漏洞,漏洞编号为CVE-2019-10149。该漏洞在默认配置下可被本地攻击者直接利用,通过低权限用户执行root权限命令,远程攻击者需要修改默认配置。为了在默认配置下远程利用该漏洞,远程攻击者需要与存在漏洞的服务器建立7天的连接(每隔几分钟发送1个字节)。截至研究人员扫描分析时,总共发现大约有87500台此类服务器暴露在网络中。尽管这大约是所有Exim服务器的五分之一,但邮件服务器中暴露的漏洞往往会出现在“必须立即修补”漏洞列表的顶部。

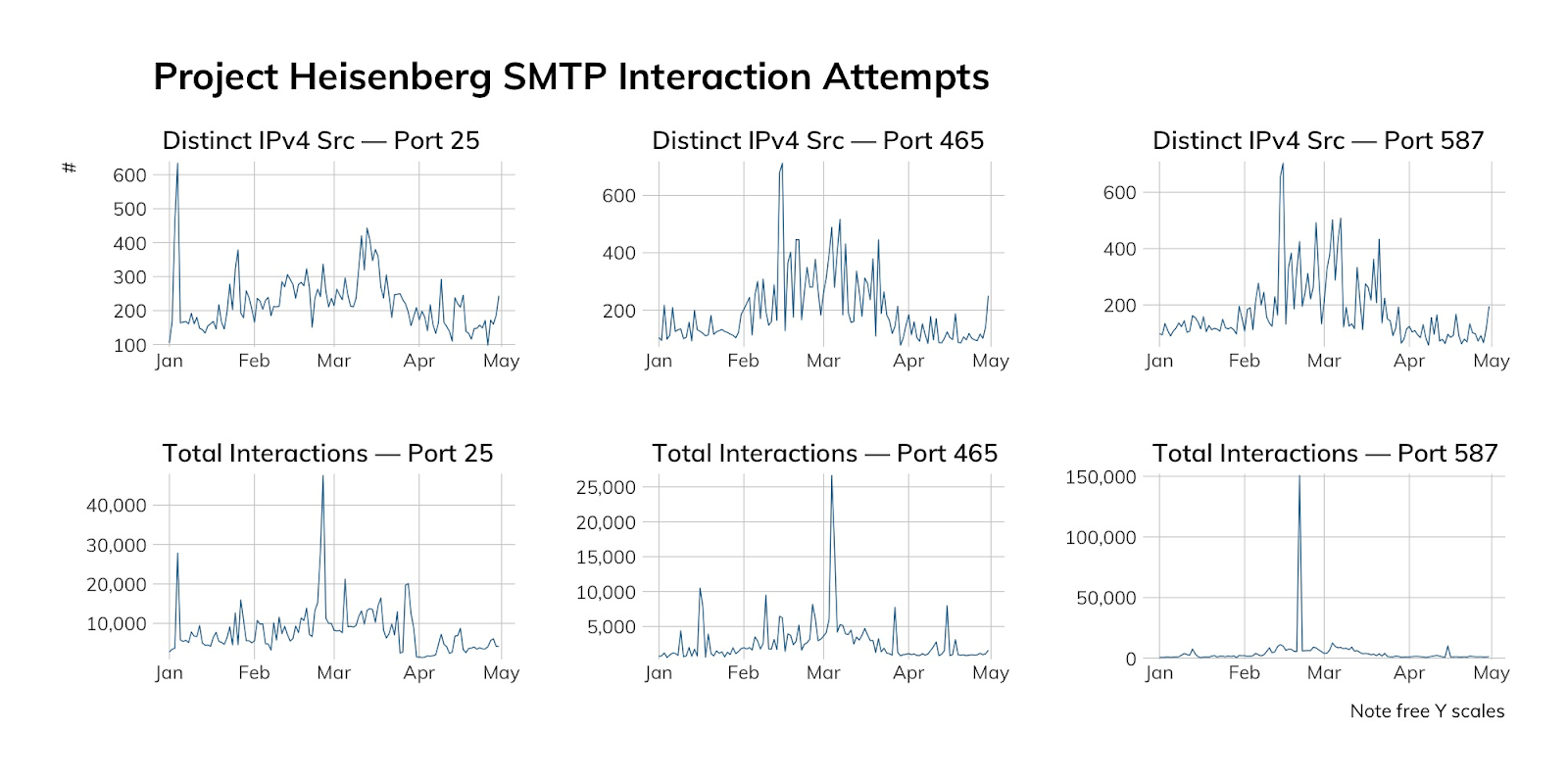

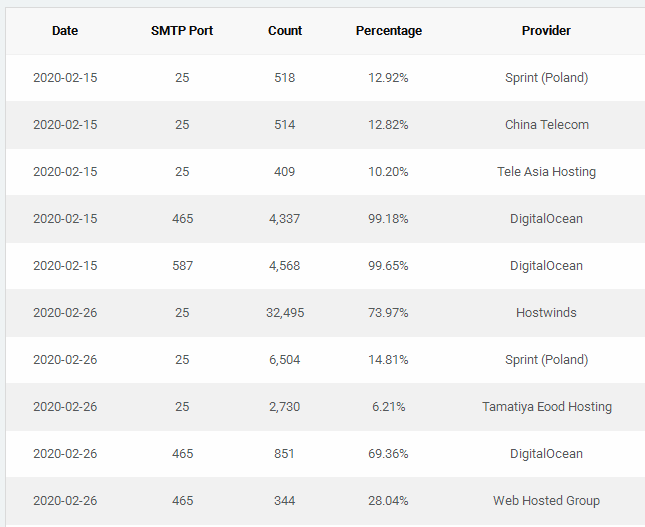

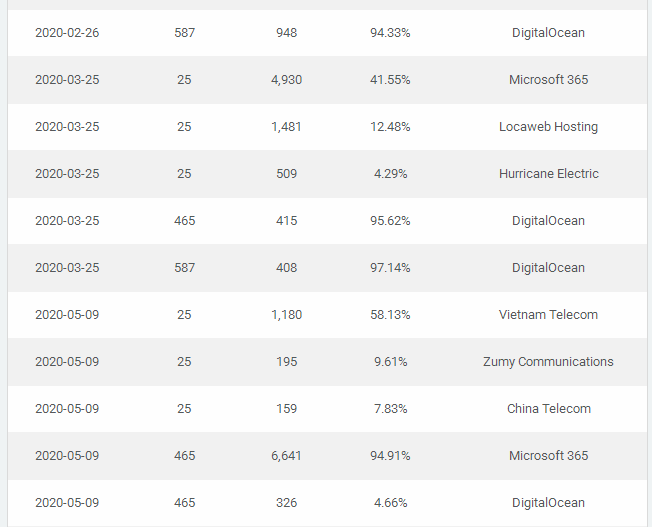

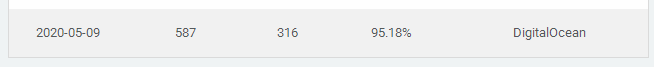

鉴于攻击者通常会将高价值的漏洞分配给SMTP漏洞,因此研究人员发现SMTP蜜罐中攻击者之间的扫描动作相当一致也就不足为奇了。

防护建议

IT安全团队应认真考虑转换到一个既定的电子邮件供应商,例如Microsoft的Office 365或Google的G Suite。运行自己的电子邮件仍然是很艰巨的网络管理任务之一,因为即使在最佳情况下,宕机、补丁管理和冗余备份也很棘手,更不用说在反垃圾邮件和网络钓鱼方面的持续资源消耗了。云提供商应该提供关于如何为客户设置SMTP服务的可靠文档,首先从将ssl封装的SMTP作为默认配置开始。在本文的示例中,在这种情况下,研究人员不会反对Microsoft和Google之类的提供商插入一点广告文档,向用户推荐其托管邮件解决方案。

政府网络安全机构应该认识到,每个人仅通过运行可维护的电子邮件基础架构都将面临挑战,而且很少有组织在任何合理规模上都能做到真正的防御。就基于内容的攻击而言,网络安全领域的专家应继续敦促最低限度的技术防御,例如DMARC,以及对用户进行识别和避免网络钓鱼诈骗的教育。

发表评论

提供云计算服务

提供云计算服务