SoumniBot 恶意软件利用 Android 漏洞来逃避检测

一种名为“SoumniBot”的新 Android 银行恶意软件通过利用 Android 清单提取和解析过程中的弱点,使用了新的混淆方法。

该方法使 SoumniBot 能够规避 Android 手机中的标准安全措施并执行信息窃取操作。

研究人员发现并分析后提供了该恶意软件利用 Android 例程解析和提取 APK 清单的方法的技术细节。

欺骗 Android 的解析器

清单文件(“AndroidManifest.xml”)位于每个应用程序的根目录中,包含有关组件(服务、广播接收器、内容提供程序)、权限和应用程序数据的详细信息。

虽然恶意 APK 可以使用 Zimperium 的各种压缩技巧来愚弄安全工具并逃避分析,但分析师发现 SoumniBot 使用了三种不同的方法来绕过解析器检查,其中涉及操纵清单文件的压缩和大小。

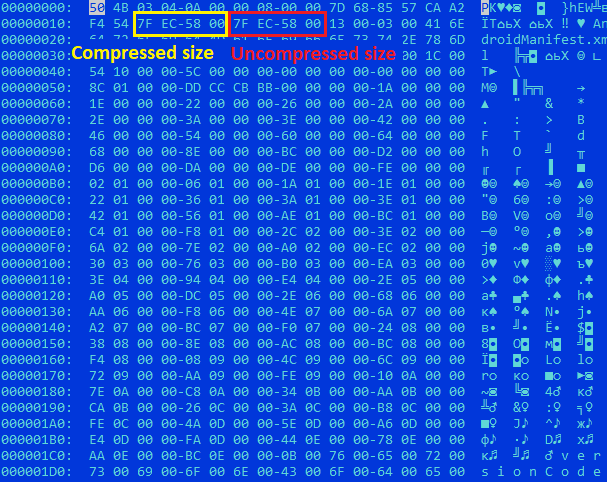

首先,SoumniBot 在解压 APK 的清单文件时使用无效的压缩值,该值与负责该角色的 Android“libziparchive”库预期的标准值(0 或 8)不同。

Android APK 解析器不会将这些值视为不可接受,而是默认将数据识别为由于错误而未压缩,从而允许 APK 绕过安全检查并继续在设备上执行。

从 APK 中提取清单文件

第二种方法涉及错误报告 APK 中清单文件的大小,提供大于实际数字的值。

由于该文件在上一步中已被标记为未压缩,因此直接从存档中复制该文件,并用垃圾“覆盖”数据填充差异。

虽然这些额外的数据不会直接损害设备,但它在混淆代码分析工具方面发挥着至关重要的作用。

报告错误的文件大小

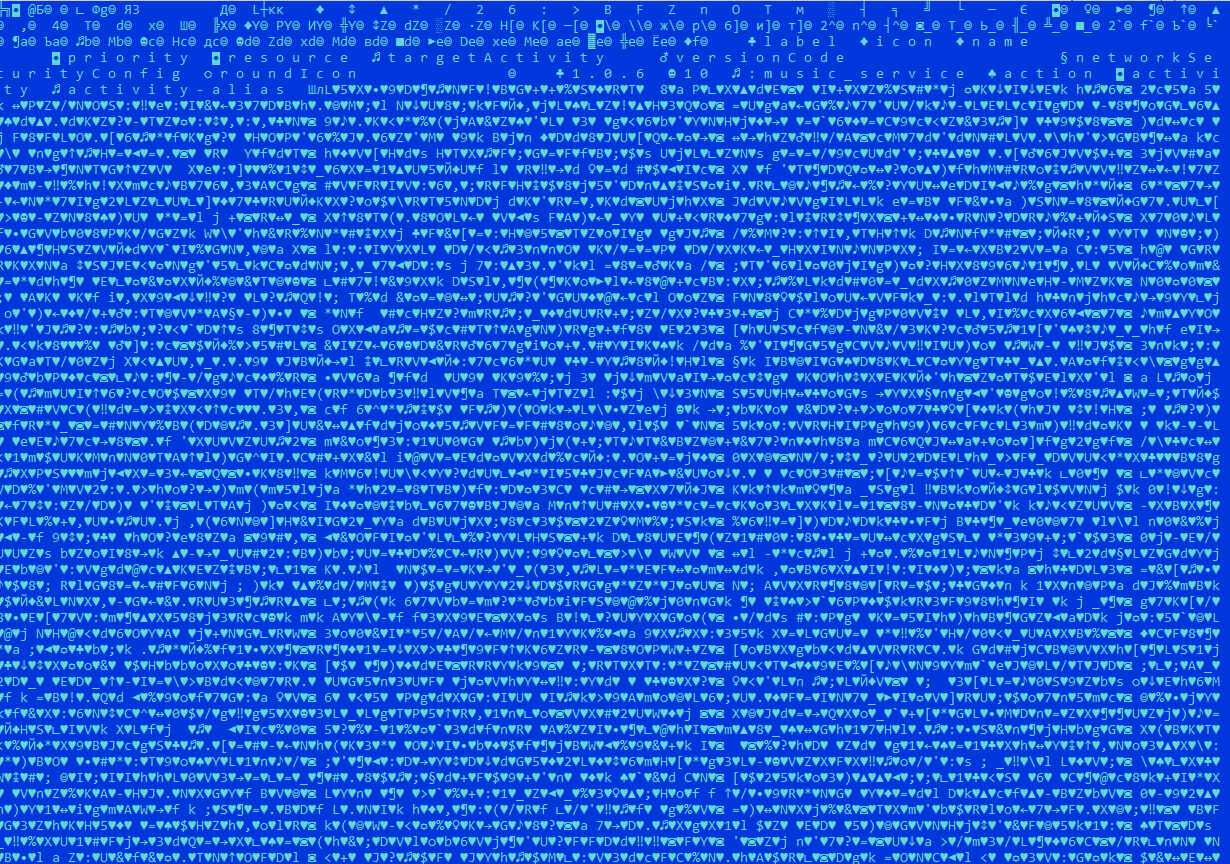

第三种规避技术是在清单文件中使用非常长的字符串作为 XML 命名空间的名称,这使得自动分析工具很难检查到它们,而自动分析工具通常缺乏足够的内存来处理它们。

清单中的长字符串

Android 官方分析实用程序 APK 分析器无法使用上述规避方法处理文件。

SoumniBot 威胁

启动后,SoumniBot 从硬编码服务器地址请求其配置参数,并发送受感染设备的分析信息,包括编号、运营商等。

接下来,它会启动一个恶意服务,如果停止,该服务每 16 分钟就会重新启动一次,并每 15 秒传输一次从受害者那里窃取的数据。

泄露的详细信息包括 IP 地址、联系人列表、帐户详细信息、短信、照片、视频和网上银行数字证书。数据泄露由恶意软件通过 MQTT 服务器接收的命令控制,这些命令还对以下功能进行排序:

·删除现有联系人或添加新联系人

·发送短信(转发)

·设置铃声音量

·打开或关闭静音模式

·打开或关闭设备上的调试模式

目前尚不清楚 SoumniBot 如何到达设备,但方法可能有所不同,从通过第三方 Android 商店和不安全网站分发到使用受信任存储库中的恶意代码更新合法应用程序。

SoumniBot 主要针对韩国用户,与许多恶意 Android 应用程序一样,它在安装后隐藏其图标,使其更难以删除。其实,它在后台仍然活跃,并从受害者处上传数据。