网络间谍APT组织伪装成加密货币挖矿活动来发起各种攻击

导语:早在2018 年,由于加密货币挖矿的攻击性低以及隐秘性特点,其迅速成为网络罪犯首选的攻击载体和伪装手段。

早在2018 年,由于加密货币挖矿的攻击性低以及隐秘性特点,其迅速成为网络罪犯首选的攻击载体和伪装手段。

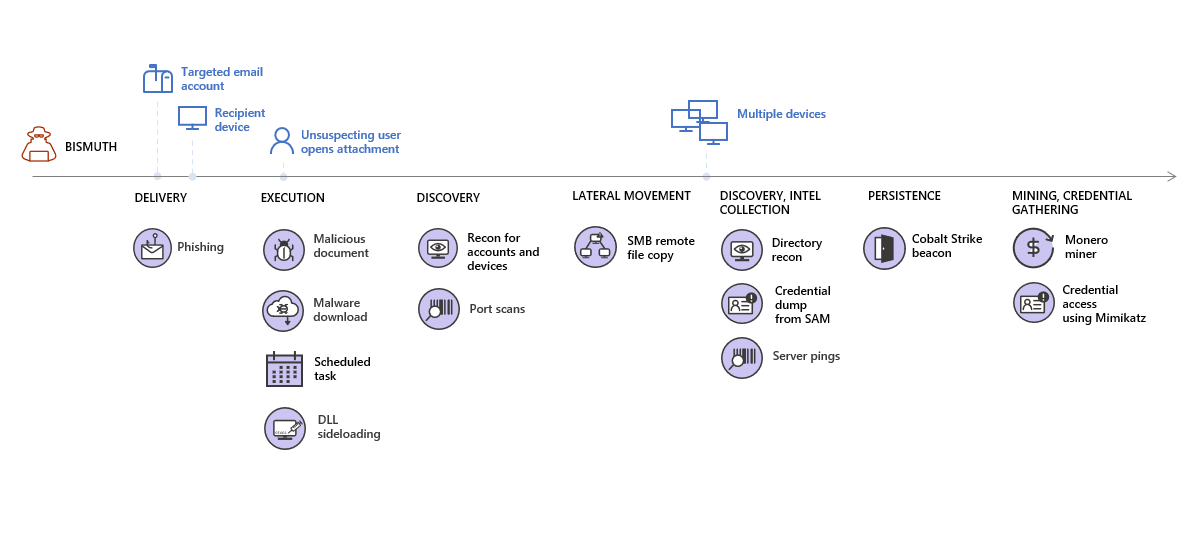

近日一个名为Bismuth的高级威胁组织最近使用加密货币挖掘作为隐藏其活动的手段并避免触发高优先级警报的方法。

加密货币挖掘通常被认为是一种不怎么具有安全隐患的安全问题,因此该方法允许攻击者建立持久性攻击并在受到攻击的网络上横向移动,同时从攻击中获利。

加密货币挖掘发起攻击的诱饵

Bismuth经常以人权和民权组织为目标,但它的受害者名单其实包括跨国公司、金融服务、教育机构和政府部门的对象。

自2012年以来,Bismuth就一直在从事网络间谍活动。此后,攻击者将自定义工具与免费工具相结合,攻击的复杂性也随之增加。

不过,在最近的攻击活动中,Bismuth在法国和越南的私人和政府组织的受感染系统上启动了门罗币采矿活动。

微软早在7月和8月就检测到了发生的攻击,称加密货币挖掘活动并没有改变攻击者的目标,而是继续监控和窃取感兴趣的信息。微软的研究人员表示BISMUTH使用加密货币挖掘活动的方式来掩盖自己的攻击虽然出乎意料,但这与该组织长期使用的混合方法是一致的。

黑客在发送针对特定收件人创建的鱼叉式网络钓鱼电子邮件之前,会先对攻击目标进行研究,以获取初始访问权限。研究人员说,攻击者甚至会与受害者通信,以建立信任并增加成功攻击的机会。

用于DLL侧载的旧版合法应用

攻击者使用了专门为每个收件人创建的Gmail帐户,Microsoft相信Bismuth黑客利用公开来源的信息来确定其目标并自定义消息。

Bismuth还使用了DLL侧载,这是一种广泛使用的技术,该技术利用Windows应用程序如何处理这些文件类型来加载欺骗了合法文件的恶意DLL。

在今年夏天的攻击中,攻击者植入了一些仍然容易受到DLL侧加载攻击的旧版本的应用程序。其中包括了Microsoft Defender,Sysinternals DebugView工具,McAfee按需扫描程序和Microsoft Word 2007。

Bismuth攻击链

研究人员能够根据一种名为KerrDown的自定义恶意软件将这些攻击归因于Bismuth,该恶意软件在感染链中被下载后并由Bismuth专门使用。该恶意软件模仿了Microsoft Word 2007中的DLL,并在应用程序的上下文中执行。

网络发现和传播

根据微软的说法,Bismuth花了大约一个月的时间来识别受害者网络中的计算机,然后这些计算机转移到服务器上,从而进一步扩散。

在扫描网络时,黑客收集了有关域和本地管理员的详细信息,检查了本地计算机上的用户权限,并提取了设备信息。

使用PowerShell,攻击者可以躲避检测运行并执行多个cmdlet,这些cmdlet有助于跨网络移动并执行攻击。该活动涉及以下阶段:

1.从安全帐户管理器(SAM)数据库中窃取凭据;

2.收集域组和用户信息;

3.通过WMI(Windows Management Instrumentation)连接到设备;

4.从事件ID 680下的安全日志中收集凭据(可能针对与NTLM回退相关的日志);

5.收集域信任信息和ping数据库和文件服务器在侦察期间被识别;

6.通过使用提升权限运行的McAfee按需扫描程序的过时副本,通过DLL侧加载安装Cobalt Strike信标;

在本地系统(通过Mimikatz)进行凭据盗窃之前,先安装加密货币挖掘工具。尽管黑客并没有从加密货币挖掘中赚到很多钱,其实所有攻击都超过了1000美元,但它确实起到了掩护作用,因为它充当了真实活动的烟幕。

他们也通过使用合法服务名称进行注册来隐藏真实活动,在这种情况下,他们使用了一个公共虚拟机进程。

由于BISMUTH的攻击涉及从一般攻击到更高级、更复杂的攻击,因此应提升具有钓鱼和货币挖掘等常见威胁活动的设备并检查高级威胁。

该攻击使用的策略就是利用加密货币挖矿的活动来掩盖其真实攻击意图,因为加密货币挖矿是一种不被人重视的网络安全行为。

微软表示,Bismuth与一个名为OceanLotus(APT 32)的组织具有相似之处,据信该组织为越南政府服务。

研究人员建议公司不要忽视已发现的常见威胁,例如加密货币挖矿,并调查它们背后是否隐藏着更高级的攻击活动。

发表评论

提供云计算服务

提供云计算服务