Proofpoint 2019Q3威胁报告:Emotet回归,远控木马重新占据主流

导语:Proofpoint平均每天对超过50亿封电子邮件、数亿个社交媒体发帖以及超过2.5亿个恶意软件样本进行分析,为保护全球各地的组织免受高级持续性威胁攻击而不断努力。

摘要

Proofpoint平均每天对超过50亿封电子邮件、数亿个社交媒体发帖以及超过2.5亿个恶意软件样本进行分析,为保护全球各地的组织免受高级持续性威胁攻击而不断努力。我们持续观察和监控电子邮件、社交媒体和网络上的复杂威胁,并通过对这些威胁进行分析,而发现当今网络攻击所使用的策略、技术和程序(TTP)。

这份报告根据Proofpoint研究机构在其庞大客户群中的观察结果以及更加广泛的威胁发展趋势,重点说明了威胁、趋势和应关注的要点,为组织提供了充分的情报,以用于防范如今的实际攻击,预测即将出现的威胁,同时提升安全管理意识。最后,根据我们的研究与发现,我们向组织提出了详细建议,详细说明组织应该如何保护其人员、数据和品牌形象避免受到攻击。

季度关注:Emotet重回视线、远控木马和银行木马再度活跃

我们列举了在2019年第三季度的主要发现:

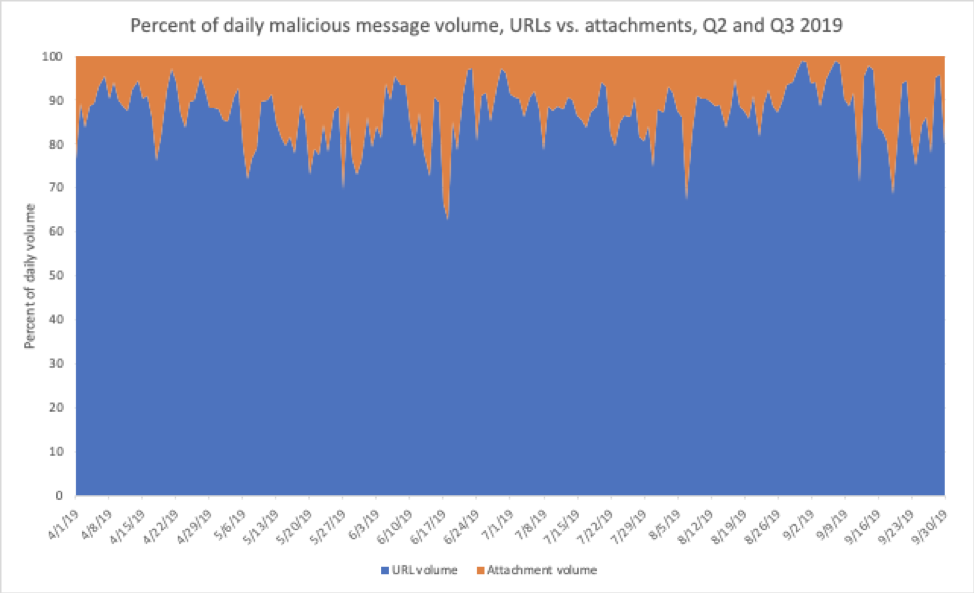

1. 包含恶意URL的恶意邮件占全部恶意邮件总数的88%,与第二季度相比稍有增加,但整体上符合2019年的年度趋势。

2. 与第二季度相比,恶意邮件(包括:恶意URL、恶意附件)的数量减少了近40%,这主要是由于Emotet在本季度的前两个多月没有开展恶意活动。

3. 尽管占比有所下降,但与第二季度相比,本季度银行木马和远控木马的总数量分别增长了18%和55%。

4. 除了分发Troldesh和Sodinokibi这类较小规模的活动之外,勒索软件实际上仍然是恶意电子邮件中主要附带的Payload。

5. Emotet在9月中旬重新回到我们的视线中,即便如此,其数量也占到了第三季度所有恶意邮件中的12%。

6. 威胁攻击者在恶意攻击和恶意URL电子邮件攻击中,使用Keitaro流量分配系统(TDS),采用更加复杂的攻击链,并使用重定向的方式,隐藏其恶意活动,并利用包括攻击工具包在内的多种攻击媒介。

7. Sextortion在第三季度仍然非常活跃,该恶意软件的出现,有可能会为威胁行为者提供用户进行成人活动的实际证据,而不是完全依赖于社会工程学和相关骗局。

8. 有超过26%的欺诈性域名使用SSL证书,是Web域名中占比的3倍以上。

总览

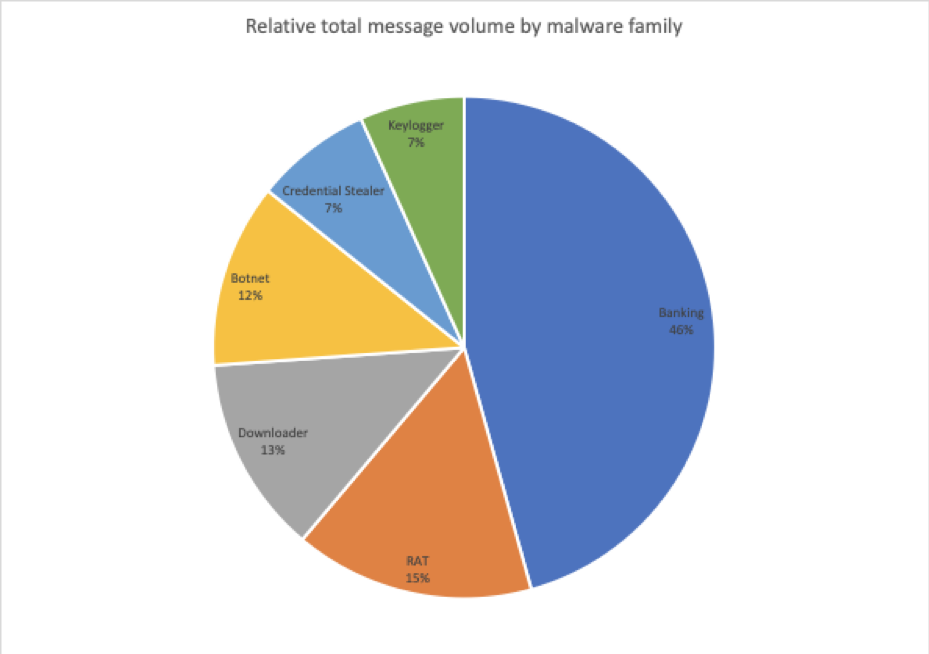

关键数据:在恶意Payload中,远控木马占比为15%,而银行木马占比则达到了45%,与2019年第二季度相比分别增长了6%和23%。

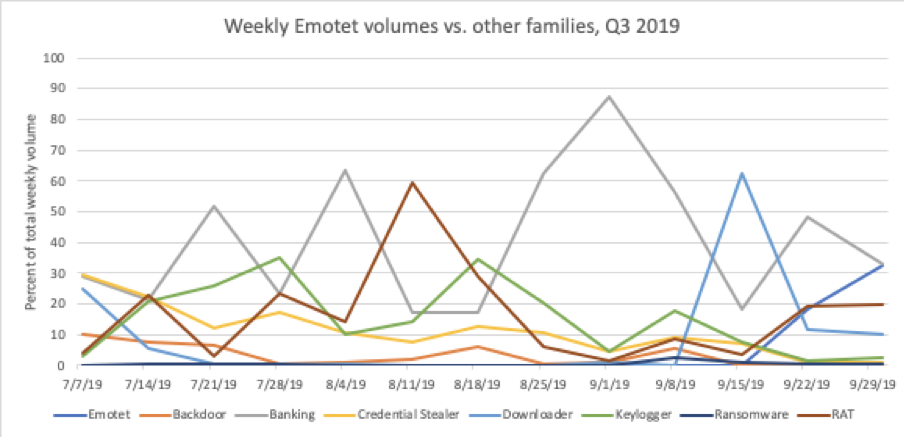

在2019年第二季度,恶意软件格局中最为显著的变化是5月底Emotet僵尸网络的消失。同样,第三季度最为显著的变化是9月份Emotet的回归,我们可以看到,该恶意软件会定期进行较大规模的活动,仅仅在9月份的最后两周活跃,最终的统计数据就能占到全部恶意Payload的11%以上。然而,Emotet在本季度的大部分时间都缺席,这正是导致整体统计数据比2019Q2下降39%的主要原因。

与此同时,我们还观察到了更高级别的基于Web的威胁,这些威胁通常是由于恶意软件引起的,并且经常利用Keitaro流量分配系统(TDS)。受害者被重定向到RIG或Fallout利用工具包(EK)的样本,而后者又投放了加载工具和辅助Payload,包括银行木马、远控木马等。

从第二季度到第三季度,带有恶意附件和恶意URL的邮件的相对数量整体保持不变,并且仍然越来越倾向于基于URL的恶意软件分发方式。总体而言,恶意URL邮件数量上升到恶意邮件总数的近88%(与第二季度相比增加了两个百分点)。随着在业务环境中,越来越多地使用云共享和云文档来处理日常工作,攻击者也敏锐把握到了这一点趋势,并立即做出了调整。与这些恶意URL相关的感染链也越来越复杂,为威胁行为者提供了新的机会,使其可以通过重定向的方式隐藏威胁。

恶意软件数量

关键数据:基于URL的恶意消息占第三季度整体恶意消息量的88%。

除了在6月和9月,基于附件的恶意电子邮件数量激增之外,下图展示了在第三季度和第三季度末,基于URL的电子邮件威胁在数量上占据的持续优势。如前文所述,尽管本季度与第二季度相比,最终Payload发生了显著变化,但基于URL的恶意消息在第三季度仍然占整体恶意消息量的88%。

2019年第三季度基于附件/基于URL的恶意消息相对数量:

下图展示了第三季度中,按照恶意软件家族划分的恶意消息整体分布。在第三季度的前10周中,由于Emotet(迄今为止我们追踪到的最大规模僵尸网络家族)的缺席,导致银行木马和远程控制木马成为主要的Payload,占所有恶意Payload的61%。

2019年第三季度按恶意软件家族分布的恶意消息统计:

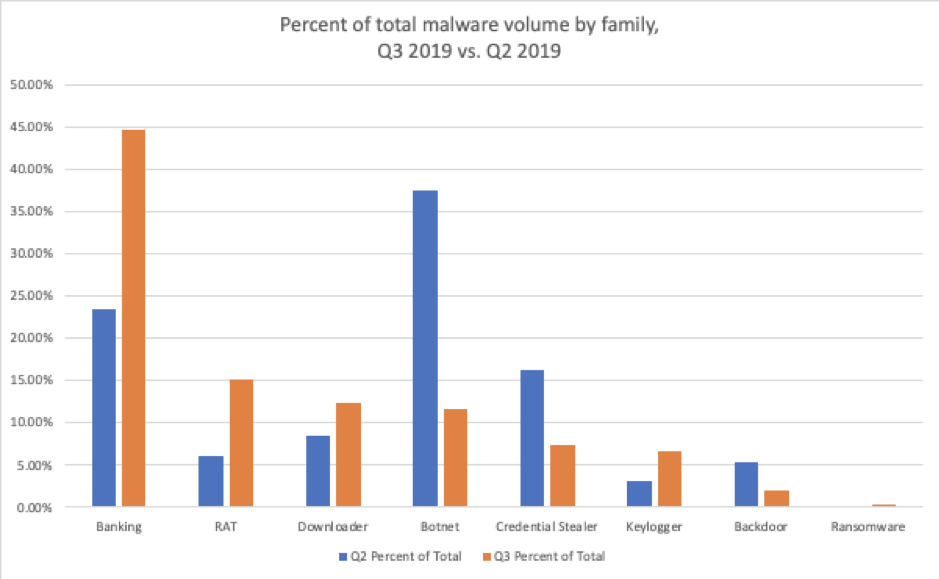

我们将时间移动到第二季度,当Emotet在该季度的前两个月保持活跃时,Payload的统计数据如下图所示。根据整体恶意消息数量,银行木马、远控木马、下载器和键盘记录器均有所增加。尽管本季度的恶意邮件数量整体上有所减少,但银行木马和远控木马的绝对数量也有所增加。总体上,威胁参与者继续专注于分发通用的恶意软件,这些恶意软件具有较强的隐蔽性,可以潜伏在受感染的计算机上,进行收集凭据、侦查、横向移动、分发辅助Payload等活动。

根据恶意软件家族,对恶意消息数量进行季度间比较:

我们在最近几个季度中发现,尽管勒索软件作为主要Payload的恶意消息数量与第二季度相比有所增加,但第三季度并没有发现太多的勒索软件。特定的凭据窃取恶意软件活动数量有所减少,但远控木马和银行木马开始越来越多地被用于窃取一系列凭据,威胁参与者继续部署强大的模块化工具,而不是更有针对性的恶意软件。

银行木马和远控木马填补了Emotet回归前的空白

关键数据:尽管恶意消息数量整体呈现下降趋势,但是银行木马和远控木马的总数量分别与第二季度相比增长了18%和55%。

尽管第三季度恶意消息的总数量降低了39%(主要是由于缺乏Emotet这类大规模的攻击),但银行木马和远控木马的相对数量和绝对数量均有增加,在一定程度上填补了Emotet大部分时间缺席的空白。如上图所示,与第三季度的其他恶意软件家族相比,银行木马的相对数量增加了21%。与第二季度相比,远控木马增长了9%。这些增长,不仅仅是总数量减少而导致的,与第二季度观察到的数字相比,实际的银行木马活跃程度增长了18%,远控木马活跃程度增长了55%。

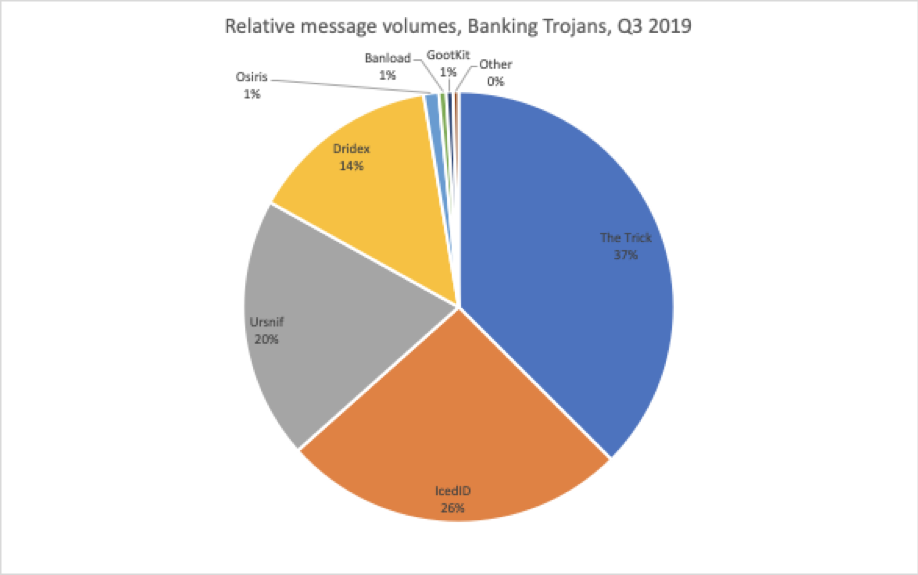

尽管有许多威胁参与者都在第三季度分发了银行木马,但其中有两个威胁参与者特别值得关注,分别是TA556和TA544。他们发起大规模的Ursnif恶意活动,从而明显推动了银行木马活跃程度的增长。而其他攻击者,大多一致地分发了The Trick(也被称为Trickbot)。此外,还有一个我们跟踪为TA516的攻击者,在第三季度频繁分发了IcedID。如下图所示,这三个恶意软件占银行木马Payload的83%。

第三季度通过电子邮件传播的银行木马相对数量:

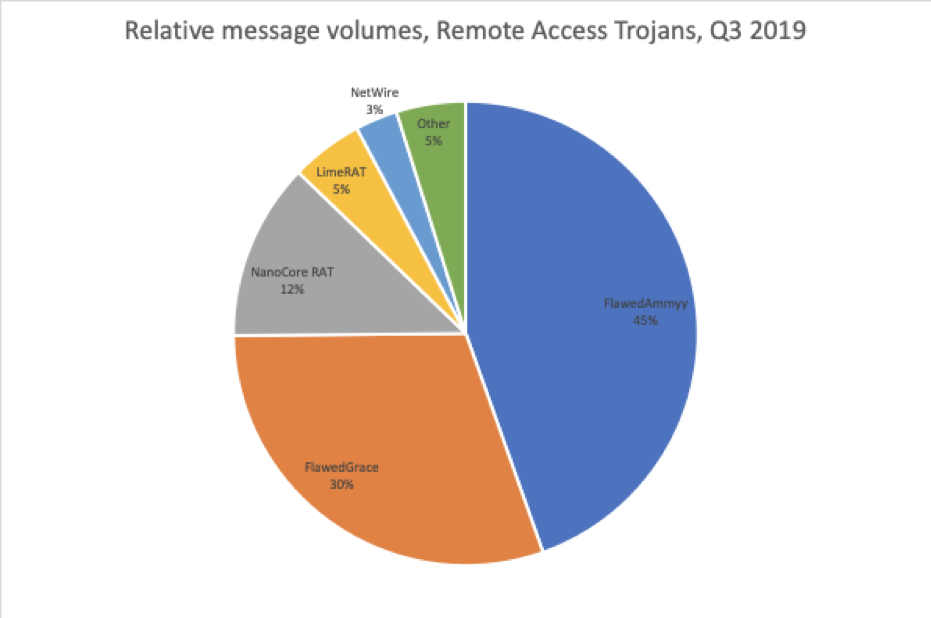

同样,有越来越多的威胁参与者集中分发远控木马,其中TA505进行了大规模的FlawedAmmy和FlawedGrace恶意活动,占第三季度所有远控木马Payload的75%。

第三季度通过电子邮件分发的远控木马数量统计:

Emotet在9月集中爆发

关键数据:自9月份重回视线开始,Emotet的数量已经占2019年第三季度所有恶意电子邮件样本中的近12%。

在2017年中旬到2019年5月1日期间,我们跟踪的一个活跃威胁行为者TA542发起了数百次恶意活动,并且规模越来越大,在恶意活动中他们分发了Emotet僵尸网络恶意软件。最终,该威胁组织针对每个主要地理区域(包括北美、南美、西欧、亚洲和中东)都发动了攻击,面向所有行业分发了数千万条消息。

经过两年多时间的不断分发,以及从银行木马到模块化僵尸网络的不断发展之后,该恶意软件似乎在2019年整个夏天都悄无声息。但是,僵尸网络在9月重新被唤醒,截止第三季度末已经完全恢复。

2019年第三季度恶意软件消息数量占总消息数量的百分比:

9月16日,TA542再一次发起恶意活动,典型的恶意活动通常符合我们归纳的模型:使用当地语言和品牌作为诱饵,通常以财务为主题,借助恶意文档附件或指向恶意文档的链接,引导用户打开带有宏的恶意文档,并安装Emotet。

在第三季度的后面几周内,TA542传递了数百万封带有恶意URL或恶意附件的电子邮件,目标是传播Emotet。其数量之多,直接导致Emotet占据恶意电子邮件样本中的近12%。

在2019年第三季度,战术、技术和策略这方面最重大的变化,莫过于新增了一些目标国家或地区,包括意大利、西班牙、日本、香港和新加坡。除此之外,美国、加拿大、英国、德国和澳大利亚这些长期目标仍然受到影响。

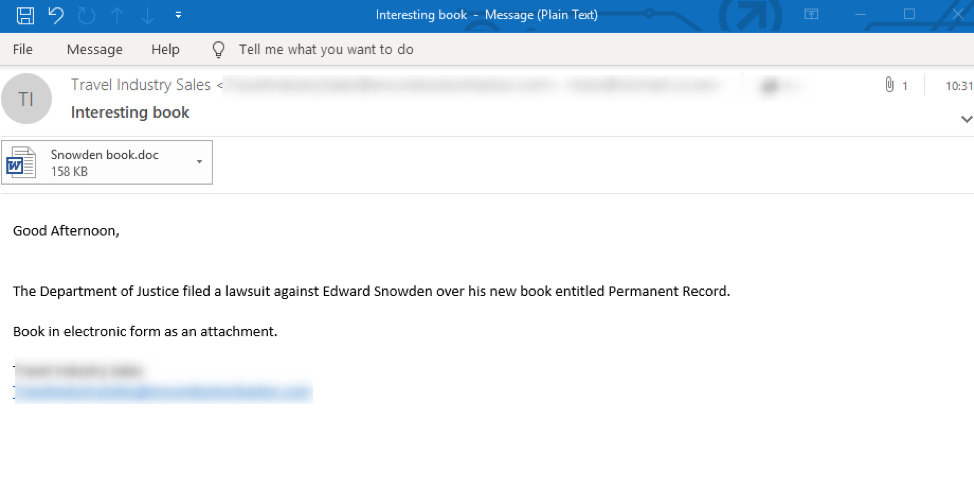

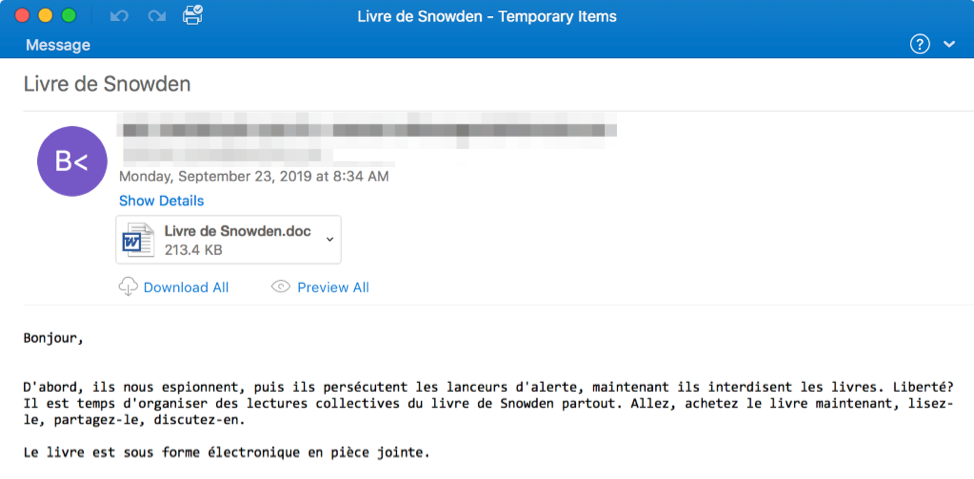

值得注意的是,该恶意组织在9月23日的一次公祭活动中使用与“斯诺登”相关的新闻作为诱饵,这是该恶意组织在2018年的诱导标题。使用流行新闻作为诱导标题的做法在2019年已经被取代,恶意组织换用了更具通用性的金融相关主题来作为电子邮件诱饵。

以美国和英国的组织为目标的英文电子邮件,附件的Word文档中包含恶意宏,用于下载并执行Emotet:

以法国和瑞士的客户为目标的法语电子邮件,附件的Word文档中包含恶意宏,用于下载并执行Emotet:

除此之外,我们还观察到德语、西班牙语的电子邮件,以及其他诱导用户安装Emotet的尝试。

尽管Emotet具有独立的银行模块,但TA542仍然使用其下载器模块加载第三方恶意软件,以用于发送恶意邮件、窃取凭据、通过网络传播以及收集电子邮件。这种行为方式,与2018年年中开始的行为相对应,当时该恶意组织停止使用了Emotet的银行模块,并将精力集中在僵尸网络的其它功能上,持续运营着所谓的“恶意软件即服务”(RaaS)的模式。

Sextortion恶意活动:充分利用社会工程学,并展现了新的恶意软件行为

关键数据:Sextortion在第三季度仍然活跃,恶意软件的出现可能会为威胁行为者提供成人活动的实质证据,而并不再局限于社会工程学和相关骗局。

在2019年第三季度,Proofpoint研究人员观察到通过社会工程学方法以及恶意软件活动继续开展与性相关的勒索,并有可能利用实际录制的视频、本地窃取的凭证进行勒索,从而增加被勒索人员支付赎金的可能性。

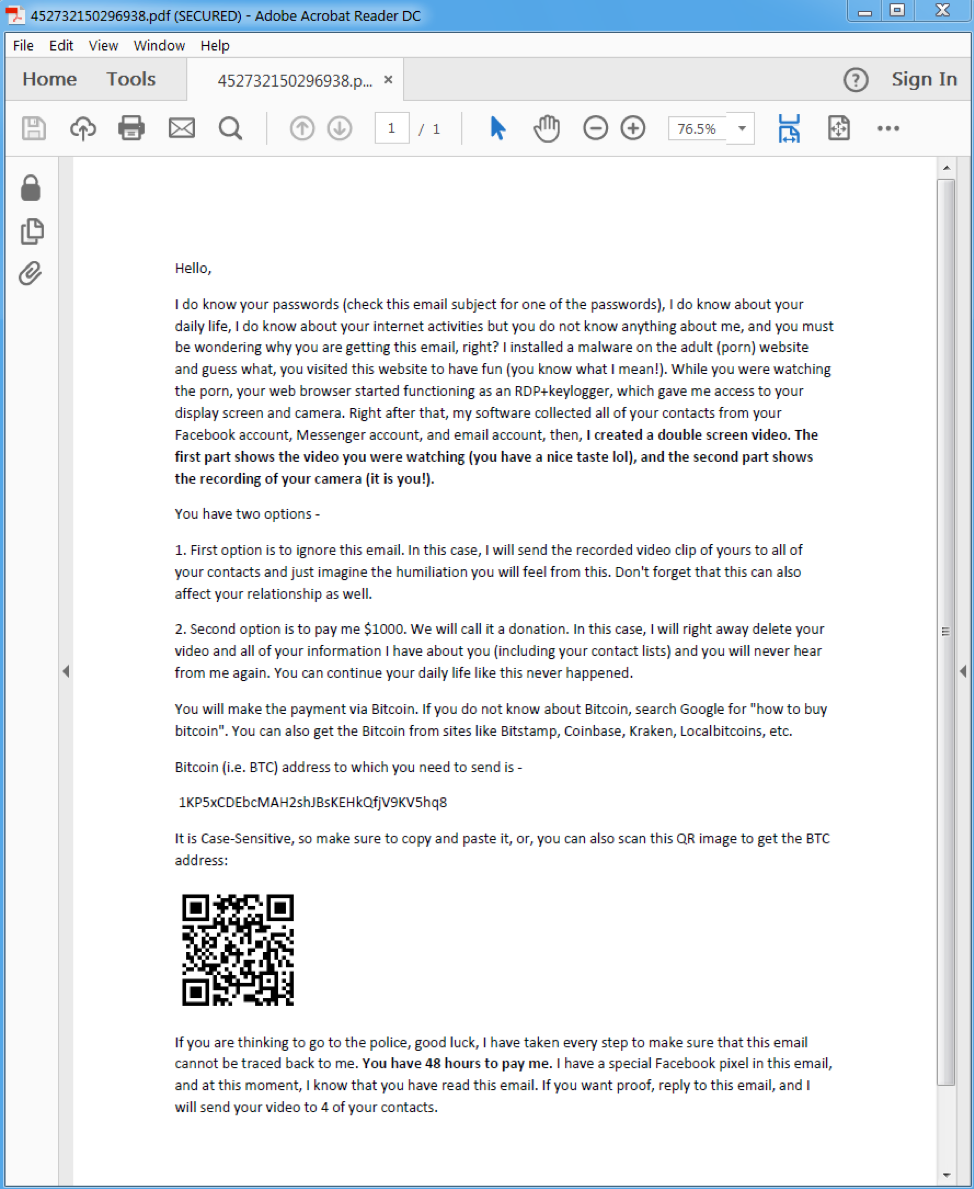

在许多恶意活动中,例如9月7日至14日发送的恶意邮件,都会以附件形式(通常为PDF)发出勒索信,要求用户进行比特币付款,否则就会将一些视频或键盘记录证据发送到受害者的社交媒体联系人或电子邮件通讯录列表。

勒索电子邮件示例,要求受害者支付比特币:

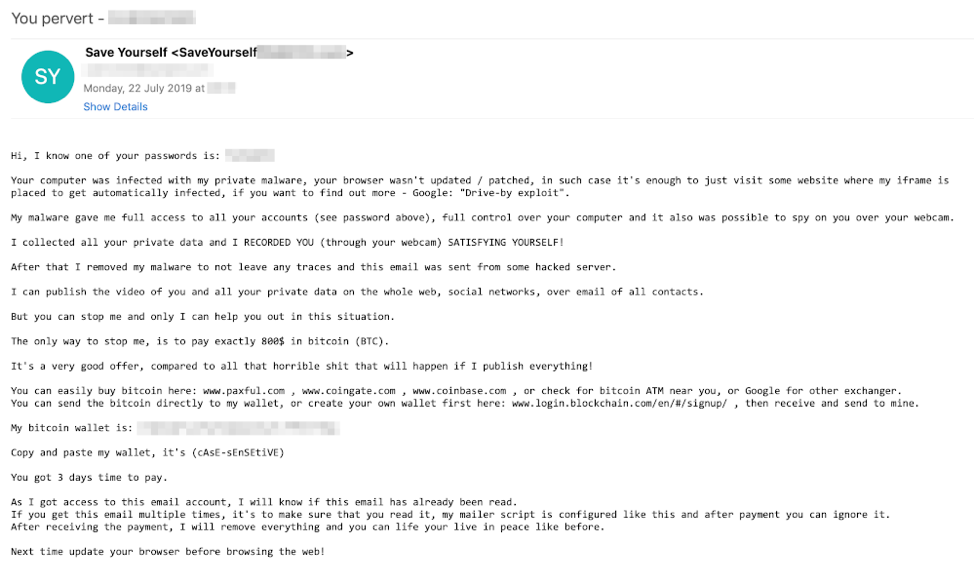

除此之外,Phorpiex僵尸网络还开展了一些值得关注的恶意活动。在第三季度,Phorpiex恶意活动使用社会工程手段(不具有可疑活动的实质证据),以欺骗性的手段欺骗潜在受害者,该恶意活动发出的勒索邮件标题包括:

Can publish everything(我本可以发布一切)

Dirty video of you(你的不可告人视频)

I know everything(我知道所有事)

I recorded you(我录下了你的视频)

Pervert(变态)

Recorded you(录下了你)

Save yourself(拯救你自己吧)

Seen everything(看见了所有)

Video of you(你的视频)

You better pay me(最好给我钱)

You got recorded(你被录下来了)

You pervert(你是变态)

Your chance(你的机会)

Your privacy(你的隐私)

由Phorpiex恶意邮件代理发送的恶意社会工程学电子邮件样本:

除了传统的基于社会工程学的攻击活动之外,我们还观察到了具有更复杂敲诈功能的恶意软件。其中之一是PsiXBot,它是通过恶意电子邮件附件和Windows漏洞利用工具包安装的远程访问木马(RAT),在9月份扩展了其隐秘的通信功能,并通过添加新的“PornModule”增强了与性相关的勒索功能。

与最近在其他恶意软件活动中观察到的内容类似,这个恶意软件模块中包含一个字典,其中包含用于监视用户打开的窗口标题的色情类关键字。如果窗口与文本匹配,那么将会开始在受感染的计算机上录制音频和视频。录制后,视频将会以“.avi”扩展名保存,并发送到命令和控制服务器,用于勒索目的。

该模块似乎不完整,在后续的发行版本中可能会对其进行修改。我们将继续监控PsiXBot和其他恶意活动的发展。

Keitaro TDS:为RIG和Fallout漏洞利用工具包注入了新的活力

关键数据:威胁行为者利用Keitaro TDS发出了数百万个基于URL的恶意消息。

最近,我们观察到一系列恶意电子邮件活动,以及专门的恶意活动,其链接最终导向一系列利用Keitaro TDS和各类漏洞利用工具包(EK)逃避检测的恶意软件。类似于Keitaro这样的流量分配系统(TDS)作为软件和服务包,可以智能地对Web流量调整路由,为威胁参与者提供高度的灵活性和控制能力。Keitaro实际上是一个合法服务(https://keitaro[.]io),主要用户是在线广告提供商,但经常会被威胁参与者和出于恶意目的调整网络流量的人滥用。

当用户单击恶意电子邮件中指向Keitaro网站的链接时,用户可能会被重定向到:

(1)恶意广告网站,可以通过漏洞利用工具包感染该网站;

(2)托管的恶意文件地址,例如压缩后的VBS或JavaScript;

(3)合法网站。

我们还观察到,Keitaro会出现在一些附加的恶意活动之中,用户在浏览恶意广告后,通过Keitaro被引导到EK。

重定向的目标通常取决于多种因素,包括:

(1)浏览器版本;

(2)地理位置;

(3)操作系统/平台;

(4)手机运营商。

Keitaro可用于检测研究环境和沙箱的潜在标记,将浏览器的用户请求无缝重定向到和发展点,同时可以阻止恶意重定向的自动检测。因为Keitaro也有许多合法的应用程序,所以尽管阻止可以考虑将封锁加入到自己的策略,但通常很难保证不产生过多的误报。

在8月,Keitaro经常通过恶意活动将用户重定向到Fallout或RIG EK,具体取决于地理位置和潜在漏洞,最终导致恶意软件感染,这些恶意软件包括:

AZORult (有时会下载ServHelper)

Predator the Thief(下载加密货币恶意软件)

KPOT

SystemBC

Osiris

Chthonic

Vidar Stealer

Amadey(下载Danabot "40")

Amadey(下载Vidar)

Gootkit

Onliner

域名威胁现状

关键数据:在第三季度检测到的欺诈域名中,有26%使用了安全证书。

随着基于URL的恶意消息的不断增多,以及攻击者出于各种恶意目的不断使用网络资源,我们会定期跟踪整个网络中的可疑域名或欺诈域名。在第三季度,最显著的是,欺诈性网站上使用安全证书的比例仍在持续上升,使用SSL证书的欺诈性网站在所有欺诈网站中的占比已经达到了安全网站在全部网站占比的三倍以上。有超过26%的攻击者使用了SSL证书,超过了第一季度报告中的20%。由于用户已经习惯在浏览网页时关注左上角是否有小锁图标,因此为了增强迷惑性,攻击者也在他们的域名中使用了安全证书。

类似的,有更多欺诈性网站会被解析为IP地址,并生成HTTP响应,这表明这部分网站持续有人维护,并且准备在恶意活动中使用。这与一些Web网站被搁置、遗忘或简单部署的情况形成了对比。这些欺诈域名中,只有较少的一部分设置了MX记录,这表明威胁行为者只有在发起恶意邮件攻击时才会创建此类记录。

可疑域名/资源类型 解析为IP地址的比例 有HTTP响应的比例 包含MX记录的比例 使用SSL证书的比例 全部域名 69.64% 48.98% 42.32% 7.95% 欺诈性域名 87.5% 82.9% 27.29% 26.08%

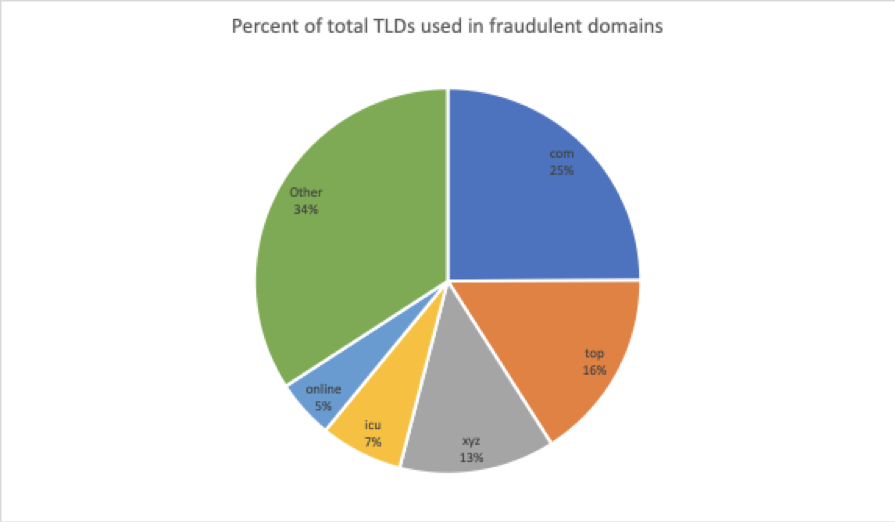

此外,与欺诈性网站共同使用的顶级域名(TLD)继续反映出攻击者在社会工程学中利用了这些网站,其中最主要使用的域名是.com。目前,.com仍然是Web上使用最广泛、最常见、可信赖的TLD,并且容易被认为是合法的Web站点。

作为欺诈性域名的顶级TLD:

安全建议

这份安全报告,展现了对于不断变化的威胁态势的深刻解读,可以帮助组织制定网络安全策略。我们针对所观察到的内容,向企业提供如何在未来几个月内有效保护其数据、客户和品牌的安全建议。

(1)假设用户会点击恶意链接。社会工程学逐渐成为发起电子邮件攻击的最流行方式,犯罪分子会持续寻找人性的弱点。基于此,应该采取一种有效的解决方案,识别并隔离针对员工的电子邮件威胁(入站)和针对客户的威胁(出站),将过滤后的邮件投递到收件箱。

(2)部署强大的分层防御机制。恶意威胁包括大规模的恶意软件,也有针对性强、规模较小的企业电子邮件钓鱼,而后者通常基本没有Payload,因此也很难检测到。基于网络和Web的威胁也有可能会影响用户,为了防范冒名顶替者,需要部署可扩展的解决方案,以防范各种身份欺骗技术。我们建议,如果条件允许,应该全面实施DMARC。

(3)保护品牌声誉和客户。防范通过社交媒体、电子邮件和移动设备,针对客户发起的攻击,特别是冒充您品牌的欺诈性帐户。找到一个全面的域名欺诈解决方案,进行网络扫描并报告欺诈或可疑活动。

(4)与威胁情报厂商合作。规模较小、针对性较强的攻击往往需要复杂的威胁情报。结合静态和动态的解决方案可以检测新型攻击工具、战术和目标,然后从中学习。

发表评论

提供云计算服务

提供云计算服务