新型EDR杀毒工具被八个不同的勒索软件组织使用

导语:该工具不太可能是被泄露后再被其他威胁者复用,而更可能是通过一个共享协作框架开发的。

一种新型端点检测与响应(EDR)杀毒工具已在8个不同勒索软件团伙的攻击中被发现,该工具被认为是RansomHub开发的“EDRKillShifter”的升级版。

这类工具能帮助勒索软件操作者关闭已入侵系统上的安全产品,从而在不被发现的情况下部署有效载荷、提升权限、尝试横向移动,并最终加密网络中的设备。

据Sophos安全研究人员介绍,这款尚未被赋予特定名称的新工具,已被RansomHub、Blacksuit、Medusa、Qilin、Dragonforce、Crytox、Lynx和INC等团伙使用。

这款新型EDR杀毒工具采用高度混淆的二进制文件,在运行时会自行解码并注入到合法应用程序中。

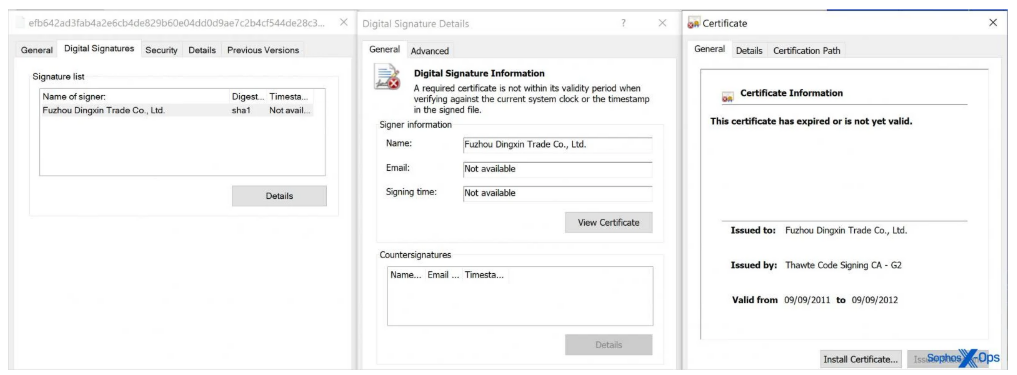

该工具会搜索一个带有随机五字符名称的数字签名驱动程序(签名可能是被盗或过期的),这个名称被硬编码到可执行文件中。

恶意驱动程序使用的被盗和过期的证书

一旦找到,恶意驱动程序就会加载到内核中——这是执行“自带漏洞驱动程序”(BYOVD)攻击并获取关闭安全产品所需的内核权限的必要步骤。

该驱动程序伪装成合法文件(如CrowdStrike Falcon传感器驱动程序),但一旦激活,就会终止与反病毒(AV)/EDR相关的进程,并停止安全工具的关联服务。

其针对的厂商包括Sophos、Microsoft Defender、Kaspersky、Symantec、Trend Micro、SentinelOne、Cylance、 McAfee、F-Secure、HitmanPro和Webroot。

尽管这款新型EDR杀毒工具的不同变体在驱动程序名称、目标反病毒软件和构建特征上存在差异,但它们都使用HeartCrypt进行打包,且有证据表明,即便是相互竞争的威胁团伙之间也存在知识和工具共享。

Sophos特别指出,该工具不太可能是被泄露后再被其他威胁者复用,而更可能是通过一个共享协作框架开发的。需要明确的是,并非是某个EDR的单一二进制文件被泄露后在威胁者之间共享,而是每次攻击都使用了这款专有工具的不同构建版本。这种工具共享策略,尤其是在EDR杀毒方面,在勒索软件领域十分常见。

除了EDRKillShifter,Sophos还发现了另一个名为AuKill的工具,已被Medusa Locker和LockBit用于攻击中。SentinelOne去年也曾报告,FIN7黑客将其定制的“AvNeutralizer”工具出售给多个勒索软件团伙,包括BlackBasta、AvosLocker、MedusaLocker、BlackCat、Trigona和LockBit。

发表评论

提供云计算服务

提供云计算服务