HTTP/1.1终将落幕,20年“幽灵漏洞”浮出水面,全球网站拉响警报!

导语:盛邦安全RayWAF Web应用防护系统带来破局之道! 它无需你紧急升级服务器协议,通过智能识别协议层异常流量,在HTTP/1.1漏洞被利用的“第一公里”就将其精准扼杀!无论是纯HTTP/1.1环境,还是与HTTP/2的混合网络,RayWAF都能提供无缝、全面的防护,让您在协议过渡期高枕无忧。

设想一下:凌晨3点,你的网站突然涌来一波看似“正常”的用户请求,几小时后,用户账号被批量盗取、首页被挂上钓鱼链接、核心数据不翼而飞……这不是电影情节!PortSwigger 最新报告揭示,支撑互联网20多年的基石协议HTTP/1.1,存在致命漏洞,攻击者可以通过去同步化(desynchronization)攻击轻易绕过传统防护,像幽灵一样接管数百万网站!数据泄露、账户劫持、缓存污染…….后果触目惊心。全球无数依赖HTTP/1.1的站点,此刻正暴露在巨大风险之下!

背景分析:当HTTP/1.1的“基因缺陷”遭遇现实攻击链

此次报告提及的去同步化攻击,其具体手法是通过操纵HTTP/1.1协议的Content-Length、Transfer-Encoding等字段,导致前后端服务器对请求边界的理解产生分歧,进而执行恶意操作,属于HTTP请求走私攻击的一种,即利用前后端服务器对HTTP请求解析标准的不一致性,通过构造特殊请求绕过安全机制。以下是几个典型的场景案例:

1、电商用户“灵魂互换”事件

某头部电商平台遭遇攻击后,用户A登录后可看到用户B的订单和信用卡信息。攻击者利用‘CL.TE’走私攻击将会话劫持代码注入缓存,导致用户会话交叉匹配。敏感数据在无感知中泄露48小时才被察觉。

2、政府服务平台遭JS挂马

某市政务系统被利用‘0.CL’攻击向量(即‘Content-Length: 0’但实际携带恶意负载)污染CDN缓存。用户在访问“社保查询”页面时,被注入的恶意脚本窃取登录凭证,造成大量公民信息泄露。

3、金融APP的“幽灵转账”

攻击者针对某银行APP接口发起‘Expect-based’走私攻击,绕过API网关的签名校验。伪造的转账请求被后端服务器误认为合法指令,导致多账户发生小额资金盗转。

事实上,源于HTTP/1.1消息解析机制中的固有逻辑缺陷,这项已广泛应用28年的应用协议,并无法通过启用HTTPS或更新Web服务器来防御此类攻击。

解决方案:从紧急止血到长效治愈

1、立即生效:安全基线改造

通过修改中间件配置,利用安全基线来阻断歧义请求,或禁用上下游连接复用等措施可以临时规避风险,但无法彻底解决问题,并且可能影响服务性能。

2、终极方案:升级HTTP/2

升级HTTP/2是终极的根治方案,HTTP/2的二进制分帧机制可以明确划分请求边界,从设计消灭解析歧义。但是目前Nginx、Akamai、CloudFront等主流厂商尚未全面支持HTTP/2,因此实际实施存在瓶颈。

3、最佳实践:部署WAF防护

针对HTTP/1.1请求走私攻击的复杂性及用户无法快速升级HTTP/2的现状,盛邦安全Web应用防护系统(RayWAF)可以通过多套组合规则,提供覆盖CL.TE(Content-Length头存在,但Transfer-Encoding为分块编码)、TE.CL(Transfer-Encoding头存在,但Content-Length被后续覆盖或错误计算)、TE.TE(存在多个Transfer-Encoding头,且值冲突)等多场景的请求走私攻击识别与防护能力。

能力一:协议合规防护

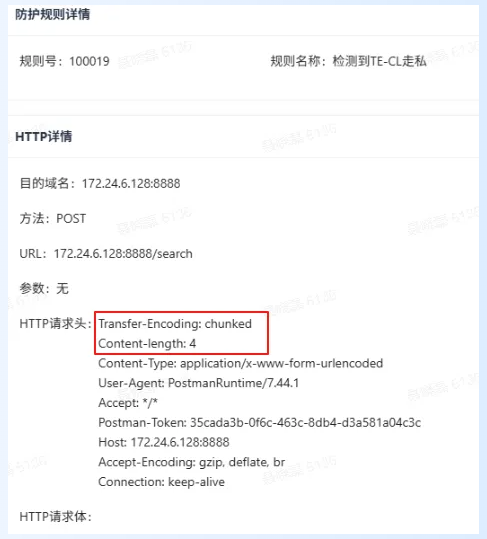

实时检测Content-Length与Transfer-Encoding的冲突,拦截构造的恶意请求。

(1)CL.TE走私防护

(2)TE.CL走私防护

(3)TE.TE走私防护

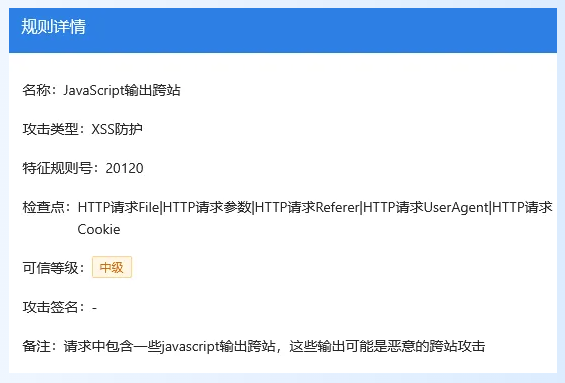

能力二:缓存污染防护

拦截恶意JavaScript注入,防止缓存被污染

能力三:HTTP/2兼容保护

支持混合环境(HTTP/1.1与HTTP/2共存)的无缝兼容。

结语:安全没有中间态

HTTP/1.1终将落幕,但全面升级非一日之功。在这个新旧交替的高危“空窗期”,被动等待就是最大的风险!

盛邦安全RayWAF Web应用防护系统带来破局之道! 它无需你紧急升级服务器协议,通过智能识别协议层异常流量,在HTTP/1.1漏洞被利用的“第一公里”就将其精准扼杀!无论是纯HTTP/1.1环境,还是与HTTP/2的混合网络,RayWAF都能提供无缝、全面的防护,让您在协议过渡期高枕无忧。

发表评论

提供云计算服务

提供云计算服务