新型安卓软件 ClayRat 通过仿冒 YouTube等热门应用发起攻击

一款名为ClayRat的新型安卓间谍软件,正通过伪装成谷歌相册、TikTok、YouTube等热门应用及服务,诱骗潜在受害者。

该恶意软件以俄罗斯用户为攻击目标,攻击渠道包括Telegram频道和看似正规的恶意网站。它能够窃取短信、通话记录、通知,还能拍摄照片,甚至拨打电话。

移动安全公司Zimperium的恶意软件研究人员表示,在过去三个月里,他们已记录到600多个该软件样本以及50个不同的投放程序。这一数据表明,攻击者正积极采取行动,扩大攻击规模。

新型安卓间谍软件ClayRat攻击行动

ClayRat攻击行动以该恶意软件的命令与控制(C2)服务器命名。该行动用精心设计的钓鱼入口和已注册域名,这些入口和域名与正规服务页面高度相似。

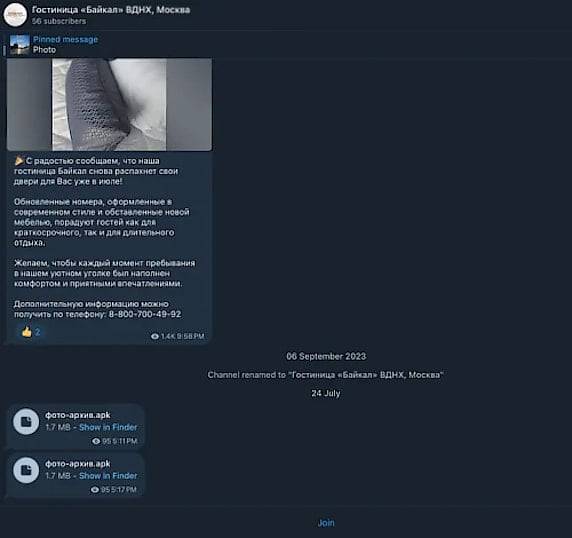

这些网站要么直接提供安卓安装包文件(APK),要么将访客重定向至提供该文件的Telegram频道,而受害者对此毫不知情。

为让这些网站显得真实可信,攻击者添加了虚假评论、虚增了下载量,还设计了类似谷歌应用商店的虚假用户界面,并附上如何侧载APK文件以及绕过安卓安全警告的分步说明。

在后台加载间谍软件的虚假更新来源

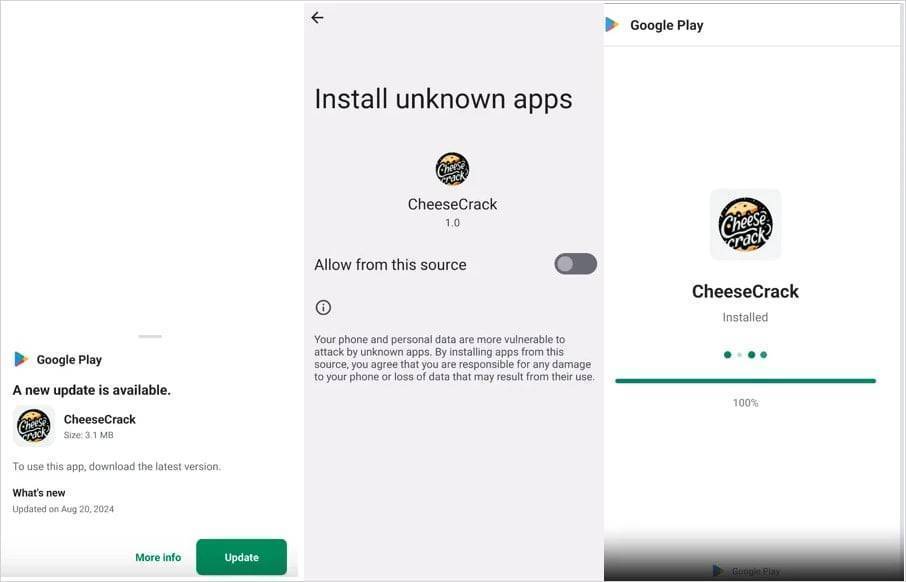

Zimperium指出,部分ClayRat恶意软件样本起到投放程序的作用。用户看到的应用界面是虚假的谷歌应用商店更新页面,而加密的有效负载则隐藏在应用的资源文件中。

该恶意软件采用“基于会话”的安装方式在设备中潜伏,以此绕过安卓13及以上版本的系统限制,并降低用户的怀疑。这种基于会话的安装方式降低了用户感知到的风险,提高了用户访问某一网页后,间谍软件成功安装的可能性。

一旦在设备上激活,该恶意软件会将当前设备作为跳板,向受害者的联系人列表发送短信,进而利用这一新“宿主”感染更多受害者。

Telegram传播ClayRat植入程序

ClayRat间谍软件的功能

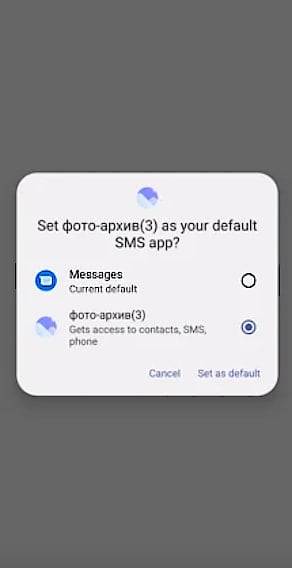

在受感染设备上,ClayRat间谍软件会获取默认短信处理程序权限。这使得它能够读取所有收到的和已存储的短信,在其他应用之前拦截短信,还能修改短信数据库。

ClayRat成为默认的SMS处理程序

该间谍软件会与C2服务器建立通信,其最新版本中采用AES-GCM加密算法进行通信加密。之后,它会接收12种支持的命令中的一种,具体命令如下:

·get_apps_list——向C2服务器发送已安装应用列表

·get_calls——发送通话记录

·get_camera——拍摄前置摄像头照片并发送至服务器

·get_sms_list——窃取短信

·messsms——向所有联系人群发短信

·send_sms/make_call——从设备发送短信或拨打电话

·notifications/get_push_notifications——捕获通知和推送数据

·get_device_info——收集设备信息

·get_proxy_data——获取代理WebSocket链接,附加设备ID,并初始化连接对象(将HTTP/HTTPS协议转换为WebSocket协议,同时安排任务执行)

·retransmishion——向从C2服务器接收到的号码重发短信

一旦获得所需权限,该间谍软件会自动获取联系人信息,并通过程序编写短信,向所有联系人发送,从而实现大规模传播。

目前,Zimperium已与Google共享了完整的 IoC,谷歌Play Protect现在能拦截ClayRat间谍软件的已知版本和新型变种。但研究人员强调,该攻击行动规模庞大,仅三个月内就记录到了600多个相关样本,因此需要继续持谨慎态度应对。