入侵防御系统 (IPS) 深入分析(下)

导语:与入侵检测系统 (IDS) 一样,入侵防御系统 (IPS) 也会屏蔽网络流量。入侵防御系统 (IPS) 是一个框架,用于筛选网络中的恶意活动,例如安全危险或策略合规性。

上一篇文章介绍了入侵防御系统IPS架构、配置、场景。本文我们主要介绍主机入侵防御系统 (HIPS) 、网络入侵防御系统 (NIPS)、以及预防测试。

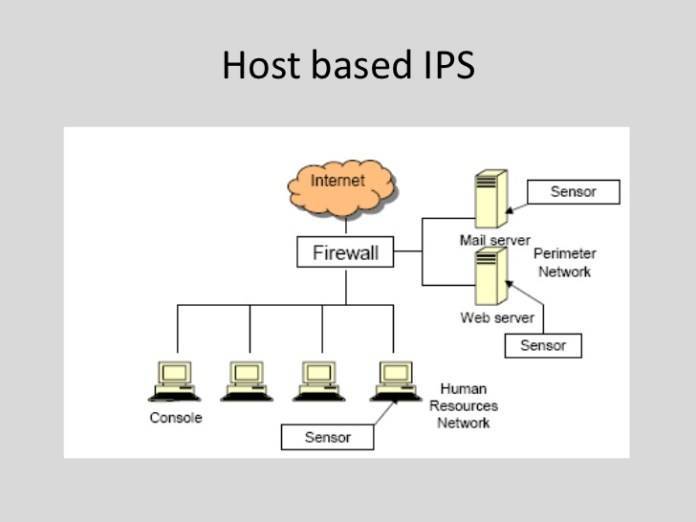

主机入侵防御系统 (HIPS)

主机入侵防御系统 (HIPS) 是一种安全方法,它依赖于第三方软件工具来识别和防止恶意活动。

基于主机的入侵防御系统通常用于保护端点设备。一旦检测到恶意活动,HIPS 工具可以采取多种措施,包括向计算机用户发送警报、记录恶意活动以备将来调查、重置连接、丢弃恶意数据包以及阻止来自可疑 IP 地址的后续流量。

一些主机入侵防御系统允许用户将恶意活动日志和可疑代码片段直接发送给供应商进行分析和可能的识别。

大多数主机入侵防御系统使用称为签名的已知攻击模式来识别恶意活动。基于签名的检测是有效的,但它只能保护主机设备免受已知攻击。它无法防止0 day攻击或尚未存在于提供商数据库中的签名。

入侵检测的第二种方法建立正常活动的基线,然后将当前活动与基线进行比较。HIPS 会查找异常,包括带宽、协议和端口的偏差。当活动变化超出可接受的范围时——例如远程应用程序试图打开一个常闭端口——入侵可能正在进行中。

但是,异常情况(例如带宽使用量突然激增)并不能保证真正的攻击,因此这种方法相当于有根据的猜测,误报的可能性很高。

第三种常见的入侵检测方法使用状态检测来评估通过网络的数据包中的实际协议。这种分析被称为有状态的,因为恶意软件预防工具会跟踪每个协议的状态。例如,它了解TCP 和 UDP数据包如何能够或不能携带DNS、SMTP、HTTP和其他协议——以及每个协议的每个数据包中应该或不应该包含哪些值。状态协议分析会寻找与协议内容正常状态的偏差,并在发生意外偏差时标记可能的攻击。由于状态分析更了解实际的数据包内容,因此误报的几率略低于统计异常检测。

HIPS 产品通常只关注三种方法中的一种,但有时会使用多种方法。例如,迈克菲的桌面主机入侵防御和戴尔的托管 iSensor 入侵防御系统 (IPS) 服务只是两种依赖多种入侵防御方法的产品。

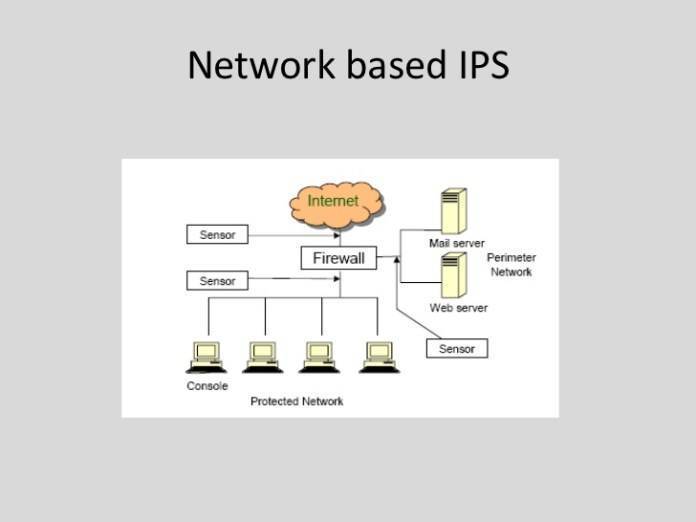

网络入侵防御系统 (NIPS)

基于网络的入侵防御系统 (NIPS) 是用于监视网络以及保护网络的机密性、完整性和可用性的系统。其主要功能包括保护网络免受威胁,例如拒绝服务 (DoS) 和未经授权的使用。

NIPS 通过分析协议活动来监控网络中的恶意活动或可疑流量。一旦 NIPS 安装在网络中,它就用于创建物理安全区域。这反过来又使网络变得智能,并能快速从不良流量中辨别出好的流量。换句话说,NIPS 就像一个牢笼,用来收容木马、蠕虫、病毒和多态威胁等恶意流量。

入侵防御系统 (IPS) 位于网络中并监控流量。当发生可疑事件时,它会根据某些规定的规则采取行动。IPS 是一种主动和实时设备,与入侵检测系统不同,入侵检测系统不是内联的而是被动设备。IPS被认为是入侵检测系统的进化。

IPS方法

正在使用的一些方法是

1.基于软件的启发式方法

这种方法类似于使用神经网络进行的 IDS 异常检测,并增加了对抗入侵和阻止它们的能力。

2.沙盒方式

ActiveX、Java 小程序和各种脚本语言等移动代码被隔离在一个沙箱中——该区域对其余系统资源的访问受到限制。然后系统运行这个沙箱中的代码并监控它的行为。如果代码违反了预定义的策略,它将被停止并阻止执行,从而阻止攻击 (Conry-Murray)。

3.混合方法

在基于网络的 IPS (NIPS) 上,各种检测方法,包括协议异常、流量异常和签名检测在内的一些专有方法协同工作,以确定即将发生的攻击并阻止来自内联路由器的流量。

4.基于内核的保护方式

用于基于主机的 IPS (HIPS)。大多数操作系统限制用户应用程序对内核的访问。内核控制对内存、I/O 设备和 CPU 等系统资源的访问,防止用户直接访问。为了使用资源,用户应用程序向内核发送请求或系统调用,然后内核执行操作。

任何漏洞利用代码都将执行至少一个系统调用以获得对特权资源或服务的访问权限。基于内核的 IPS 可防止执行恶意系统调用。编程错误使缓冲区溢出攻击等漏洞能够覆盖内核内存空间并崩溃或接管计算机系统。

为了防止这些类型的攻击,在用户应用程序和内核之间加载了一个软件代理。软件代理拦截对内核的系统调用,根据策略定义的访问控制列表检查它们,然后允许或拒绝对资源的访问。

在某些 IPS 系统上,代理会根据特定攻击特征或行为的数据库进行检查。它还可以检查已知良好行为的数据库或特定服务的一组规则。无论哪种方式,如果系统调用试图在其允许区域之外运行,代理将停止该进程。

预防措施

1.保护系统资源木马

特洛伊木马、root 工具包和后门 salter 系统资源,如库、文件/目录、注册表设置和用户帐户。通过防止更改系统资源,无法安装黑客工具。

2.停止提权漏洞

权限提升攻击试图赋予普通用户 root 或管理员权限。禁止访问会改变特权级别的资源,可以防止这种情况并阻止特洛伊木马、rootkit 和后门等漏洞利用。

3.防止缓冲区溢出漏洞

通过检查操作系统即将执行的代码是来自正常应用程序还是溢出的缓冲区,可以阻止这些攻击。

4.禁止访问电子邮件联系人列表

许多蠕虫通过将副本邮寄给 Outlook 联系人列表中的人进行传播。这可以通过禁止电子邮件附件访问 Outlook 的联系人列表来停止。

5.防止目录遍历

不同网络服务器中的目录遍历漏洞允许黑客访问网络服务器范围之外的文件。防止黑客访问正常范围之外的网络服务器文件的机制可以防止此类恶意活动。Unix 有一个执行此操作的 chroot 命令。

全功能IPS

IPS 软件刀片提供完整的入侵防御系统安全解决方案,针对恶意和不需要的网络流量提供全面的网络保护,包括:

· 恶意软件攻击

· Dos 和 DDoS 攻击

· 应用程序和服务器漏洞

· 内部威胁

· 不需要的应用程序流量,包括 IM 和 P2 P

重要的 IPS 性能指标

IPS 性能指标是根据以下方面衡量的:

· 动态告警能力

· 降低误报

· 威胁拦截能力

· 高可用性/冗余/工作速度

· 能够正确识别攻击和丢包准确LY

一些 IPS 解决方案提供了为网络的不同部分实施不同保护选项(规则)的灵活性,这对于大型网络尤其有用。其中一些能够将攻击流量隔离到一个网段并限制带宽以减少网络威胁的影响。IPS 有助于识别和缓解以下类型的网络威胁。

总结

入侵检测和防御系统为我们提供了抵御恶意入侵者的第一道防线。我们不能将 IPS 视为 IDS 的替代品(如果同一个工具提供两种工具的所有功能,则情况不同)。IPS 和 IDS 提供任何企业所需的控制和可见性,以保护其基础设施免受攻击和接管。

发表评论

提供云计算服务

提供云计算服务