BitLocker如何保护你的系统磁盘?

导语:在本文中,我们将介绍BitLocker加密。

Windows BitLocker驱动器加密通过加密Windows操作系统卷上存储的所有数据可以更好地保护计算机中的数据。BitLocker使用TPM帮助保护Windows操作系统和用户数据,并帮助确保计算机即使在无人参与、丢失或被盗的情况下也不会被篡改。 BitLocker还可以在没有TPM的情况下使用。若要在计算机上使用BitLocker而不使用TPM,则必须通过使用组策略更改BitLocker安装向导的默认行为,或通过使用脚本配置BitLocker。使用BitLocker而不使用TPM时,所需加密密钥存储在USB闪存驱动器中,必须提供该驱动器才能解锁存储在卷上的数据。

如果你是一个Windows用户,并且使用过全盘加密保护数据,则可能听说过BitLocker。 BitLocker是Microsoft对全盘加密的实现,许多Windows版本都内置了BitLocker。你甚至可能在没有意识到自己使用BitLocker的情况下使用了它。例如,如果你有Surface或类似的轻薄Windows设备。同时,如果你使用的是Windows 10的家庭版,则默认情况下台式机上不提供BitLocker加密。即使在Windows版本支持的情况下,激活系统磁盘上的BitLocker也可能很棘手,并且可能无法立即生效。在本文中,我们将介绍BitLocker加密。我们将详细介绍BitLocker可以有效保护你的数据免受威胁的类型,以及对BitLocker无用的威胁类型。最后,我们将描述如何在不符合Microsoft硬件要求的系统上激活BitLocker,并评估在安全性上是否值得。

BitLocker加密的安全漏洞

但BitLocker加密并不代表着绝对安全,尽管BitLocker使用行业标准的AES加密安全地加密你的数据,但它只能保护你的数据免受一系列非常具体的威胁。

比如,在以下情况下,BitLocker可以有效地保护你的数据。

你的硬盘驱动器已从计算机中卸载

不管出于什么原因,一旦你从计算机上卸下了硬盘驱动器或SSD驱动器,则数据将受到128位加密密钥的安全保护,不过需要更高级别安全性的用户可以在设置BitLocker时指定256位加密。

那这种保护的安全性如何,如果你使用的是TPM保护(稍后会详细介绍),则它非常安全,就像AES算法本身一样安全,在外行看来,128位或256位加密同样强大。

但是,如果在没有TPM的计算机上启用了BitLocker,则BitLocker加密将与你设置的密码一样安全。因此,请确保指定一个足够强、足够长且绝对唯一的密码。

计算机被盗

如果你的计算机都被盗,则数据的安全性取决于你所使用的BitLocker保护类型以及Windows密码的强度。最简单的方法是“TPM only”(稍后会详细介绍)。不过,这也是最不安全的方法,因为你的计算机将在登录Windows之前就解密硬盘。

如果你使用的是“TPM only”保护策略,则任何知道你的Windows帐户密码(如果你使用Microsoft帐户作为Windows 10登录名,则知道你的Microsoft帐户密码)的人都可以解锁你的数据。

TPM + PIN更加安全;在某种程度上,它实际上与裸机驱动器一样安全。

如果你在未安装TPM或Intel PTT的情况下设置BitLocker保护,则将不得不使用该密码。在这种情况下,数据将和你的密码一样安全。 BitLocker旨在减缓暴力攻击的速度,因此,即使是8个字符的密码也可以为你的数据提供安全保护。

同一台计算机上的其他用户

如果任何人都可以登录到你的计算机并访问其帐户,则表明该磁盘卷已被解密,BitLocker保护失效。

恶意软件/勒索软件以及网络威胁

BitLocker不会采取任何措施来保护你的数据免受恶意软件,勒索软件或网络威胁的攻击。

换句话说,如果你要出售或格式化硬盘驱动器来保护数据,BitLocker是完美的选择。如果整个计算机都被盗了,则保护数据的前提条件就不存在了。

系统要求

大多数人认为系统的默认要求仅是一种流程形式,但BitLocker并非如此。为了使用BitLocker保护启动设备,你必须运行Windows 10 Professional或更高版本。 比如,Windows 10 Home就不支持BitLocker系统加密。

更让人困惑的是,微软甚至在安装了Windows 10 Home的设备上也支持BitLocker设备保护。实际上,这是相同的加密,只是有一些限制。BitLocker设备保护可用于薄轻设备(如Microsoft Surface),支持连接备用,并配备固态存储。这些设备必须配备TPM2.0模块或Intel PTT技术。

如果你在TPM2.0或Intel PTT中使用Windows 10 Professional或更高版本,你可以直接启用BitLocker。然而,大多数计算机没有配备TPM模块,只有最新的计算机(英特尔第8代和第9代主板,不过一些较高端的主板可能支持英特尔PTT与较老的处理器)支持英特尔平台信任技术。默认情况下,甚至没有在BIOS中启用Intel PTT。因此,你必须手动启用,以将其用于BitLocker保护。

以下是在技嘉Z390主板(最新BIOS)上激活英特尔PTT的方法:

或者,你可以执行组策略编辑以启用不带硬件保护模块的BitLocker。

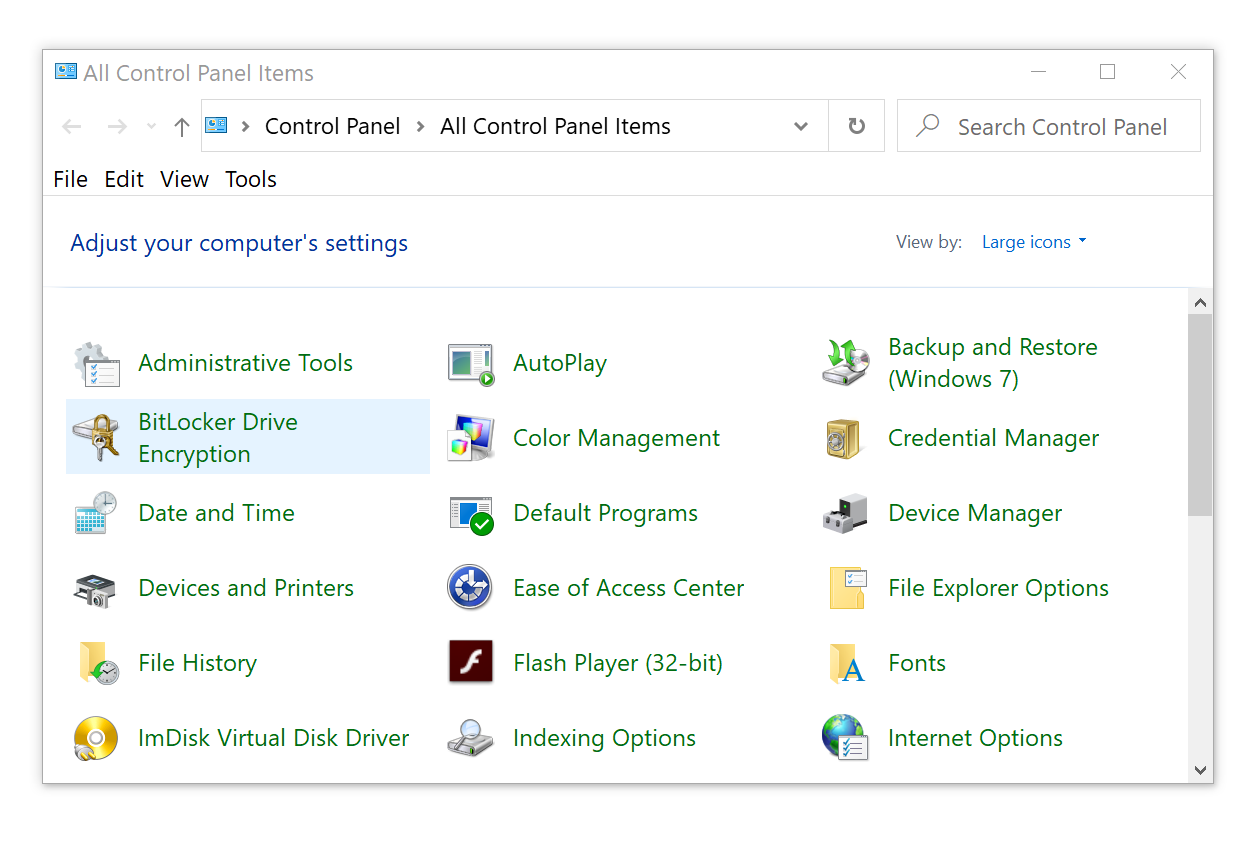

如果你的计算机满足要求,即存在硬件TPM2.0模块或基于软件的英特尔平台信任技术,则在计算机上启用BitLocker就像打开“控制面板”并启动BitLocker驱动器加密小程序一样容易。请注意,并不是所有版本的Windows 10都可以使用BitLocker保护。

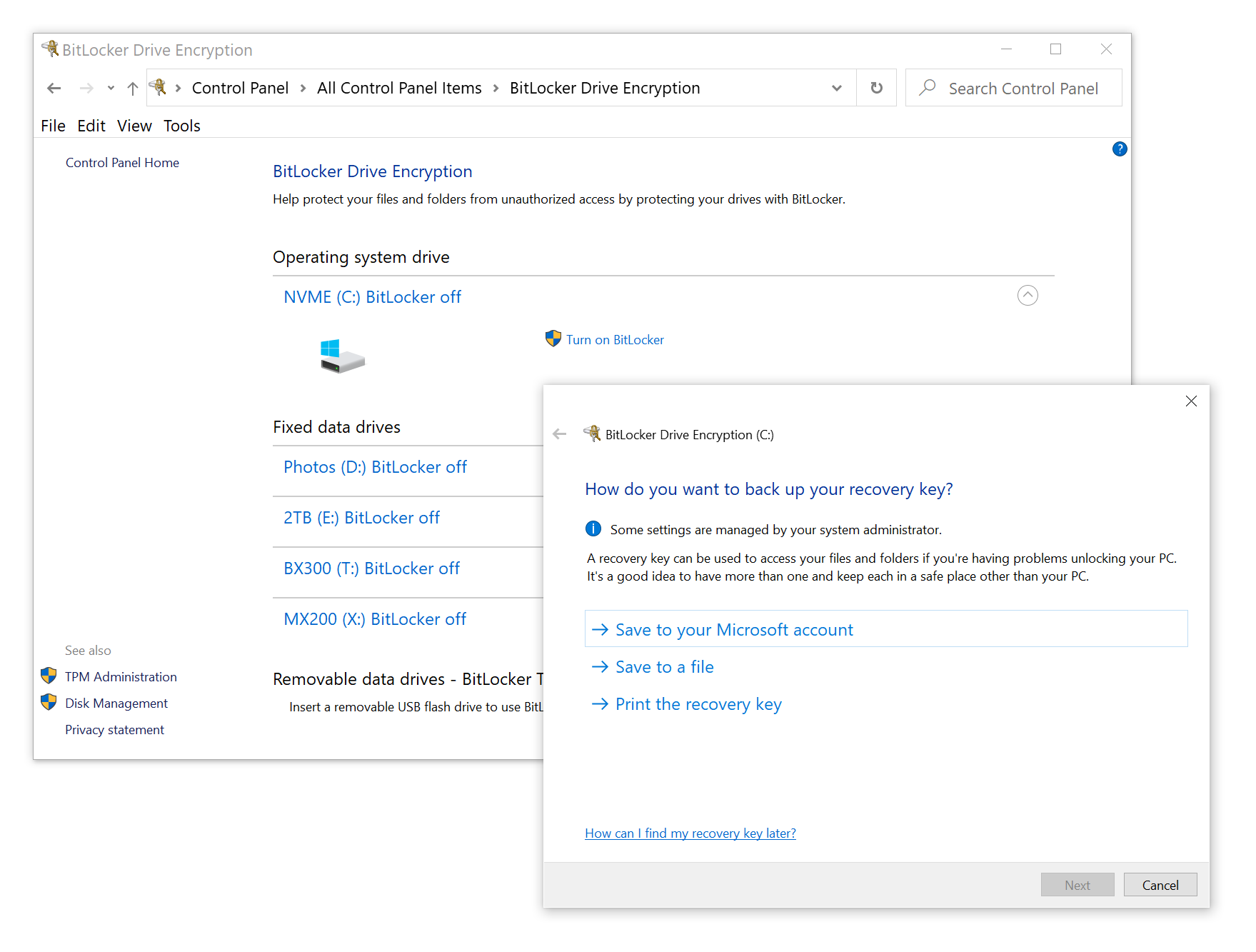

一旦你点击“打开BitLocker”,Windows会提示你创建一个托管密钥(BitLocker恢复密钥)。强烈建议你这样做,总而言之,对于大多数家庭用户而言,将恢复密钥存储在你的Microsoft帐户中可能是一个不错的选择,而员工会将其恢复密钥存储在公司的Active Directory中。将密钥保存到文件中或将其打印出来也是有效的选项,它们将提供与你的个人保险箱相同的安全性。

轻薄设备(例如Windows平板电脑和超级本)可以使用设备加密来保护,而不是使用BitLocker驱动器加密。算法本质上是相同的,但是,兼容性要求不同。设备加密可用于运行任何Windows 10版本的轻薄设备,而BitLocker驱动器加密不适用于Windows 10家庭用户。如果你有数据要保护,则需要为升级到Windows 10专业版支付费用。

如果你已经有Windows 10专业版但没有硬件TPM2.0模块怎么办?如果你使用的是基于Intel芯片组的最新主板之一,则可以激活Intel平台信任技术(如何使用Intel PTT启用BitLocker而不使用TPM以获得更好的安全性)或执行以下组策略编辑以启用BitLocker:

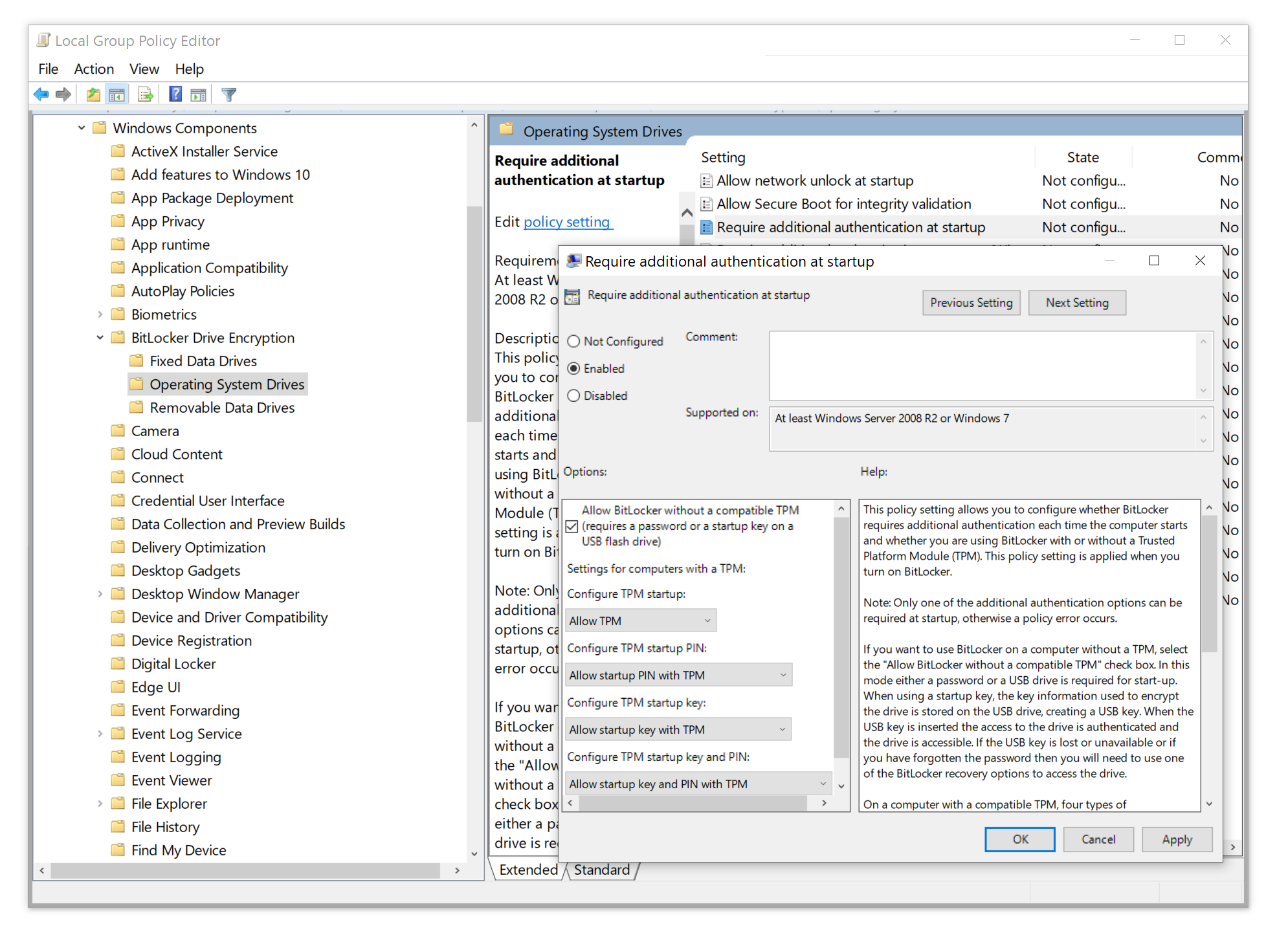

1. 打开组策略编辑器(在Windows搜索框中输入gpedit.msc);

2. 打开本地计算机策略>计算机配置>管理模板> Windows组件> BitLocker驱动器加密>操作系统驱动器;

3. 编辑“启动时要求附加身份验证”策略;

4.将策略设置为“已启用”,然后选中“没有兼容的TPM的允许BitLocker”,如下图所示:

说到策略,BitLocker支持各种身份验证方法,每种方法都在安全性和便利性之间进行了充分的权衡。

1. 如果仅仅是TPM,你的系统将启动登录提示,数据将使用存储在TPM(或Intel PTT)模块中的密钥解密。这是最方便的选项,可以有效地保护硬盘驱动器,但是如果攻击者可以访问整个系统(带有TPM的计算机和硬盘驱动器),则保护功能较弱。

2. TPM + PIN,在这种模式下,TPM模块只会在启动前正确输入PIN码的情况下释放加密密钥。尽管PIN码很短,但是多次输入错误的PIN码会使TPM产生恐慌,并阻止对加密密钥的访问。这个选项提供了安全性和方便性之间的最佳平衡,它将“你拥有的东西”(TPM模块)和“你知道的东西”(PIN代码)结合在一起。其缺点是,此选项在多用户环境中可能不方便。

3. TPM + USB密钥,该选项要求TPM和USB闪存驱动器(或CCID智能卡)同时存在,以便系统启动。

4. TPM + PIN + USB密钥,顾名思义,这个选项需要TPM、PIN码和USB密钥/智能卡三种方式结合才能启动计算机。虽然这可能是最安全的选项,但如果考虑到便利性和可靠性(如果USB密钥或智能卡丢失或损坏,你将不得不使用恢复密钥),那么与TPM + PIN选项相比,多余的安全好处几乎可以不提。

5. USB密钥,此选项仅在你的计算机未配备TPM模块且不支持Intel PTT时建议使用。

6. 仅使用密码,与前面的选项一样,只有在没有TPM或Intel PTT可用时,才应该使用“仅使用密码”身份验证。请注意,“密码”选项与“PIN”不同,因为没有TPM就没有强制限制密码尝试的次数,而TPM允许对密码进行暴力攻击。

高级用户和系统管理员可以参考Microsoft知识库中的BitLocker组策略设置。

在保护数据以防物理提取方面存在哪些警告?事实是,尽管BitLocker对于保护裸驱动器(bare drive)而言几乎是100%有效的解决方案,但如果入侵者可以访问安装了硬盘驱动器的整个计算机,它的安全性可能就不那么安全了。即使你的计算机配备了TPM2.0 / Intel PTT模块,如果满足安全启动条件,Windows仍将解锁加密的硬盘驱动器。反过来,这又打开了众多的攻击媒介,可能使入侵者拦截了动态的BitLocker加密密钥并解密了硬盘驱动器。这些攻击媒介包括:

1. 为已安装BitLocker卷的正在运行的计算机制作RAM映像,这可以通过Thunderbolt攻击(默认情况下Windows在锁定时不禁用Thunderbolt DMA访问)或冷启动攻击来完成。

2. 破坏或提取Windows登录密码(例如,从你的Google帐户,智能手机或你已登录并同步数据的另一台计算机中提取密码);

3. 从你的Microsoft帐户或Active Directory获取BitLocker恢复密钥;

高级用户和系统管理员可以阅读以下指南来保护其BitLocker卷:BitLocker恢复指南。

总结

如果不保护启动设备,就不可能进行可靠的数据保护。 BitLocker是理想的选择。它安全,方便且可高度配置,可让你在安全性和便利性与精确要求之间取得平衡。如果你担心数据的安全性,那么使用BitLocker保护启动设备是绝对必要的步骤,也是最重要的安全防护层。

发表评论

提供云计算服务

提供云计算服务