macOS Big Sur可以为企业带来哪些安全保证?

导语:macOS Big Sur是由苹果公司研发的macOS桌面操作系统。

macOS Big Sur是由苹果公司研发的macOS桌面操作系统。北京时间2020年06月23日,在2020苹果全球开发者大会上,苹果正式发布了macOS的下一个版本:macOS 11.0,正式称为macOS Big Sur。macOS Big Sur将世界上的台式机操作系统提升到了新的功能和水平。

为了利用Big Sur中macOS带来的变化,你当然需要兼容的Apple硬件。 macOS Big Sur共有7条受支持的产品线,最早的受支持型号可以追溯到2013年:

Mac Pro,2013年及更高版本;

MacBook Air,2013年及更高版本;

MacBook Pro,2013年及更高版本;

Mac Mini,2014年及更高版本;

iMac,2014年及更高版本;

MacBook,2015年及更高版本;

iMac Pro,2017年及更高版本。

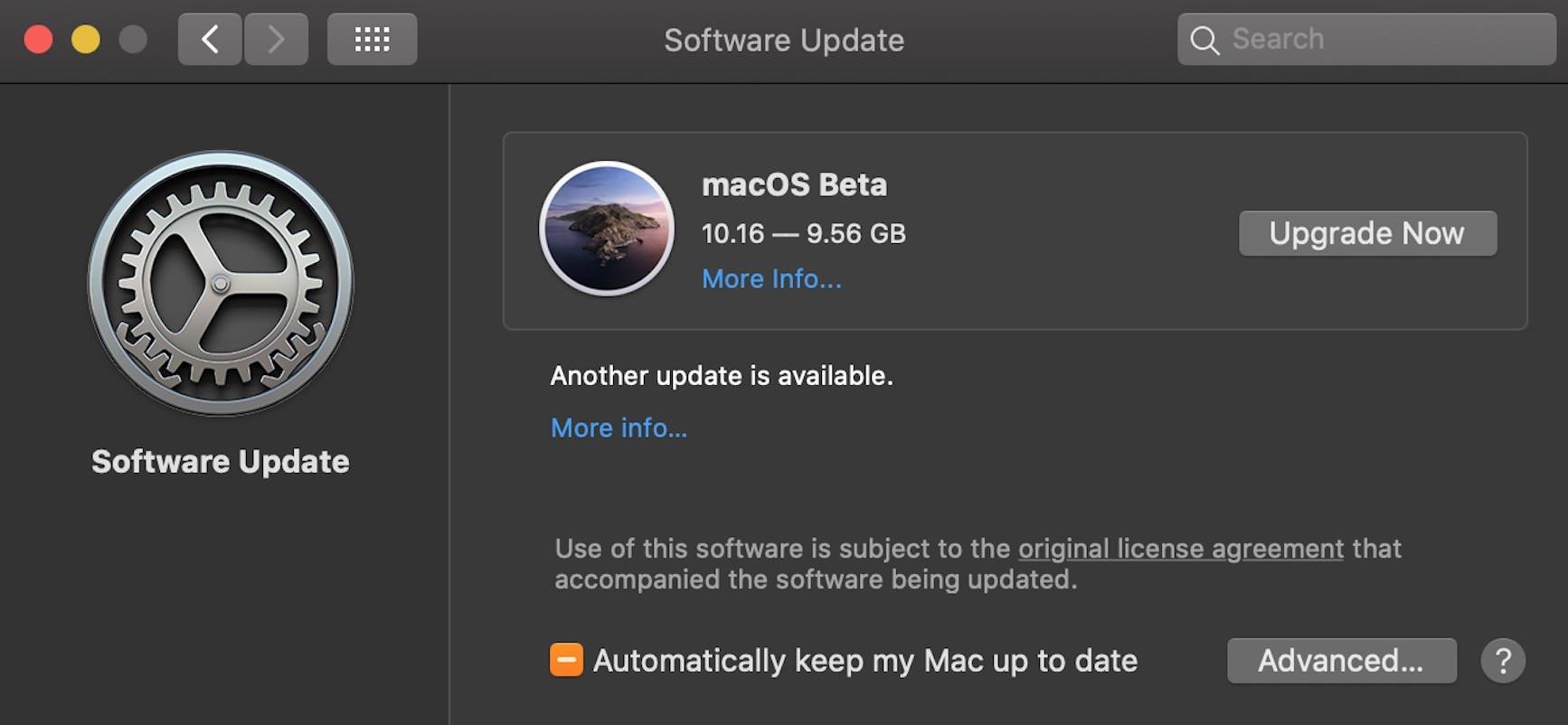

Big Sur版本号:是macOS 10.16还是11.0?

macOS Big Sur beta的第一版引起了巨大的震撼,周一在Apple的Keynote中都没有明确提及这两个版本。现在,Big Sur将成为第一个macOS 11.0!

甚至Apple自己的软件更新检查也可能需要10秒钟的时间,而第一个测试版的发布时间是10.16(也可能是其余的Beta;实际上,有很多内部文档引用“ 10.16”)。

Kexts暂时中止执行

另一个令人惊讶的事实是,尽管苹果确实已经设置了足够的障碍,使开发人员和用户希望尽快从kext过渡并迁移到使用System Extensions和Linux。

尽管如此,对于具有关键依赖性的企业来说,kext仍然是一个开放的可能性,并且有一个新的kmutil工具可以管理Big Sur上的kext和“kext collections”的加载,卸载和诊断。

企业将能够升级到macOS Big Sur,而不必担心依赖内核扩展的软件会失去功能。但是,应该注意,kextutil和kextload现在已被kmutil取代,并且对它们的工作方式进行了更改和限制。

苹果公司已经明确表示,要让开发人员远离kexts,建议如下:

SentinelOne客户可以放心,即将推出的macOS 4.4代理程序不使用kexts,并且将与macOS 10.15 Catalina和macOS Big Sur兼容。

使用Rosetta 2,兼容Apple芯片和通用二进制文件

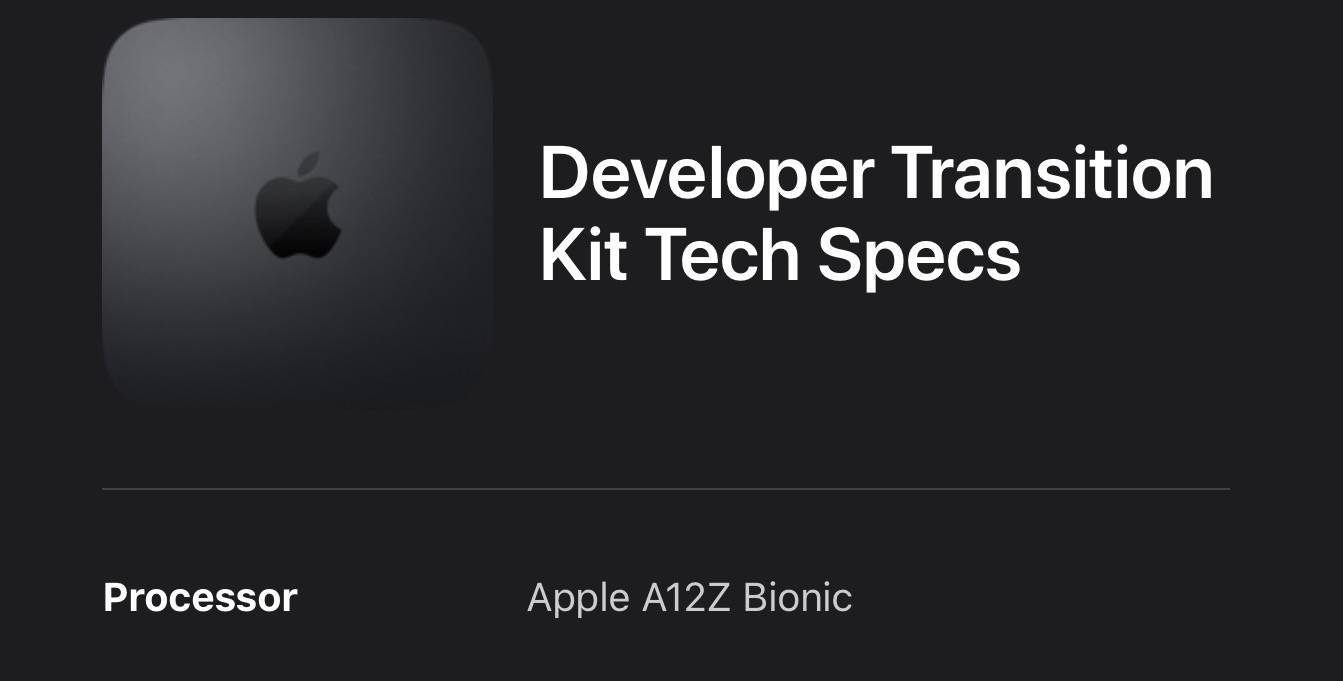

苹果将为macOS采用基于arm的芯片组,在2020年全球开发者大会上被称为“苹果芯片”。虽然目前还没有基于ARM的硬件,但开发人员过渡工具包也已提供,苹果公司表示希望在2020年末开始交付ARM Mac。

为了促成这一转变,苹果重新启用了一位熟悉的老朋友:Rosetta。被重新命名为Rosetta 2的这种软件层技术将允许在英特尔架构上编译的某些软件在arm驱动的设备上运行。

然而,Rosetta 2有几个问题。首先,转换不可避免地要花费时间,而且再聪明的优化也改变不了这样一个事实:一些依赖于Rosetta 2的应用程序的启动或运行速度会比它们在Intel架构上编译时慢。为了避免这个问题,苹果还引入了一种新的多架构、通用(又名Fat)二进制格式。这允许开发者将现有macOS应用移植到苹果芯片上运行。对于Xcode 12或更高版本,开发人员可以构建一个包含两种设备架构的“胖”二进制文件:不需要基于arm的Mac来编译这些通用二进制文件。

Rosetta 2的第二个问题是,它无法将所有在英特尔架构上编译的软件转换成可以在苹果芯片上运行的东西。特别是,不支持Windows虚拟化软件和内核版本。目前还不清楚macOS上的Windows虚拟机的未来是什么,不过VMWare至少似乎仍然对一切都还抱有希望。

苹果公司预计将在2年内实现向ARM的广泛过渡,这不会对企业产生任何直接影响,但是从中长期来看,IT团队将需要清点哪些应用程序可以使用通用二进制文件在本机上运行,它们在Rosetta 2转换下正在工作,这是不兼容的。

正如本文前面所述,影响企业的最大选择可能是决定何时升级硬件,以及在进一步购买之前等待ARM驱动的Mac是否符合你的企业的最大利益。

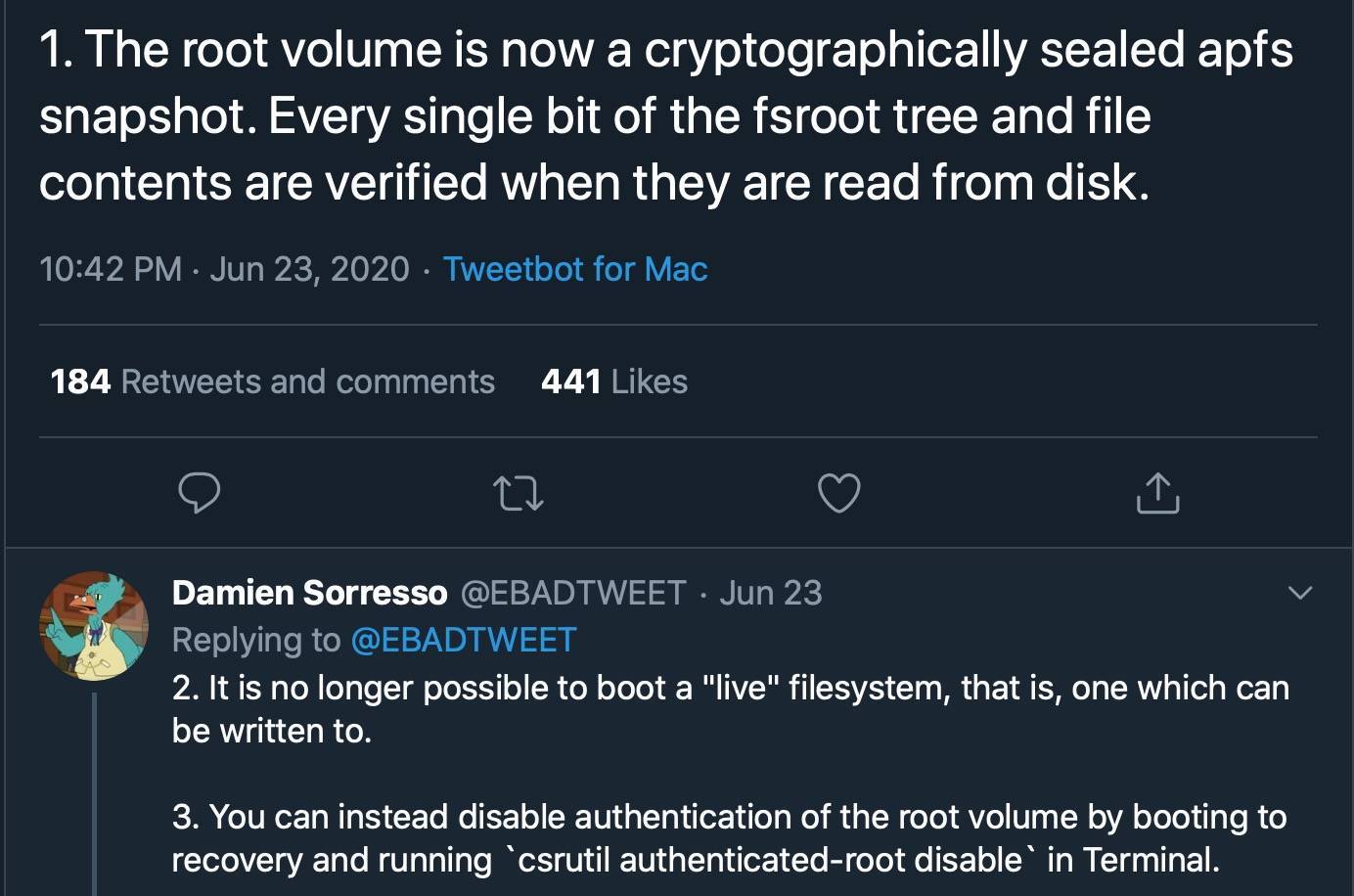

除了我们已经介绍的重大更改之外,还有一些重要的更改。其中包括macOS 11将密码签名带入系统卷。在Catalina中,Apple已经进行了体系结构更改,将根卷分为两个:只读的System卷和其他所有的Data卷。

现在,系统卷通过加密验证得到了额外的保护,以防止脱机攻击和恶意篡改。

自从Apple在macOS El Capitan 10.11中引入系统完整性保护方法以来,这种系统容量的强化应该不会给IT和安全团队带来太多挑战。

但是,有一些结果。一种是FileVault不再需要在macOS 11上的静止状态下对系统卷进行加密。如果已打开FileVault加密,则数据卷仍将受到保护。

其次,尝试通过关闭系统完整性保护来引导操作系统的“实时”版本(即,可写文件系统)将不再起作用。可以在未引导时禁用保护并进行修改,但是“实时”修改现在不在macOS 11中。

首先,据macrumors报道,这款存在已久的Network Utility已经被“弃用”了,尽管从我们的判断来看,它实际上现在完全无法运行。

Network Utility包含许多有用的工具,例如Netstat,Ping,Traceroute和端口扫描。

苹果还向Safari添加了一个有用的“隐私跟踪器”和“阻止器”,它使用户可以查看网站正在使用的跟踪cookie以及Safari已阻止的跟踪器。 “隐私”工具栏按钮在此处公开报告,可通过弹出窗口提供详细的见解,以及从内部访问的更多其他弹出窗口。

鉴于所有流行浏览器中都广泛使用扩展名,安全团队将希望注意macOS Big Sur中的新Web扩展功能。这使现有的Chrome和Firefox扩展可以轻松地转换为通过xcrun工具与Safari 14结合使用。苹果希望通过继续坚持必须通过其App Store分发浏览器扩展来缓解有关安全的担忧,还有一些用于管理浏览器扩展的新用户控件。

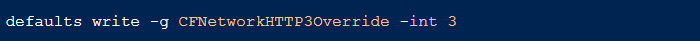

据报道,Safari 14默认也会启用HTTP / 3。根据Apple的发行说明,Big Sur通过“开发人员”菜单中的“实验功能”在Safari中启用了实验HTTP / 3支持。可以使用以下终端命令在系统范围内启用它:

由于我们讨论的是命令行,macOS 11中的另一个网络更改与networksetup实用程序有关,即/usr/sbin/networksetup。从Big Sur开始,此工具将不再允许标准用户更改网络设置。标准用户将能够打开和关闭Wifi并阅读网络设置,但是修改将需要管理员用户名和密码。

总体而言,这些更改应有助于增强网络安全性。对networksetup命令行工具的更改符合标准用户在System Preferences.app中拥有的权限,很高兴看到Apple在各个工具之间保持一致。

只要苹果的App Store能够及时有效地监视和删除恶意或滥用行为,我们也不会认为浏览器扩展的增加会带来更大的攻击面。当然,这是苹果的责任,而企业安全团队可能会感到,考虑到恶意扩展的历史以及我们有多少私有扩展,通过MDM或类似配置工具来锁定浏览器扩展的安装是值得考虑的事情。敏感数据通过浏览器应用程序传递。在此基础上,新的隐私报告工具是Big Sur中Safari 14的受欢迎补充。

最后,在网络上,删除Network Utility应用程序不会在IT团队之间引起很大的困扰。你可能已经在使用与其提供GUI包装器的工具等效的命令行,因此我们不希望太多人会错过它。

证书信任:有根证书是远远不够的

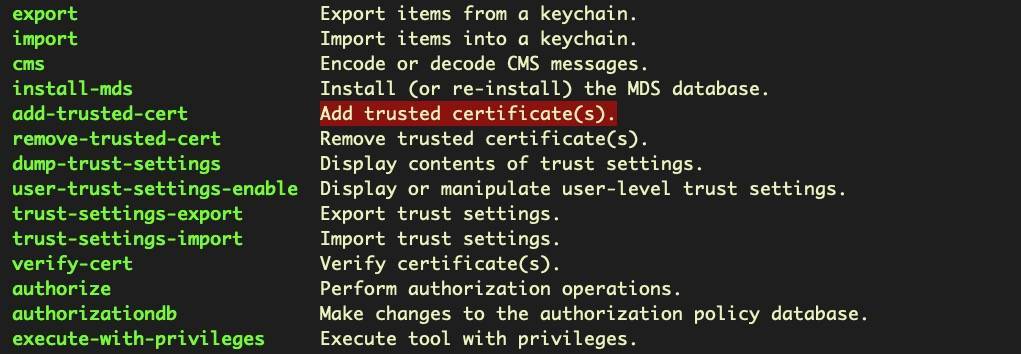

在macOS Catalina和更早版本中,如果有效用户通过add-trusted-cert标志以root身份运行,则可以使用命令行安全工具来更改证书信任设置,如Catalina安装工具手册页中所示:

在macOS Big Sur中,仅以UID 0运行将不再足以进行此更改:需要使用管理员密码进行确认。

为了对托管企业环境表示感谢,Apple将允许进行更改而无需确认是否使用配置文件将证书有效载荷与根证书一起部署。

这对企业意味着,如果你使用安全命令行工具来更改信任设置或调用SecTrustSettingsSetTrustSettings函数的特权进程,则这种对证书信任设置的欢迎强化可能会影响你的工作流程。

配置文件得到优先处理

通过命令行配置文件工具或“配置文件系统偏好设置”窗格管理的配置配置文件已经被macOS恶意软件滥用了一段时间。其中最主要的是试图操纵浏览器主页和搜索设置的广告软件感染,尽管也有恶意配置DNS设置的。在苹果采取措施锁定OS先前版本中的Safari浏览器首选项之后,配置文件开始成为广告软件的首选目标。

在macOS Big Sur中,Apple承认滥用配置文件,现在提高了其安装标准。除非设备已注册到MDM程序中,否则安装配置文件现在将要求用户在“系统偏好设置”应用中手动完成配置文件的安装,其中还会有一个窗口描述概要文件的实际行为。

有点奇怪的是,此操作有8分钟的超时:如果用户未在该时间内完成安装,则macOS Big Sur会将其从系统偏好设置中删除。

这意味着,你的企业很可能仅通过MDM解决方案使用配置文件,因此这种更改不会产生很大影响。如果由于某种原因要手动编写概要文件的安装脚本,则需要进行用户培训,教他们如何完成这些步骤(在8分钟内完成!)。

尽管毫无疑问,广告软件和其他macOS恶意软件供应商将尝试通过社会工程手段恶意使用个人资料,但这一变化对减少一些最严重的违法者将产生重要的影响。

令人惊讶的是,在应用程序安全方面没有什么令人惊讶的表现。虽然WWDC 2020远未结束,但我们还没有看到任何关于苹果将改变macOS 11应用程序安全方法的声明或建议。由于如此多的幕后变化都集中在安全性上,企业安全团队可能一直希望有一些重大的发展,但这仍有待观察。

在macOS 11中,苹果似乎将继续依赖在macOS 10.x多年中一直在缓慢发展的模型,但是在依靠静态签名进行阻止和检测方面,该模型仍然落后于其他程序应用程序的安全模型仍然是这样的:

保护:通过Gatekeeper进行代码签名,公证和系统策略检查;

检测:通过XProtect中的静态Yara规则阻止恶意软件;

删除:通过MRT.app中的静态检测签名删除已知恶意软件。

这对企业意味着,尽管苹果公司非常重视安全性,并且Big Sur的一些变化令人欢迎,但它确实在某些方面与众不同。甚至Windows现在都具有一些基本的行为检测功能,并且Apple对Gatekeeper,XProtect和MRT.app的使用也开始显得过时了。

攻击者从10.14开始使用简单的社会工程手段发起攻击,让Gatekeeper和Notarization的安全能力看起来像是摆设一样,但这种情况只是有所改善。 XProtect的静态YARA规则依赖于Apple已知的恶意软件。即,某些用户或企业必须先被感染,然后Apple才能更新签名,而MRT.app仅在更新后运行,用户登录或重新启动MRT.app。 意味着在Mac实际使用的大部分时间内,它是无能为力进行防护的。

此外,对于企业安全团队而言,这些工具正在执行或已执行的操作没有可见性。即使使用Apple的最新macOS版本、新名称、新版本号和许多新功能,仍然需要通过行为安全平台保护Mac,该行为安全平台可以检测、保护和报告已知和未知的恶意活动。

发表评论

提供云计算服务

提供云计算服务