2020年Pwn2Own 比赛总成绩和 Master of Pwn

导语:Pwn2Own 2020 比赛已经落下帷幕!

Pwn2Own 2020 比赛已经落下帷幕!今年来自世界各地的参赛者展示了一些自己的研究成果,ZDI的研究人员运行验证了他们的研究成果,大家可能不在同一个房间,但是大家是在一起的,一起为这场奇妙的比赛做好了准备。

Pwn2Own开始的一天,来自乔治亚技术系统软件和安全实验室(@SSLab_Gatech)的Yong Hwi Jin,Jungwon Lim和Insu Yun在Apple Safari的macOS内核中实现了提权,他们将六个独特的漏洞链接在一起,这些漏洞以JIT漏洞开始,到TOCTOU / race条件竞争漏洞结束,通过沙箱逃逸拿到root shell,他们还禁用了设备上的系统完整性保护(SIP),以证明已实现内核级代码执行,顺利演示为他们赢得了70,000美元和Pwn大师奖的7点积分。

Insu Yun of the Georgia Tech SSL Team confirms the root shell on his team’s exploit

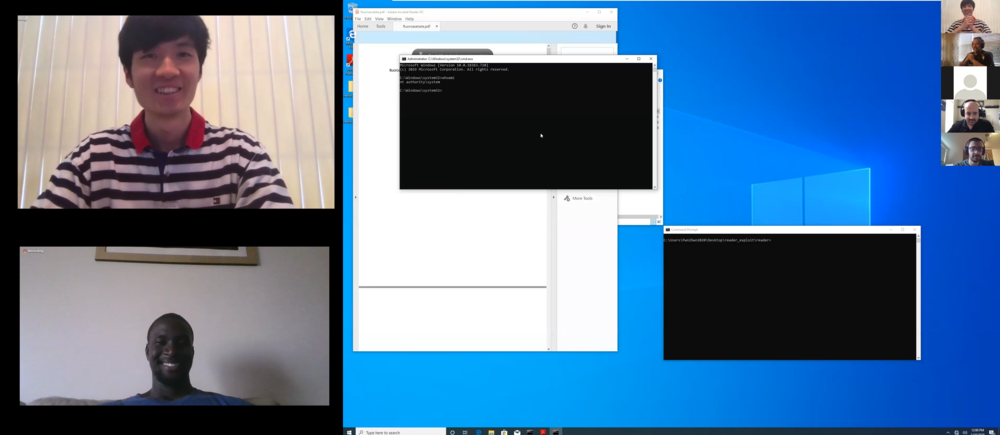

Pwn2Own的资深安全专家破解的是Microsoft Windows10,他在Windows中发现的 UAF 漏洞使他可以将权限升级到SYSTEM,他获得了40,000美元和4个Pwn积分。

Richard Zhu observes his successful LPE

今天的第三次尝试是一位Pwn2Own新秀,RedRocket CTF团队的Manfred Paul 以Ubuntu为目标挖到了一个本地特权升级(LPE)漏洞,他利用内核中的一个不正确的输入验证漏洞从标准用户提权到了root用户,他是首次进入Pwn2Own,赢得了30,000美元的奖金,并获得了Pwn Master的3分。

Manfred Paul smiles after escalating to root on Ubuntu Desktop

Pwn2Own 2020的第一天重新回归的Amat Cama和Richard Zhu准备捍卫自己的Pwn大师冠,他们利用Windows中的UAF将普通用户升级为SYSTEM,这个UAF洞和之前的那个洞是不同的,第一天的决赛入围赛为他们赢得了40,000美元,并赢得了Pwn大师积分4分。

Amat Cama (top) and Richard Zhu of Fluoroacetate observe their successful attempt

Pwn2Own 2020 第一天的比赛就结束了。

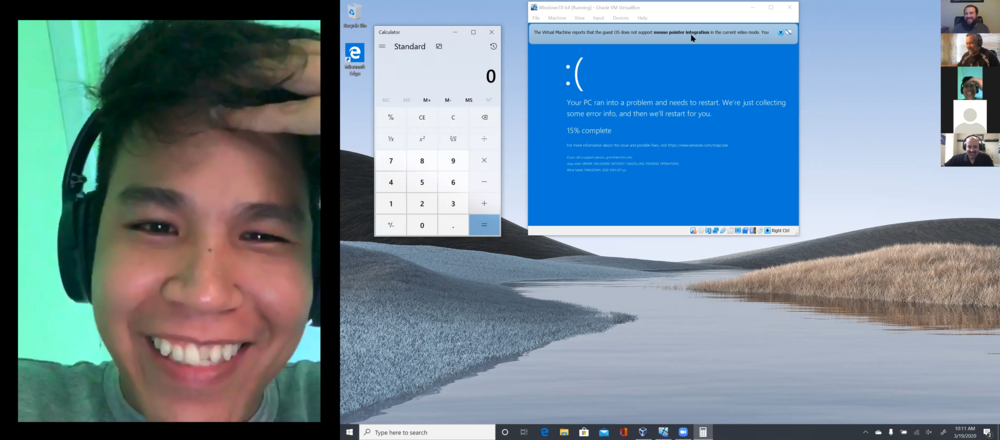

重返Pwn2Own的STAR Labs(@starlabs_sg)的老兵PhiPhạmHồng(@ 4nhdaden),攻破目标是虚拟化软件中的Oracle VirtualBox,他结合了信息泄漏和未初始化的变量漏洞,以从host操作系统在主机操作系统上执行代码,这为他赢得了40,000美元,并获得了Pwn大师奖的4分。

Phi Phạm Hồng of STAR Labs watches his Oracle exploit succeed

接下来,Amat Cama和Richard Zhu 再次参加了比赛,这次,他们将目标投向了Adobe Reader。是在比赛中最令人印象深刻的展示之一,他们利用Reader和Windows内核中的UAF提权到SYSTEM,只需要打开一个PDF文件,整个系统就被攻破了,这一令人印象深刻的展示为他们又赢得了50,000美元的奖金,并为Pwn大师赢得了5分。

The Fluoroacetate duo of Richard Zhu (top) and Amat Cama exploit Adobe Reader

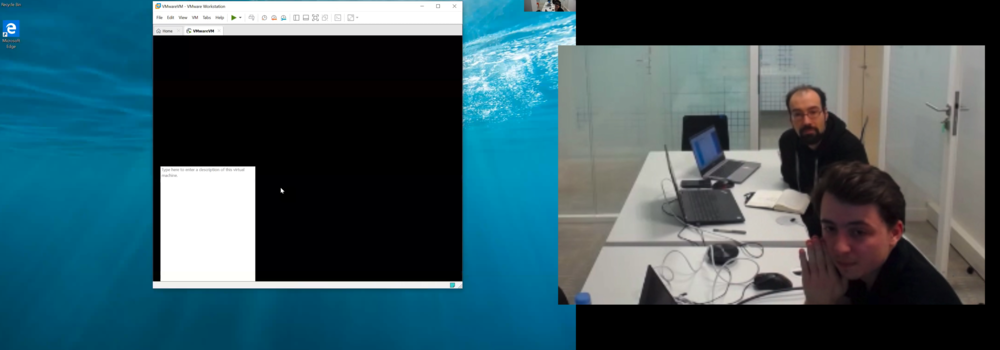

在Pwn2Own 2020的最后一场比赛中,Corentin Bayet(@OnlyTheDuck)和Bruno Pujos(@BrunoPujos)的Synacktiv团队针对VMware Workstation进行了从guest-to-host的逃逸 ,不幸的是,他们无法在指定的时间内成功展示自己的漏洞利用。但是,他们确实发现该漏洞是有效的,并通过常规程序ZDI购买了该漏洞,我们希望将来能从这些研究人员那里看到更多关于此漏洞的细节。

The Synactiv team of Bruno Pujos (top) and Corentin Bayet

ZDI自己的Lucas Leong(@wmliang)展示了Oracle VirtualBox中从guest-to-host 的逃逸漏洞,他利用跨界读取来避免信息泄漏,并利用了After-after-free来执行代码,可以在我们的YouTube上观看演示视频。

这场比赛后今年的活动就结束了,与往常一样,供应商已收到这些漏洞的详细信息。

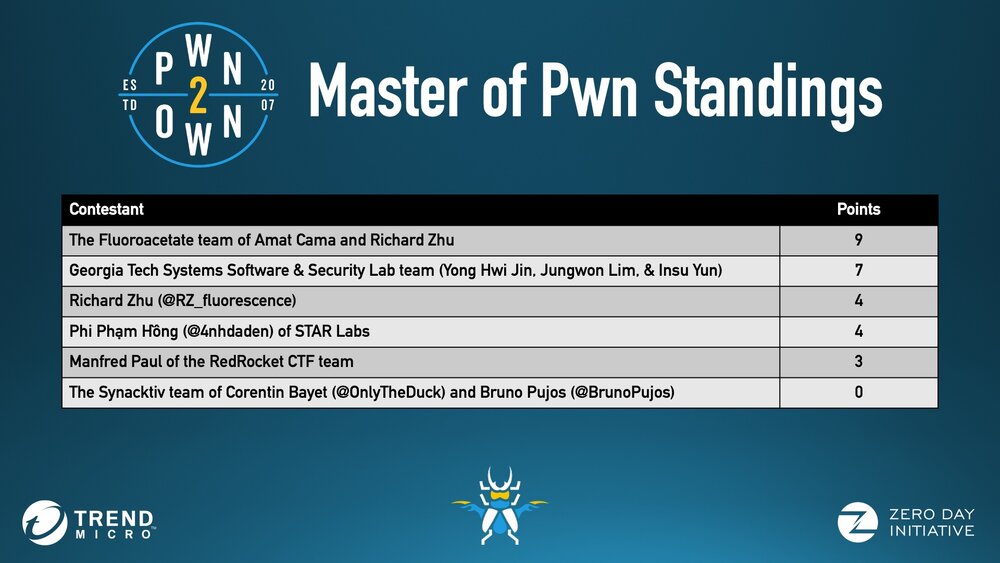

理查德·朱(Richard Zhu)和阿马特·卡玛(Amat Cama)再次被加冕为Pwn大师。除了奖杯和定制冰球球衣外,他们还将获得65,000 ZDI奖励积分,从而获得白金身份。

Final Master of Pwn standings

感谢所有参与此次比赛的人员。虽然困难重重,但大家仍然齐心协力,助力赛事成功举办。感谢给予信任的参赛选手,感谢微软、VMware、苹果、Adobe 和 Canonical 公司全程参与赛事,感谢合作伙伴微软和特斯拉以及赞助商 VMware。

当前全球风云变幻,充满不确定性。正是各种社区如安全研究社区和事件响应社区让我们有所依靠,共克时艰。感谢让赛事圆满结束的各位。我们将携手共进,期待下次相遇。

发表评论

提供云计算服务

提供云计算服务