Chainalysis 2022加密货币犯罪报告

导语:近年来,研究人员发现越来越多的攻击者使用恶意软件来从个人用户处窃取加密货币。

Chainalysis 2022加密货币犯罪报告。

近年来,研究人员发现越来越多的攻击者使用恶意软件来从个人用户处窃取加密货币。

恶意软件与加密货币概述

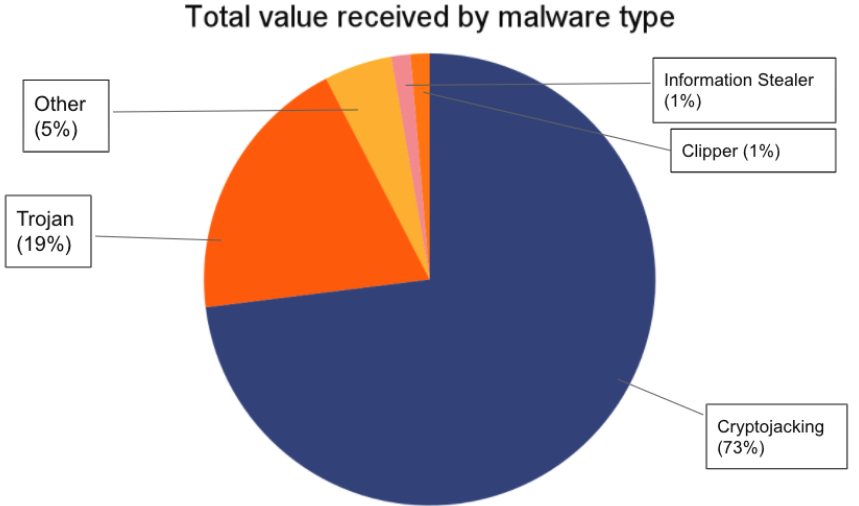

基于恶意软件的网络犯罪就像窃取个人信息一样简单,但从规模上来讲却更加复杂。比如,恶意软件运营者使用感染的设备作为僵尸网络的一部分,并用来发起DDoS攻击、广告欺诈、发送垃圾邮件来传播恶意软件等。常见的与加密货币相关恶意软件家族可以分为以下几类:

信息窃取器:从被黑的用户计算机中收集保存的凭证信息、文件和自动填充历史、加密货币钱包等;

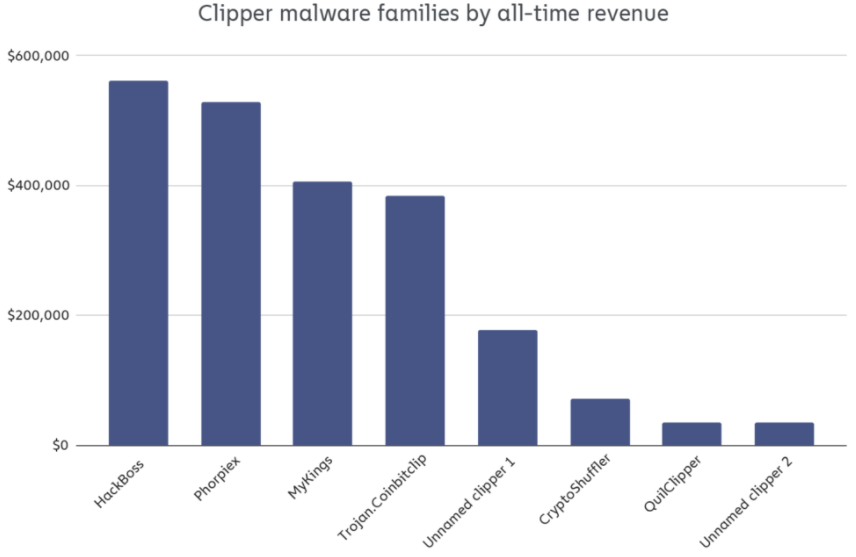

Clippers:插入新的内容到受害者的剪贴板,替换用户复制的文本,可以将用户将要完成的交易路由到黑客控制的钱包地址;

Cryptojackers(加密货币挖矿):使用受害者设备的算力来进行加密货币挖矿;

木马:看似合法的程序,但是会破坏受害者设备的运行、窃取信息或引起其他类型的破坏。

下图是受害者转给信息窃取器和Clippers恶意软件家族控制的加密货币地址的数量:

总的来看,2021年受害者共转给恶意软件控制的加密货币地址5974笔交易,高于2020年的5449笔交易。

最活跃的恶意软件

Cryptbot是最活跃的信息窃取器恶意软件,排名第1,会窃取受害者加密货币钱包和账户凭证,获利超过100万美元。

QuilClipper是最活跃的剪贴板窃取器(clipper),在图中排名第18。

恶意软件与洗钱

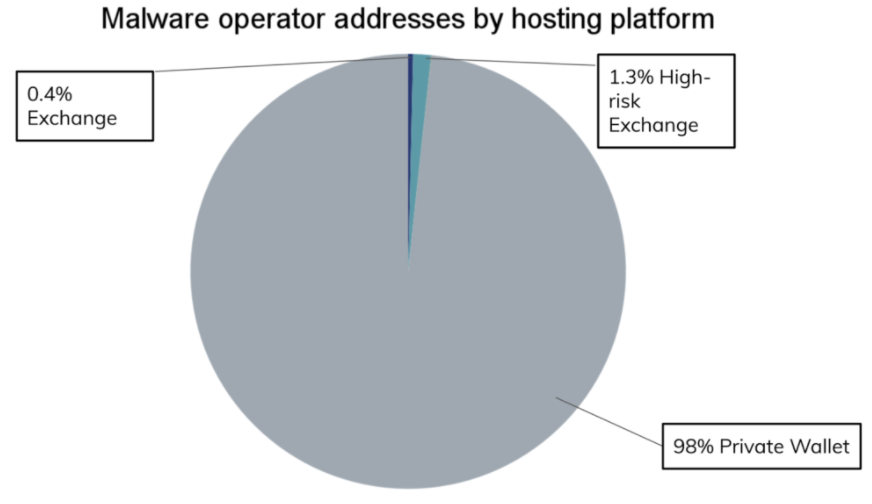

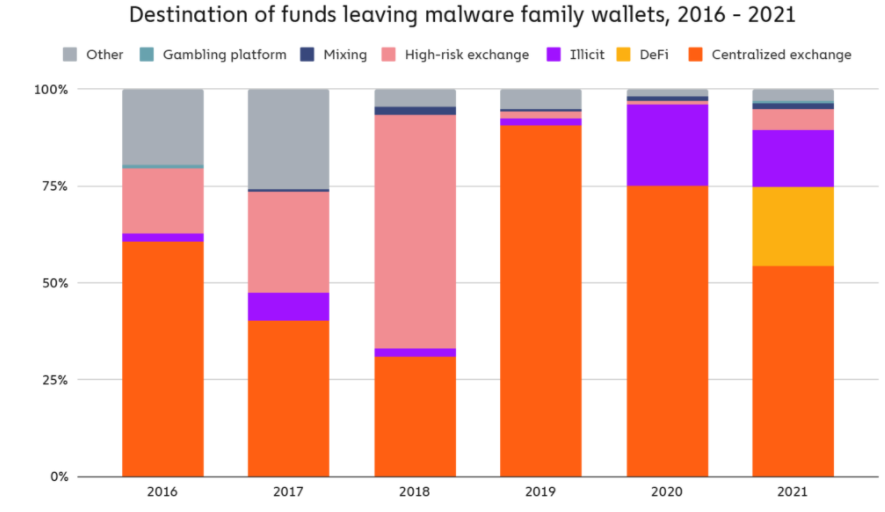

大多数恶意软件运营者会使用隐私钱包地址来接收初始的受害者支付。在从受害者处接收到加密货币后,恶意软件运营者会将这些资金转到中心化交易所的地址。

2021年,交易所只接收到54%的恶意软件地址的资金,比2020年的75%下降了21%。

Glupteba僵尸网络

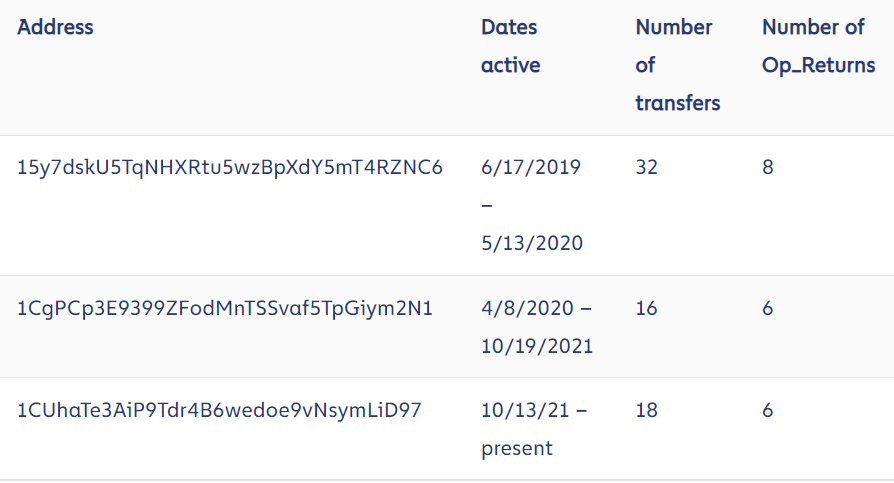

Glupteba僵尸网络一共入侵了超过100万台机器,攻击者使用僵尸网络的算力来进行加密货币挖矿,尤其是门罗币。Glupteba还使用比特币区块链的op_returns编码C2服务器命令,以防止C2失效的情况。Glupteba一共使用了3个比特币地址来隐藏C2命令,分别是:

除了加密货币挖矿外,Glupteba僵尸网络还被用于出售从受感染的机器上窃取的谷歌账户信息、进行数字广告欺诈、出售窃取的信用卡数据。

发表评论

提供云计算服务

提供云计算服务