首席安全官:安芯网盾“拍了拍”你

导语:企事业单位在应对新型攻击时,真的束手无策吗?

01 高级威胁实时防御难

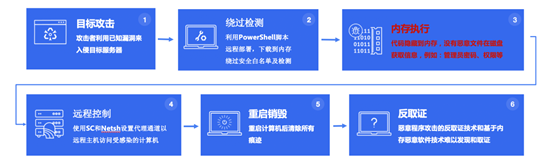

常规的病毒检测软件通常基于规则匹配,某病毒出来之后会被做专门的识别和处理形成规则和策略,而对于没有规则匹配的漏洞和威胁,也就是新型高级威胁,传统的安全防御规则几乎没有防御能力。

02 业务连续性问题

当前大部分企事业单位的运营高度依赖信息系统,然而在应对大范围网络攻击、计算机病毒植入等技术储备管理体系尚存在不足,容易引发像本田这样业务连续性问题。

03 内存破坏问题

内存中的数据被破坏,包括数据被覆盖、篡改、窃取等情形,会触发0day漏洞、无文件攻击等高级威胁。

01 高级威胁检测与防御

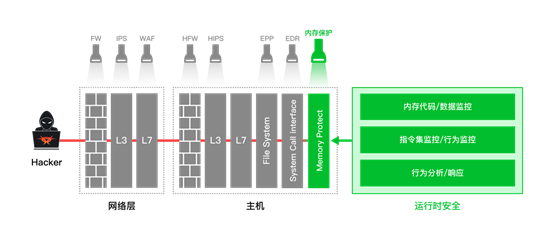

通过细粒度的监控内存读、写、执行行为,可实时检测内存中存在堆栈代码执行、内存数据覆盖等异常行为,结合拦截模块帮助客户实时检测并防御无文件攻击、0day攻击、侧信道攻击、ROP攻击、DLL攻击、缓冲区溢出攻击、病毒木马查杀等高级威胁。

02 保护业务连续性

通过映射程序的合法执行路径,实时检测并阻止攻击,确保核心业务应用程序只按照预期的方式运行,不会因病毒窃取、漏洞触发而遭受攻击,切实有效保护业务连续性。

03 内存数据防窃取

通过对内存中关键业务进行打点,并通过对业务的关联分析,监控应用对业务相关内存数据的多读、挂钩、篡改等行为,保护业务核心数据资产不被窃取。

发表评论

提供云计算服务

提供云计算服务