智能成人玩具可不要随便玩!已发现它们带有蓝牙和远程劫持功能

导语:最近,研究人员已经揭漏了潜伏在最新的智能成人玩具中的常见漏洞,攻击者可以利用它们对使用者发起最“无耻”“下流”的攻击。

最近,研究人员已经揭漏了潜伏在最新的智能成人玩具中的常见漏洞,攻击者可以利用它们对使用者发起最“无耻”“下流”的攻击。

随着越来越多的成人玩具品牌进入市场,鉴于新冠疫情导致了成人玩具销售的迅速增长,研究人员认为,围绕这些设备的安全性进行讨论至关重要。

在研究人员提供的示例中,诸如蓝牙之类的技术和不充分安全的远程API使得这些物联网个人设备不仅受到用户隐私方面的攻击,还容易受到其他攻击。

增加的连接性意味着更大的攻击面

最近,ESET安全研究人员Denise Giusto Bilić和Cecilia Pastorino揭示了智能性玩具中潜伏的一些漏洞,其中包括较新的型号。

研究人员强调的主要问题是,智能成人玩具等新型可穿戴设备配备了许多功能,如在线会议、短信、互联网接入和蓝牙连接。

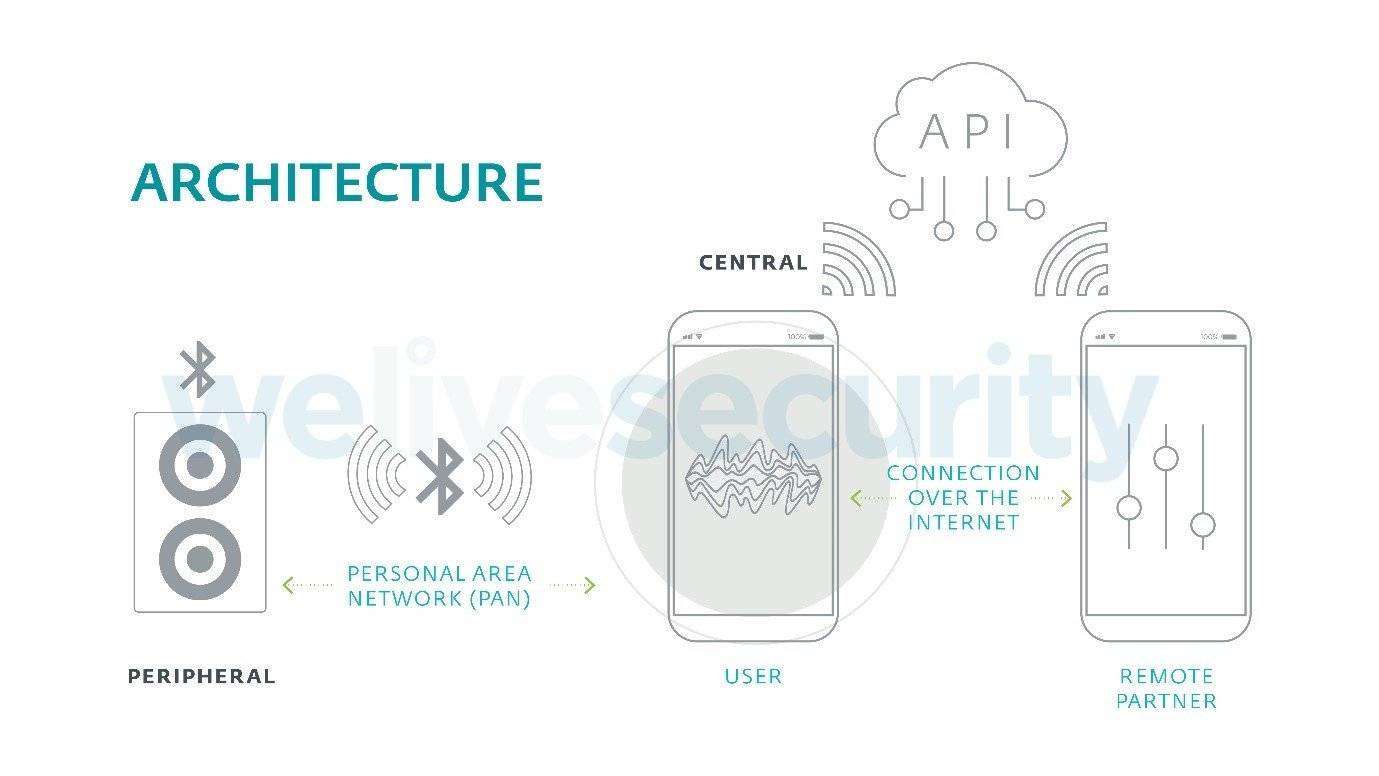

增加的连接性还为攻击者接管和滥用这些设备打开了大门,研究人员解释说,这些智能设备大多数都具有两个连接通道。

大多数智能成人玩具都使用蓝牙实现智能手机连接,而智能手机还可以连接到互联网服务器

首先,智能手机用户和设备本身之间的连接是通过低功耗蓝牙(BLE)建立的,用户可以运行智能玩具的应用程序。

其次,远程的性伴侣和控制该设备的应用程序之间的通信是通过互联网建立的。

为了弥合远方的情人和成人玩具用户之间的鸿沟,像其他任何物联网设备一样,智能成人玩具也要使用带有API终端的服务器来处理请求。

Bilić和Pastorino在一份报告中解释说:

“在某些情况下,这种云服务还充当合作伙伴之间的中介,使用聊天、视频会议和文件传输等功能,甚至将其设备的远程控制权提供给合作伙伴。”

但是,研究人员同时还指出,成人玩具处理的信息包含高度敏感的数据,例如姓名、性取向、性别、性伴侣的名单、私人照片和视频等,如果泄漏这些信息可能会对用户的行为造成不利影响隐私。

如果诈骗者在掌握了此类私人信息后变得富有创造力,则后果简直不敢想象。

对受害者造成的具体伤害的分析

然而,更重要的是,研究人员表达了对这些物联网设备被攻击者破坏和武器化以进行恶意行动或对用户造成身体伤害的担忧。例如,如果性玩具过热,就会发生这种情况。

最后,如果有人能够在未经同意的情况下控制性设备,并向设备发送不同的命令,会有什么后果;对性设备的攻击是性虐待吗;它可能导致性侵犯吗?

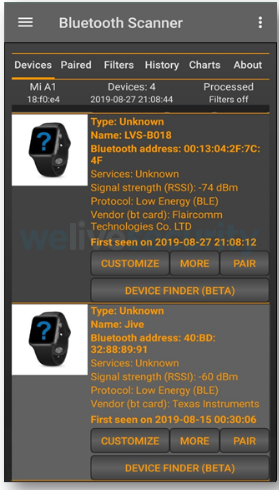

为了证明这些漏洞的严重性,研究人员在Lovense和We-Vibe Jive智能成人玩具上对Max进行了概念验证,这两种设备都使用了最不安全的“Just Works”蓝牙配对方法。

蓝牙扫描仪可用于窥探成人玩具设备

使用BtleJuice框架和两个BLE加密狗,研究人员能够演示中间人(MitM)攻击者如何控制设备并捕获数据包。

攻击者可以在对这些数据包进行篡改之后重新广播这些数据包,以更改诸如振动模式,强度之类的设置,甚至注入其他命令。

同样,用于将远程情人(性伴侣)连接到用户的API终端也使用了令牌,该令牌并不是很难破解的。

Lovense应用程序的远程控制功能选项列表包括生成格式为https://api2.lovense.com/c/的URL的选项,该URL是四个字母数字字符的组合。

API终端的这种体系结构使用户可以通过简单地将这些URL输入Web浏览器来远程控制设备。

研究人员解释说:

“令人惊讶的是,对于如此短的令牌,其可能的组合相对较少(在下载量超过一百万的应用中,可能有1679616个令牌),服务器没有针对暴力攻击的保护措施。”

除了这些明显的安全漏洞外,这些设备在获取固件更新时还缺少任何端到端的加密或证书固定功能。

研究人员继续说:

“这是一个非常严重的漏洞,因为它使攻击者可以容易地对希望通过活动令牌进行连接的设备进行远程劫持,而无需用户的同意或知道。”

ESET已于2020年6月19日通过电子邮件发送给设备制造商WOW Tech Group和Lovense,以报告这些漏洞。

8月3日发布的WOW Tech We-Connect版本4.4.1包含针对漏洞的修复程序。

该公司告诉ESET:

“鉴于我们产品的私密性,客户数据的隐私和安全性对WOW Tech Group至关重要。我们非常重视外部来源对可能存在的漏洞的报告和调查结果。这就是为什么我们与ESET密切联系他们的研究结果,并对他们的工作表示感谢。我们有机会在演示和发布此报告之前修补漏洞,此后更新了We-Connect应用程序以解决此报告中描述的问题。具体来说,我们增加了pin输入错误时的超时,以减少自动黑客攻击的风险。我们已经更新了应用程序,在传输之前删除多媒体元数据,并在每个聊天会话结束时删除文件,这样没有元数据存储或保存在应用程序或我们的服务器上。这些改进已经通过ESET进行了测试,确认现在已经修复了以前的安全漏洞。”

此外,研究人员报告的所有漏洞都被Lovense在谷歌Play Store上发布的更新应用3.8.6中修复了。

Lovense告诉ESET。

“ Lovense首先把用户的健康和安全放在首位,致力于改善其产品和软件解决方案的网络安全性。通过与ESET Research Lab的富有成效的合作,我们能够检测到一些已成功修复的漏洞。Lovense将继续与网络安全测试人员合作,以确保Lovense产品的所有用户获得最大的安全性。”

ESET已经发布了一份包含详细研究发现的白皮书。

可以说,随着智能成人玩具市场的增长,由于这些设备明显存在安全风险,在现实世界中被开发的可能性也在增长。

今年早些时候,BleepingComputer就报告了ChastityLock勒索软件,除非支付了赎金,否则该勒索软件会将受害者锁定在他们的智能工具中。

虽然研究人员尚未找到保护智能成人玩具的具体解决方案,但建议用户在使用之前优先评估与成人玩具相关的隐私风险。至少,应该考虑一下这些设备使用的服务可能会泄漏敏感信息(如果遭到破坏),另外,用户应该自行决定在网上分享多少自己的信息。

发表评论

提供云计算服务

提供云计算服务