安全课堂|如何开展常态化漏洞运营工作?

导语:如何快速发现、消除0/1day高危漏洞风险,已成为大型攻防对抗演练的取胜之匙。

网络安全的本质在于对抗,而对抗的本质则在于攻防两端能力的较量。在大型攻防对抗演练活动中,主机漏洞是攻击手最喜欢利用的安全风险,而对防守单位来说,如何快速发现、消除0/1day高危漏洞风险,已成为大型攻防对抗演练的取胜之匙。

想解决资产导致的风险问题,提升系统的安全防护能力的话,首先我们要明确保护的对象;其次,应基于黑客入侵的视角对资产进行分析,了解资产本身常被黑客利用的脆弱点有哪些。

在企业安全建设前期阶段,安全漏洞管理是复杂繁琐、让人头痛的事情,漏洞监测、收录、跟进、处理、验证、趋势分析整个循坏下来,需要好的方法与技巧,不然只会被接连不断的漏洞推着走,陷入恶性循环中。

最后一道防线的智能管理

漏洞全生命周期闭环管理,需要内置漏洞管理流程,覆盖漏洞全生命周期管理的各个环节:

① 漏洞监测预警流程

应有专门的安全管理员负责漏洞的跟踪工作,跟踪的安全漏洞平台既应包括国家信息安全漏洞平台这样的官方平台,也应包括像360补天、Seebug漏洞平台等这样的民间平台。

管理员通过定期查看或者获得推送的方式获取漏洞的最新信息,从中筛选与内部业务相关的漏洞信息,并对漏洞信息进行验证,排除误报。漏洞信息应经过验证后进行后续流程。

② 漏洞信息管理流程

安全管理员的职责和权限:

· 制定漏洞评估方案和漏洞分析报告;

· 生成漏洞影响范围;

· 根据漏洞影响范围提供安全加固建议;

· 上报信息安全经理审批;

③ 系统管理员的职责和权限

· 依据漏洞分析报告和加固建议制定详细的安全加固方案(包括回退方案),上报IT经理审批;

· 实施信息系统安全加固测试;

· 实施信息系统安全加固;

· 完成加固后编制加固报告并提交给信息安全经理和IT经理进行备案;

· 向信息安全审核员报告业务系统的安全加固情况和运行情况;

④ 信息安全经理、IT相关经理的职责和权限

· 负责审核漏洞评估方案、漏洞分析报告、安全加固方案以及安全加固报告;

⑤ 安全审计员的职责和权限

· 负责安全加固后的检查和验证;

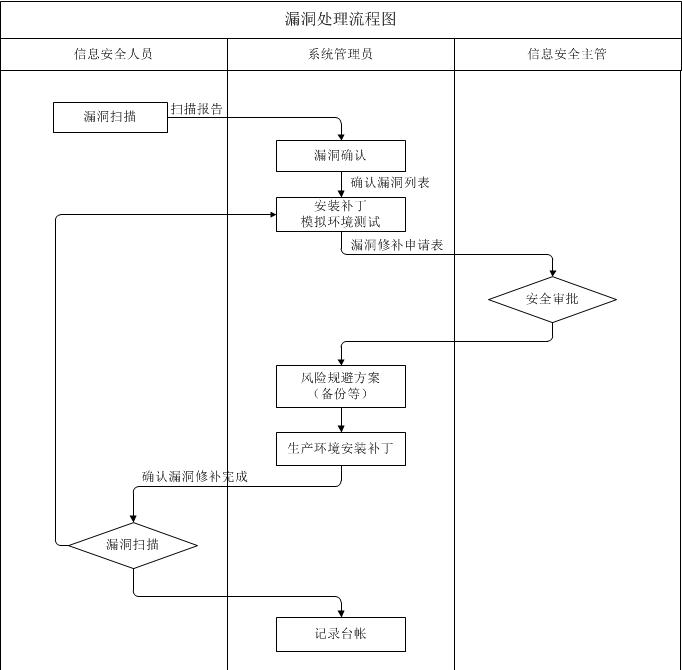

⑥ 漏洞处理流程

⑦ 漏洞验证流程

· 安全管理员对相关系统进行再次扫描验证。

· 系统管理员对加固过程记录并形成最终加固报告等文档。

⑧ 漏洞趋势分析:

1)统计一段时间内,漏洞修复走势,统计不同分公司或者不同业务系统的漏洞修复率及响应时间;

如月度、季度、年度漏洞修复排名、根据每一期漏洞修复时间计算出漏洞修复效率。

2)统计一段时间内,外网系统出现的次数最多的Top10漏洞排名,分析漏洞出现的原因;

如外网系统中出现多次SQL注入漏洞,可以检查WAF的规则库是否及时更新?规则是否生效?此外网系统是否在WAF的防护之内?对外的系统为何不做严格的字符过滤机制等。

3)统计一段时间内,自主开发系统中漏洞数量最多的Top10系统排名,分析造成的原因;

如弱口令次数过多,是安全意识宣传不够?研发人员不重视?

4)哪些供应商的开发的系统漏洞数量最多?分析存在的原因;

是否需要约谈供应商沟通,是安全开发能力的问题,还是研发安全意识不够?

5)哪些框架被利用造成的漏洞过多?

是情报问题?还是应急响应机制的原因?是否可以替换为其他框架?

6)哪些类型的数据库或web组件容易出现漏洞?

是配置问题?还是版本老旧问题?是否可被替换?

最后一道防线的智能管理

安全狗“云眼4.0”以CWPP架构为模型,融入了攻防对抗ATT&CK模型;采取“云+端”的部署方式,集成了资产管理、安全体检、安全监控、漏洞风险、入侵威胁、合规基线、威胁情报等多个功能模块。各个模块进行联动,模块间数据联通,形成闭环系统,为企业提供强有力的采集、检测、监测、防御、捕获能力,对主机进行全方位的安全防护。

① 摸清家底,威胁资产全面把控

《2019年中国互联网网络安全报告》中显示我国境内感染计算机恶意程序的主机数量为581.88万台。企业由于对自身资产缺乏集中管控的手段,甚至容易形成僵尸网络。

云眼4.0支持全面收集主机层面资产,包括端口、对内对外IP、web站点、web中间件、web应用、数据库、进程、第三方组件、软件应用、环境变量、计划任务、jar包等;同时可对资产实时监测,基于变更规则(变更频率)进行告警。

② 漏洞风险,一看便知

近两年,勒索病毒一直处于高频活跃状态,通过分析可以发现勒索病毒常常以文件服务器、数据库等存放数据的服务器为目标,并利用弱口令、高危漏洞等作为攻击入侵的主要途径。

在云眼4.0平台上,用户可通过漏洞管理模块,全面排查系统中存在的漏洞、弱口令、风险账号等,从而提升系统安全性;另外,云眼4.0融合了NASL技术,通过POC快速对新出现的漏洞进行验证,利用了NASL技术与国家漏洞库建立联动机制,极大地提升了HW中的供应链类漏洞预警响应能力。

③ 威胁资产,快速定位

对用户而言,应急响应时间的长短直接关乎着企业的损失。如何快速响应,控制威胁一直是安全人员及用户关注的重点。

对此,云眼4.0新增“资产一键搜”功能,可帮助用户快速定位威胁资产,控制威胁。

发表评论

提供云计算服务

提供云计算服务