Apache Dubbo 多个漏洞安全通告

导语:2021年9月8日,深信服安全团队监测到国外安全研究人员披露Apache Dubbo多个高危漏洞详情。其中包含3个高危漏洞的信息。

一、漏洞概要

一、漏洞分析

2.1 组件介绍

Apache Dubbo是基于Java的高性能开源RPC框架。

2.2 漏洞简介

2021年9月8日,深信服安全团队监测到国外安全研究人员披露Apache Dubbo多个高危漏洞详情。其中包含3个高危漏洞的信息。

2.3高危漏洞描述

Apache Dubbo Hessian2 协议反序列化漏洞 CVE-2021-36162

简介:该漏洞是由于解析YAML规则时,默认配置不当导致导致,能够访问配置中心的攻击者可以利用此漏洞构造恶意数据执行反序列化攻击,最终造成任意代码执行。

Apache Dubbo Hessian2 协议反序列化漏洞CVE-2021-36163

简介:该漏洞是由于使用了不安全的Hessian协议,攻击者可以利用此漏洞在未授权的情况下,构造恶意数据执行反序列化攻击,最终造成任意代码执行。

Apache Dubbo RMI 协议反序列化漏洞

简介:该漏洞是由于使用了不安全的RMI协议,攻击者可以利用此漏洞在未授权的情况下,构造恶意数据执行反序列化攻击,最终造成任意代码执行。

三、影响范围

Apache Dubbo 作为一款高性能、轻量级的开源 Java 服务框架,当前可能受漏洞影响的资产广泛分布于世界各地,国内主要集中在浙江、广东、北京等省份地区。

目前受影响的Apache Dubbo版本:

2.7.0 ≤ Apache Dubbo ≤ 2.7.12

3.0.0 ≤ Apache Dubbo ≤ 3.0.1

四、解决方案

4.1修复建议

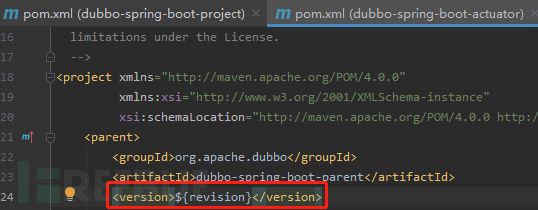

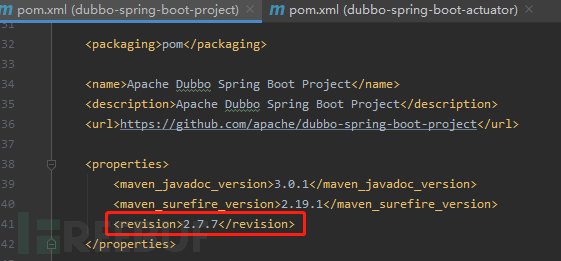

1.如何检测组件系统版本

搭建Apache Dubbo本地Maven管理环境,查询配置文件pom.xml

Revision字段,该字段为Apache Dubbo对应版本号:

2.官方修复建议

当前官方已发布受影响版本的对应补丁,建议受影响的用户及时更新官方的安全补丁。

CVE-2021-36162补丁链接:

https://github.com/apache/dubbo/pull/8350

CVE-2021-36163 补丁链接:

https://github.com/apache/dubbo/pull/8238

Apache Dubbo RMI 协议反序列化漏洞

官方暂未给出该漏洞解决方案,建议受影响用户开启 JEP 290机制来临时缓解

五、时间轴

2021/9/2 深信服安全团队监测到国外安全研究人员披露漏洞信息。

2021/9/8 深信服千里目安全实验室发布漏洞通告。

六、参考链接

https://securitylab.github.com/advisories/GHSL-2021-094-096-apache-dubbo/

发表评论

提供云计算服务

提供云计算服务