卡巴斯基:2019Q3拒绝服务攻击趋势报告

导语:正如专家推测的那样,攻击者尝试使用另外一种不常见的协议来放大DDoS攻击。

概述

在2019Q3中,我们观察到一种新型的DDoS攻击,证实了我们先前有关攻击者正通过Memcached协议进行攻击的假设。正如我们推测的那样,攻击者尝试使用另外一种不常见的协议来放大DDoS攻击。Akamai Technology的专家最近发现他们的一位客户曾遭受攻击,该攻击是借助WS-Discovery多播协议,通过欺骗返回IP地址来实现的。根据其他安全研究人员的说法,网络犯罪分子只是在最近才使用这个方法,但已经实现了高达350 Gbps的攻击能力。WSD协议的使用范围比较有限,通常不会用于连接到互联网的主机,设备往往会使用该协议在局域网中发现其他设备。然而,在实际使用中,却没有完全按照其预定用途来实现,我们发现有大约630000个使用该协议的设备连接到互联网,这些设备可能是网络摄像机或网络打印机。考虑到近期基于WSD的攻击数量有所增加,我们建议这类设备的管理员在服务器上阻止使用的UDP/3702端口,并采取有效措施对路由器加以保护。

我们发现了DoS攻击者使用的一种新型恶意软件,该工具借助数据搜索和分析工具Elasticsearch中的后门来发放Payload。这种恶意软件具有较高威胁,因为它采用了多阶段的感染方法,能成功逃避检测,并且可以创建僵尸网络并发起大规模DoS攻击。我们建议所有Elasticsearch用户及时升级至最新版本,在最新版本中已经修复这一后门漏洞。

尽管存在上述风险,但根据经验,网络攻击者往往倾向于采用经过验证的技术,而不是尝试新技术。举例来说,在去年FBI关停了一系列DDoS攻击相关的站点后,攻击者马上换用了新的站点。而时至今日,威胁比以往更加严重。根据一些研究报告,本季度的攻击次数与上一季度相比增加了400%。

据称,很有可能是上述这种类型的网络犯罪组织,在9月初发动了针对《魔兽世界:经典版》的攻击。在攻击之前,一位Twitter用户预先警告了即将发生的攻击行为。攻击发生后,暴雪宣称本次攻击的策划者已经被逮捕,但我们不清楚被逮捕的人士是否就是这位Twitter帐户的所有者。这样一来,也就很难判断,这个人到底是购买DDoS服务的客户,还是黑客组织的实际成员。

除此之外,还有攻击者利用另外一种成熟的攻击方法(类似于Mirai的僵尸网络,或从Mirai僵尸网络修改而来),在7月期间对流传输服务进行了长达13天的应用层攻击,导致流服务每秒需处理292000个请求。这一起攻击事件使用了大约40万台设备,主要是家庭使用的路由器。

尽管我们只能猜测这两起攻击事件背后的动机,但几乎可以肯定,在今年夏天和秋天发生的另外两起攻击肯定是出于政治目的。在8月31日,LIHKG论坛遭受到攻击,这是香港抗议者用于协调其行动的主要网站之一。根据网站所有者的说法,该站点在16小时内收到了15亿次请求,导致该网站暂时无法访问,同时移动应用程序也出现故障。

此后不久,有攻击者对维基百科发起了攻击,攻击开始于9月6日晚上,导致欧洲、非洲和中东各个国家的用户暂时无法访问这一世界上最大的在线百科全书。维基百科经常会遭到攻击,但是此前没有经历过如此大规模(官方消息来源称超过1 Tbps)、长时间(长达3天)的攻击。

恶意组织的数量仍然保持在较高的数字,但在过去的一个季度中,借助其他几次调查,我们确实得出了合乎逻辑的结论。例如,在7月初,美国联邦法院因袭击Daybreak Game Company(前身为Sony Online Entertainment)而判处犹他州的Austin Thompson 27个月监禁,并处95000美元罚款。9月6日,另一位网络犯罪分子,华盛顿州的Kenneth Currin Schuchman承认参与了Satori IoT僵尸网络的建立。

提到执法工作,就必须要谈到另外一则新闻,这条新闻强调了预防工作在对抗DDoS攻击中的重要性。在过去的一年中,我们分析了一些国家的僵尸网络活动,这些国家目前的情况仍然严峻。除此之外,其他一些国家的占比正在逐渐下降。TechNode也注意到了这样的趋势,并得到了Nexusguard和世界银行的数据支持。经过我们的分析,发现可以用两点原因来解释这种情况。首先,一些第三世界国家的生活水平不断提高,越来越多的居民使用了智能手机和宽带路由器,也就是大多数僵尸网络所滥用的设备。其次,在网络犯罪分子长期开展恶意活动的地区,人们的网络安全意识正在增强,并且不断采取有效的措施来保护设备,运营商也采取了一些行之有效的措施,这导致攻击者不得不寻找新的目标。

季度趋势

根据以往趋势,在夏季的几个月中DDoS活动会有所减少,随后会迎来9月的一个峰值,今年也不例外。

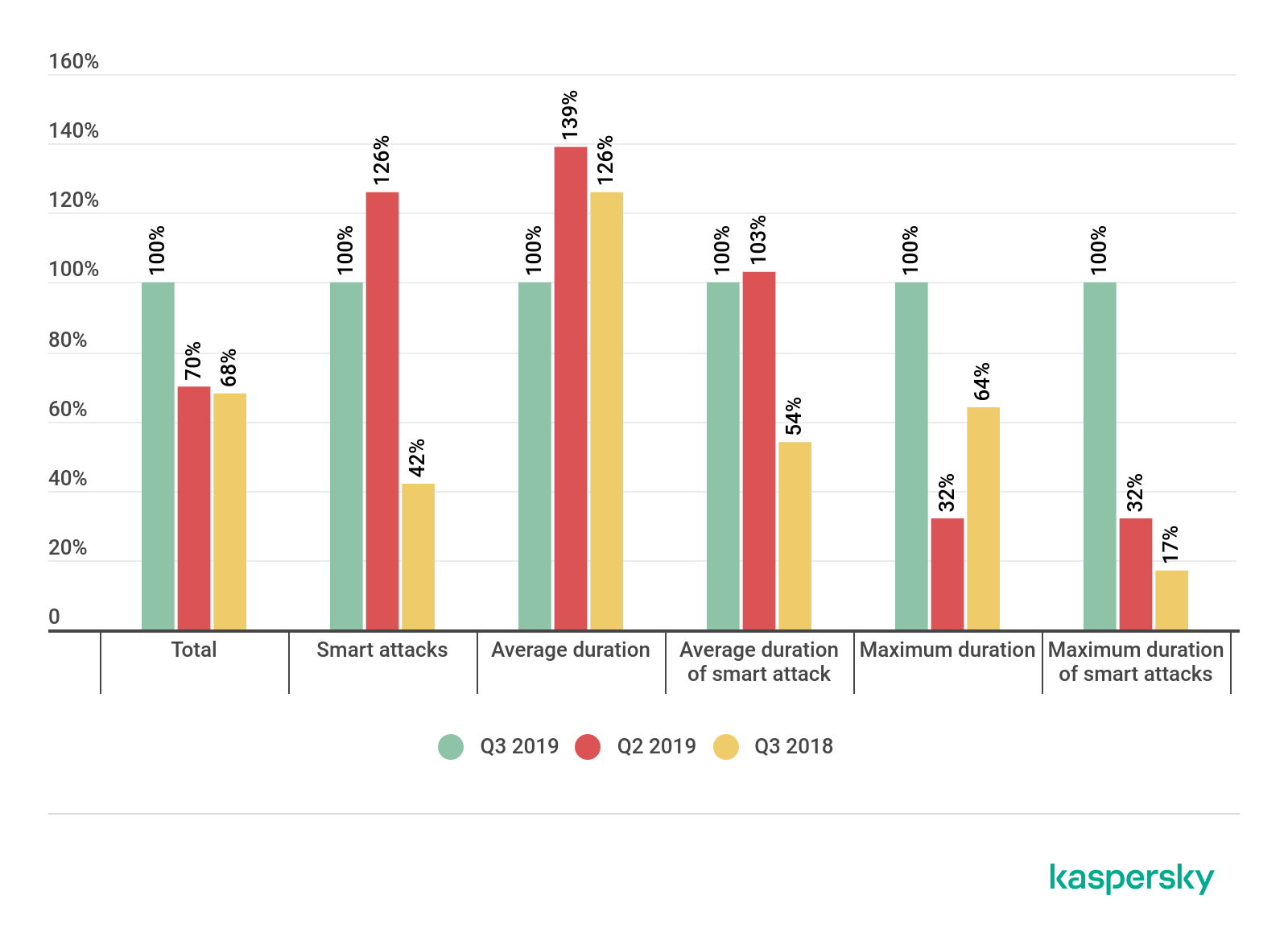

根据卡巴斯基DDoS防护的数据,与第二季度相比,第三季度的智能攻击(即:使用更先进的技术、攻击方式更具创造力)数量明显下降。但是,将这一指标与去年同期相比,增长却超过两倍。我们在前一份报告中所做的预测显然是正确的,DDoS整体情况由于智能攻击的存在而趋于稳定。考虑到这一点,我们也非常期待第四季度的结果。

自第二季度以来,智能攻击的平均持续时间几乎没有变化,但与2018年第三季度相比几乎翻了一番。因为短时间DDoS会话的总数量有所增加,因此整体攻击数量略有下降。

其中,最大攻击持续时间变化明显,原因在于我们在本季度观察到一起时间非常长的智能攻击。根据中等长度的那一列可以看到,这只是一个个例情况。

与2019年第二季度和2018年第三季度相比,2019年第三季度DDoS攻击的数量和统计分布均发生了变化:

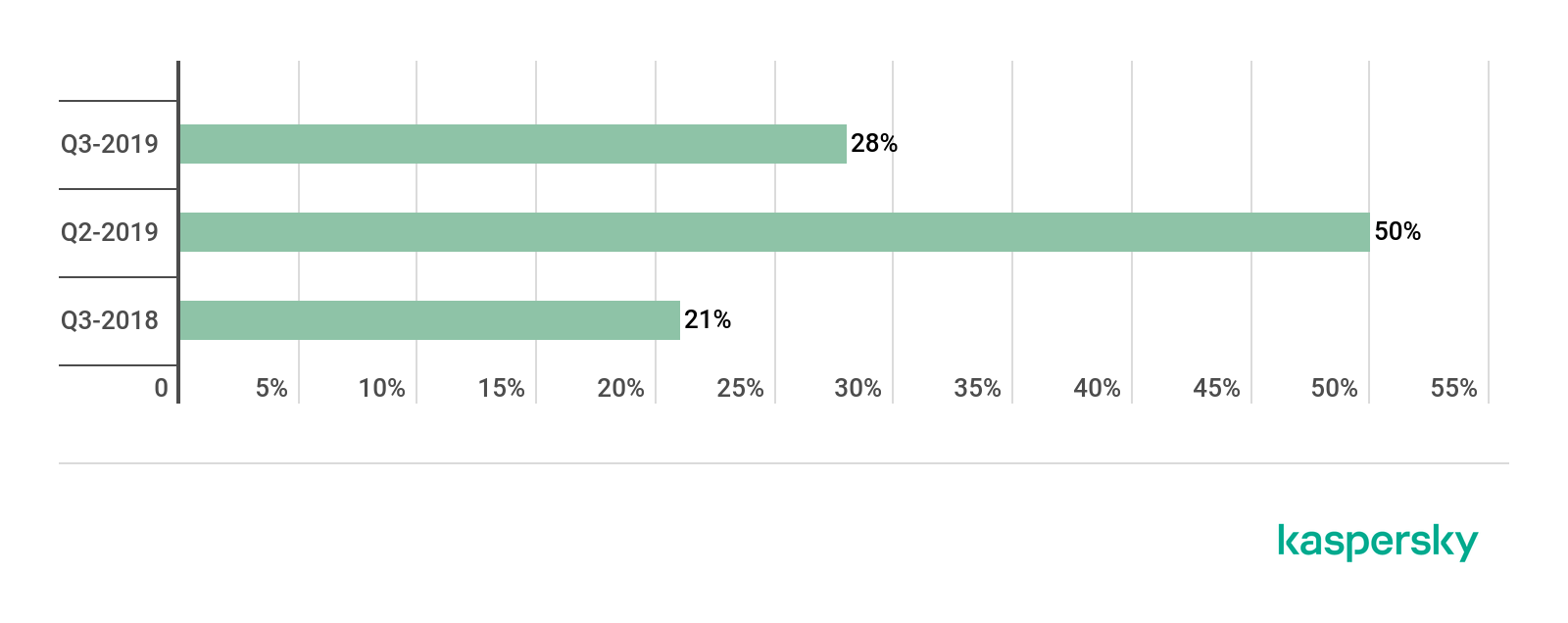

值得一提的是,一般网络攻击中智能DDoS攻击所占比例也发生了变化。

与2019年第二季度和2018年第三季度相比,2019年第三季度智能DDoS攻击所占份额的变化情况:

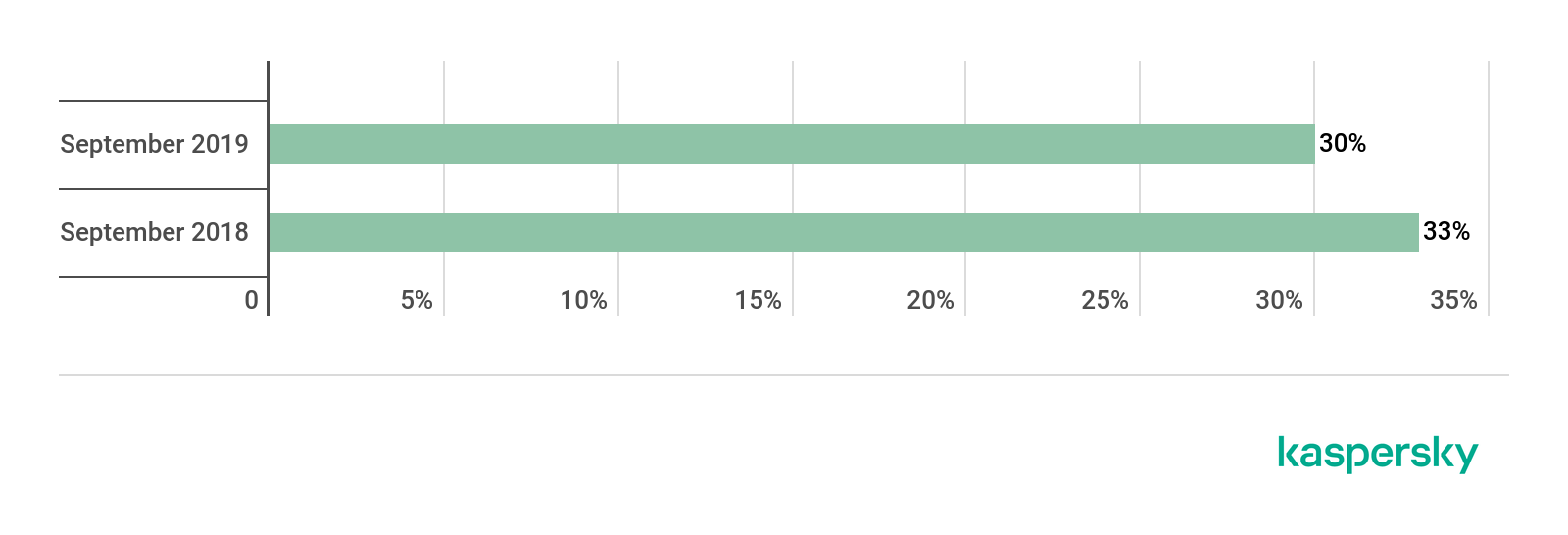

与前一季度相比,智能DDoS攻击在攻击总数中所占的比例几乎少了一半,但与2018年第三季度相比上升了7个百分点。上半年末,智能DDoS攻击所占比例的下降,应该是因为9月份数据的异常。

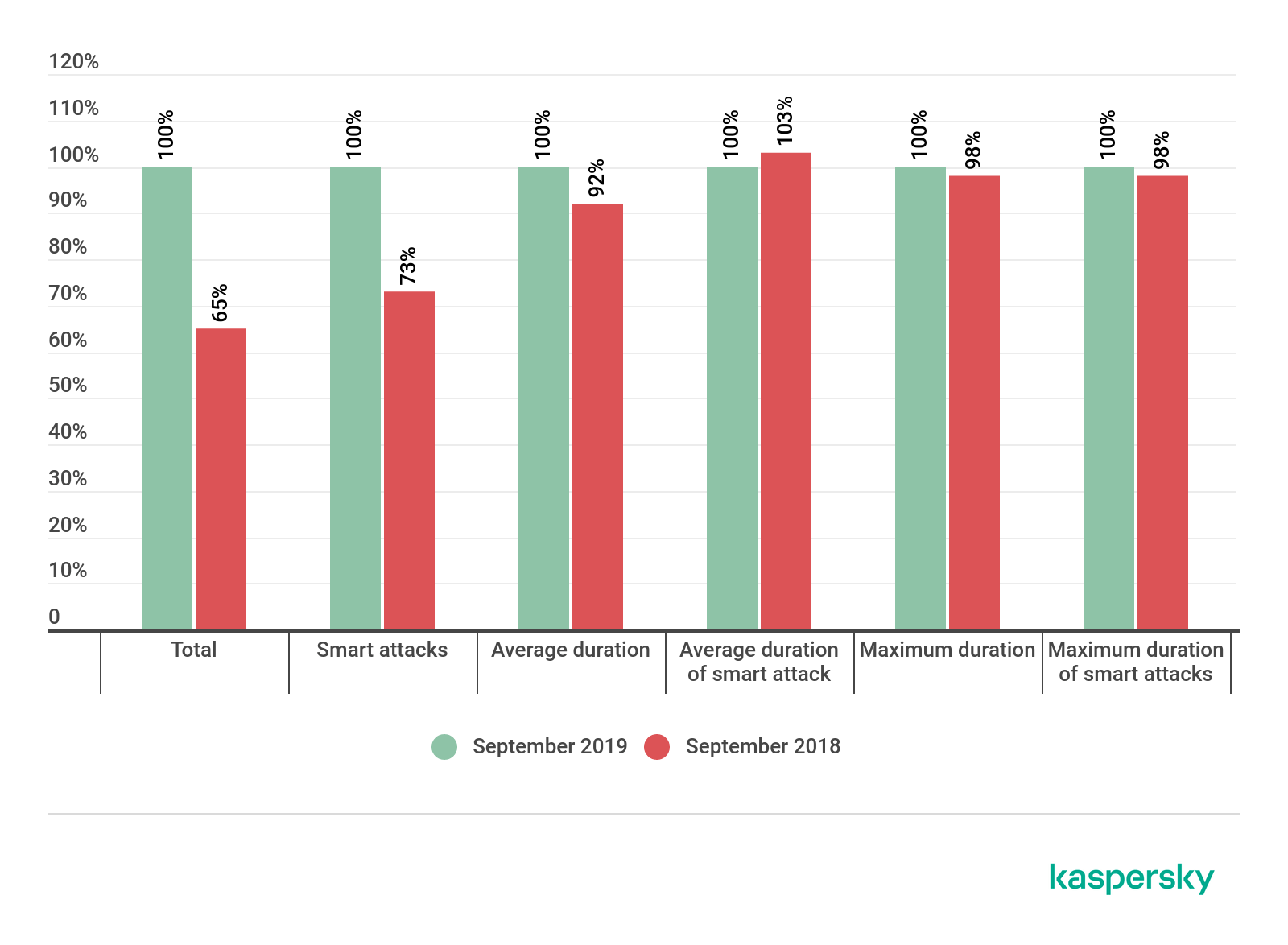

与去年相同,9月份DDoS攻击数量有明显提升。此外,9月的攻击占第三季度全部攻击的53%,并且由于9月的原因,攻击的总体数量有所增长。

在9月份的DDoS活动中,有60%是针对教育相关资源的,包括电子成绩手册、大学官网等。在此类攻击的背景下,第三季度智能攻击的占比下降了22%。

去年,我们观察到了类似的趋势,这可能是由于学生开学而导致。这些攻击大多数是业余爱好者进行的网络恶意行为,攻击者往往不期望收到经济利益。

需要关注的是,2019年9月与2018年9月相比,攻击总数增长了35%,而2019年第三季度与2018年第三季度相比,攻击总数增加了32%。

与2018年9月相比,2019年9月DDoS攻击的数量和统计分布发生了变化:

与2018年9月相比,2019年9月智能DDoS攻击份额占比变化:

因此,在2019年第三季度,我们难得发现,不仅没有看到智能攻击的数量有所增加,而看到了总数量的下降。上个季度的积极方面预测很有可能成为现实,DDoS攻击有可能变得饱和,并停止继续增长。

但是,根据过去几年的经验,由于年底是圣诞假期,因此我们预计在第四季度所有关键指标(包括攻击数量、智能攻击数量、攻击的持续时间)都将随着犯罪活动的增多而有所增长。但是,如果有关DDoS趋势趋于稳定的结论是准确的,那么这种增长看起来应该不会太猛烈。

针对教育机构的攻击预计将在下一季度继续减少,但只有在学校放假的夏季,这类攻击才会处于最低的状态。

方法论

卡巴斯基实验室在应对网络威胁方面有着丰富的经验,包括应对各种类型的DDoS攻击,以及复杂攻击。企业中的一些专家会使用卡巴斯基DDoS智能系统来监控僵尸网络。

DDoS情报系统是卡巴斯基DDoS防护解决方案的一部分,它可以拦截并分析从C&C服务器发送给僵尸主机的命令。这一过程是主动进行的,而非被动,这也就意味着不会等待用户设备被感染或命令被执行时才发挥作用。

本报告将主要描述2019年第三季度DDoS情报统计信息。

在本报告中,仅当僵尸网络活动时间间隔不超过24小时时,该事件才会被视为一次DDoS攻击。如果相同的Web资源被相同的僵尸网络攻击长达24小时或更长时间,那么将会被视为两次或以上攻击。来自不同僵尸网络,针对同一种资源僵尸主机的请求也被视为单独的攻击。

用于发送命令的DDoS攻击受害者和C&C服务器的地理位置由它们各自的IP地址确定。本报告中DDoS攻击的唯一目标数量是根据季度统计中的唯一IP地址数量来计算的。

DDoS情报的统计信息仅限由卡巴斯基实验室检测和分析的僵尸网络。需要注意的是,僵尸网络只是用于DDoS攻击的工具之一,并且本报告没有涵盖在相应时间范围内发生的每一起DDoS攻击。

季度总结

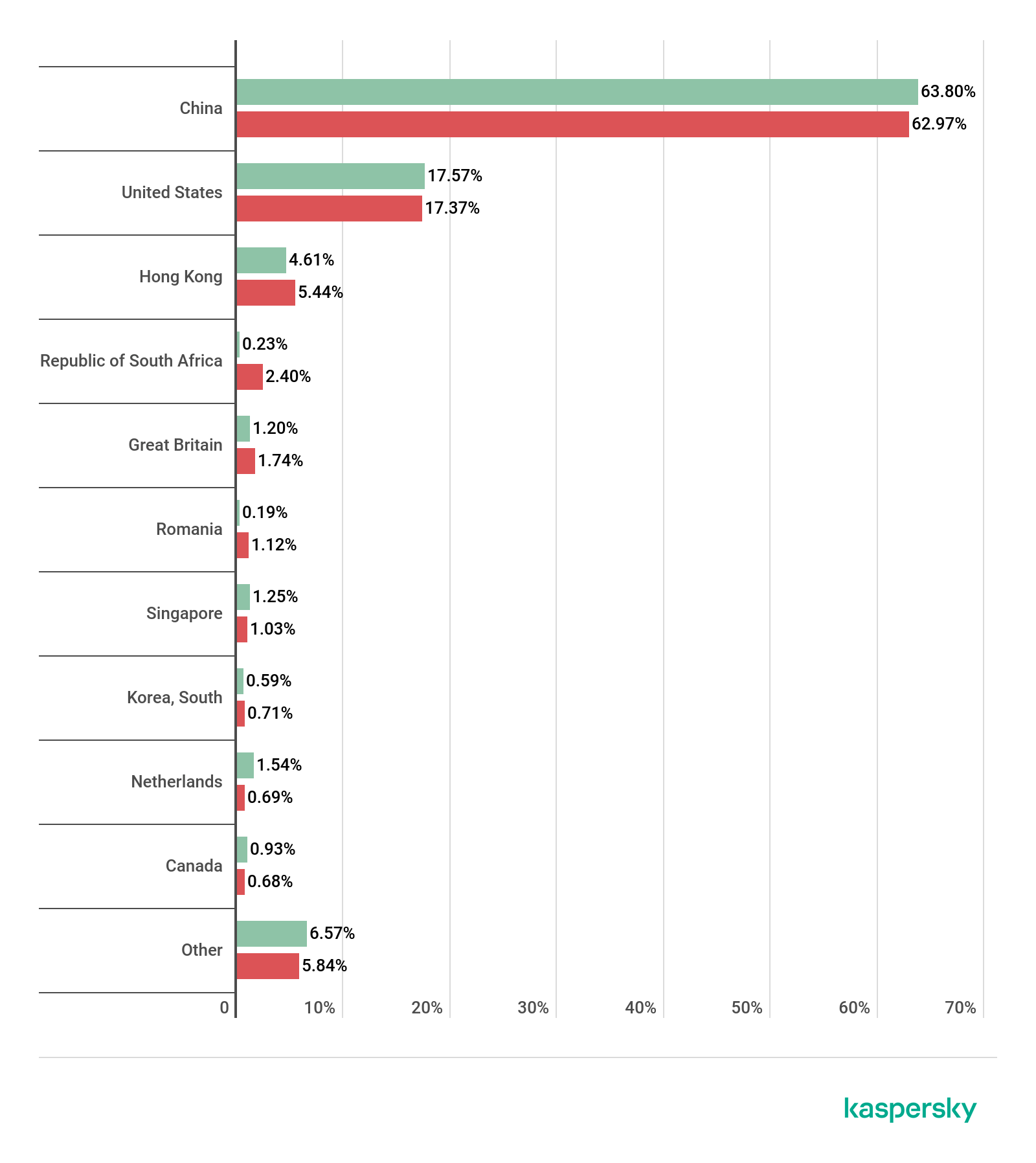

1、中国仍然是攻击次数最多(63.80%)的国家,与第二季度(62.97%)相比,占比实际上几乎没有变化。

2、在按攻击区域分布排名前10的国家中,南非(2.40%)首次入榜,此前从来没有出现过在排行榜之中。

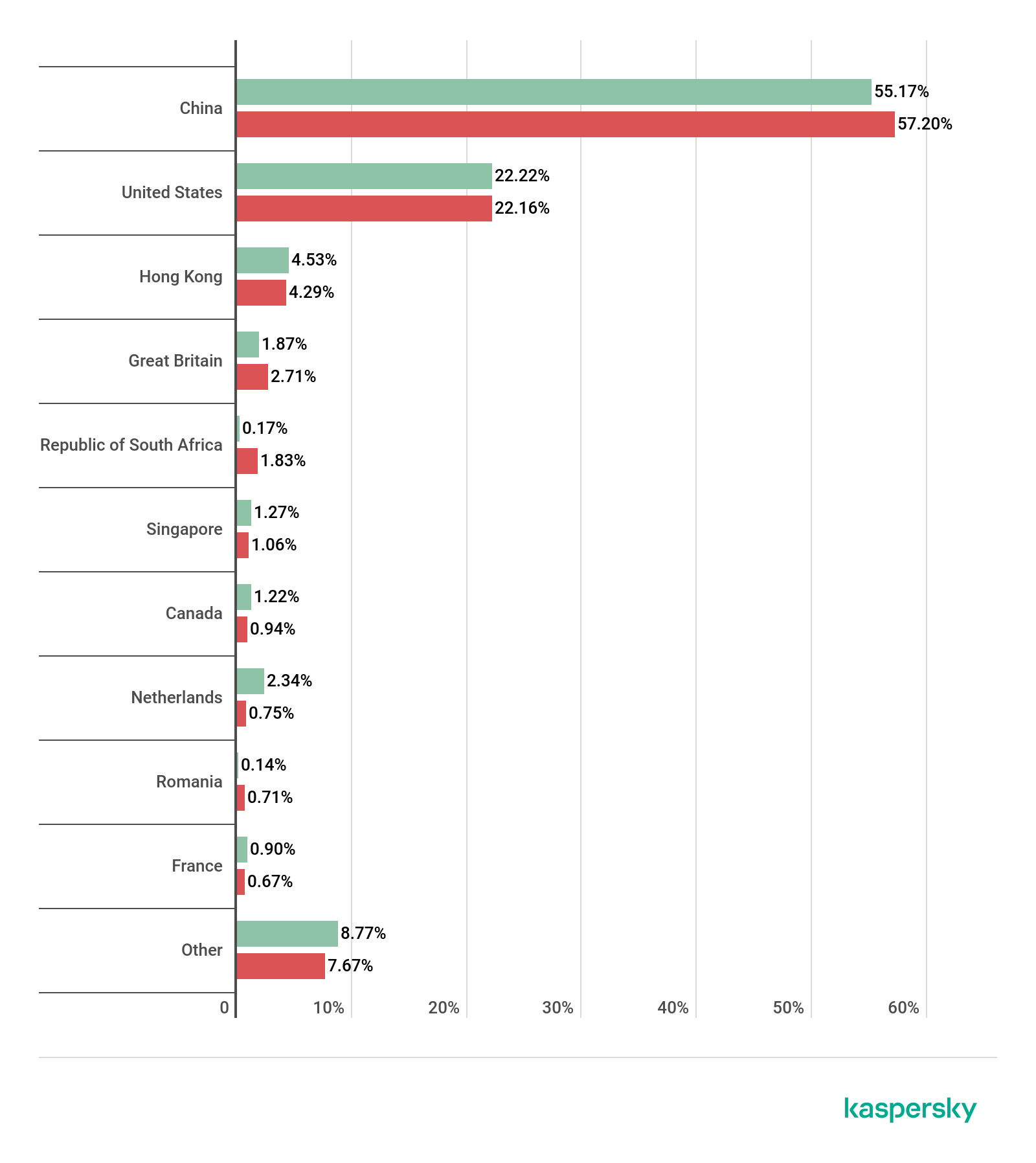

3、就目标分布而言,排名前10的国家/地区与攻击次数前10名相似,前三名分别是中国(57.20%)、美国(22.16%)和香港特区(4.29%)。

4、在过去的一个季度中,7月是DDoS僵尸网络活跃的高峰期。

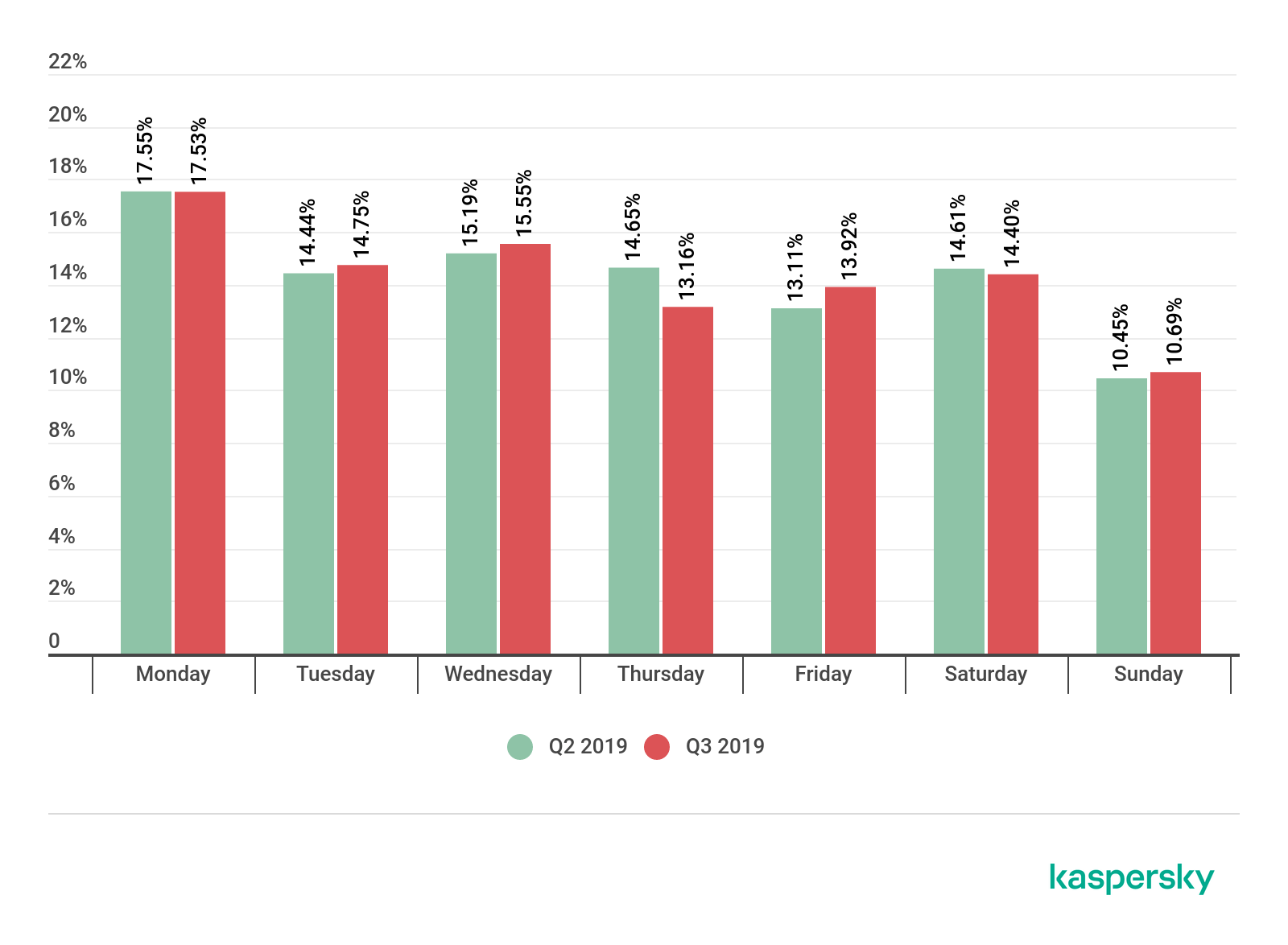

5、在一周中,攻击活动最频繁的是周一(17.53%),最少的一天是周日(10.69%)。

6、最长的一次攻击持续了超过11天(279小时),几乎是第二季度的一半。

7、最常见的攻击类型仍然是SYN泛洪(79.7%),其次是UDP泛洪(9.4%),最少见的攻击类型是ICMP泛洪(0.5%)。

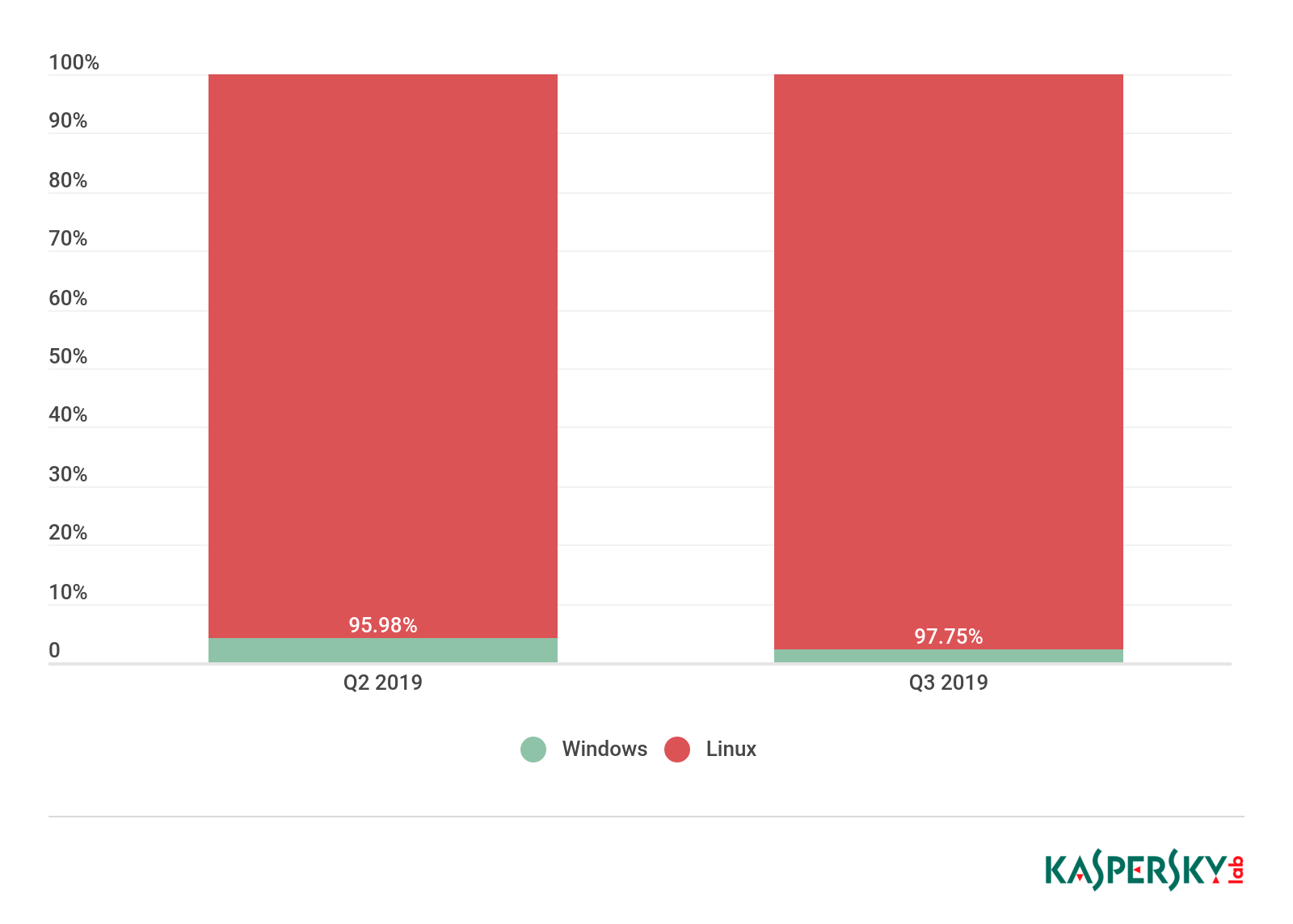

8、Windows和Linux僵尸网络的占比与第二季度相比几乎没有变化,Linux僵尸网络仍然占恶意活动中的绝大多数(97.75%)。

9、僵尸网络C&C服务器数量的排名,美国(47.55%)位居第一,其次是荷兰(22.06%),中国占据第三(6.37%)。

地理位置分布

与前几个季度一样,遭遇攻击次数最多的仍然是中国,其占比下降了0.83个百分点,达到了62.97%。同样,美国仍然位居第二,其占比小幅下降至17.37%(第二季度为17.57%)。香港特区处于第三名的位置,其份额增长了0.83个百分点,达到了5.44%。

在过去的几个季度中,就持续有国家从较靠后的位置一下跃居到前十名。而本季度大幅提升排名的国家是南非(2.4%),从上个季度的第19名飙升至第4名。而上个季度位于第4名的荷兰(0.69%)本季度跌至第9名。韩国曾经一度消失在前10名的榜单中,但本次重新回来,以0.71%的占比位居第8名。

罗马尼亚的占比增长了0.93个百分点,最终以1.12%的占比再次进入前十。罗马尼亚、南非和韩国取代了上季度榜单中台湾、澳大利亚和越南的位置。

2019年第二季度和第三季度,DDoS攻击按国家/地区的分布情况:

本季度,攻击目标的地理分布与攻击数量的分布有很多重合,这对于这类统计数据而言是非常典型的。排名前三的国家/地区仍然是中国(57.20%)、美国(22.16%)和香港特区(4.29%),其攻击次数所占的比例与之接近。但是,接下来的排名都有所差异,造成这些差异的主要原因在于其他国家的占比很少,这意味着即使是很小的波动,也会导致排名的大幅度变化。

例如,南非(1.83%)在攻击目标数量排名中可以进入前十名,位列第5的位置,英国(2.71%)占据第4名。而在攻击次数最多的国家排名中,情况恰好相反,英国仅次于南非,排在了第5名的位置。罗马尼亚也以0.71%的占比重新回到榜单,而韩国则在榜单之外。同样,台湾和爱尔兰也没有进入榜单之中。

法国仍然排在榜单的最后,相比上一季度其占比下降了0.23%个百分点,为0.67%。

2019年第二季度和第三季度,按国家/地区分布的DDoS攻击目标分布情况:

DDoS攻击数量的动态变化

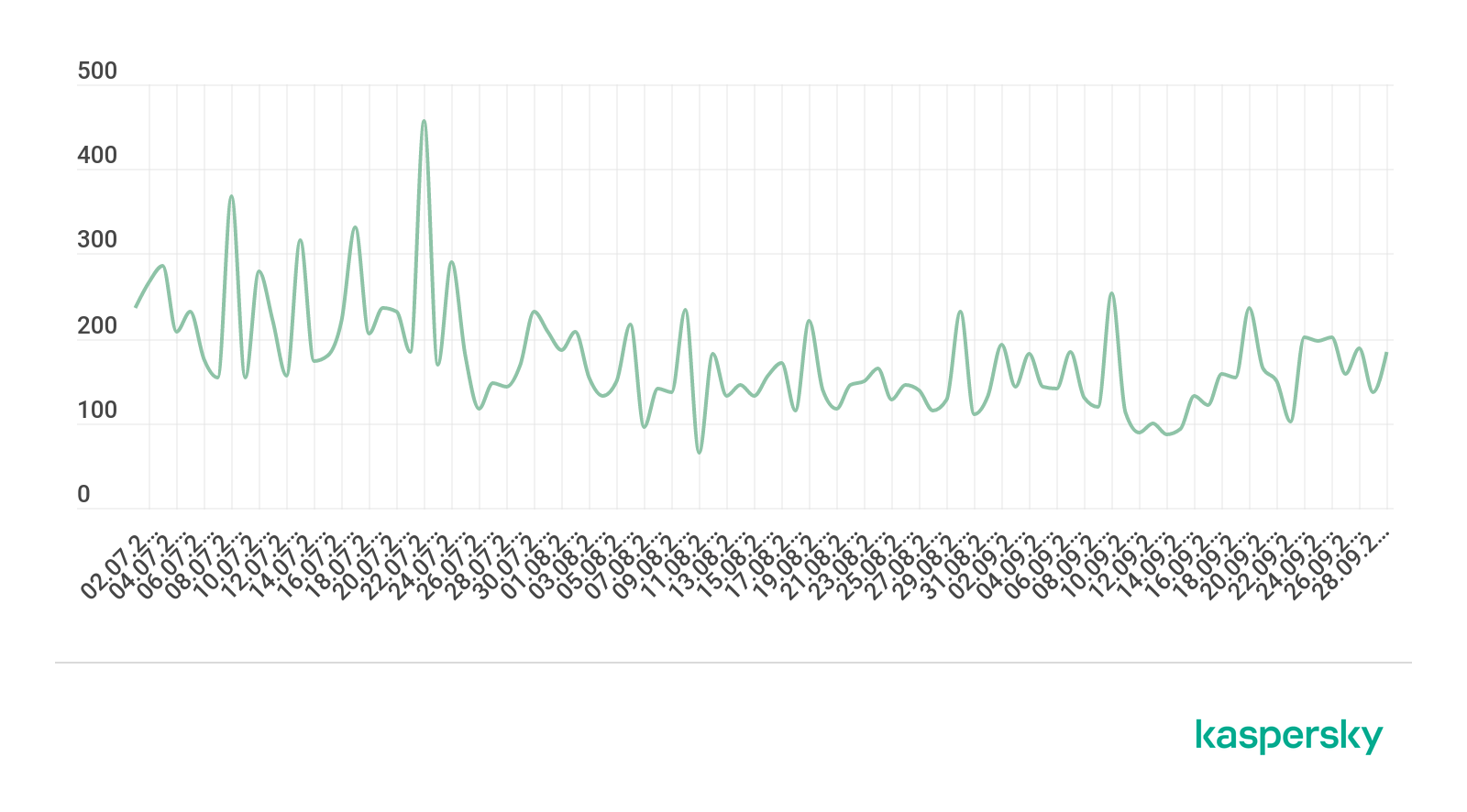

第三季度相对平静,仅在七月份才观察到明显的波峰和波谷。9月份,攻击最为频繁的一天是22号,共发生457起攻击事件。此外,在7月8日发生了369起攻击事件。最平静的一天是8月11日,当天仅发生65起攻击事件。

2019年第三季度DDoS攻击数量的动态变化情况:

在一周之中的分布情况与第二季度相似。就DDoS而言,最安全的一天是周日(攻击数量占比10.69%),该比例与上一季度相比略有增加。和之前一样,大多数的DDoS攻击都发生在周一(17.53%)。与上一季度相比的明显差异在于,本季度攻击数量排名倒数第二的并不是周五,而是周四,占比为13.16%。

2019年第二季度和第三季度,一周之内的DDoS攻击分布情况:

DDoS攻击的持续时间和类型

在Q3季度,发生的最长攻击持续了11.6天(279个小时),是第二季度(509小时)的55%。但是,需要指出的是,自我们开始监测以来,第二季度的最长攻击时间也是有史以来的最高记录。

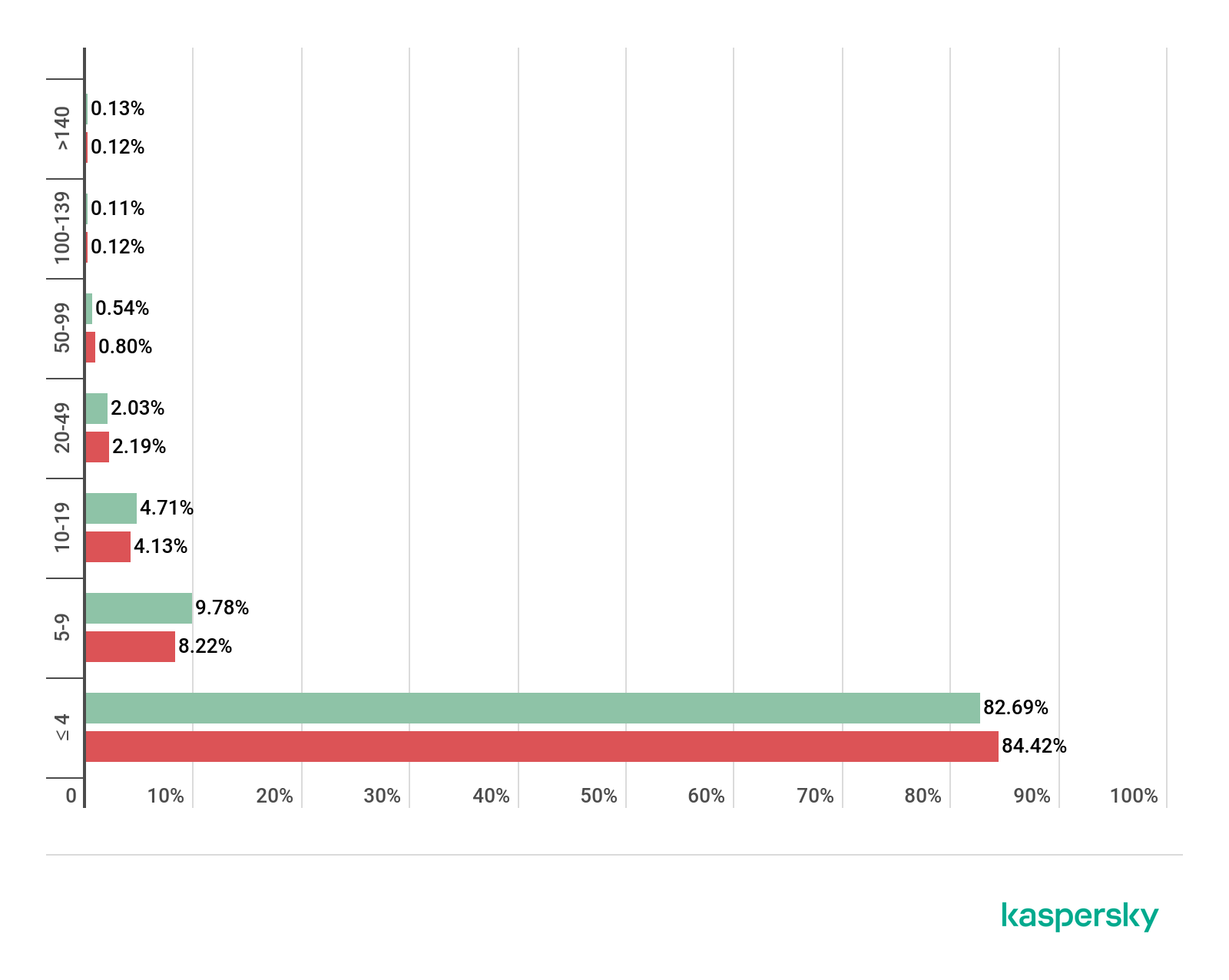

整体趋势上没有产生明显变化,超过140小时的攻击活动占比下降了0.01个百分点,为0.12%。相反,20-139小时的攻击活动占比略有增加,而5-9小时的攻击活动占比则下降了1.5个百分点。最短时间(不超过4个小时)的攻击活动占比上升了2个百分点,达到84.42%。

2019年第二季度和第三季度,DDoS攻击活动持续时间分布情况:

排名比较靠前的攻击类型仍然是SYN泛洪攻击,该攻击的占比变化不大,从84%降低至79.7%。排名第二的是UDP攻击(9.4%),而基于TCP的攻击(8.70%)则排名第三。此前排名第三的HTTP泛洪攻击以1.7%的占比排名第四。和以往相同,ICMP泛洪在本季度排在最后一位。

2019年Q3 DDoS攻击按类型分布情况:

Linux僵尸网络的占比持续增长,第三季度达到了97.75%,而Windows僵尸网络的占比则下降了1.75个百分点,达到2.25%。这并不是由于Linux僵尸网络活动的增加,而是由于针对Windows的僵尸网络活动的减少。

2019年第二季度和第三季度,Windows/Linux僵尸网络攻击的分布情况:

僵尸网络地理位置分布

与第二季度一样,美国在C&C服务器数量上排名第一,其占比也从44.14%增长到47.55%。其次是荷兰,其占比从12.16%上升到22.06%。如此强劲的增长态势,势必也会对其他排名靠前的国家产生影响。中国的占比仅增长1.42个百分点,达到6.37%,从第5名上升到第3名。英国则排名第4,占比4.90%。

俄罗斯也以3.92%的占比升至第5位,而希腊和韩国的排名则有所下降。罗马尼亚此次位列第10名,占比1.47%,本季度罗马尼亚也出现在了DDoS攻击次数和目标数量排行榜中。

2019年第三季度僵尸网络C&C服务器按国家/地区分布情况:

总结

从统计上来说,2019年第三季度和第二季度相比几乎没有什么不同。在攻击和目标的地理分布方面,我们看到了以往趋势的延续,也看到了一些新成员的出现。

关于攻击的时间分布,Q3与Q2也非常相似,在本季度开始时出现较高值,中间有一段平缓期,最后达到一个比较小的峰值。在一周之内,每天的攻击分布特征实际上也与此前大致相同。最长攻击时间与上一季度相比有所下降,但攻击时间分布情况与上季度几乎相同。

所有这些迹象都表明,DDoS攻击的整体状况已经趋于稳定。我们也期待通过后续的观察与分析,得出更趋于准确的结论。

发表评论

提供云计算服务

提供云计算服务