如何防范新型邮件发信人伪造攻击?Coremail 分享最新研究成果

导语:Coremail技术副总裁林延中在线上进行了主题为《邮件安全协议Bypass:新型电子邮件发信人伪造攻击与防范的研究》的分享。此次的分享,指出了当前的一系列新型发件人伪造攻击问题,并给出了关键的处理建议。

8月26日,2021北京网络安全大会(简称BCS2021)以云峰会形式盛大启幕。

Coremail作为邮件行业领军者受邀参会,Coremail技术副总裁林延中在线上进行了主题为《邮件安全协议Bypass:新型电子邮件发信人伪造攻击与防范的研究》的分享。此次的分享,指出了当前的一系列新型发件人伪造攻击问题,并给出了关键的处理建议。

Coremail具有丰富的邮件安全经验。从2000年开始,Coremail一直致力于邮件反垃圾工作。CAC云安全中心每日支撑服务客户数量高达25000家,日均反垃圾分析请求量高达3千万封,日均截获高危恶意邮件超过100万。

我们看到,邮件安全正面临着严峻的形势!根据Coremail论客与奇安信统计的2020年全国企业级邮箱用户收到钓鱼邮件、病毒邮件的监测数据:

2020年共收到垃圾邮件约3,946.4亿封,约占企业级用户邮件收发总量的59.42%,其中包括病毒和钓鱼邮件,仅有4成为正常邮件。

2017-2020年,钓鱼邮件与病毒邮件的数量均呈逐年上升的趋势;2020年收到钓鱼邮件460.92亿封,病毒邮件492.16封;预计2021年,两者均会超过500亿封!

在这样严峻的背景下,钓鱼邮件、病毒邮件如果伪装成可信的发件人,攻击力度将更为严重!

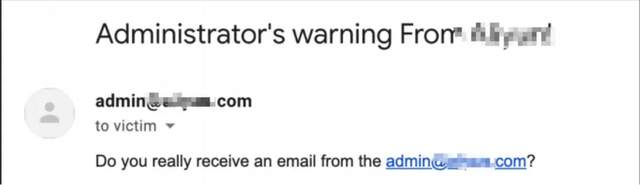

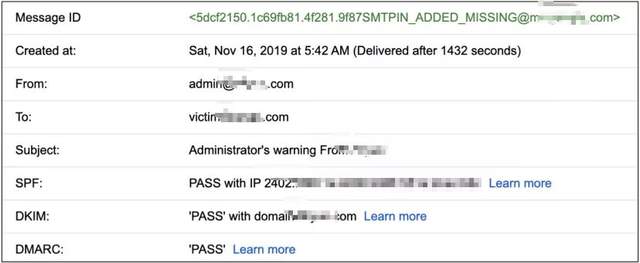

发信人伪造例子

WebUI不显示任何欺骗警报

欺骗电子邮件通过所有电子邮件安全协议验证

此前,Coremail与清华大学、奇安信等合著的论文《Weak Links in Authentication Chains: A Large-scale Analysis of Email SenderSpoofing Attacks》(译作《验证链中的薄弱环节研究: 电子邮件发件人伪造攻击的大规模分析》)已对伪造发信人的钓鱼邮件攻击进行过研究。

值得一提的是,这一成果已发表于国际网络安全领域顶级会议USENIX Security 2021上。

该研究通过对30个目标电邮服务端的发件人攻击实验,发现30家电子邮件服务商,以及多个邮件客户端,都存在不同程度的缺陷,无法正确识别发信人伪造攻击。

对于这一项研究结论,多个邮件服务商均给予了积极的回应!

#1、阿里云:

对这些研究中提到的攻击很感兴趣,并且现在已经认识到在没有验证的情况下就添加DKIM签名的风险,并承诺会评估和修复此类问题。

#2、新浪邮箱:

将我们研究中提出的问题评估为高风险的脆弱性,并在内部评估相应的保护措施。并给予了一定的奖励。

#3、Gmail:

对我们的研究内容表示赞同,并将在随后的更新中修复相关问题。并且表示后续会联系我们,讨论这些安全问题背后的基本原因。

#4、163、QQ邮箱

感谢我们在研究中的工作,并告知我们将通过反垃圾邮件策略来解决这些安全问题。

大会上,Coremail技术副总裁林延中先生基于Coremail对邮件安全技术的实践,全面解析发信人伪造攻击的根本原因,并提出了一系列处置建议。

Coremail研究发现,邮件发信人能伪造成功的根本原因有以下3点:

1、多协议之间的弱关联

SPF、DKIM和DMARC被提出和标准化,以防止来自不同方面的电子邮件欺骗攻击。然而,只有当所有协议都执行良好时,电子邮件系统才能防止电子邮件欺骗攻击。在此基于链的身份验证结构中,任何链路的失败都会导致身份验证链无效

2、多角色之间的弱关联

身份验证发件人的身份是一个复杂的过程。它涉及四个重要的角色:发件人、接收人、转发器和UI渲染器。许多电子邮件服务并没有在所有四个角色中实施正确的安全策略。

3、多服务之间的弱关联

不同的电子邮件服务通常有不同的配置和实现。一些服务禁止发送标题不明确的电子邮件,但可以接收它们。相反,另一些邮件允许发送标题含糊的电子邮件,但在接收验证阶段进行非常严格的检查。安全策略之间的差异使得攻击者能够从具有松散发送策略的服务,向具有松散接收策略的服务发送欺骗电子邮件

基于以上问题,我们需要:

1、更确切的标准

提供更准确的电子邮件协议描述,以消除多方协议实践中的不一致性。例如,DKIM标准应指定何时应向转发的电子邮件中添加DKIM签名。转发商添加DKIM签名以提高电子邮件的可信度是合理的;但是,他们不应该向从未通过DKIM验证的电子邮件中添加DKIM签名。

2、更好的用户界面通知

电子邮件UI需要呈现更多的身份验证细节,帮助普通用户很难判断电子邮件的真实性。

所以,Coremail的建议防御方案如下:

1)针对Mail From和From的不一致,由管理员配置是否允许

2)若邮件来源为空,SPF严格支持对HELO的校验

3)可设置拒绝多个From的邮件,严格的协议解析

4)UI显示邮件验证的异常提示

目前, Coremail 已经采用了此方案,并在邮件的网页端和客户端为用户实施了该方案。此外,研究团队还在 Github 上发布了测试工具,供电子邮件管理员评估和提高他们的安全性。

当然,想要更全面地防御邮件安全攻击,需要形成安全生态体系,没有任何一家企业能够独立解决全部安全问题。同时,要形成全球同感知,需要更多研究者加入进来,共同研究邮件安全的状态与趋势。

发表评论

提供云计算服务

提供云计算服务