从兼容性角度,对比一下iOS,watchOS和tvOS的信息取证方法

导语:本文,我们就从兼容性角度,对比一下iOS,watchOS和tvOS的取证方法。

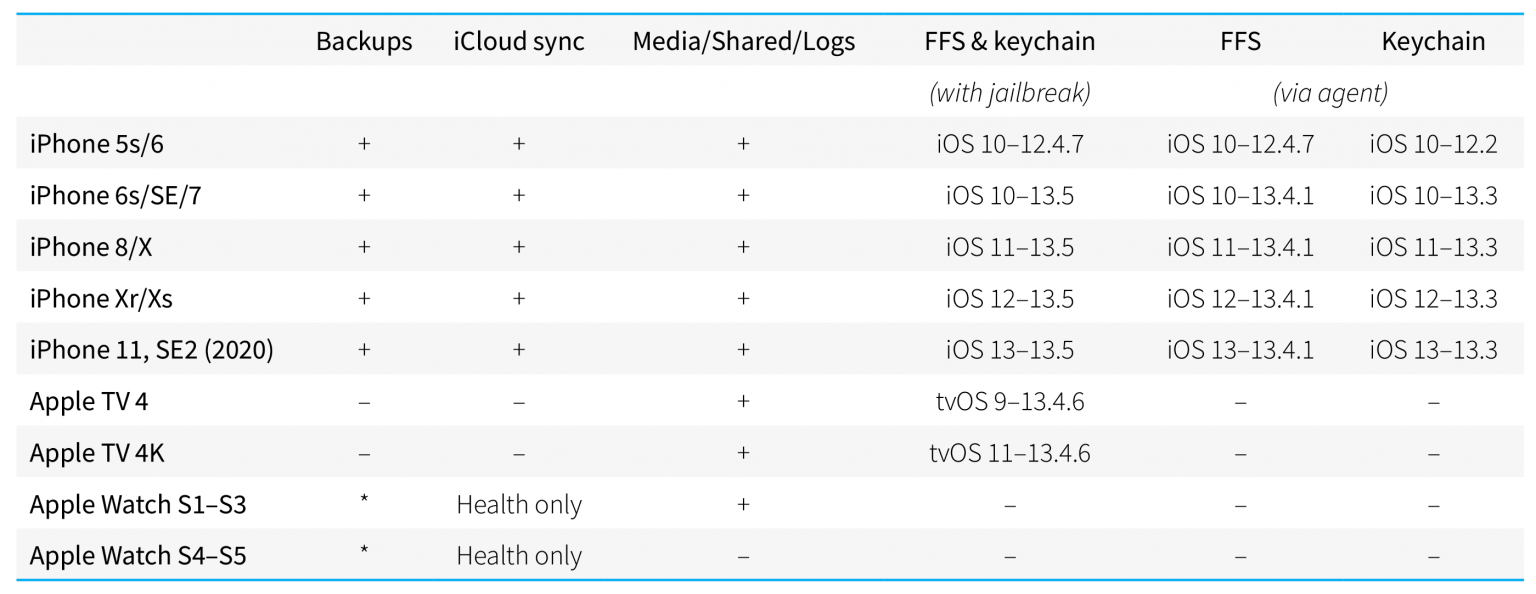

你如何才能从iPhone,iPad,Apple TV或Apple Watch获得大量有价值的数据呢?这并不像看起来那么简单。目前存在多种相似的提取方法,其中某些方法仅限于特定版本的操作系统。本文,我们就从兼容性角度,对比一下iOS,watchOS和tvOS的取证方法。

兼容性比较

兼容性通常取决于iOS/iPadOS(同步)的版本和SoC模型。注意:FFS(full file system)代表“完整文件系统”。

按设备类型比较

iPhone和iPad(iOS/iPadOS)

多种取证方法均可以在装有iOS和iPadOS的系统上使用,你只需要一根Lightning或iPad Pro的USB Type-C线。但是,对于用checkra1n进行采集,我们建议使用USB-A到Lightning,但不建议使用USB-C到Lightning,因为它可能会出现问题,尤其是在使设备进入DFU模式时。

苹果电视(tvOS)

对于Apple TV 4,由于配备了USB Type-C端口,因此不需要任何额外的操作。对于4K型号,需要一条特殊的电缆连接到隐藏的Lightning端口。有关详细信息,请见《如何对Apple TV 4K越狱》。

如果你希望使用checkra1n而不是unc0ver越狱(例如,当tvOS版本与unc0ver不兼容时),请注意,仅使用适配器是不够的。你还需要一根特殊的数据线才能使设备进入DFU模式。

这样,无需越狱,你就可以提取媒体文件和元数据以及一些诊断日志。

苹果手表(watchOS)

这是你始终需要适配器的系统,有关详细信息,请参阅《Apple TV和Apple Watch Forensics 01取证》。 记得,关键是IBUS。目前,适配器仅适用于S1 / S2 / S3手表,而不适用于S4和S5。与此同时,手表收集的一些数据(大部分是健康数据)会同步到iCloud(通过它所连接的iPhone)。完整的Watch备份不可用,但是iPhone备份中还提供了一些Watch数据。

获取方法比较

逻辑采集是最快,最简单,最安全和最兼容的采集方法,即使它仅提供有限数量的数据,它仍然是尝试的第一种方法。但是仍然有一些事情要注意:

1.本地备份和iCloud备份的内容有所不同;

2.使用密码和不使用密码的本地备份之间也存在差异(请参阅有关iPhone备份的最不寻常的事情);受密码保护的备份包含更多数据。

3.云备份通常很难获得,这不仅仅是双因素身份验证的问题。

接下来,请记住备份只是逻辑获取的一部分。即使备份受密码保护并且密码未知,你也可以提取媒体文件以及元数据。此外,你可以提取一些共享文件(通常是文档,有时还包括从图像到数据库的其他用户数据)和诊断日志,这可能有助于建立设备使用时间表。此方法是唯一可在非越狱Apple TV以及Apple Watch S1至S3设备上使用的方法。

完整的文件系统映像当然比备份好得多,甚至还可以使用媒体提取进行补充。使用文件系统映像,你可以从设备上获取所有信息,包括沙盒应用程序数据和具有多个记录的位置点,使用信息以及许多其他内容的系统数据库。

在取证当中,获取钥匙串是关键,钥匙串存储了用户的所有密码、加密密钥、证书、信用卡数据等。通过获取和解密钥匙串,你将能够解密来自那些号称最安全的聊天程序的聊天记录,访问设备所有者使用的其他云服务,以及执行更多操作。如果你不提取钥匙串,你就失去了可靠的证据。

要获得文件系统和密钥链,我们建议使用代理获取方法(如果兼容的话),因为这是最安全、最可靠的方法。但是,iOS版本和具有越狱功能的设备模型的支持范围略广。

最后,是对iCloud的取证。这种方法有很多优点,我们在以前已经介绍过多次。比如,无需手持设备,你就可以访问已从设备中删除的当前和以前的数据集。你可以从与同一账户相连的其他设备上获取一些其他数据,愿意的话,你还可以执行更多操作。

操作系统版本

对于逻辑获取,包括媒体文件和日志的提取,系统版本根本不重要。我们可以为所有的操作系统版本做到这一点,从古老的iOS 4到尚未发布的iOS 13.6测试版(撰写本文时的最新版本);结果大致相同。iOS 14的第一个测试版将于下周发布,几乎可以肯定,我们将能够从一开始就对其进行逻辑采集。

对于基于越狱的信息取证以及与我们的代理人进行的信息取证,我们不能采取相同的办法,这些方法取决于漏洞利用的可用性。它们确实存在于包括iOS 13.5(包括iOS 13.5)在内的大多数iOS版本中,但某些特定版本并未完全涵盖。例如,对于iPhone 5s和iPhone 6设备以及运行iOS 13.3.1至13.4.1的任何设备,我们只能提取文件系统,而不能提取iOS 12.3至12.4.7的钥匙串。最后,虽然iOS 13.5可以使用越狱功能,以获取文件系统和钥匙串,但你必须自己越狱,但你必须自己去越狱,代理不会帮忙的。对于iOS 13.5.1至13.6 beta 2,可以使用checkra1n(仅适用于兼容型号)。

对于tvOS,信息取证就困难重重了。存在类似的漏洞利用,但是越狱仅适用于tvOS 9- tvOS 12,范围非常有限的版本。只有tvOS 13可以对checkra1n越狱完全开放,理论上包括最新的13.4.8 beta,不过我们尚未对其进行测试。将来我们可能会为较旧的tvOS版本开发基于代理的获取,但目前尚无安全加密流量分析 (ETA) 。同时,Apple默认情况下会自动更新tvOS,因此用户的Apple TV将正常运行最新版本的tvOS。

至于watchOS,无论watchOS版本如何,都无需考虑文件系统的获取。watchOS很容易受到checkm8攻击,但是,没有适用于watchOS 5.2和更高版本的公开越狱(当前版本为watchOS 6.2.8 beta 2)。另一方面,Apple Watch收集的大多数信息都可以从与其配对的iPhone或从icloud中获得。但是,如果你具有IBUS适配器,则可以提取媒体文件和元数据(对于S1-S3系列手表)。

总结

正如我们之前所写的,在分析苹果设备时,并没有“一键解决方案”,尽管我们试图使工作流程尽可能简单。重要的是要了解硬件和软件的各种特性,并在选择提取方法时做出明智的信息取证方案。

发表评论

提供云计算服务

提供云计算服务