如何通过扬声器和耳机从电脑上窃取数据 ?

导语:

气隙系统(air-gapped)电脑指的是不通过任何方式与互联网连接的电脑,由于所有的恶因软件都会以互联网作为主要的传播途径,因此气隙系统也被认为是最安全的一种形式。就算可以被黑客通过远程控制,也需要以黑客和电脑处于同一个空间为前提,很多公司和机构都会使用不联网的电脑来保存重要的敏感数据。

但是,现在气隙系统也已经不那么安全了。最近以色列本•古里安大学的一个研究小组发现了一种可以从使用扬声器、耳机或耳塞从气隙系统的电脑窃取数据的新方法,目前该技术已被他们命名为MOSQUITO。

不过请大家不要慌,这次攻击只停留在研究人员的实验室里,在现实世界中还没有出现过,但这已经证明了扬声器、耳机或耳塞是可以攻击气隙系统电脑的。为了实现这样的攻击,研究人员还专门创建了一种自定义协议,以用于传输气隙系统的电脑和后台电脑的数据。

“Jack Retasking” 技术又出场了

MOSQUITO使用的是一种 “Jack Retasking” 技术:主要利用特定的音频芯片功能,将输出音频插孔转换成输入插孔,从而将连接的扬声器有效地转换为非常规的的麦克风。

其实早在去年的一个研究项目中,该研究小组就对“Jack Retasking” 技术进行了研究,这个研究属于一个名为“Speake(a)r” 的项目。2016以色列本•古里安大学研究人员在近日创建一段名为“Speake(a)r”恶意代码可以“劫持”用户的耳机,可将耳机用来捕捉到空气中的振动并将其转换为能够捕捉音频的电磁信号。以色列本•古里安大学网络安全研究实验室的首席研究员Mordechai Guir称,人们并不会想到这种隐私漏洞,即使你禁用电脑中的麦克风,如果你使用耳机后也有可能会被记录。除此之外,MOSQUITO还包括以前该研究团队所开发的ODINI和FANSMITTER技术。

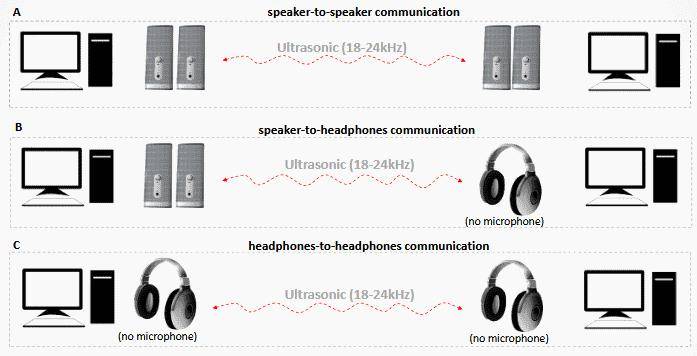

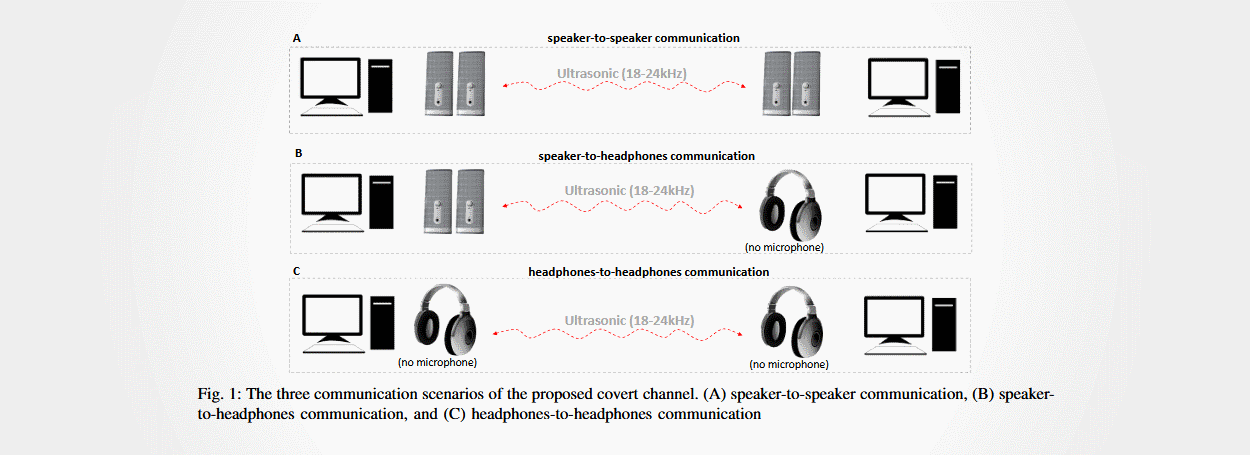

在本次实验中,研究人员发现,如果有恶意软件感染了一台气隙系统电脑,那攻击者就可以将本地存储的文件转换成音频信号,并通过连接的扬声器、耳机或耳塞将它们传送到附近的另一台电脑。

这样接收数据的这台电脑也就顺便被感染了,然后恶意软件使用“Jack Retasking” 技术将连接的扬声器、耳机或耳塞转换成临时麦克风,接收调制的音频,然后将其又转换回数据文件。

MOSQUITO攻击支持相当快的传输速度

由于研究人员创建了一种自定义数据协议,可以将二进制数据调制到音频信号中,且在测试时,攻击范围可达到9米。使用从18kHz到24kHz的频率,研究人员能够在超过3米的距离传输1Kb二进制文件,其中错误率仅为1%,传输速率为166 bit/s。在距离4到9米的范围内,在保证同样错误率的前提下只能达到10 bit/s的传输速率,这很大程度上是由于环境噪声干扰造成的。

在测试时,研究人员可以成功地将两台电脑之间的数据进行传输,速度从1800 bit/s到1200 bit/s不等,这样就可向对面(面对面)的扬声器发出低于18kHz的频带。

如果扬声器不是面对面,或者扬声器之间的距离超过9米了,又或者音频频率了发生变化(变高或变低),那么传输速度就会降低。现在我来具体解释一下为什么音频频率了发生变化会影响传输速度,其原因在于扬声器,尤其是家用电脑扬声器,由于它们对人的听觉特性进行了预测和优化,因此它们对声音频率范围的反应更灵敏。

当使用耳机或耳塞时,传输速度也会下降到300 bit/s至600 bit/s,耳机的传输速度甚至更低,大约位250 bit/s。原因是耳机会将声波定位在一个特定的方向上,当两个耳机彼此靠近时,在可听频率发出声音时,只有在非常近的距离内数据才会进行传输。

其他降低数据传输速度的因素包括环境噪声,如音乐和其他声音,但研究人员表示,通过将数据泄漏频率提高到 18kHz 以上可以缓解这种情况。

本•古里安大学的最新奇葩研究成果

LED-it-GO技术

2017年2月,该研究小组成功研发出了新型恶意程序,能够通过相对高速的硬盘LED指示灯窃取密码和加密密钥等数据。这款恶意程序能够以每秒5800次的速度不断闪烁,通过这款恶意软件能够对敏感数据进行编码,通过不断闪烁的LED指示灯传递给其他硬盘上。为了接收机械硬盘LED编码的数据,科研人员使用无人机和包含相机的其他设备进行传输,通过这项技术能够每秒传输4000bit的文件容量。科研人员表示相比较依赖于光学发射的air-gap隐蔽渠道要快10倍。而且科研人员表示各种新型的信息窃取方式已经涌现,例如通过PC的音响、风扇的速度和发出的热量等等。

9-1-1 DDoS

911容易受到分布式拒绝服务(DDoS)攻击。Mordechai Guri,Yisroel Mirsky,Yuval Elovici等研究者,于2016年9月9日发表论文,揭示他们发现的威胁。DDoS攻击发生时,911热线系统拒绝服务,需要帮助的求救者无法拨通电话,陷入无助。

通过HDD的活动,从气隙系统中提取数据。

USBee

2016年9月以色列本•古里安大学的研究人员最近发现了一种从Air-Gapped电脑提取敏感信息的方法,采用USB连接器进行射频传输,而无需在USB上安装任何专用硬件。

这种攻击被命名为USBee(USB蜜蜂)。这种软件被命名为“USBee(USB蜜蜂)”,因为它就像是在不同的花朵之间往返采集蜂蜜的蜜蜂一样,可以在不同的电脑之间任意往返采集数据。过去NSA前雇员爱德华斯诺登泄露文件中提到的类似攻击“毒蛇”,可以通过一个改装过的USB设备悄然偷走计算机数据。

“毒蛇”名噪一时,而和此USB蜜蜂攻击比起来也只是小巫见大巫。

与毒蛇不同,USBee无需攻击者携带转换器来掩护攻击目标电脑,反之该技术在无硬件协助的情况下已经使得USB设备转变成RF发射器。像是蜜蜂采蜜一般,以电脑为花丛,在不同的电脑之间往返采集数据。

此外,它不涉及任何USB植入固件和驱动程序即可执行攻击。

AirHopper

如何入侵没有任何网络连接的电脑?2014年以色列本•古里安大学的Guri研究员和Elovici教授发明了AirHopper技术,它使用具备广播接收功能的智能手机,分析键盘输入和屏幕显示时发射的无线电信号,能截获7米之内孤岛电脑上输入文字的内容。

Fansmitter

2016年6月由Mordechai Guri带领的的研究人员们又提出了一种声学攻击方法:在目标机器的附近放置一台移动电话来监控电脑的风扇(如CPU和机箱风扇),因此他们称这种技术为Fansmitter。一旦计算机感染了Fansmitter,该程序可以"通过声音偷偷泄露断网的电脑中的数据,甚至在该电脑的音频硬件和扬声器都不存在的时候也可达到窃取数据的目的"。

恶意软件是通过调节电脑内部风扇的速度来产生电脑发出声波的波形。换句话说,Fansmitter就如同是寄生虫,从你的电脑中窃取一些数据,而后接管电脑的风扇,并且把风扇当作喉咙一样使用,产生微妙的音频信号,于是便可以被附近的设备检测并编译。

DiskFiltration

2016年以色列本•古里安大学的研究人员找到了这种利用噪音窃取数据的新方法——DiskFiltration。

它的工作原理是首先让这种隔离于互联网之外的电脑感染恶意软件,该软件可以通过控制硬盘上驱动器机械臂的运动产生特定的音频。

电脑里的机密数字信息通过这些特定的声音信号被传送到附近的像智能手机或电脑这样的接收器上。程序在接受到这些噪音信息之后,再将其转换成0和1 的二进制信息。

利用这种方法,他们同样能窃取被严密安保系统保护的联网电脑。

BitWhisper

以色列本•古里安大学的研究人员就发明了一种名为BitWhisper的新的攻击方式。攻击者可透过这种方式偷偷从气隙系统窃走密码或密钥,然后传输至附近的受攻击者控制的联网系统,同时还可以通过联网系统发送恶意指令给air-gapped系统,整个过程只需要机器发热以及计算机内置的热传感器。

Unnamed attack

使用平板扫描仪将命令传递到恶意软件感染的PC或从被入侵的系统中过滤数据。

xLED

2017年,以色列本•古里安大学的研究人员的设计了一款恶意软件“xLED”,它可以控制路由器或交换机等设备上的LED灯,并使用LED灯将二进制格式的数据传输给附近的攻击者,攻击者还可以使用简单的录像设备来捕获这些数据。

Shattered Trust

2017年,以色列本•古里安大学的研究人员展示了他们的新研究,他们可以通过替换部件来对智能手机或者其他智能设备进行攻击。

研究人员把这种攻击取名为“chip-in-the-middle”(中间芯片),这种攻击方法的条件是攻击者能够大量生产内置额外芯片的手机零件备件,而芯片可以对设备的内部通信进行截获,也可以执行恶意代码。

一种可能的攻击方法是,用户把手机送到了维修点,而维修人员使用这些带有恶意芯片替换来了原来的手机组件。研究人员刻意制造一些苛刻的攻击条件,他们假定那些技术员没有恶意,只是替换了相关的组件。

aIR-Jumper

2017年9月,以色列本•古里安大学的研究人员开发了一款恶意软件,名为“物理隔离红外跳线”(aIR-Jumper),以证明黑客可滥用带红外线(IR)功能的安全摄像头。

HVACKer

以色列本•古里安大学的研究人员发现,HVAC(供热通风与空气调节)系统能桥接隔离网络与外部世界,远程攻击者可借此向目标隔离网络中的恶意软件发送命令。

此类攻击场景被命名为“HVACKer”——依赖定制恶意软件与计算机热传感器交互读取温度变化,并将其转换成二进制代码。

安装在隔离网络电脑中的恶意软件会读取HVAC系统带来的温度变化,接收热信号执行恶意操作。

MAGNETO和ODINI

2018年2月15日 ,本•古里安大学的研究人员们开发出两种依靠磁场从气隙装置当中实现数据渗漏的恶意软件:MAGNETO和ODINI。ODINI:能够将数据传输到周边的磁传感器处。MAGNETO:可将数据发送至智能手机——智能手机通常配备有磁力计以确定设备的当前朝向。在使用 ODINI时,专家们设法在100到150厘米距离内实现了每秒40 bit的最大传输速率。MAGNETO的速率则相对较低,在12.5厘米距离内的速度仅为每秒0.25到5 bit。由于传输一个字符需要8 bit,因此这些方法能够高效窃取体积小巧的敏感信息——例如密码内容。

研究人员们证明,如果目标气隙装置处于法拉第笼内以阻挡包括WiFi、蓝牙、移动以及其它无线通信机制,则ODINI与 MAGNETO仍然能够正常工作。

MOSQUITO的启示

MOSQUITO启示我们,恶意攻击者将来可能会以重新配置扬声器或耳机的方法来充当攻击中的麦克风。这是一个重要的警告,因为大多数电脑都有扬声器。

其中一位研究人员表示:

“主要问题出在耳机和耳塞身上,因为它们是可逆的,可以成为麦克风。”

缓解方案

比如设计耳机和带有车载放大器的扬声器以防止使用麦克风,使用超声波干扰机,扫描超声波传输,防止使用“Jack Retasking” 技术的软件,并通过UEFI/BIOS完全禁用音频硬件。

其实,切断扬声器、耳机和类似的东西是最彻底的解决方案,不过这有点不太现实。所以面对如此高级的攻击技术,要想找到合适的预防技术或措施,还得假以时日。

发表评论

提供云计算服务

提供云计算服务