KillDisk的最新变种再次攻击拉美金融组织

导语:趋势科技的研究人员发现了KillDisk的最新变种,并将其命名为TROJ_KILLDISK.IUB,这个变种专门针对拉美金融机构,擦除他们硬盘上的文件,以勒索大量赎金。根据事后的分析,KillDisk之所以可以如此猖狂,很可能与它攻破了SWIFT的系统有关。

早在今年1月,趋势科技的研究人员就发现了KillDisk的最新变种,并将其命名为TROJ_KILLDISK.IUB,当时,这个变种就是专门针对拉美金融机构,擦除他们硬盘上的文件,以勒索大量赎金。根据事后的分析,KillDisk之所以可以如此猖狂,很可能与它攻破了SWIFT的系统有关。

环球同业银行金融电讯协会(SWIFT)是国际银行同业间的国际合作组织,成立于一九七三年,目前全球大多数国家的银行已使用SWIFT系统。不过近些年,SWIFT系统也屡次遭受攻击,造成了不小的损失。比如,2016年2月孟加拉国央行被黑客攻击导致8100万美元被窃取的事件曝光后,如越南先锋银行、厄瓜多尔银行等,针对银行SWIFT系统的其他网络攻击事件逐一被公开。

KillDisk最新变种的发现过程

2017年五月,趋势科技的研究人员就是在拉美地区发现了一个能擦除甚至覆盖MBR(主引导记录)级的恶意软件。该恶意软件的其中一个攻击目标就是银行。当时,该恶意软件可以让被攻击的银行系统无法工作,从而中断了银行运营并限制了对客户的服务,攻击时常大约是一周。分析表明,中断银行运营的目的仅用于分散安全管理员的注意力,其最终目标是攻击连接到银行的SWIFT系统。

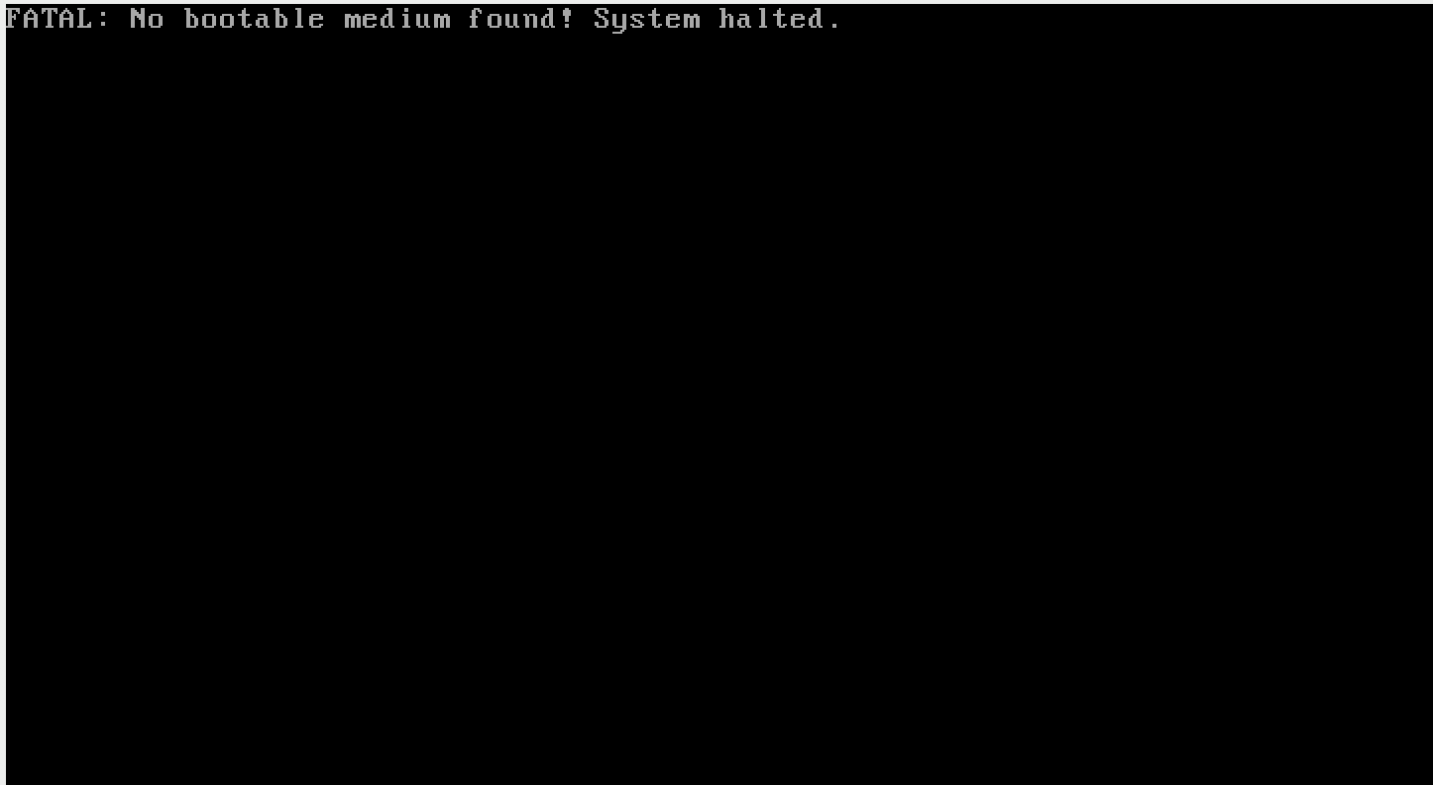

种种迹象表明,这次攻击主要会对受影响设备的引导扇区(Boot Sector) 造成影响。根据测试后显示的错误信息,研究人员可以确定这是KillDisk的变体。因为,KillDisk就很擅长于对MBR进行各种攻击。

KillDisk是一款臭名昭的恶意软件,它专门用来擦除受害者硬盘上的文件。KillDisk是由一个叫“TeleBots”的组织开发,该组织也开发了同名的后门木马,攻击乌克兰的能源部门、银行、铁路和采矿业都遭受过它的攻击。

不过单单凭借这种有效载荷的性质就判定攻击是由KillDisk的1月变种引起的,还显得过于草率,也有可能是新的一种恶意攻击和恶意程序。

引导扇区被覆盖后的显示的错误信息

初步分析

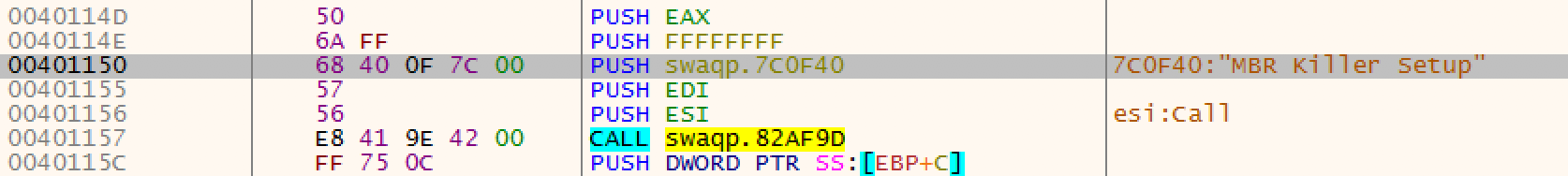

研究人员找到了一个样本,可能是2018年5月攻击中涉及的恶意软件。研究人员在试着运行它时,它按预期开始攻击了引导扇区。该文件的初始分析显示,它是使用Nullsoft脚本安装系统( Nullsoft Scriptable Install System ,NSIS)创建的,该系统是一个用于创建安装程序的开源应用程序。这个幕后组织由于使用了这个应用程序,故将其命名为“MBR Killer”。尽管该样本受VMProtect(用于防范逆向工程的虚拟化保护器)的保护,但研究人员仍然能够验证它是否具有擦除设备物理磁盘的第一个扇区的功能。如下图所示,研究人员在样本中没有发现任何其他新的或显着的例程,没有明显的命令和控制(C&C)基础设施或通信,也没有在其中发现任何经过编码的类似勒索软件的例程。因此,在这个恶意软件中没有涉及网络相关的攻击痕迹。

名为“MBR Killer”的恶意软件和显示其擦除磁盘第一个扇区的例程代码片段

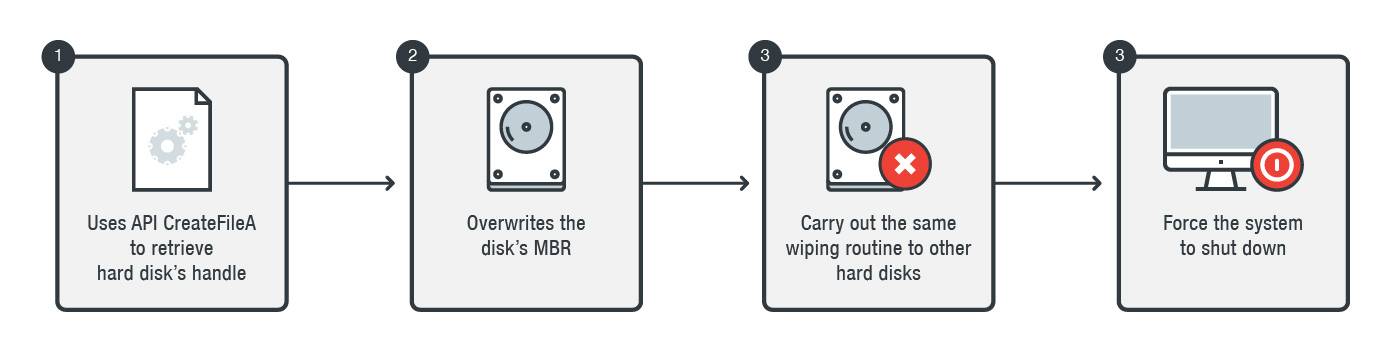

恶意软件执行MBR擦除程序的一般过程

恶意软件如何擦除受影响的计算机磁盘

该恶意软件的设计目的是用于擦除感染系统中可以找到的所有物理硬盘,以下是它如何执行MBR擦除程序的步骤:

1.恶意软件使用应用程序编程接口(API)函数CreateFileA到 \\.\PHYSICALDRIVE0中来检索硬盘的句柄;

2.恶意软件用“0x00”覆盖磁盘的第一个扇区(512字节),其中第一个扇区是磁盘的MBR;

3.只要硬盘可用,恶意软件就会尝试在\\.\PHYSICALDRIVE1, \\.\PHYSICALDRIVE2, \\.\PHYSICALDRIVE3等上执行上述步骤(步骤1-2)。

4.然后它会强制设备通过API ExitWindows关闭。

在调用API时,主可执行文件将删除组件文件%User Temp%/ns{5 random characters}.tmp/System.dll。然后主可执行文件将加载动态链接库(DLL)文件,该文件具有用于调用API的导出函数“Call”。

最佳的缓解措施和做法

这种恶意软件的破坏性能力非常强,KillDisk覆盖和删除文件后,不会将加密密钥存储在磁盘或网络上,因此受害者自行恢复加密文件是不可能的。被攻击后,受影响的设备无法进行任何操作,这更加说明了深度防御的重要性,即对组织机构的IT基础设施的每一层级都进行安全保护,从网关、端点、网络再到服务器。以下是一些组织可以采取的预防这种威胁的最佳做法:

1.及时发现并解决所存在的安全漏洞:定期修补和更新网络、系统和应用程序以消除可被黑客利用的漏洞。创建严格的补丁管理策略并实施虚拟补丁,特别是对于旧系统。定期备份数据并保证其完整性。

2.保护关键的基础设施:保护用于存储和管理个人与企业数据的基础架构。对于金融机构来说,SWIFT有一个客户安全计划,是为其本地SWIFT基础设施提供强制性和咨询控制的。其中一些计划包括与SWIFT相关应用程序的虚拟补丁、漏洞扫描、应用程序控制和完整性监控。

3.强化权限管理:限制访问关键任务数据的权限,对程序访问的网络加强管理,数据分类按重要性进行组织,以尽量减少不必要的暴露或违规行为。限制系统管理员用例如PowerShell,命令行工具的访问和使用,以防止这些工具被滥用,禁用过时和不需要的系统或应用程序组件。

4.主动监测在线办公场所的网络安全:部署额外的安全机制以进一步阻止可能的黑客攻击。防火墙以及入侵检测和防御系统有助于抵御基于网络的攻击,同时应用程序控制和行为监控可防止执行可疑和不需要的文件或恶意程序,URL分类还有助于防止访问恶意软件进行钓鱼攻击。

5.培养网络安全意识:许多攻击都是依靠社会工程在取得成功。例如,对垃圾邮件和网络钓鱼电子邮件的威胁加强防范意识。

6.创建一个主动的事件响应策略:通过事件响应策略补充防御措施,提供可随时查看的威胁情报来源,帮助IT和信息安全团队积极寻找、检测、分析、关联和响应威胁。

发表评论

提供云计算服务

提供云计算服务